Qu'est-ce que un cheval de troie et comment le supprimer?

Un cheval de Troie (ou d’un cheval de troie) est un programme informatique malveillant qui est utilisé pour infecter le système PC cible et causer l’activité malveillante sur elle. Habituellement, de tels programmes sont utilisés pour voler des informations personnelles, l’épandage d’autres virus ou simplement perturber les performances de votre ordinateur. En outre, les pirates informatiques peuvent les utiliser pour obtenir un accès à distance non autorisé à un ordinateur compromis, infecter des fichiers et endommager le système. Dès qu’un cheval de Troie s’infiltre ordinateur, il commence à se cacher de la victime. Les chevaux de Troie sont très semblables à la Force régulière les virus et, par conséquent, sont très difficiles à détecter. C’est pourquoi vous devez compter sur de bons anti-spyware. À l’origine, les chevaux de Troie ne sont pas destinées à se répandre par eux-mêmes. Toutefois, les versions récentes ont des composants supplémentaires qui peuvent activer leur propagation. L’activité de chacune de cheval de troie dépend de ses intentions de l’auteur.

Les moyens utilisés pour s’infiltrer dans le système

une partie de chevaux de Troie sont capables de se propager et d’infecter le système sans connaissances des utilisateurs. D’autres doivent être installés manuellement sur l’ordinateur comme tout autre logiciel. En fait, il y a cinq principaux moyens utilisés par ces parasites pour pénétrer dans le système.

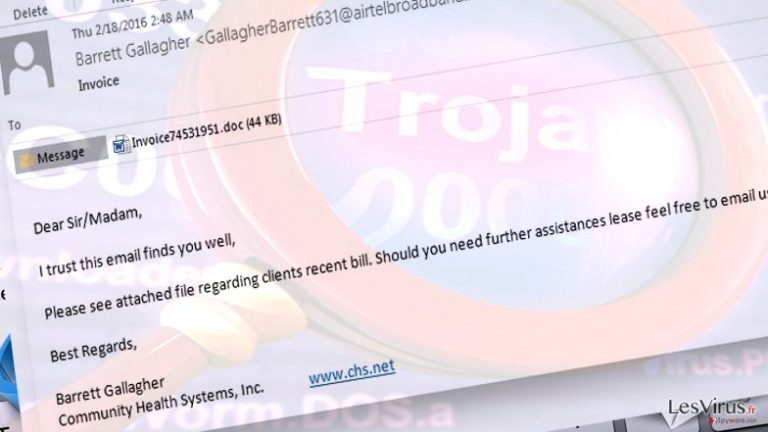

- Beaucoup de chevaux de Troie sont distribués avec l’aide d’e-mails, des réseaux de partage de fichiers et les conversations en ligne (tels que ICQ, AIM ou IRC). Ils peuvent arriver aussi utile, messages instantanés, pièces jointes liens dans les courriels ou l’ajout d’applications peer-to-peer. Ces chevaux de Troie sont des noms et, donc unsuspicious, amener les utilisateurs à les ouvrir. Une fois que l’utilisateur ouvre ce message, le cheval de Troie installe de manière silencieuse sur le système lui-même.

- Certains chevaux de Troie peuvent entrer dans le système à l’aide d’un navigateur web des vulnérabilités. Leurs auteurs exécuter des sites Web non sécurisés rempli avec du code malveillant ou distribuer des pop-ups publicitaires non sécuritaires. Chaque fois que l’utilisateur visite un site de ce genre ou clique sur un pop-up, scripts nuisibles installer instantanément un parasite. L’utilisateur ne peut pas avis quelque chose de suspect, comme une menace ne signale pas des assistants d’installation, de dialogues ou d’avertissements.

- Les chevaux de Troie sont parfois installés par d’autres parasites comme les virus, les vers, les portes dérobées ou même les logiciels espions. Ils entrent dans le système sans que l’utilisateur en ait connaissance et consentement et affectent tout le monde qui utilise un ordinateur compromis. Certaines menaces peuvent être installée manuellement par les utilisateurs de l’ordinateur malveillant qui disposent de suffisamment de privilèges pour l’installation du logiciel. Très peu de chevaux de Troie sont en mesure de se propager en exploitant des systèmes distants avec certaines des vulnérabilités de sécurité.

- Certains chevaux de Troie sont déjà intégrées dans des applications particulières. Même les programmes légitimes peuvent avoir des fonctions sans papiers comme fonction d’accès distant. L’attaquant a besoin de communiquer avec un ordinateur avec un tel logiciel installé afin d’obtenir instantanément plein accès au système non autorisés ou de prendre le contrôle de certaines programme.

Les activités qui peuvent être causés par un cheval de Troie

les plus de chevaux de Troie sont capables de provoquer une telle activité :

- Infectant et corrompt et l’écrasement des fichiers, composants système essentielles et applications installées. Ils peuvent également détruire l’ensemble du système en effaçant des fichiers critiques ou formater le disque dur.

- Vol de données financières, telles que des numéros de carte de crédit, mots de passe, identifiants de connexion, de précieux documents personnels et autres informations sensibles de l’utilisateur.

- Le suivi de l’utilisateur et chacune des frappes qu’il ou elle pénètre sur un clavier. Un cheval de Troie peut également prendre des captures d’écran et d’amorcer d’autres activités pour voler des informations spécifiques.

- L’envoi de toutes les données recueillies pour une adresse e-mail prédéfinis, en le téléchargeant sur un serveur FTP prédéterminée ou de le transférer au moyen d’une connexion Internet en arrière-plan sur un hôte distant.

- Installation d’une porte dérobée ou l’activation de son propre composant pour laisser l’attaquant distant prendre plus d’un ordinateur compromis.

- Suppression d’autres parasites dangereux.

- Effectuer un déni de service (DoS) ou d’autres attaques réseau contre certaines des hôtes distants ou l’envoi d’une quantité excessive de messages de courrier électronique afin d’inonder les ordinateurs prédéfinis.

- Installation d’un serveur FTP cachés qui peuvent être utilisés par des personnes malveillantes pour diverses fins illégales.

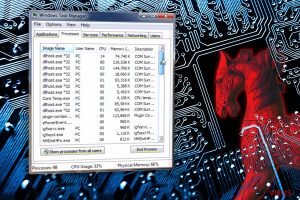

- Finalisation antivirus, anti-logiciels espions et autres logiciels liés à la sécurité. Un cheval de Troie peut également désactiver les services système essentiels et empêcher des outils système standard de s’exécuter.

- Le blocage de l’utilisateur l’accès à des sites Web fiables et les ressources liées à la sécurité.

- L’affichage de publicités commerciales indésirables et les pop-ups.

- Connexion Internet et informatiques dégradant la vitesse. Il peut également diminuer la sécurité du système et peut provoquer son instabilité.

Exemples de chevaux de Troie

il y a des milliers de chevaux de Troie de différentes. Les exemples suivants illustrent comment ces menaces peuvent être nocifs.

Trojan.Cryptolocker est un cheval de Troie, qui a été utilisé pour l’épandage très dangereux virus appelée Cryptowall Cryptolocker et. On croit que ce cheval de Troie peuvent également être utilisés pour la distribution d’autres logiciels malveillants, tels que les programmes anti-espion factices, les portes dérobées et les menaces similaires. Il se propage autour avec l’aide de faux message de sécurité affirmant que votre ordinateur est infecté par virus éventuel. Lorsque l’utilisateur clique sur un tel message, le cheval de Troie entre dans le système et installe tranquillement ransomware. En outre, il bloque le système et provoque un faux message d’avertissement sur la victime son bureau. Vous pouvez également télécharger cette menace à votre ordinateur en tant que pièces jointes à des e-mails ou utile un pop-up ad que propose la mise à jour de votre Java ou Flash Player.

Trojan.ZeroAccess est un autre cheval de Troie sérieusement dangereux, qui est également connue sous le nom de max . Notez qu’il existe de nombreuses versions de ce cheval de Troie et qu’ils visent tous le même objectif – à voler des renseignements personnels. Cherche à obtenir ce but, ils enregistrent chaque frappe de la victime et peut également effectuer des captures d’écran en continu. Ce cheval de Troie habituellement sneaks dans le système à partir de diverses ressources offertes sur Internet, comme les pages Web non sécurisés ou les réseaux peer to peer, et commence son travail sans perdre son temps.

12Trojan.Win32.Krepper.ab est un très dangereuses et extrêmement parasite destructeur, ce qui peut causer de graves problèmes liés à la stabilité de votre PC. Habituellement, il s’infiltre dans le système de ressources Internet non sécurisés, les réseaux de partage de fichiers ou de discussions en ligne. Il silencieusement en arrière-plan attend travaux la date spécifiée pour exécuter sa charge utile. À la date spécifiée, Krepper virus peut essayer d’influer sur la base de registre Windows, supprimez plusieurs dossiers critiques du système et initier d’autres actions destructives. Le parasite détecte, abrogé et totalement désactive un logiciel antivirus installé sur l’ordinateur cible. En outre, le cheval de Troie est capable de se connecter à différents serveurs malicieux et télécharger d’autres parasites nuisibles à partir de là.

Dépose de cheval de Troie et autres menaces cybernétiques

Trojans fonctionnent de la même manière que les virus informatiques ordinaires et, par conséquent, devrait être retirée de l’ordinateur à l’aide de logiciel de sécurité fiable. Vous ne devez jamais essayer d’enlever un cheval de Troie à partir de votre ordinateur manuellement car vous pouvez conduire votre machine à un des problèmes graves ou d’endommager le système. Afin d’obtenir une capacité de numériser le système correctement et trouver tous les composants douteux sur elle, vous devez installer l’un de ces programmes : SpyHunter, STOPzilla,Malwarebytes Anti Malware. Ils ont déjà été approuvés pour leur capacité de détecter divers chevaux de Troie et de leurs composants.

Méfiez-vous que parfois même un advanced Spyware Remover peut échouer pour vous aider dans l’enlèvement d’un cheval de Troie. Chacune de ces menaces est constamment mis à jour et parfois ces mises à jour sont ajoutés avant d’être remarqué par les développeurs de logiciel anti-logiciels espions. Si l’un de ces outils recommandés a échoué pour réparer votre ordinateur, vous pouvez toujours contacter notre équipe et demandez conseil.

Les récents virus ajoutés à la base des données

Comment supprimer le cheval de Troie Wacatac

Tuer Trojan:Win32/CryptInject!ml

éliminer le virus COM surrogate

mise à jour des renseignements: 2016-05-27