Retirer Trojan win32/Tiggre!rfn (virus) - Instructions libre

Guide de suppression de Trojan win32/Tiggre!rfn

Quel est Trojan win32/Tiggre!rfn?

Le virus Trojan Tiggre!rfn s'intègre parfaitement à votre système, provoquant des temps d'arrêt

Trojan:win32/Tiggre!rfn est un programme malveillant créé par des cybercriminels pour mener le mining de la crypto-monnaie sur les ordinateurs des victimes. Le fichier malveillant est envoyé aux utilisateurs sous la forme d'un fichier vidéo, mais, en réalité, c'est un script AutoIt qui exécute des tâches spécifiques pour utiliser à mauvais escient les ressources de l'ordinateur afin de générer de la crypto-monnaie. En ce moment, la sécurité de Windows le détecte comme Trojan:win32/Tiggre!rfn. Cependant, vous pouvez également trouver cette menace sous d'autres noms, y compris TROJ_DIGMINEIN.A (Trend Micro), Trojan.GenericKD.12694003 (BitDefender), W32/Autoit.CGO!tr (Fortinet) entre autres. Si l'un de ces noms apparaît sur l'écran de votre ordinateur, assurez-vous de prendre les mesures nécessaires pour arrêter les activités malveillantes sur votre ordinateur.

| BILAN | |

| Nom | Trojan win32/Tiggre!rfn |

|---|---|

| Type | Cheval de Troie |

| Sous-catégorie | Cryptocurrency-mining bot |

| Exécutable | cherry.exe |

| Signes & symptômes | Augmentation significative de la charge sur le processeur, ralentissement des performances globales du PC |

| Propagation | Emails spam, Facebook messenger, sites Web malveillants |

| Élimination | Lancer une analyse intégrale de l'ordinateur FortectIntego |

Une fois le virus win32/Tiggre!rfn lancé, il modifie les entrées du registre ainsi que d'autres changements apportés aux ordinateurs pour assurer sa présence chaque fois que Windows est lancé. De plus, les malware désactivent tout logiciel de sécurité se trouvant sur un ordinateur ciblé, ce qui le rend beaucoup plus difficile à détecter et à éliminer. Pour garantir une élimination définitive, redémarrez votre PC en mode sans échec et analysez-le à l'aide de FortectIntego ou d'un autre outil de sécurité réputé.

Le fichier malveillant est introduit dans le système de la victime à l'aide d'autres programmes malveillants ou est téléchargé à partir de sites Web malveillants. On a également remarqué que le cheval de Troie se propageait via Facebook Messenger.. Par conséquent, les utilisateurs doivent être prudents lorsqu'ils téléchargent des fichiers à partir de Facebook.

win32/Tiggre!rfn trojan a un impact sur toutes les versions de Windows, y compris Windows Vista, Windows 7, Windows 8 et autres. Il lance un fichier exécutable appelé cherry.exe. Ce fichier se trouve dans le gestionnaire de tâches et son emplacement d'origine est %Application Data%\{User name}\cherry.exe.

Il est possible qu'un logiciel malveillant soit présent dans votre système si vous remarquez l'un de ces signes et symptômes

Cryptojacking est un terme utilisé pour décrire un processus dans lequel des pirates informatiques utilisent des malware pour extraire de la crypto-monnnaie (comme Bitcoin, Monero, Ethereum et plusieurs autres) à chaque démarrage du poste. Alternativement, un script malveillant exécuté en ligne peut lancer le même processus sans perturber directement les ordinateurs.

Le problème le plus flagrant d'un cheval de Troie est qu'il ne manifeste généralement pas beaucoup de symptômes. Cependant, le virus de crypto-mining a généralement une caractéristique distinctive – il ralentit considérablement les performances du processeur et de la carte graphique car l'extraction de crypto-devises mobilise beaucoup de ressources système pour résoudre des problèmes mathématiques complexes.

Non seulement les tâches simples peuvent devenir difficiles à accomplir en raison de l'exploitation élevée du processeur, mais même les tâches simples tel que le chargement d'une page Web ou le redémarrage de votre PC peuvent durer pendant un temps très long. Cela pourrait réduire la durée de vie de votre processeur ou l'endommager irrémédiablement en raison des problèmes de surchauffe. Si votre PC commence à se comporter de telle manière, il est temps d'effectuer une analyse intégrale du système et de procéder immédiatement à la suppression de Trojan win32/Tiggre!rfn.

Un autre trait désagréable d'un cheval de Troie est qu'il peut ouvrir la porte à d'autres infections malveillantes, y compris les spyware, les enregistreurs de frappe, les ransomware ainsi que d'autres chevaux de Troie. Ces dangereux virus peuvent voler et partager des informations personnelles, verrouiller vos fichiers et même entraîner des pannes matérielles.

Les chevaux de Troie et les logiciels malveillants sont deux des façons dont les gens peuvent être victimes des pirates informatiques

Les malware peuvent causer des dommages extrêmes, non seulement à votre ordinateur, mais aussi à votre sécurité virtuelle. Il est donc essentiel de savoir comment les programmes malveillants sont propagés pour pouvoir s'en protéger.

Les experts de NoVirus.uk distinguent les méthodes d'infections suivantes :

- Emails spam. ELes e-mails provenant de sources inconnues peuvent contenir une charge malveillante au niveau de la pièce jointe, ou le lien fourni peut diriger directement au fichier malveillant. Il est donc important de ne jamais ouvrir de messages provenant de sources inconnues. Si vous n'êtes pas sûr que le mail et sa pièce jointe sont légitimes, analysez le à l'aide d'un logiciel de sécurité performant. N'exécutez PAS le fichier. Les types de fichiers suivants sont généralement utilisés : .txt, .pdf and .doc.

- Sites Web compromis ou illégaux. Les sites Web douteux, tels que les sites torrent, peuvent dissimuler des logiciels malveillants au sein des installateurs de programmes. De plus, l'installation de logiciels piratés est illégale et peut vous causer beaucoup d'ennuis.

- Annonces et redirections malveillantes. Ne cliquez pas sur aucune annonce d'origine inconnue. De plus, lorsque vous êtes redirigé, évitez de cliquer sur quoi que ce soit et fermez immédiatement votre navigateur. Assurez-vous que vos onglets précédemment ouverts ne s'ouvrent pas.

- Le virus win32/Tiggre!rfn est connu pour se propager via les médias sociaux, notamment le programme Facebook Messenger. Par conséquent, ne téléchargez pas de fichiers provenant de personnes inconnues. De plus, les ordinateurs infectés peuvent propager des logiciels malveillants à partir de comptes Facebook légaux, alors soyez prudents !

Le cheval de Troie win32/Tiggre!rfn est un virus dangereux qui peut entraîner une surchauffe de votre processeur

Nous ne recommandons pas la suppression manuelle de win32/Tiggre!rfn. Les chevaux de Troie sont des virus dangereux et compliqués et leur élimination nécessite une connaissance approfondie des fichiers du système. De plus, la manipulation des fichiers système peut endommager le fonctionnement de ce dernier de façon permanente.

Nous vous conseillons donc de supprimer le virus win32/Tiggre!rfn en utilisant un logiciel de sécurité performant. Nous recommandons d'utiliser FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes. N'oubliez pas que le cheval de Troie ne permet pas au logiciel de sécurité de démarrer correctement. Par conséquent, vous devez redémarrer votre PC en mode sans échec avec prise en charge réseau et lancer le programme de sécurité à partir de là.

Guide de suppression manuel de Trojan win32/Tiggre!rfn

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

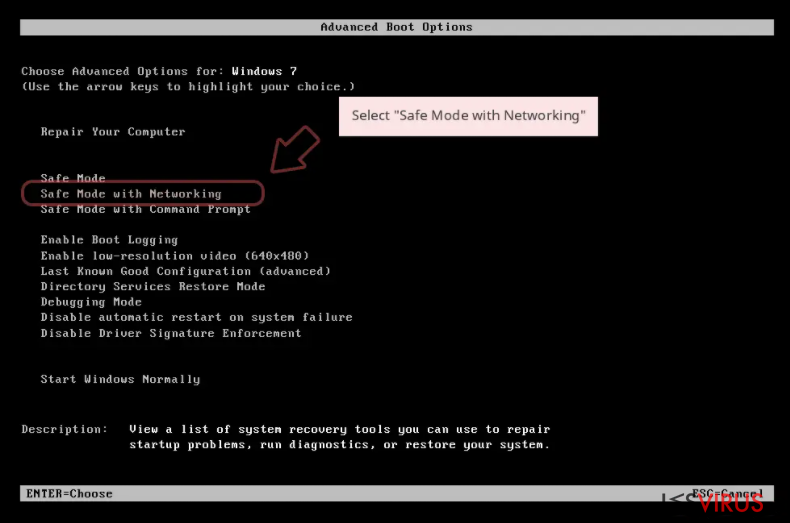

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

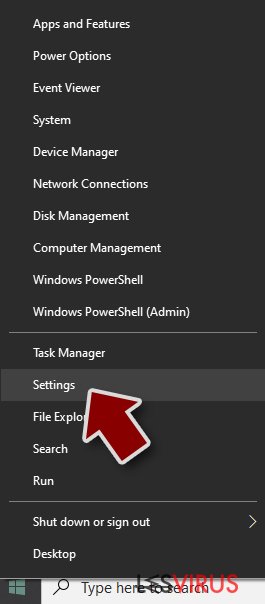

Windows 10 / Windows 8

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

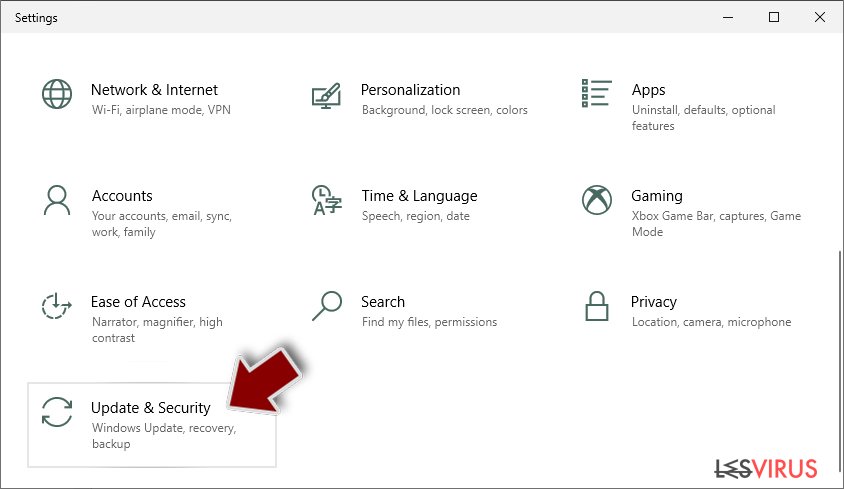

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

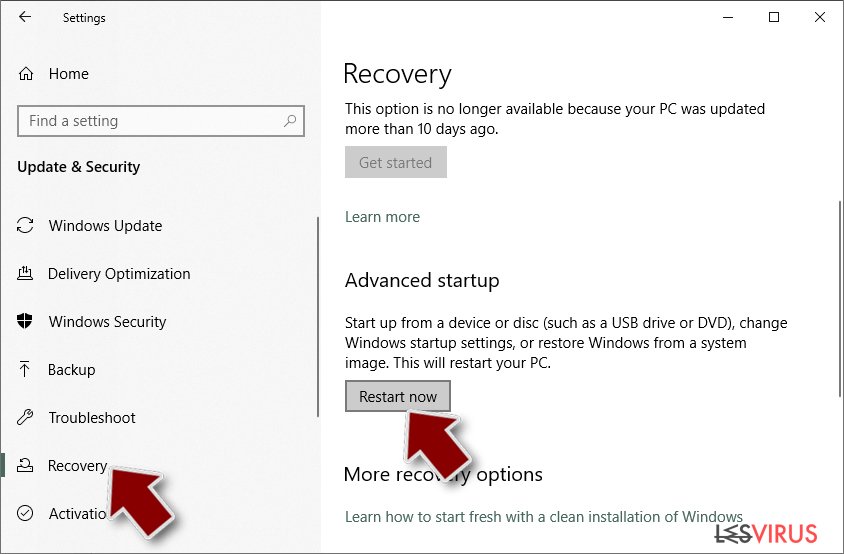

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

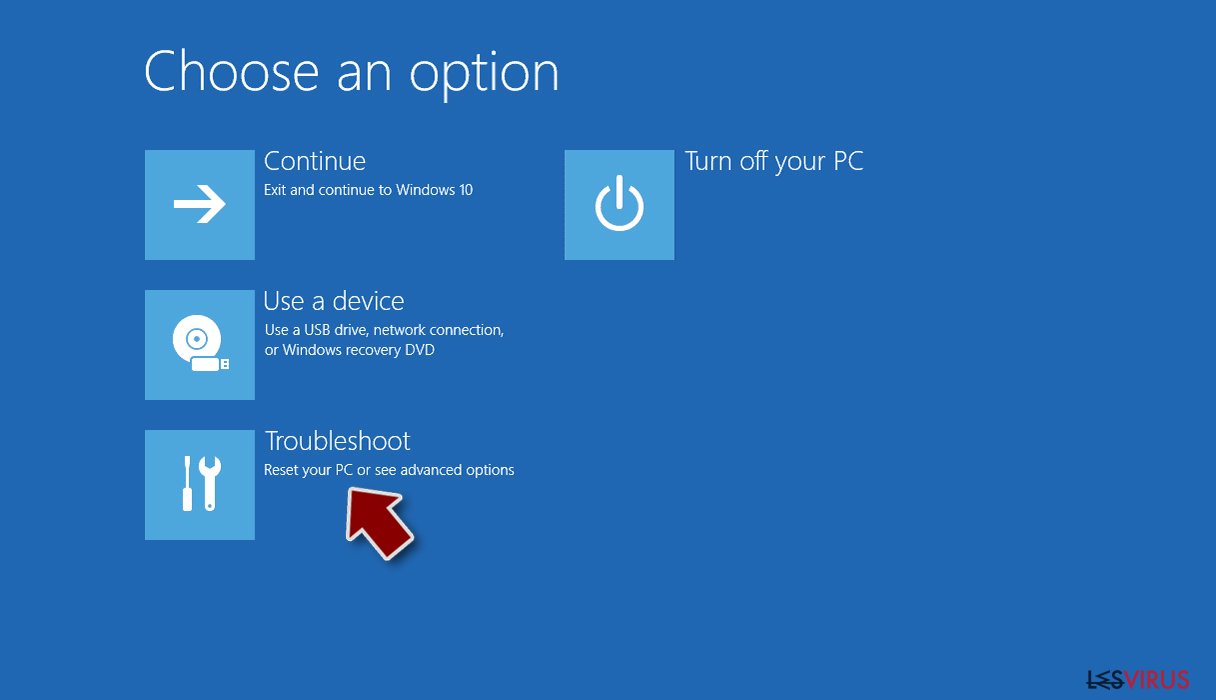

- Sélectionnez Résolution des problèmes

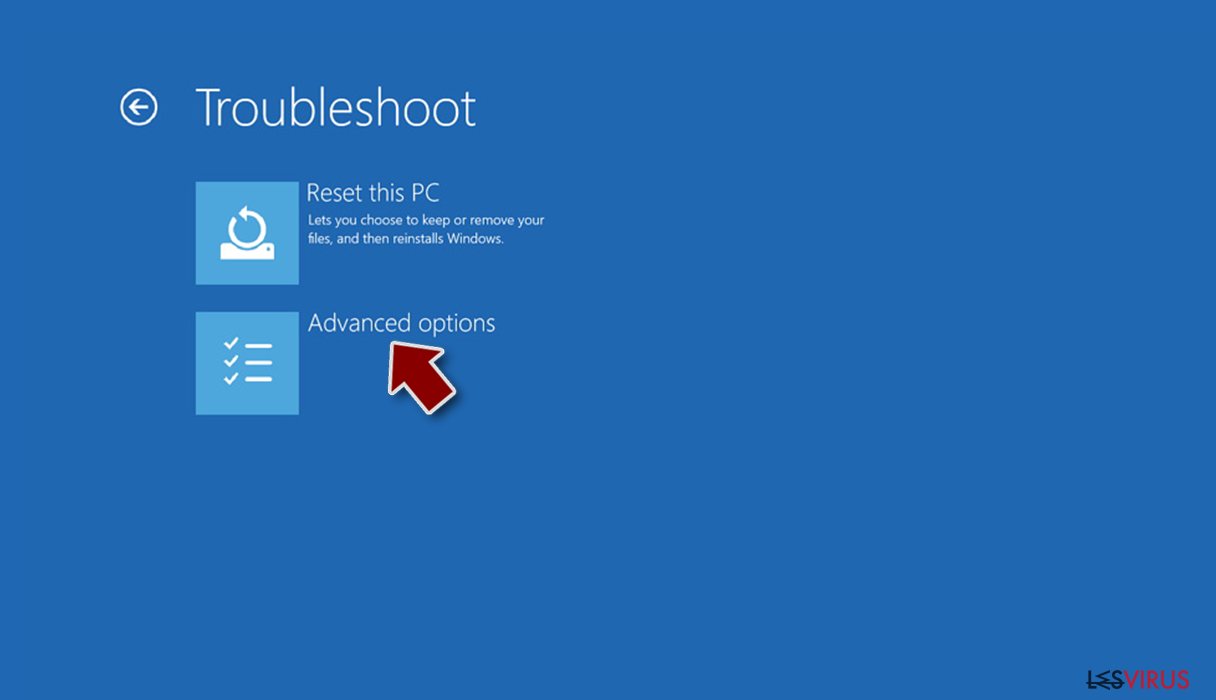

- Allez à la section Options avancées.

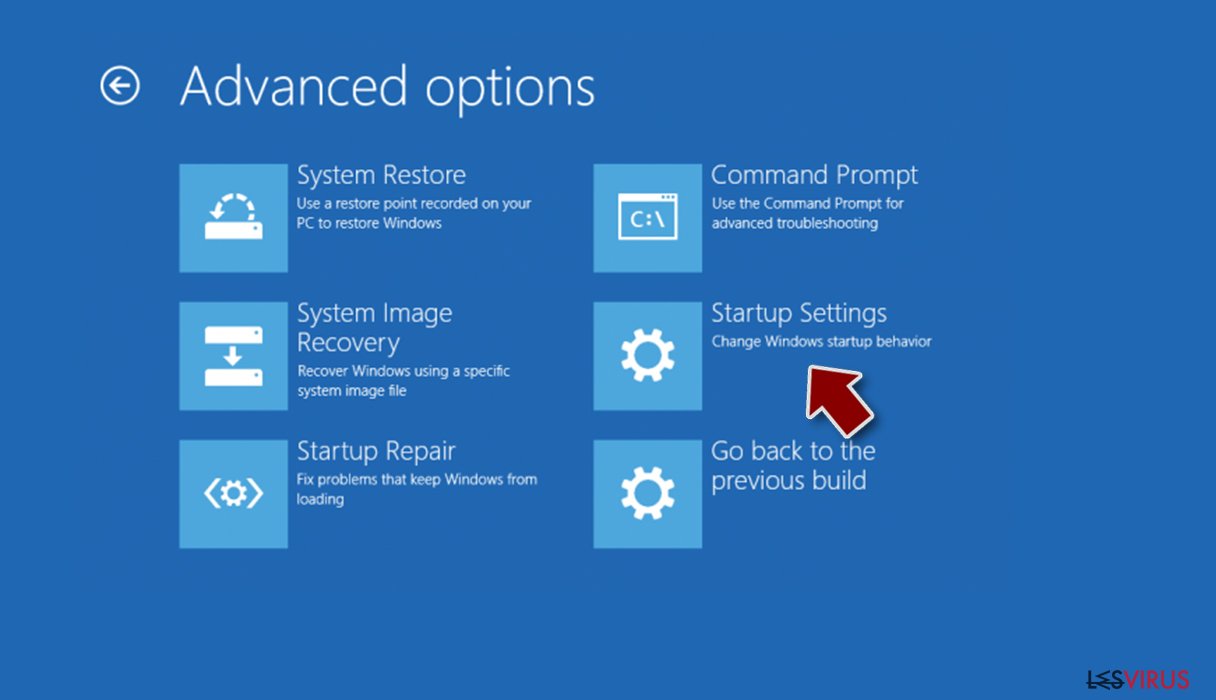

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

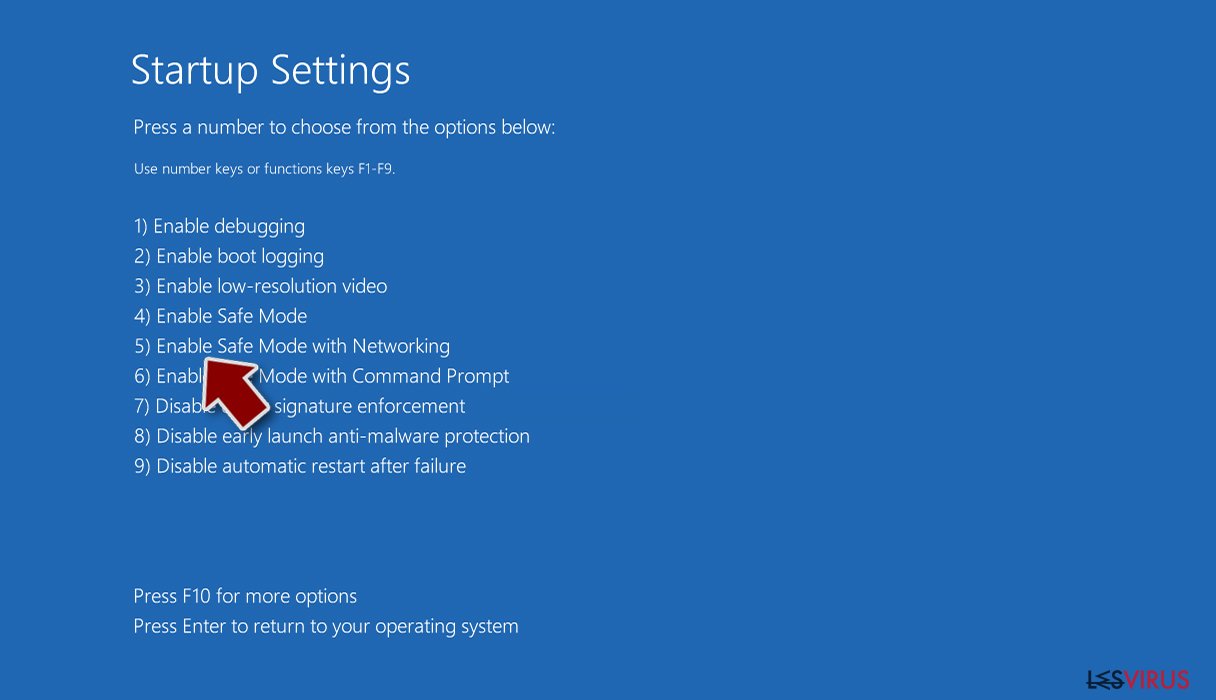

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

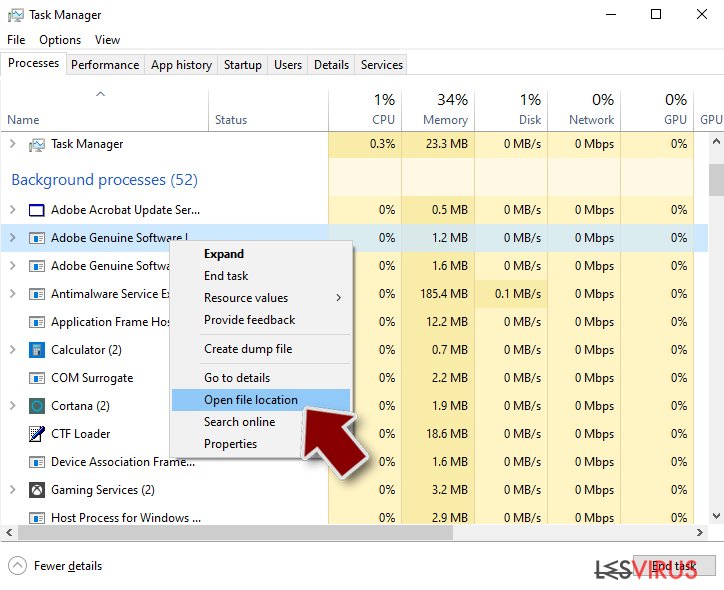

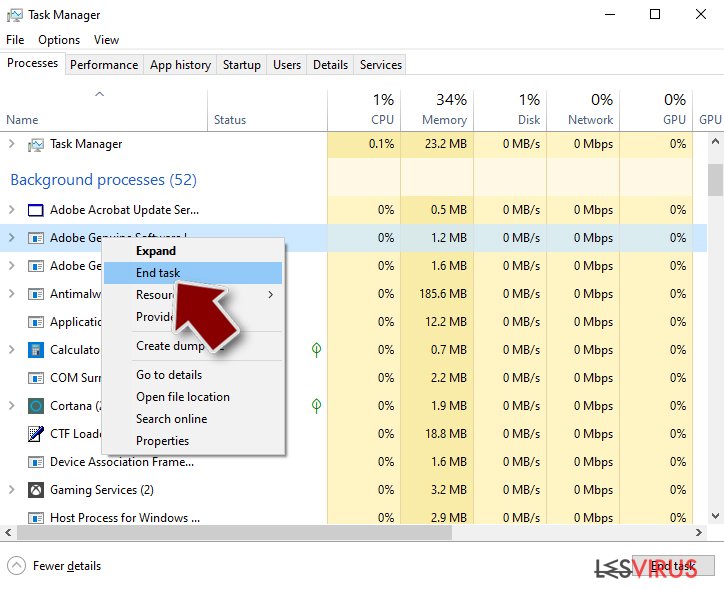

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

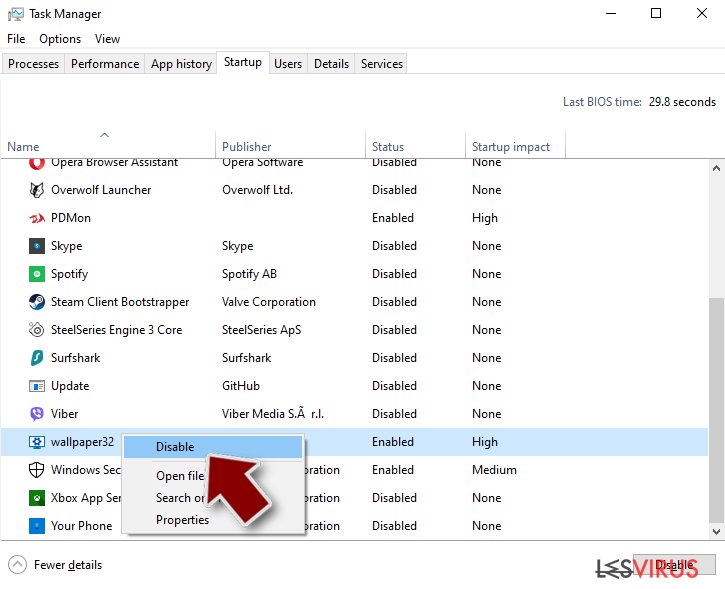

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

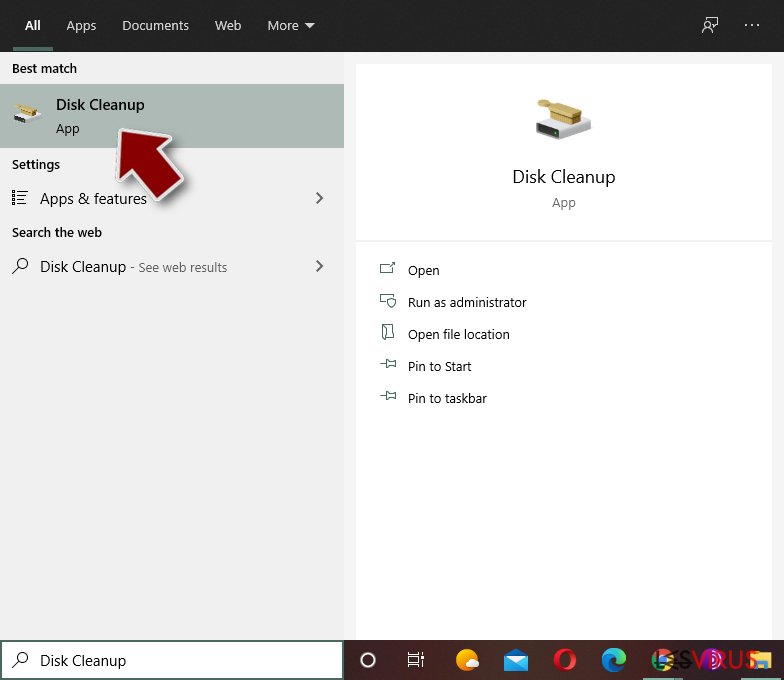

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

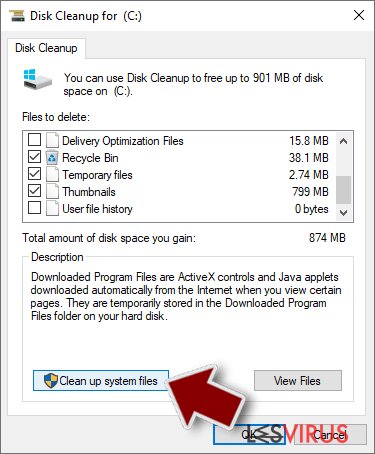

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Trojan win32/Tiggre!rfn et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.