Retirer Trojan:Win32/Ymacco (Instructions améliorées) - 2021 mise à jour

Guide de suppression de Trojan:Win32/Ymacco

Quel est Trojan:Win32/Ymacco?

Le cheval de Troie Ymacco est un dangereux malware qui peut ouvrir des portes dérobées sur la machine infectée

Trojan:Win32/Ymacco est une cyberinfection extrêmement dangereuse ayant pour but d'injecter des scripts malveillants sur les machines infectées, de télécharger d'autres programmes dangereux, de modifier les performances du système, de rediriger le trafic des utilisateurs vers des sites web compromis, etc. Pour résumer, elle peut provoquer diverses performances à risque sur la machine hôte, c'est pourquoi il est recommandé de la supprimer le plus rapidement possible.

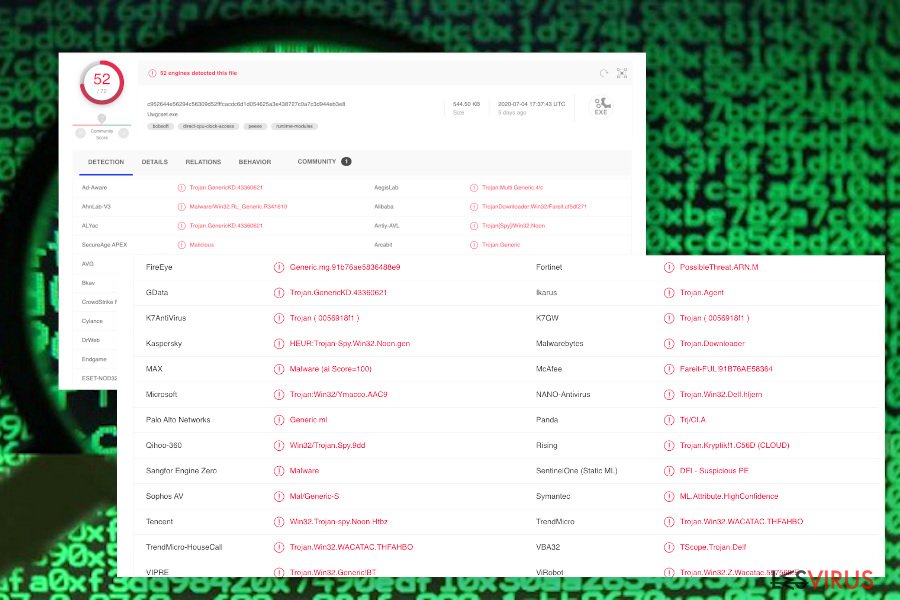

Ce cheval de Troie a été mis au point avec une grande ingéniosité, ce qui lui permet d'infecter furtivement des machines par le biais de pourriels, de logiciels piratés, de cracks et d'autres contenus similaires. Dès son installation, il commence à exécuter des processus malveillants, dont l'un des plus importants est Uwgcset.exe. Généralement, ce processus est très obscurci pour éviter la détection. Toutefois, un scan complet avec un outil antivirus professionnel finit généralement par alerter les utilisateurs sur la détection de Trojan:Win32/Ymacco.AAC9, Win32/TrojanDownloader.Delf.CYB, Trojan.GenericKD.43360621, et d'autres éléments similaires.

Malheureusement, le virus Ymacco est extrêmement trompeur étant donné qu'il ne révèle pas directement sa présence. Il peut se dissimuler dans le système pendant un certain temps sans être remarqué, jusqu'à ce que l'utilisateur constate une forte utilisation du processeur par des fichiers suspects, des fichiers inconnus dans des dossiers aléatoires, des redirections de navigateur web vers des sites comme z.whorecord.xyz, a.tomx.xyz, pushwelcome.com, pushtoday.icu, et d'autres. Ce type de logiciel malveillant peut causer de graves problèmes, tels que l'infiltration de logiciels espions ou de rançongiciels, alors assurez-vous de supprimer le cheval de Troie Ymacco le plus rapidement possible.

| Nom | Ymacco Trojan / Trojan:Win32/Ymacco |

| Type | Cheval de Troie |

| Risque | Ce cheval de Troie fait courir un risque aux utilisateurs de machines infectées en initiant des redirections fréquentes vers des domaines web infectés, en exécutant des processus malveillants en arrière-plan et en téléchargeant d'autres logiciels malveillants sur le système |

| Détection |

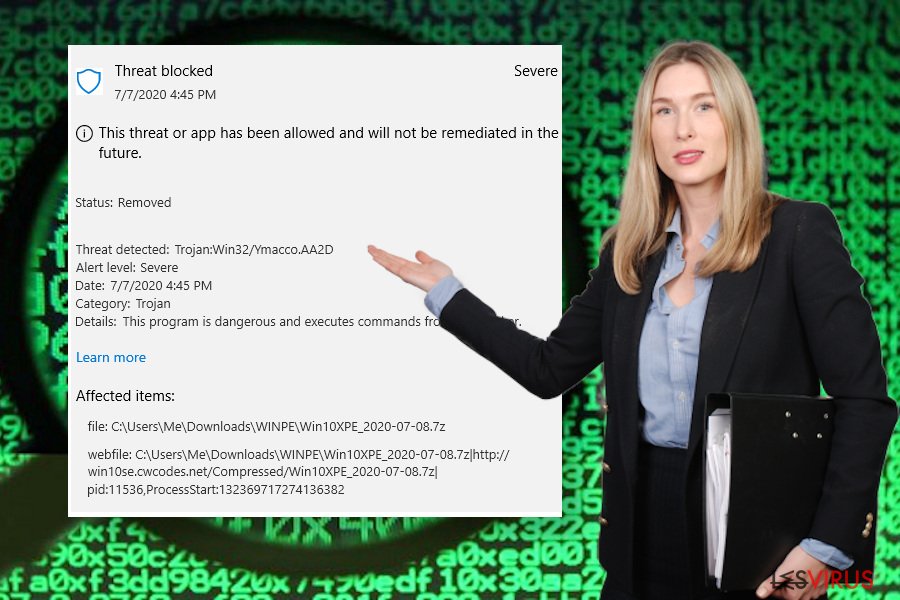

Trojan:Win32/Ymacco.AAC9 (Windows Defender) |

| Symptômes | Le cheval de Troie ne se révèle pas de manière directe. Il exécute des processus malveillants en arrière-plan et provoque une forte consommation de CPU. De plus, il peut pirater des navigateurs web et rediriger le trafic vers des sites infectés par des scripts malveillants |

| Suppression | Le cheval de Troie ne peut pas être détecté manuellement. Il exécute des fichiers malveillants dans différents emplacements du système qui sont souvent dissimulés sous des fichiers/processus Windows légitimes. Par conséquent, un scan complet du système avec un outil antivirus professionnel est nécessaire |

| Réparer les dommages | Lors de la suppression de Ymacco, il est recommandé d'effectuer un scan avec l'outil FortectIntego. Étant donné qu'il est capable de modifier les paramètres, les fichiers et les processus du système, une optimisation complète est nécessaire pour éviter tout problème à l'avenir |

Ce cheval de Troie est souvent appelé Trojan:Win32/Ymacco.AAC9 sur la base de la détection antivirus fournie par Windows Defender. Il est cependant internationalement connu sous le nom de virus Ymacco ou cheval de Troie en raison des caractéristiques qu'il possède.

- Le chargeur du cheval de Troie malveillant Uwgcset.exe s'infiltre dans les machines sans être repéré en tant que composant d'une pièce jointe d'un pourriel malveillant ou d'un logiciel piraté comme les cracks ou les keygens ;

- Lors de l'infiltration, il extrait le package du cheval de Troie et commence à exécuter diverses entrées malveillantes sur le Gestionnaire de Démarrage et des Tâches ;

- Il fait un mauvais usage du processeur, ce qui entraîne une baisse significative des performances du système ;

- Il vise à réduire les performances du système pour ouvrir la porte dérobée et permettre l'accès à d'autres logiciels malveillants.

- Il crée une persistance pour empêcher la détection et la suppression. Souvent, les processus des programmes antivirus sont désactivés.

- Le cheval de Troie Ymacco peut injecter des scripts malveillants dans les navigateurs web pour ouvrir des sites web malveillants ;

Les experts de Virusai.lt affirment qu'un scan régulier du système avec un moteur antivirus réputé est indispensable pour s'assurer que le système est exempt de virus. Rappelez-vous que les chevaux de Troie comme le virus Trojan:Win32/Ymacco sont difficiles à détecter car ils ne se manifestent pas facilement, donc ne pas scanner la machine régulièrement peut entraîner une longue persistance du virus.

Actuellement, une suppression réussie de Ymacco peut être initiée avec 52 outils antivirus très réputés car ils ont des mises à jour essentielles nécessaires pour la détection de ce parasite. Notez que la détection peut différer selon l'application que vous utilisez, donc si vous voulez savoir si ce cheval de Troie en particulier se cache sur votre machine, vous pouvez vérifier les noms de détection fournis par VirusTotal.

Heureusement, le virus Ymacco n'est pas un logiciel espion ou un cheval de Troie bancaire. Cela veut dire qu'il ne cherche pas à voler vos mots de passe ou autres informations d'identification. Sa mission première est d'affaiblir la sécurité des PC et d'accroître leur vulnérabilité. Ensuite, il expose l'utilisateur d'une machine infectée aux domaines malveillants, ce qui entraîne un risque élevé de téléchargement de logiciels malveillants.

Mais, la mauvaise nouvelle, c'est que les redirections du cheval de Troie Ymacco peuvent vous exposer à des sites comme z.whorecord.xyz, a.tomx.xyz, et d'autres qui sont malheureusement réputés pour la distribution de logiciels malveillants par téléchargement en un clic, les mises à jour de logiciels infectés, les publicités de type click-bait et autres stratégies d'ingénierie sociale.

Par conséquent, veillez à supprimer le cheval de Troie Ymacco dès que possible. Pour ce faire, faites appel à un puissant programme antivirus et lancez son scan après avoir redémarré Windows en mode sans échec avec la mise en réseau.

Comme nous l'avons déjà mentionné, un scan avec un moteur antivirus ne réparera pas les fichiers système endommagés. Ainsi, après la suppression de Ymacco, téléchargez FortectIntego ou un outil de réparation similaire et configurez-le pour qu'il répare tous les problèmes système détectés.

Les pirates ont trouvé un moyen de cacher du code malveillant dans les pièces jointes

Il est impossible de déterminer la source des chevaux de Troie, car elles sont nombreuses. Les criminels utilisent diverses techniques pour pousser les gens à télécharger des entrées malveillantes sur leurs machines. La seule mesure de précaution consiste donc à être prudent lors de la navigation en ligne et à garder la machine entièrement protégée par des programmes antivirus.

Néanmoins, il existe plusieurs méthodes considérées comme les principales sources de téléchargement de chevaux de Troie. Tout d'abord, les codes malveillants sont fréquemment dissimulés dans les pièces jointes de pourriels. Les gens peuvent recevoir de faux courriels qui sont censés contenir des informations financières, des reçus, des factures, des confirmations de commande, etc. Ces courriels peuvent être rédigés par des professionnels, bien qu'ils contiennent généralement des fautes de grammaire, de frappe et de cohérence.

Hormis les pourriels, les gens peuvent être amenés à télécharger des chevaux de Troie en téléchargeant des contenus illégaux à partir de réseaux P2P, de sites de torrents ou d'autres sources de piratage. Les pirates peuvent facilement injecter des scripts malveillants dans diverses cracks, keygens, jeux de tiers, etc.

Les chevaux de Troie se propagent aussi souvent par le biais de liens infectés que les gens reçoivent sur les réseaux sociaux. Par exemple, le célèbre virus Facebook a été, et est probablement encore, la plus grande réussite de la campagne de distribution de logiciels malveillants. Par conséquent, méfiez-vous des contenus suspects, même s'ils proviennent d'une source fiable.

Trojan:Win32/Ymacco est un programme qui peut être utilisé par les pirates pour s'infiltrer dans le système et voler des informations précieuses

Il existe une seule technique qui est pleinement fonctionnelle pour faire face à des virus comme le cheval de Troie Ymacco. Il s'agit d'une analyse approfondie du système à l'aide d'un outil anti-malware puissant. Comme ce virus est de nature très dangereuse car il représente un risque pour la vie privée de l'utilisateur et la sécurité du système, il doit être totalement éliminé.

Le recours à un logiciel anti-malware professionnel pour la suppression du cheval de Troie Ymacco présente l'avantage de nettoyer en même temps d'autres cyberinfections. Si vous ignorez quand la machine a été infectée, il y a un risque qu'elle fonctionne depuis longtemps déjà et qu'elle ait pu télécharger un tas de fichiers malveillants.

Utilisez les outils SpyHunter 5Combo Cleaner ou Malwarebytes pour inspecter le système et effectuer une suppression complète de Ymacco. Si vous ne pouvez pas lancer l'outil de sécurité, essayez de redémarrer Windows en mode sans échec avec la mise en réseau (un guide est fourni ci-dessous). Enfin, ne sous-estimez pas la nécessité d'optimiser le système. Téléchargez FortectIntego et scannez la machine pour restaurer tous les fichiers que le cheval de Troie a pu endommager ou supprimer.

Guide de suppression manuel de Trojan:Win32/Ymacco

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

La détection de Trojan:Win32/Ymacco.AAC9 est un signal indiquant que le système est infecté par un cheval de Troie et doit être nettoyé afin de prévenir divers problèmes. Pour cela, redémarrez la machine en mode sans échec et effectuez un scan complet du système comme expliqué ci-dessous :

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

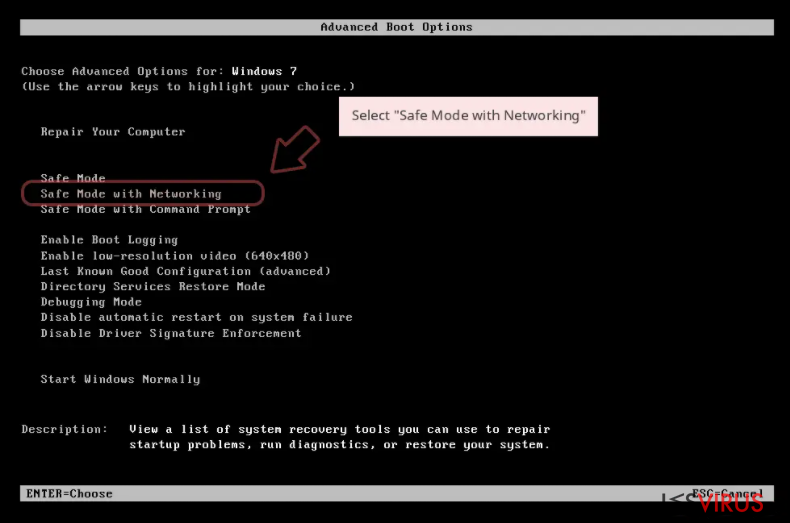

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

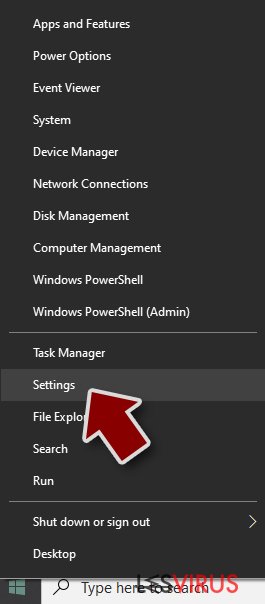

Windows 10 / Windows 8

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

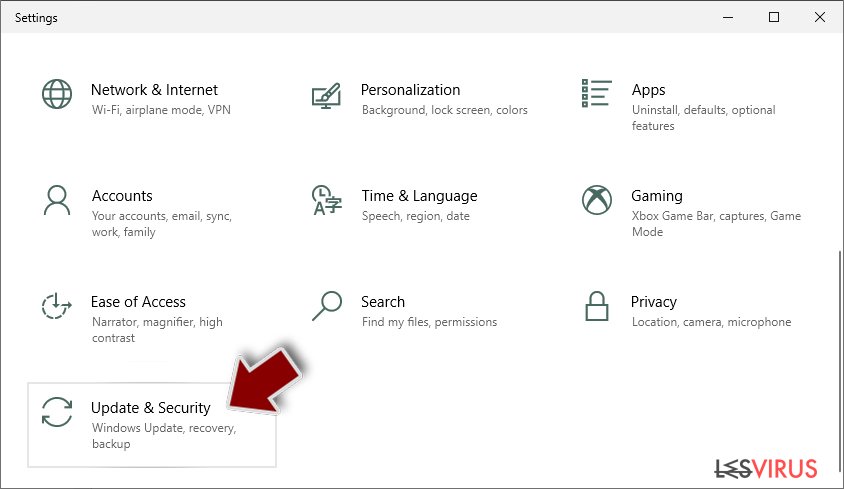

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

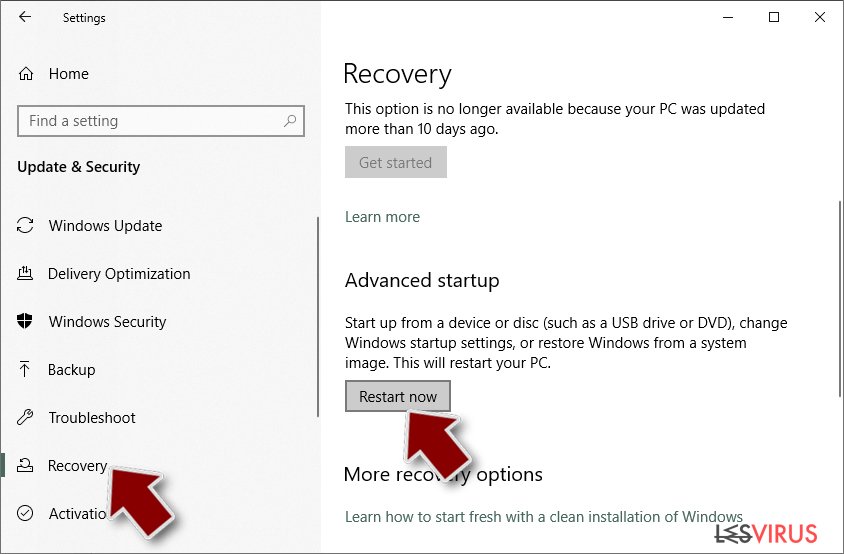

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

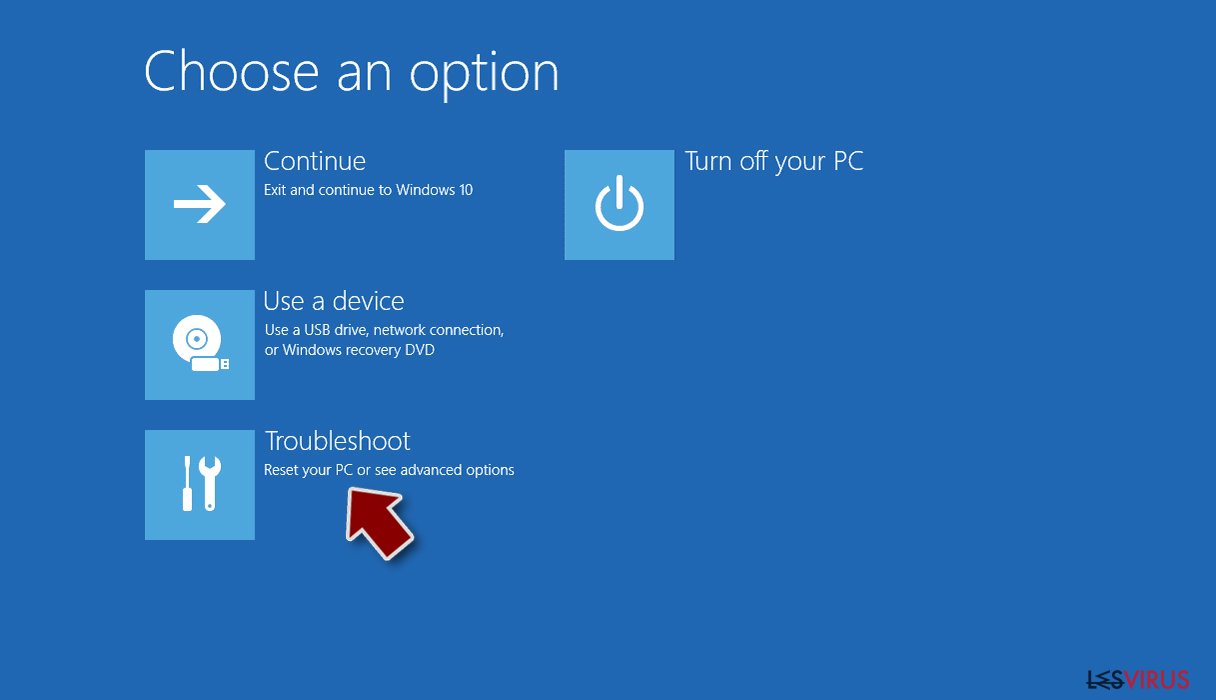

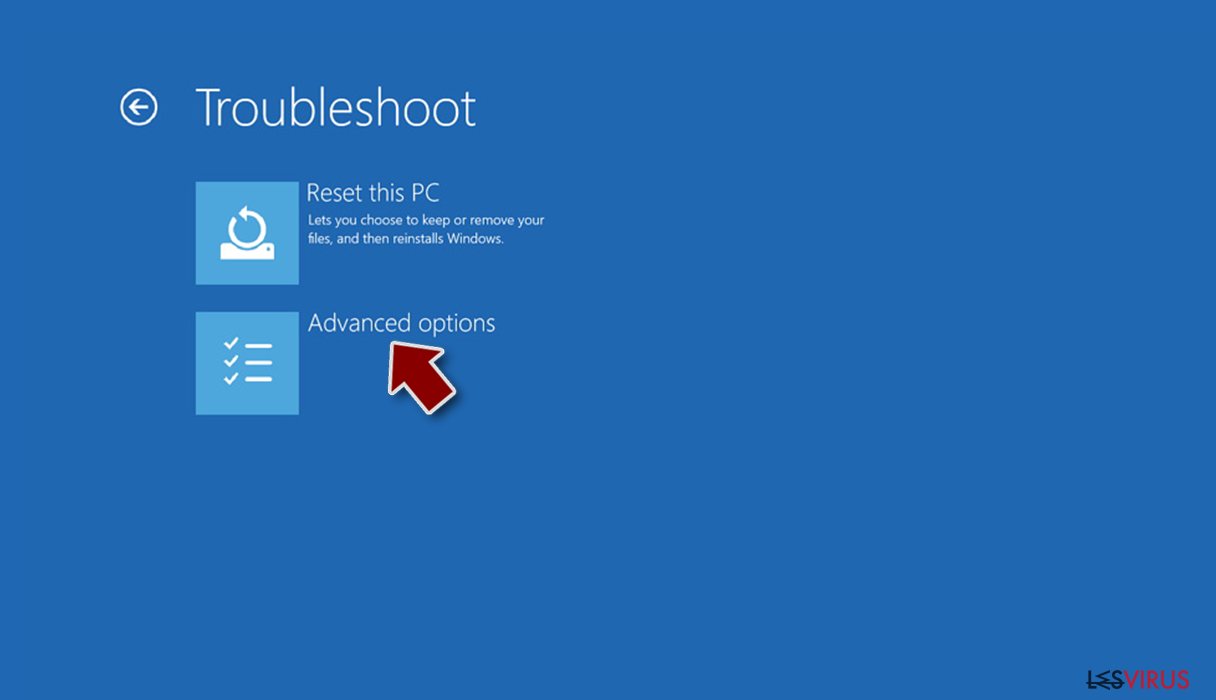

- Sélectionnez Résolution des problèmes

- Allez à la section Options avancées.

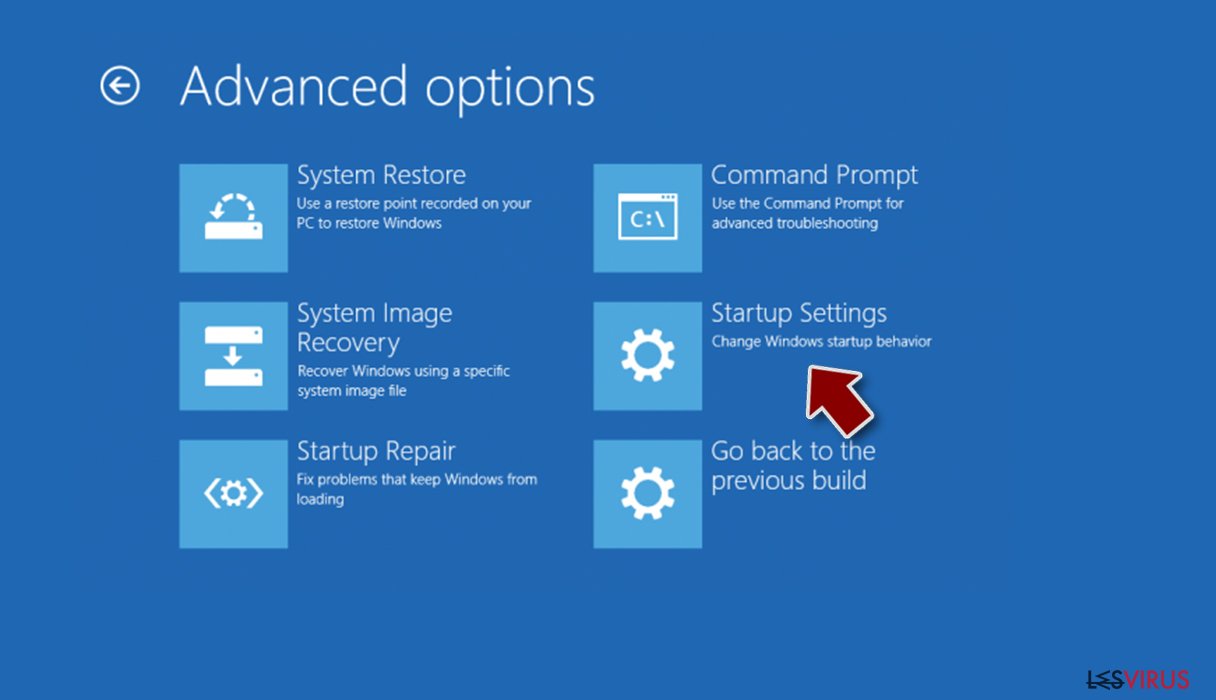

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

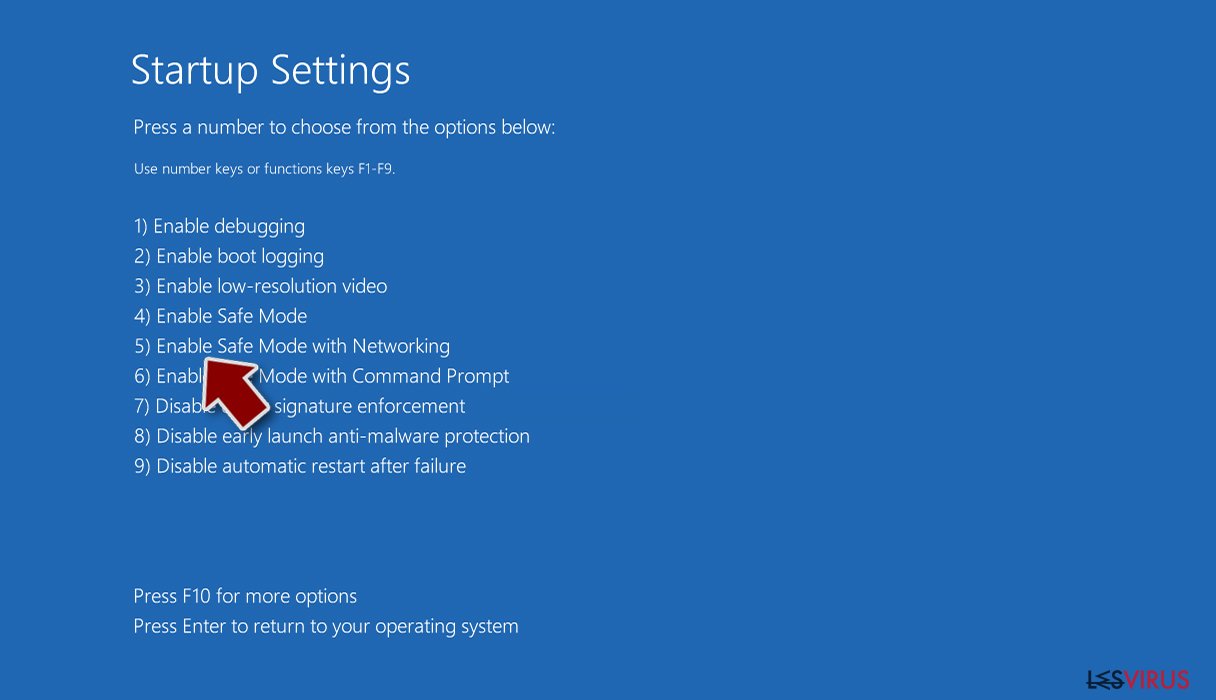

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

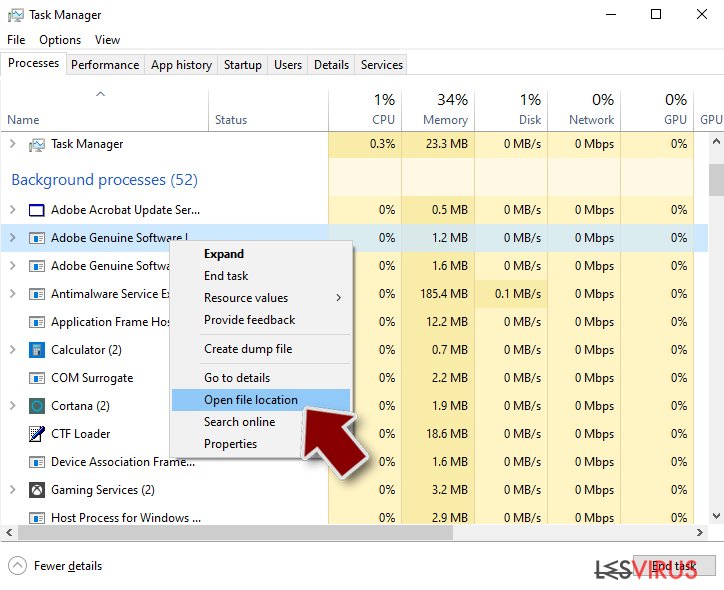

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

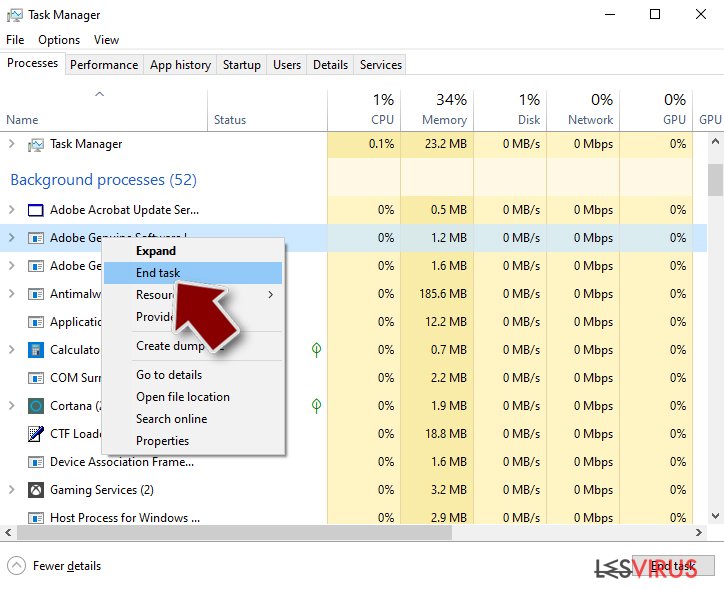

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

Étape 3. Vérifier le Démarrage du programme

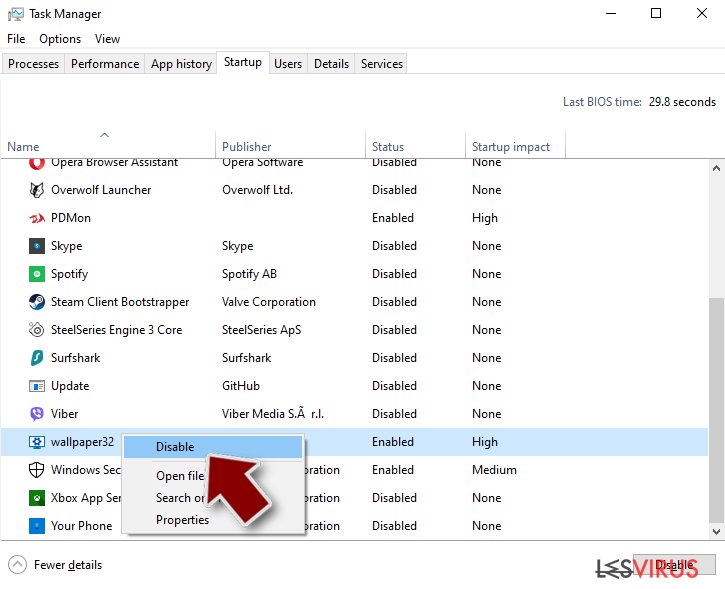

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

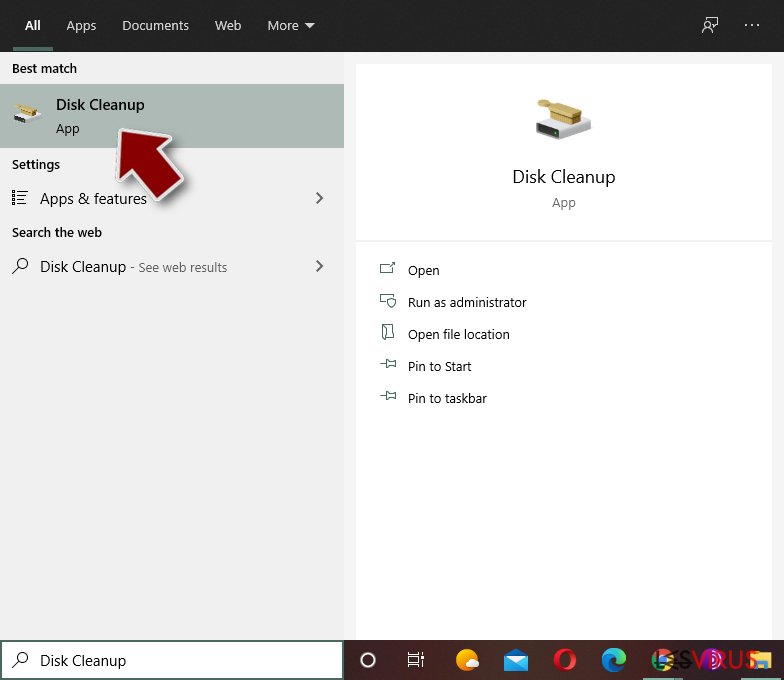

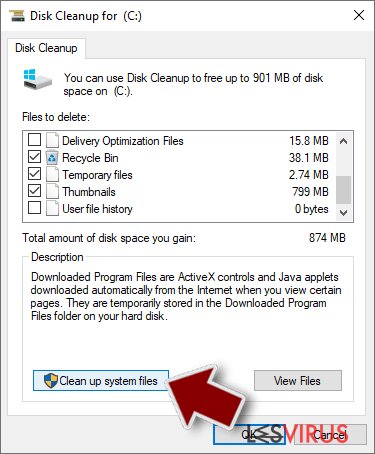

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer Trojan:Win32/Ymacco à l'aide de System Restore

-

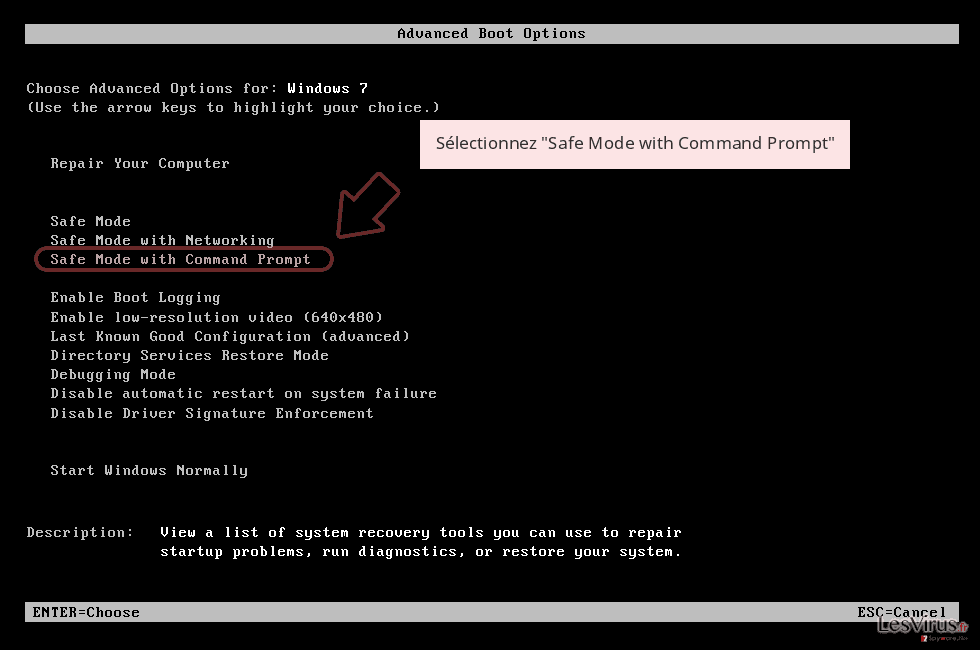

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

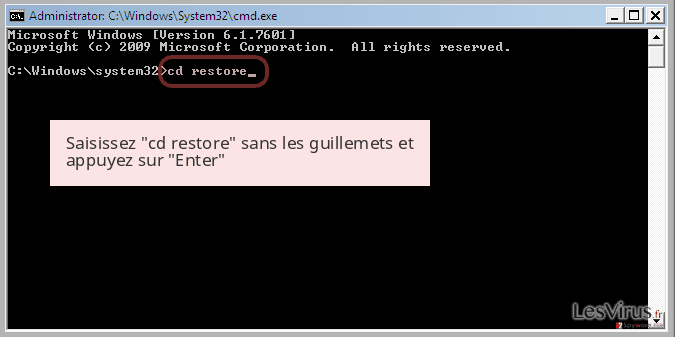

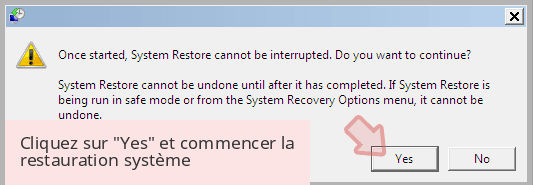

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

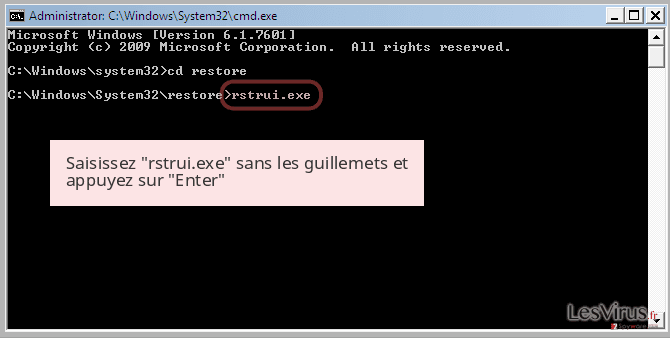

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

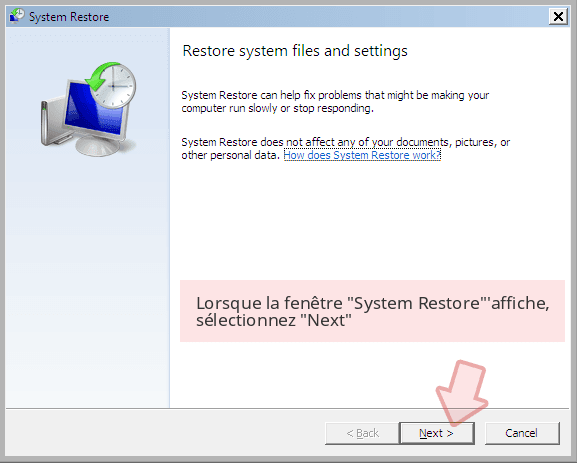

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Trojan:Win32/Ymacco. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Trojan:Win32/Ymacco et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.