Retirer Wacatac Trojan (virus) - 2022 mise à jour

Guide de suppression de Wacatac Trojan

Quel est Wacatac Trojan?

Wacatac est un programme malveillant déclenchant l'alerte qui peut signaler des problèmes de sécurité, mais qui apparaît également lorsqu'il n'y a aucune menace

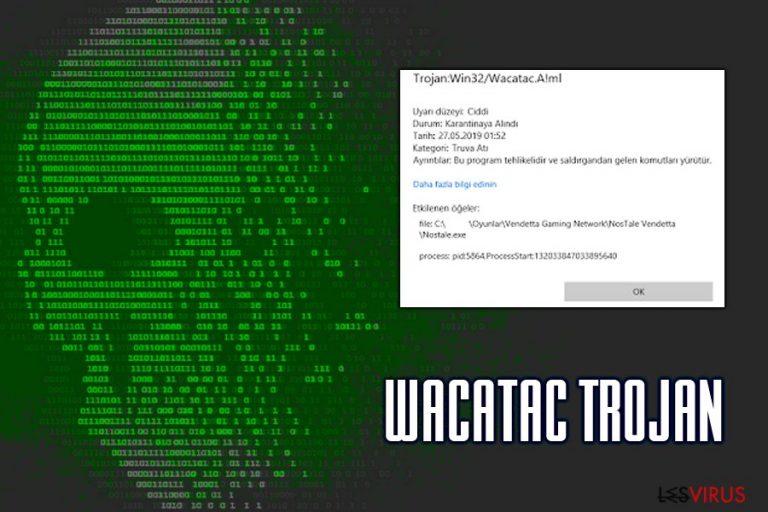

Le cheval de Troie Wacatac est une menace qui risque d'affecter considérablement le système. Les chevaux de Troie réduisent le niveau de sécurité de la machine au point d'entraîner des infections plus sérieuses. Une fois introduit, ce programme malveillant procède à diverses modifications sur le système et lance immédiatement ses activités malveillantes.

Ce malware est identifié comme Trojan:Win32/Wacatac. Il s'introduit principalement dans les machines à travers les pièces jointes d'emails de spam nommées «DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz», ou similaires. Cependant, l'infection peut également survenir lors du téléchargement de logiciels piratés ou de la visite de sites malveillants hébergeant des téléchargements de type «drive-by». La propagation des chevaux de Troie se fait très facilement à l'aide de pages malveillantes et de liens et sites web trompeurs.

Ce logiciel malveillant en particulier est conçu avec l'intention de remplir diverses fonctions et peut poser des problèmes importants et causer des dommages. Wacatac est capable de collecter des informations telles que des mots de passe, des noms d'utilisateur, des coordonnées bancaires et d'autres informations ou d'autres renseignements personnels éventuellement utilisés dans des escroqueries ultérieures.

Il semble que ce cheval de Troie se répande avec une nouvelle vague en 2022, étant donné que les chercheurs ont découvert de multiples campagnes et échantillons. Il présente encore les fonctions d'une infection en chaîne et s'infiltre dans les machines afin de répandre d'autres logiciels malveillants comme les rançongiciels ou les mineurs de crypto-monnaies.

Vous ne verrez probablement pas les symptômes de l'infection, sauf que les noms de détection de Wacatac apparaissent à l'écran lorsque l'ordinateur détecte des activités douteuses. La meilleure solution consiste donc à réagir aussitôt que cela se produit et à lancer des outils anti-malware pour éliminer toute infection et mettre fin à l'activité de l'intrus afin d'éviter d'autres dommages sur la machine.

Wacatac overview

Les programmes malveillants de ce genre peuvent s'avérer extrêmement dangereux : ils sont en mesure de récolter des informations personnelles (informations de connexion, données bancaires, etc.) ou encore de faire proliférer d'autres programmes malveillants (ransomwares, cryptomineurs, rootkits, RATs et autres infections dangereuses). Le pire dans tout cela, est le fait que les processus sont silencieux et que les programmes malveillants agissent principalement en arrière-plan. D'autre part, les ordinateurs infectés peuvent être intégrés à un botnet et contribuer à des attaques DDoS contre des cibles spécifiques.

Vous devez donc bien inspecter la machine dès l'apparition de l'alerte. Il se peut que la détection soit un faux positif, il n'est donc pas nécessaire d'éliminer aucune infection. Donc, prenez le temps de lire l'article, de vous renseigner sur les symptômes potentiels et assurez-vous de bien nettoyer votre machine des menaces en utilisant un anti-malware fiable.

| Nom | Wacatac |

| Type | Cheval de Troie, logiciel espion |

| Fichiers associés | DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz, Unimpartial.exe |

| Processus associé | biddulphia9 |

| Méthodes de l'infection | les pièces jointes des e-mails de spam, quoique les pirates puissent aussi utiliser d'autres méthodes |

| Distribution | La plupart du temps, il s'agit d'e-mails de spam avec des pièces jointes malveillantes ou de faux logiciels et de cracks de jeux vidéo |

| Les risques | L'infection par d'autres logiciels malveillants, la perte d'argent, le vol d'identité |

| Symptômes | Il y en a rarement. Sauf que dans certains cas, les utilisateurs sont confrontés à une forte utilisation des ressources, à des plantages de programmes, à des processus inconnus fonctionnant en arrière-plan |

| Suppression | Faites usage d'un logiciel anti-malware fiable pour vérifier l'existence de menaces réelles sur la machine |

| Réparation | Si le trojan fonctionne depuis un certain temps, il peut nuire aux performances, aux fonctions et à d'autres fichiers système importants, c'est pourquoi il faut exécuter FortectIntego afin de détecter les dommages causés par le virus et de les réparer |

Que signifie la détection de Trojan.Script.Wacatac.B.ml ?

Il se pourrait que sa détection soit un faux positif, dans la mesure où des utilisateurs ont rapporté que Microsoft Defender signale également des programmes d'installation légitimes tels que Thaiphoon Burner et le jeu vidéo Soulash. Si c'est votre cas, vous devez alors ajouter une exclusion au fichier légitime. Entre temps, si la détection n'est pas un faux positif, vous devez vous préoccuper au plus haut point – vous devez supprimer le cheval de Troie Wacatac le plus rapidement possible.

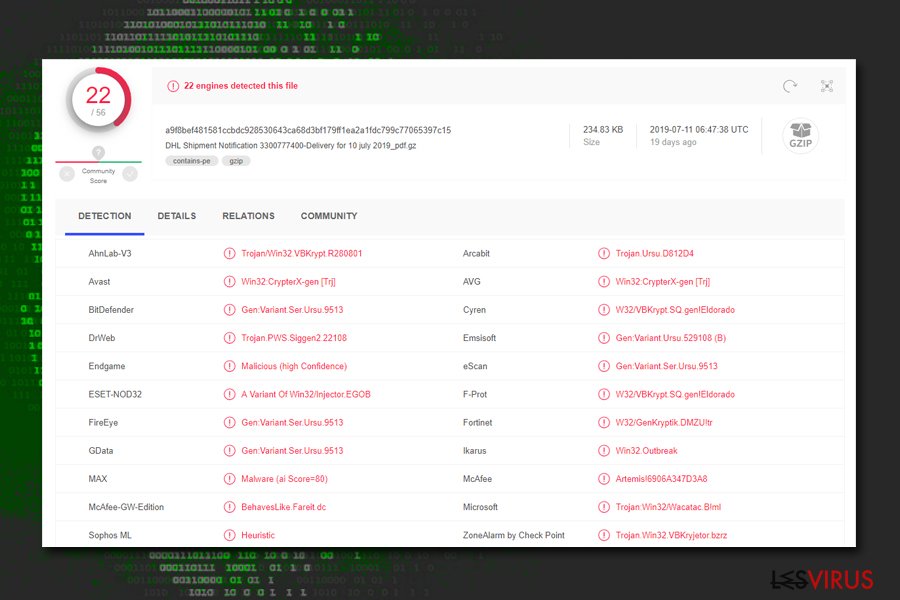

Alors, de quelle manière pouvez-vous savoir si la détection du virus est réelle et qu'il s'agit bien d'un cheval de Troie ? Le meilleur moyen de savoir si la détection est effectivement un faux positif consiste à charger le fichier sur des sites tels que Virus Total. Dans le cas où l'infection est bien réelle, vous serez en mesure de voir la détection d'autres fournisseurs, tels que :

- Win32:CrypterX-gen [Trj]

- Une variante de Win32/Injector.EGOB

- Artemis!6906A347D3A8

- Gen:Variant.Ursu.529108 (B)

- Gen:Variant.Ser.Ursu.9513

- Trojan.Win32.VBKryjetor.bzrz, etc.

C'est malheureusement le seul moyen de savoir si vous êtes infecté par le cheval de Troie Wacatac. En règle générale, une infection réelle est conçue de manière à pouvoir dissimuler ses activités malveillantes en arrière-plan, ce qui signifie que les symptômes d'infection sont absents.

Que provoque l'infection ?

Si le Trojan:Win32/Wacatac a introduit d'autres parasites, il est probable que vous serez confronté à de fréquents plantages de programmes, une lenteur de l'appareil, des BSoD, l'augmentation de la quantité de publicités lors de la navigation, l'installation de programmes ou de fichiers dont vous n'avez jamais eu connaissance auparavant, etc.

Hélas, des conséquences graves peuvent résulter de l'infection de tout logiciel malveillant, y compris ce cheval de Troie, dont la perte d'argent, l'installation d'autres logiciels malveillants, l'altération du solde de crédit, voire l'usurpation d'identité ou la fraude. Les infections silencieuses servent souvent de vecteurs à des logiciels malveillants supplémentaires.

C'est pourquoi vous devez vous assurer en permanence que votre ordinateur est dépourvu de tout virus en recourant à un logiciel anti-malware réputé doté de fonctions de protection en temps réel. De plus, la suppression complète du virus peut être effectuée à l'aide d'outils de sécurité tels que Malwarebytes, SpyHunter 5Combo Cleaner ou d'autres fournisseurs réputés.

Les méthodes les plus courantes de diffusion des logiciels malveillants – les pièces jointes des courriels malveillants

Les créateurs de logiciels malveillants sont des personnes intelligentes qui ont choisi de mettre leurs compétences au service d'objectifs malveillants. C'est pourquoi ils utilisent généralement diverses méthodes perfectionnées pour transmettre la charge utile malveillante à des milliers d'utilisateurs, par exemple des kits d'exploitation, des injections web, des attaques par force brute et d'autres techniques.

Quoi que, les pièces jointes des courriers électroniques indésirables constituent probablement le mode de diffusion le plus important des logiciels malveillants. Qu'il s'agisse de chevaux de Troie ou de rançongiciels, les pièces jointes dissimulées dans les messages d'hameçonnage peuvent contenir les virus les plus dangereux. Les messages proviennent le plus souvent d'une entreprise réputée, telle que DHL, Amazon ou Bank of America. En voici un exemple :

Track DHL Express Shipment

Dear Customer,

Your email address was found on package with unclear delivery address as per DHL policy, we will not fail to return the package if it remain unclaimed within the next 48 hours.

Kindly review the receipt and make necessary steps if the package belongs to you to avoid loss of property.

Please Click and Download attached receipt to review the package details.Best Regards,

DHL TEAM

Copyright 2019

Comme il est évident, cet e-mail ne provient pas de la véritable société d'expédition DHL. On peut néanmoins facilement imaginer le nombre de personnes qui attendent un colis de cette entreprise ce qui pourrait les pousser à se faire piéger et à télécharger la pièce jointe malveillante.

Par conséquent, vous ne devez en aucun cas ouvrir les pièces jointes d'un spam suspect. Si vous avez des doutes concernant la légitimité du fichier, vous devriez absolument l'analyser avec des outils tels que Virus Total avant de l'ouvrir.

Vérifier les détections de virus et les faux positifs avant de supprimer Wacatac

Sachez qu'avant de procéder à la suppression du cheval de Troie de votre machine, vous devez d'abord vous assurer qu'il ne s'agit pas d'un faux positif. Comme indiqué auparavant, il faut analyser le fichier avec différents logiciels de sécurité ou utiliser des outils comme Virus Total. Une fois certain qu'il s'agit bien d'un logiciel malveillant, vous devez procéder à son élimination immédiate.

Même si la suppression du cheval de Troie Wacatac peut être effectuée manuellement, ceci n'est guère recommandé aux utilisateurs non expérimentés. D'une manière générale, les chevaux de Troie constituent des infections graves qui modifient le système d'exploitation Windows et touchent ses parties les plus cruciales. Pour cette raison, vous devriez plutôt vous servir d'un logiciel anti-malware qui éliminera le virus pour vous et rétablira les fonctions normales du système.

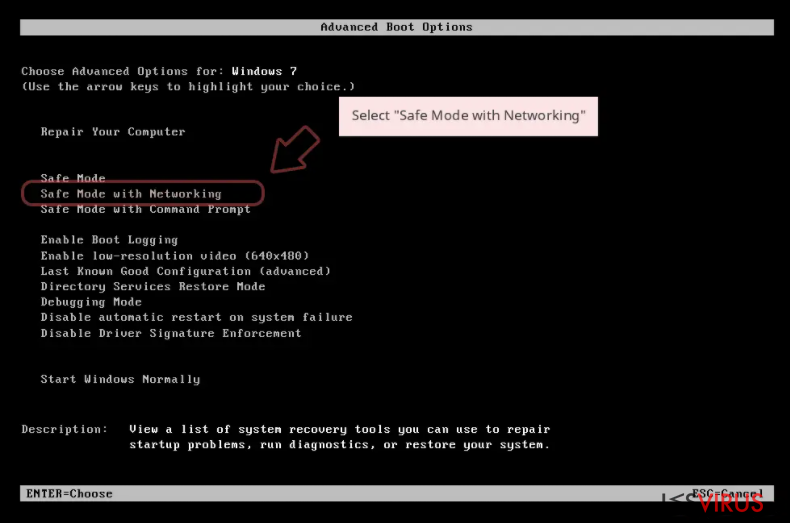

Gardez à l'esprit que le virus pourrait entraver le fonctionnement des logiciels de sécurité ou même empêcher sa suppression. Si c'est le cas, il faut entrer dans le mode sans échec avec mise en réseau comme nous l'expliquons ci-dessous. Il est impératif d'agir immédiatement dès l'apparition de ces alertes pour éviter des dégâts plus importants.

Guide de suppression manuel de Wacatac Trojan

Logiciel malveillant : passer en Mode sans échec et analyser votre PC avec un anti-malware

Si le logiciel malveillant vous empêche d'utiliser l'antivirus en mode normal, accédez au Mode sans échec et effectuez une analyse complète du système à partir de là.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur se met en marche, commencez à appuyer sur le bouton F8 (si cela ne fonctionne pas, essayez F2, F12, Échap, etc. – tout dépend du modèle de votre carte mère) à plusieurs reprises jusqu'à ce que vous voyiez la fenêtre Options de démarrage avancées.

- Sélectionnez Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

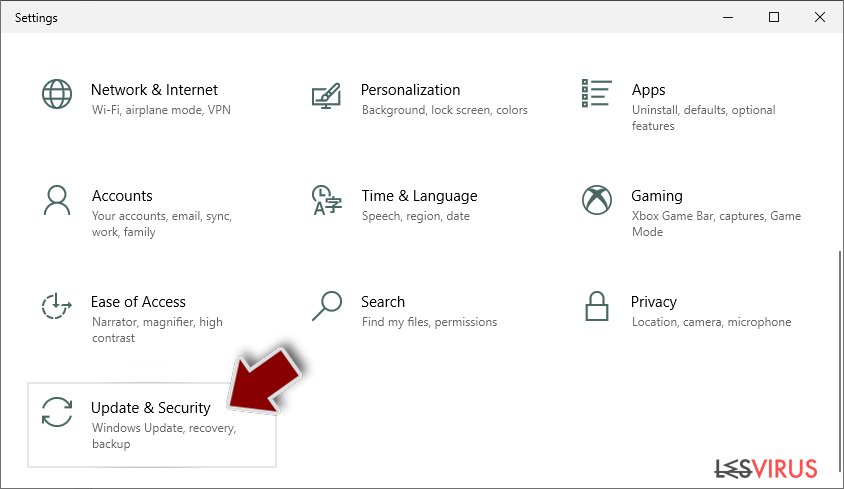

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres.

- Faites défiler la liste pour choisir Mise à jour et sécurité.

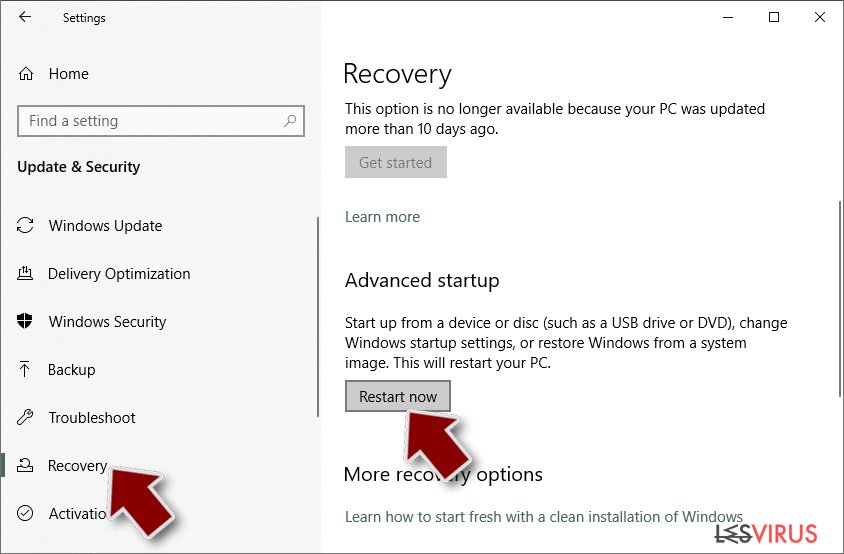

- Dans la partie gauche de la fenêtre, sélectionnez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez sur Redémarrer maintenant.

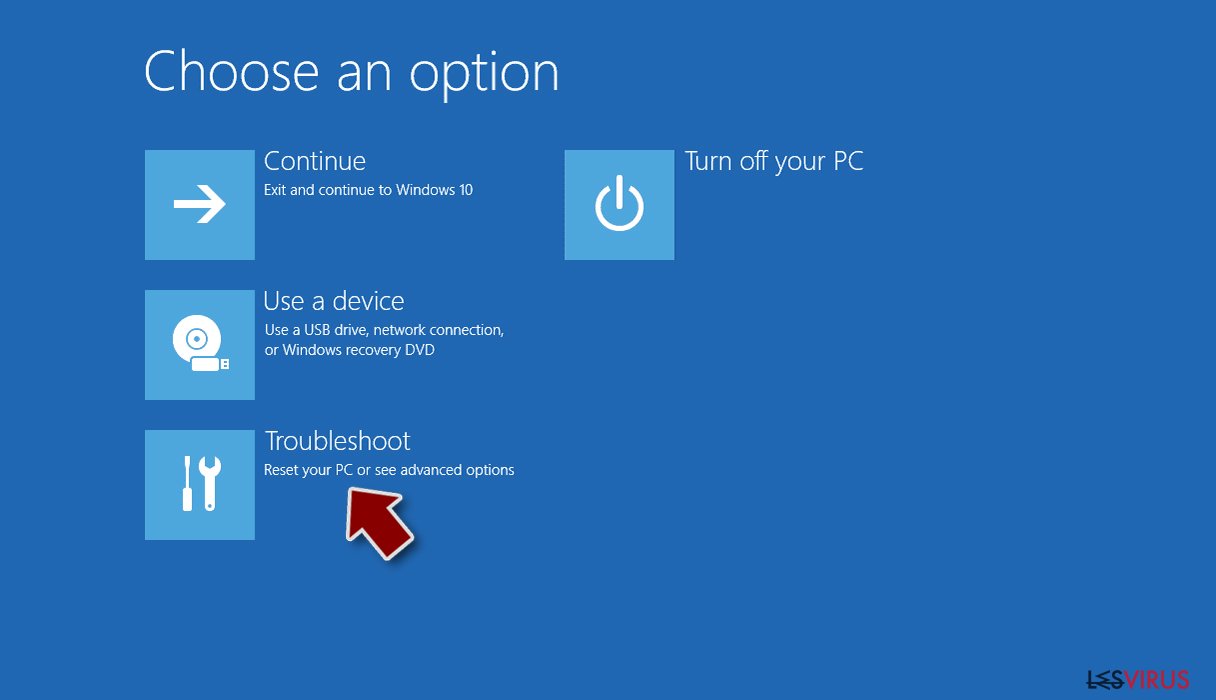

- Sélectionnez Résolution des problèmes.

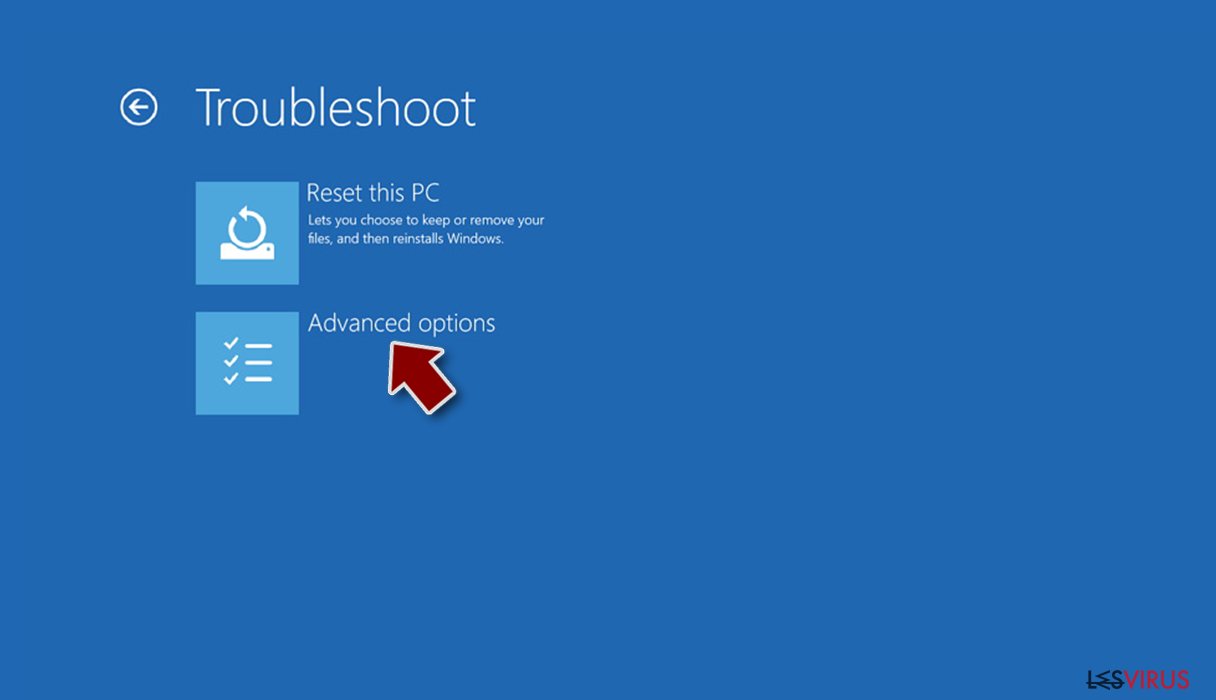

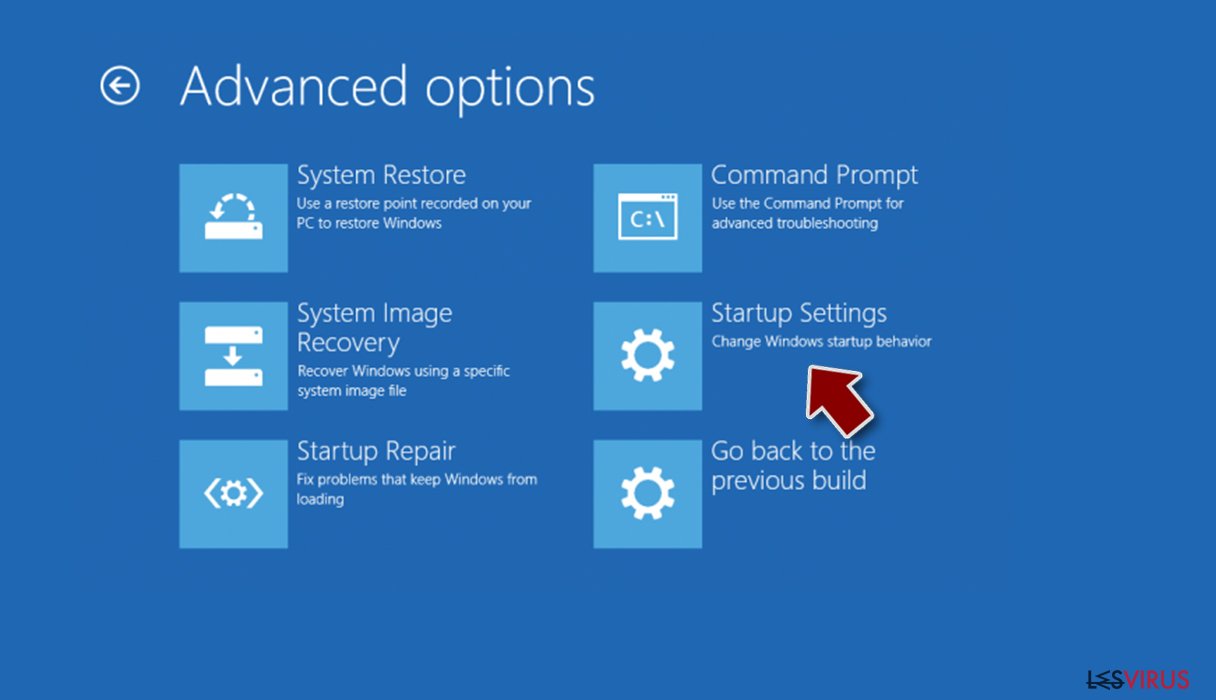

- Allez dans les options avancées.

- Sélectionnez Paramètres de démarrage.

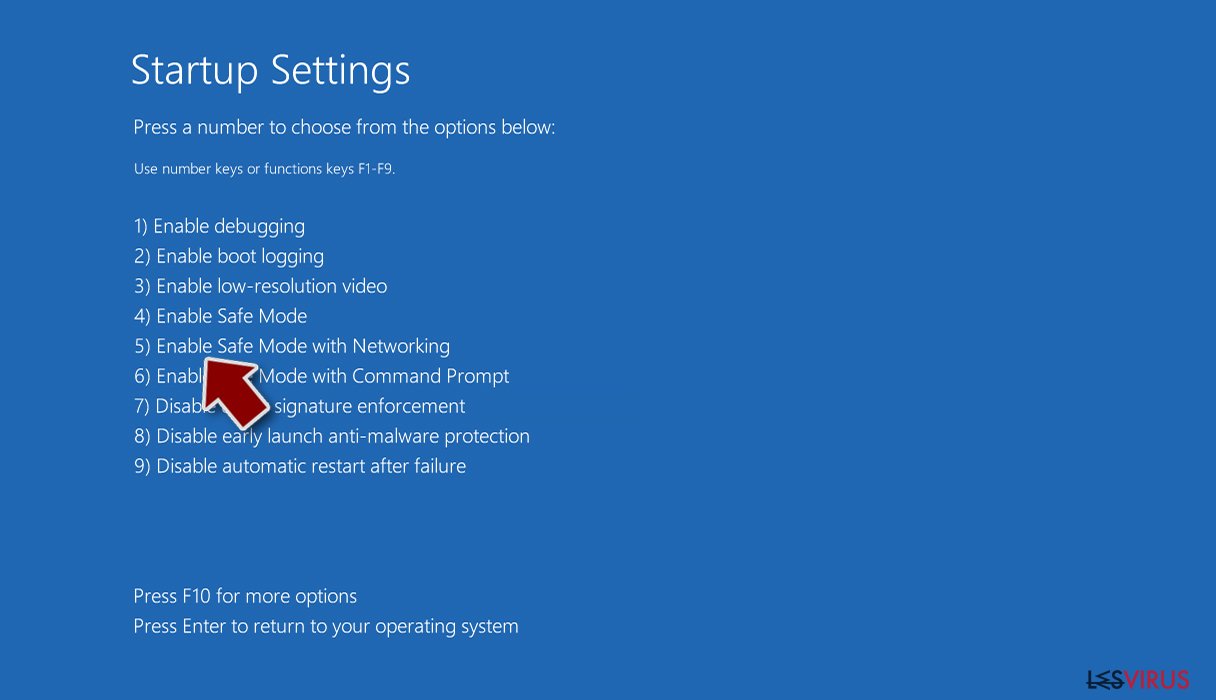

- Cliquez sur Redémarrer.

- Appuyez sur 5 ou cliquez sur 5) Activez le Mode sans échec avec mise en réseau.

Une fois en Mode sans échec, lancez SpyHunter 5Combo Cleaner, Malwarebytes ou un autre antivirus fiable, mettez-le à jour avec les dernières définitions et effectuez une analyse complète du système afin d'éradiquer le malware et tous ses composants malveillants.

Rançongiciel : Analyser votre système avec un anti-malware

Si vous êtes victime d'un rançongiciel, vous devez utiliser un logiciel anti-malware pour le supprimer. Certains rançongiciels peuvent s'autodétruire une fois le processus de cryptage des fichiers terminé. Même dans ce cas, les logiciels malveillants peuvent laisser divers modules de vol de données ou peuvent fonctionner en conjonction avec d'autres programmes malveillants sur votre appareil.

SpyHunter 5Combo Cleaner peut détecter et éliminer tous les fichiers associés aux rançongiciels, les modules supplémentaires, ainsi que les autres virus susceptibles de se cacher sur votre système. Le logiciel de sécurité est vraiment facile à utiliser et ne nécessite aucune connaissance informatique préalable pour réussir le processus de suppression de Wacatac Trojan.

Rançongiciel : réparer les composants endommagés du système

Lorsqu'un ordinateur est infecté par un logiciel malveillant tel qu'un rançongiciel, son système est altéré et son fonctionnement devient différent. Par exemple, une infection peut altérer la base de données du registre Windows, endommager le démarrage vital et d'autres sections, supprimer ou corrompre des fichiers DLL, etc. Une fois qu'un fichier système est endommagé par un logiciel malveillant, un logiciel antivirus n'est plus capable de faire quoi que ce soit, il reste tel qu'il est. Par conséquent, les utilisateurs peuvent rencontrer des problèmes de performance, de stabilité et de facilité d'utilisation, au point qu'une réinstallation complète de Windows s'impose.

C'est pourquoi nous recommandons vivement l'utilisation d'une technologie de réparation FortectIntego unique et brevetée. Non seulement elle peut réparer les dommages causés par le virus après l'infection, mais elle est également capable de supprimer les logiciels malveillants qui se sont déjà introduits dans le système grâce à plusieurs moteurs utilisés par le programme. En outre, l'application est également capable de réparer divers problèmes liés à Windows qui ne sont pas causés par des infections de logiciels malveillants, par exemple, les erreurs d'écran bleu, les blocages, les erreurs de registre, les DLL endommagées, etc.

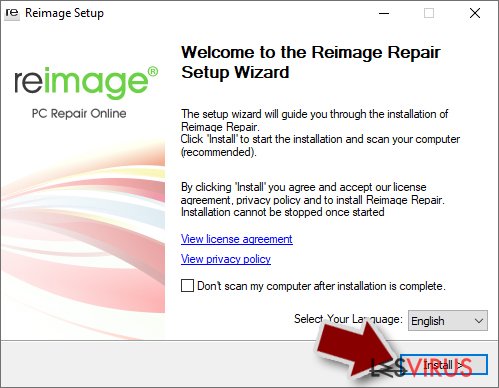

- Téléchargez l'application en cliquant sur le lien ci-dessus

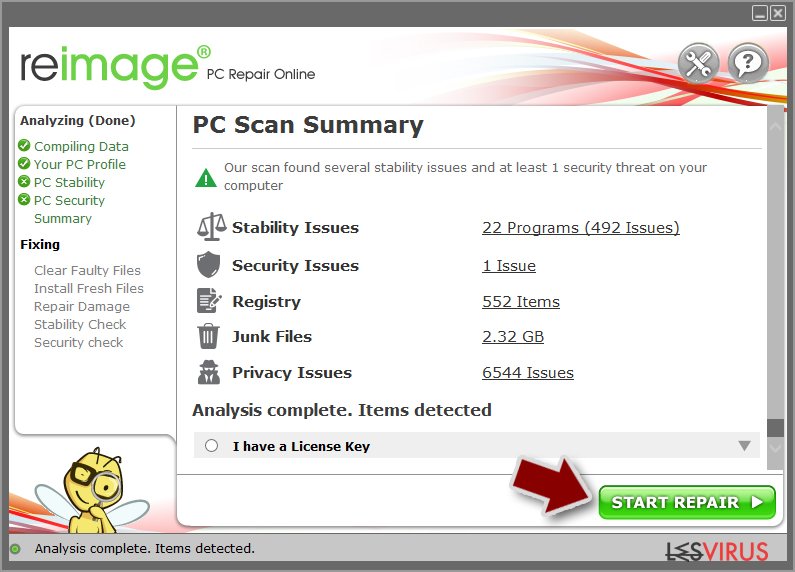

- Cliquez sur le fichier ReimageRepair.exe

- Si le contrôle des comptes d'utilisateur (UAC) apparaît, sélectionnez Oui

- Appuyez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

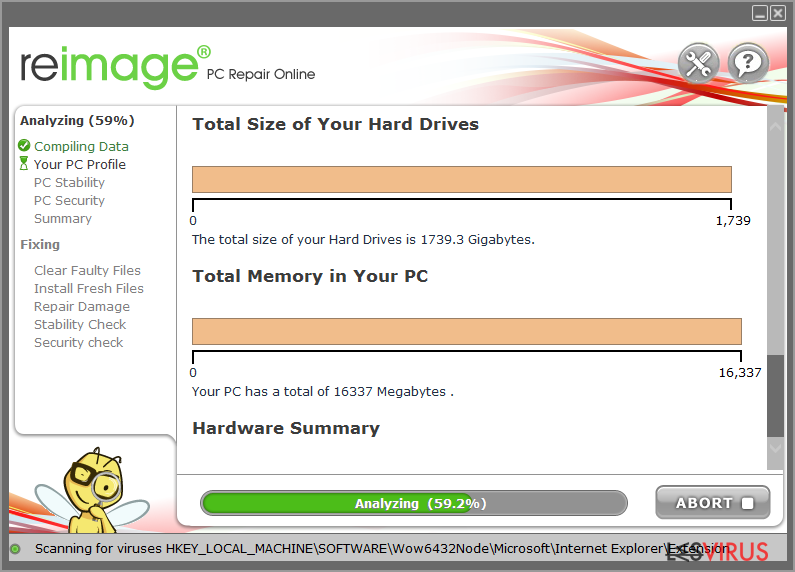

- L'analyse de votre machine commence immédiatement

- Une fois terminée, vérifiez les résultats – ils seront énumérés dans le Résumé

- Vous pouvez à présent cliquer sur chacun des problèmes et les résoudre manuellement

- Si vous constatez de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence et de les résoudre automatiquement.

En utilisant FortectIntego, vous n'aurez pas à vous soucier des problèmes informatiques éventuels, car la plupart d'entre eux pourraient être résolus rapidement en effectuant une analyse complète du système à tout moment. Mais surtout, vous pourriez éviter le processus pénible de réinstallation des Windows au cas où les choses tourneraient très mal pour une raison ou une autre.

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.