Supprimer TeslaCrypt virus (Les étapes de décryptage inclues) - Mise à jour Mar 2015

Guide de suppression de virus TeslaCrypt

Quel est TeslaCrypt virus?

Ce qui est TeslaCrypt ?

TeslaCrypt est encore un autre ransomware qui utilise la méthode de chiffrement AES[1] pour bloquer l’accès à leurs renseignements personnels, tels que des photos, documents et autres fichiers. En outre, ce virus s’intéresse également à des fichiers relatifs au jeu vidéo, tels que MineCraft, World of Warcraft, StarCraft, World of Tanks, Dragon Age, RPG Maker et Steam[2]. Une fois qu’il arrive sur un ordinateur cible, il recherche les types de fichiers prédéterminée et crypte les immédiatement. Fichiers peuvent être chiffrés incluent: .unity3d, .blob, .wma, .avi, .rar, .DayZProfile, .doc, .odb, .asset, ,forge, .cas, .map, .mcgame, .rgss3a, .big, .wotreplay, .xxx, .m3u, .png, .jpeg, .txt, .crt, .x3f, .ai, .eps, .pdf, .lvl, .sis, .gdb. Après cela, TeslaCrypt virus verrouille le peuple écran et envie pour payer la rançon dans les trois jours afin de décrypter. En outre, il crée un fichier nommé help_to_decrypt_your_files.txt sur le bureau, qui est connecté au système de paiement de TOR[3] où les gens peuvent vérifier leur statut de paiement et entrez les clés de décryptage. Une autre chose à mentionner ici est que, contrairement aux autres ransomwares (Cryptolocker, Simplelocker, Threat Finder et beaucoup d’autres), TeslaCrypt virus permet de faire le paiement via PayPal mes cartes et BitCoin. Cependant, payer la rançon via PayPal frais deux fois autant que le paiement avec des Bitcoins. Si ce programme malveillant a déjà décrypté vos fichiers, nous devons vous décevoir en disant que vous devez obtenir la clé de décryptage pour récupérer vos fichiers. Au moment de l’écriture, il n’y a pas de programme qui serait en mesure de déchiffrer les fichiers chiffrés par le virus TeslaCrypt. Cependant, nous ne pas recommander effectuant le paiement car il n’y a aucune garantie que vos informations personnelles seront restaurées. Dans le pire des cas, on peut divulguer des renseignements bancaires à des cyber-criminels et les encourager à accomplir les autres crimes à l’avenir. Si cette menace a déjà contaminé votre ordinateur et vos données personnelles, nous vous recommandons vivement de prendre des actions nécessaires et supprimez-la à l’aide d’un réputés anti-spyware, par exemple FortectIntego ou SpyHunter 5Combo Cleaner.

Comment TeslaCrypt peut pirater mon ordinateur ?

De même à d’autres menaces graves ordinateur, TeslaCrypt virus se propage en utilisant une variété de méthodes trompeuses, dont les plus courantes sont de spam et fausses alertes[4]. Soyez prudent car les spam et les fausses alertes sont professionnels. Ils peuvent tromper les gens en prétendant qu’ils sont portés par des entreprises réputées et qu’il peuvent convaincre les gens à ouvrir leur affirmant qu’ils ont reçu une facture, un projet de loi, photo ou un autre document important. C’est pourquoi nous vous recommandons vous ne faire confiance aveuglément à tous les emails[5]. Tout d’abord, assurez-vous que vous êtes familier avec l’expéditeur, si le thème est bien formulé, et s’il n’y a aucune erreur de grammaire et de type. En outre, éviter de cliquer sur diverses alertes, des pop-ups, des numérisations et des choses semblables tout en visitant des sites inconnus. Si vous tombez pour l’ouverture d’un fichier joint infecté ou cliquez sur le lien contaminé, TeslaCrypt ransomware est activé sans toi même se rendre compte que. Par conséquent, tôt ou tard, vous pouvez recevoir une telle demande:

Your files have been safely encrypted on this PC: photos, videos, documents, etc. Click « Show encrypted files » Button to view a complete list of encrypted files, and you can personally verify this.

Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain the private key.

The only copy of the private key, which allow you to decrypt your files, is located on a secret server in the Internet; the server will eliminate the key after a time period specified in this window.

Once this has been done, nobody will ever be able to restore files…

At the time of research, the TeslaCrypt virus distribution method was unknown, however, following successful infiltration on computer systems, the software scans all drives and encrypts certain file types using AES encryption. Encrypted files will have the .ecc extension applied to the filename.

Si vous voyez un tel signalement sur votre écran à l’heure actuelle, ne perdez pas votre temps. Exécuter une analyse complète du système avec une bonne réputation anti-spyware ASAP comme de cette façon vous pouvez économiser au moins certains de vos renseignements personnels.

Comment supprimer le virus TeslaCrypt ?

Tout d’abord, nous voulons vous encourager à commencer à prendre soin de vos renseignements personnels à l’avance. Il est indispensable d’avoir un bonne réputation anti-spyware installé et le mettre à jour autant que possible pour essayer d’éviter de telles menaces comme TeslaCrypt. En outre, vous devez effectuer des sauvegardes de vos fichiers et éloignez-les de votre ordinateur.Si vous avez déjà vécu le cryptage de fichiers et chercher à supprimer le virus TeslaCrypt, vous devez analyser votre machine avec FortectIntego ou SpyHunter 5Combo Cleaner. Ces programmes vous aideront à supprimer cette ransomware dangereux de votre ordinateur. Malheureusement, nous ne pouvons pas en dire autant de vos fichiers personnels. Bien sûr, vous pouvez essayer d’utiliser les outils de récupération de fichiers, tels que R-Studio ou Photorec ; Cependant, nous ne pouvons pas garantir que vos données seront restaurées.

Guide de suppression manuel de virus TeslaCrypt

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

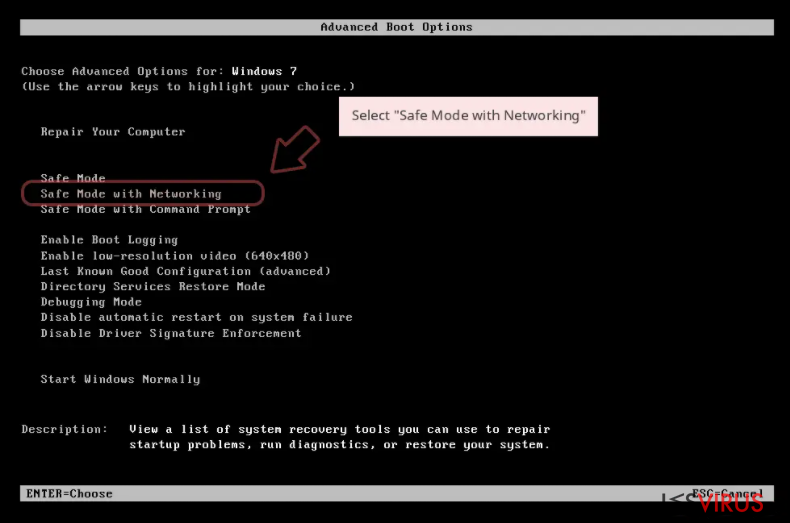

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

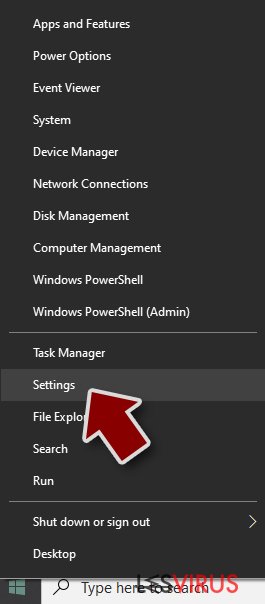

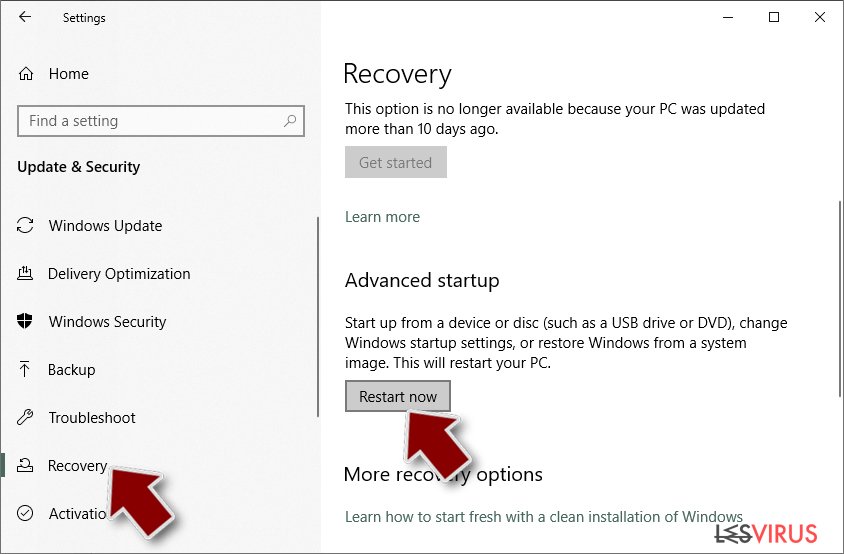

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

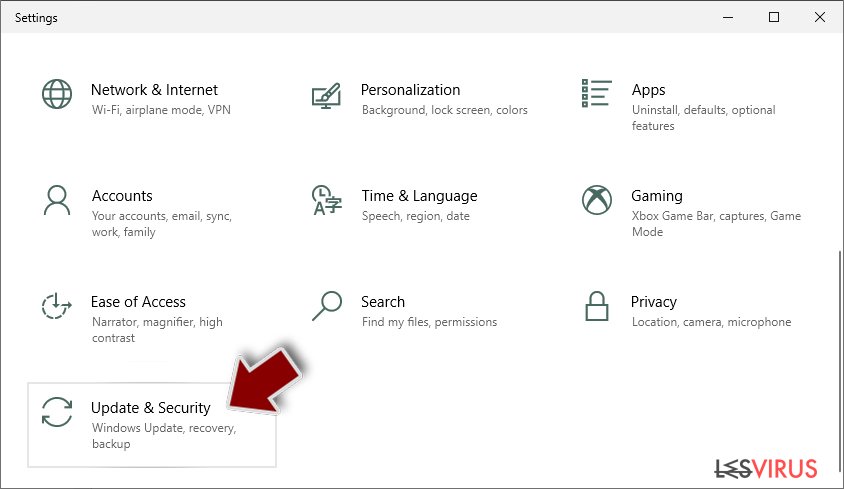

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

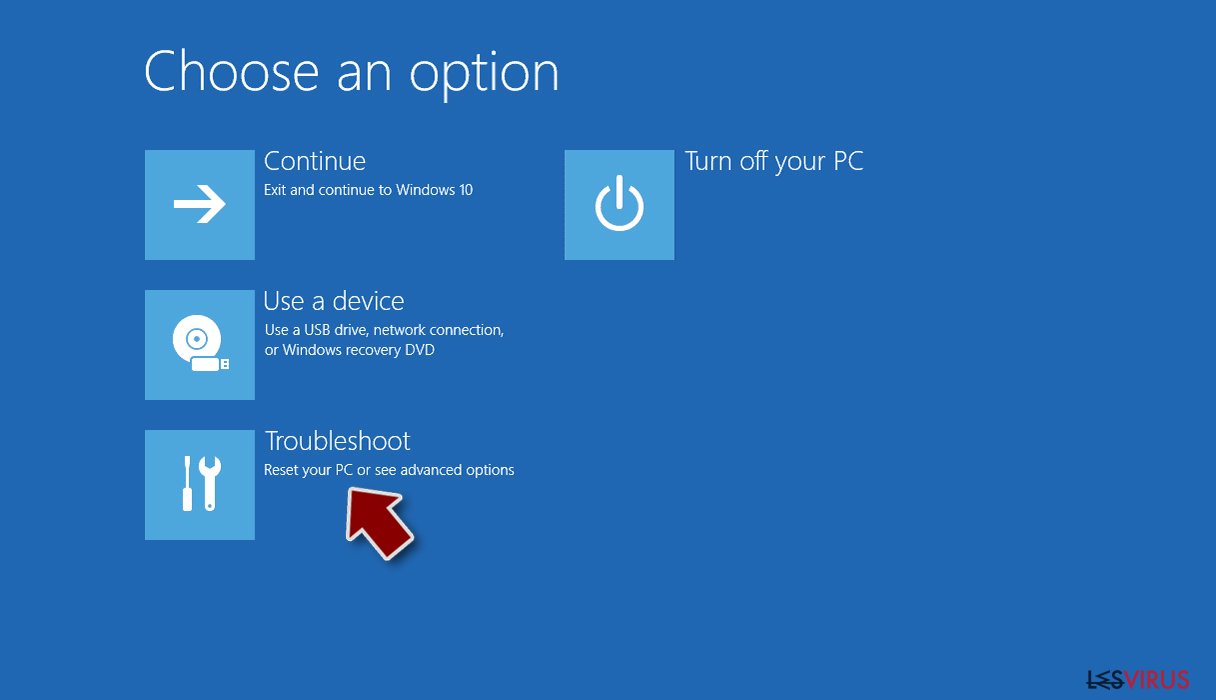

- Sélectionnez Résolution des problèmes

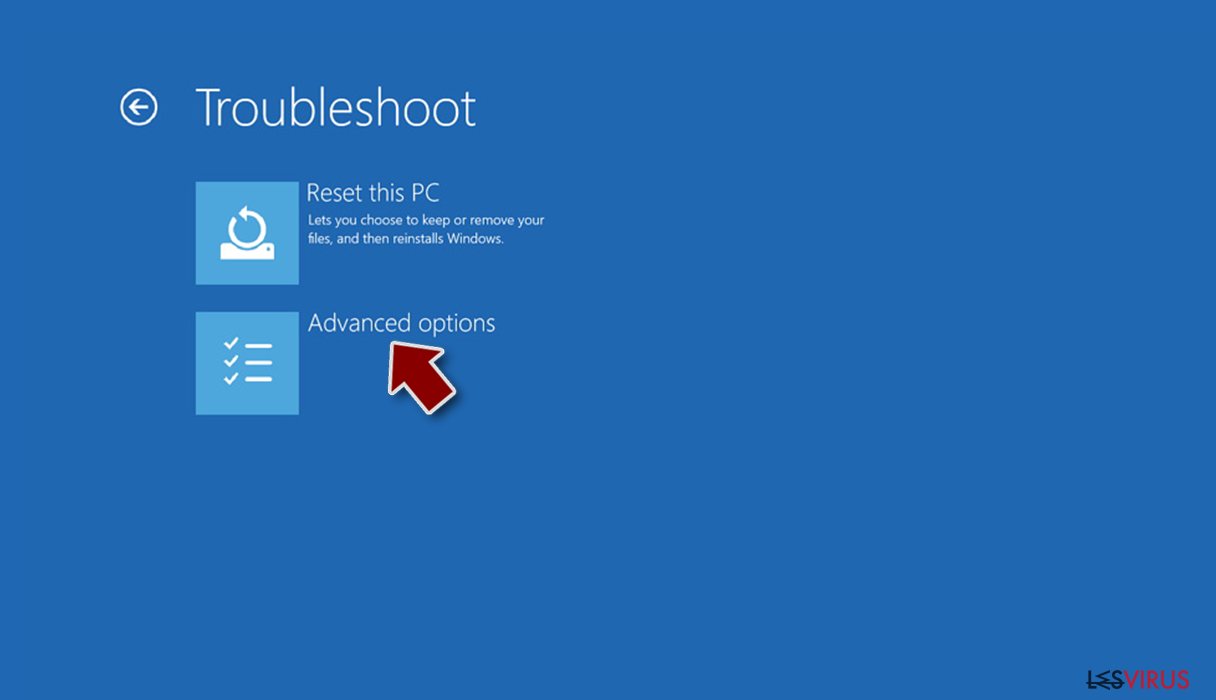

- Allez à la section Options avancées.

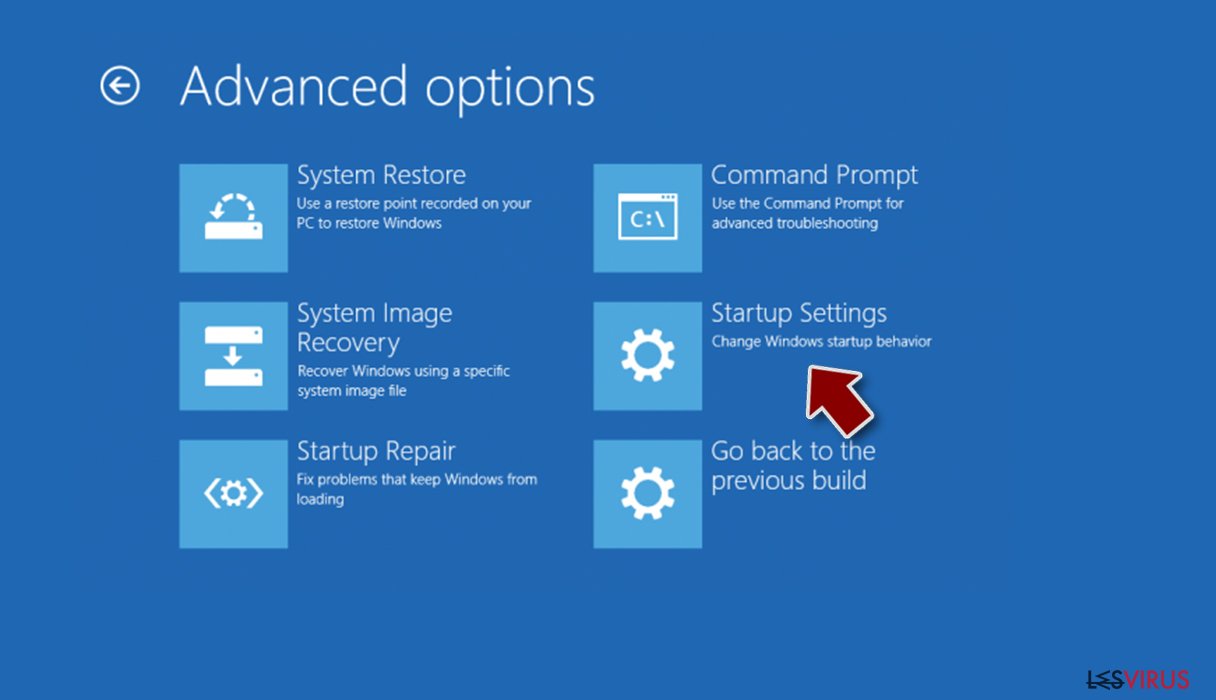

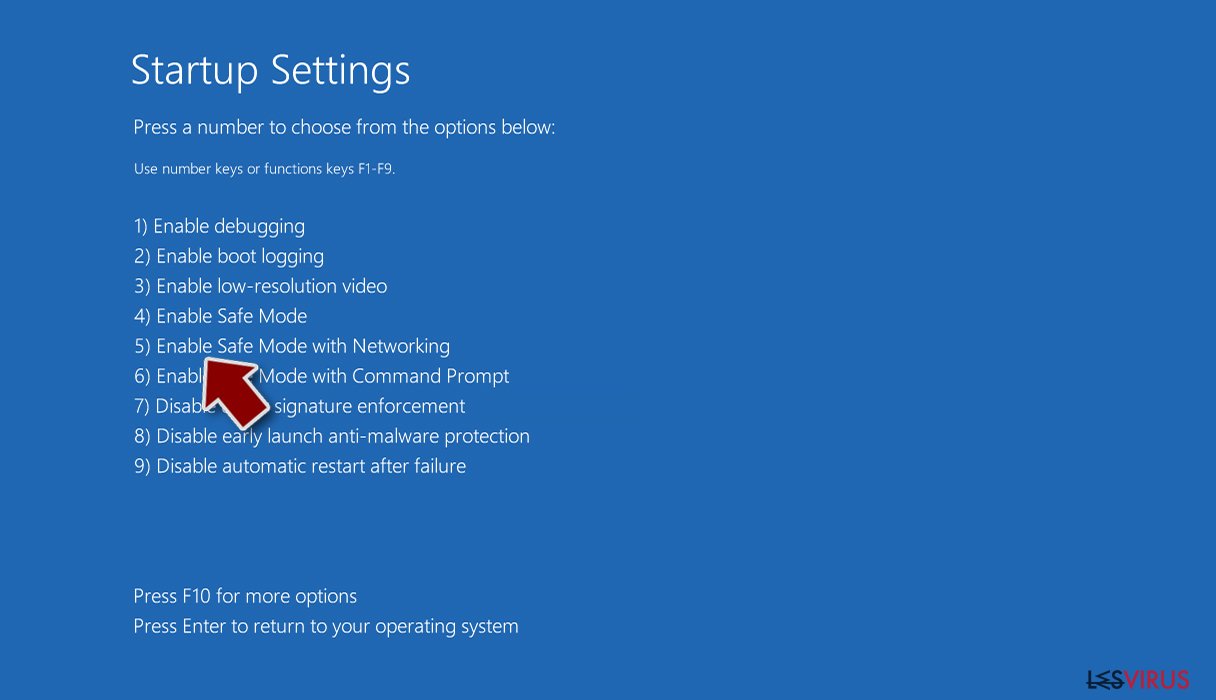

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

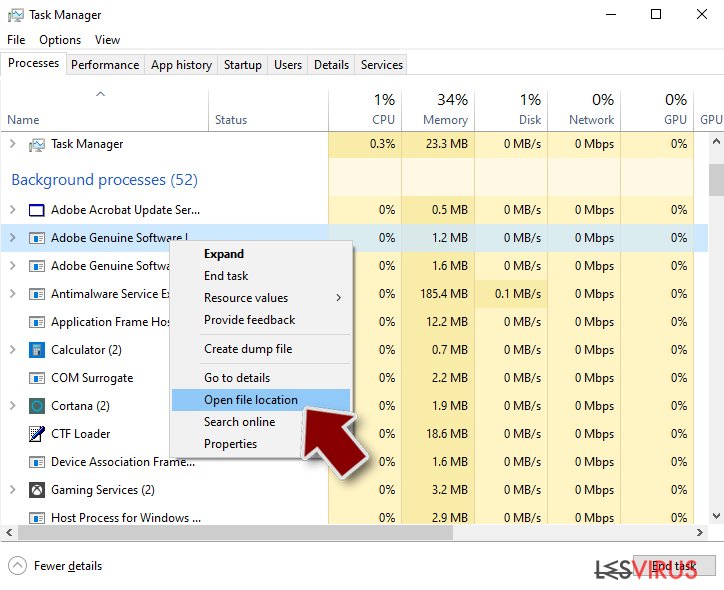

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

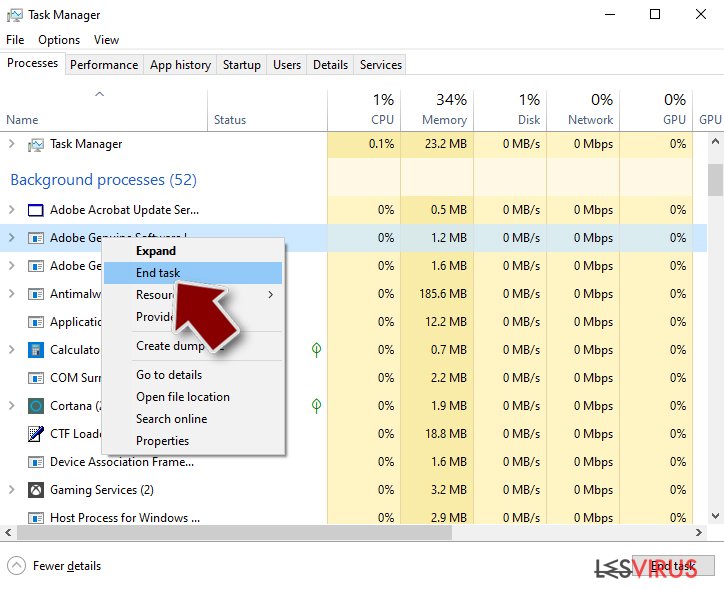

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

Étape 3. Vérifier le Démarrage du programme

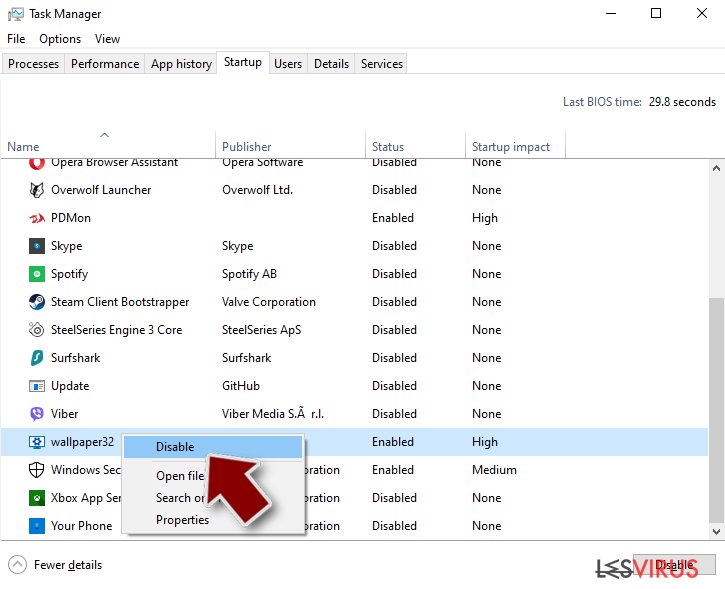

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

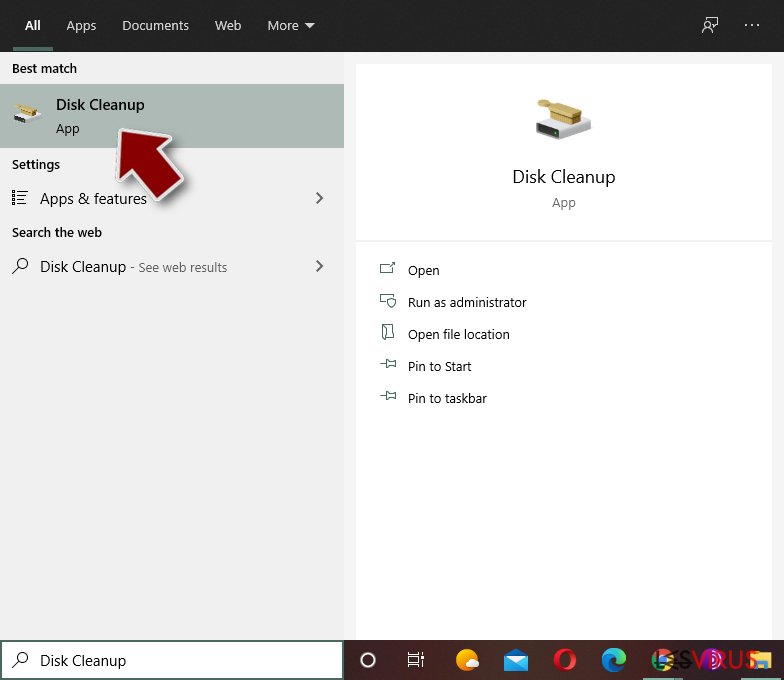

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

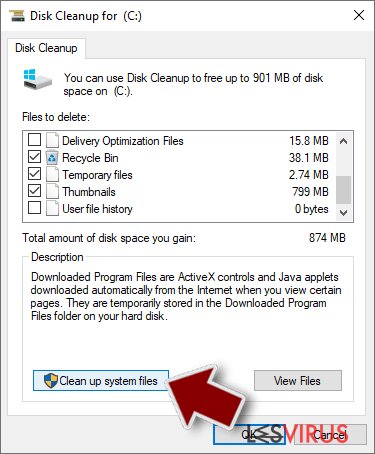

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer TeslaCrypt à l'aide de System Restore

-

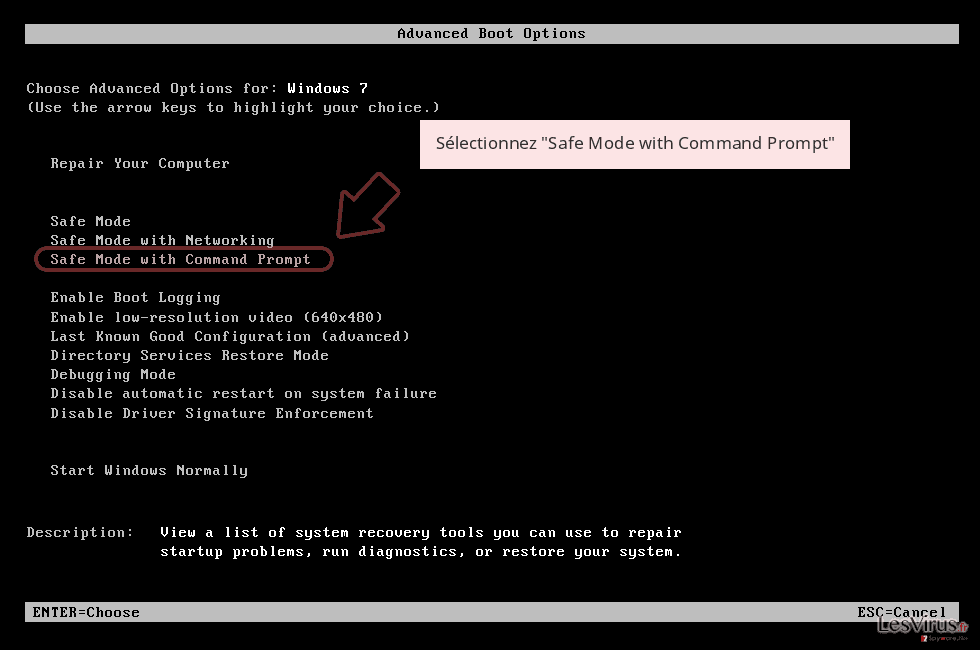

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

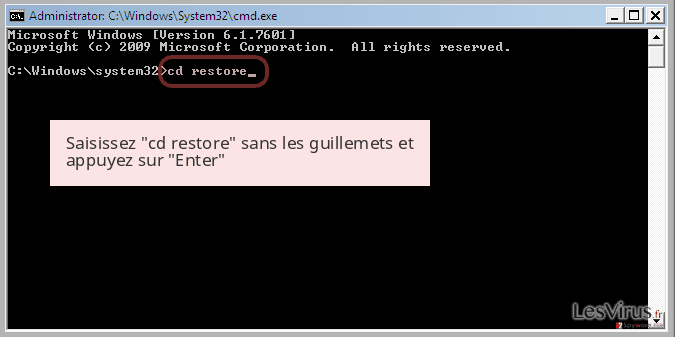

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

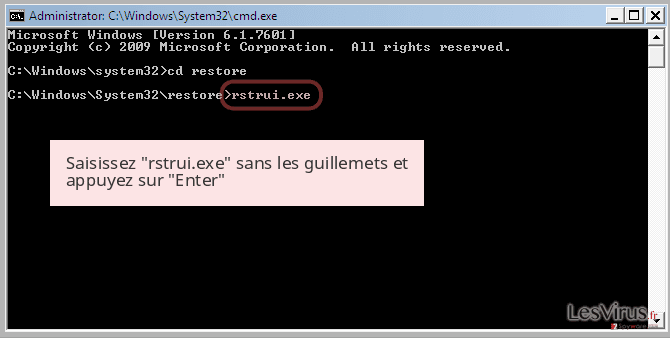

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

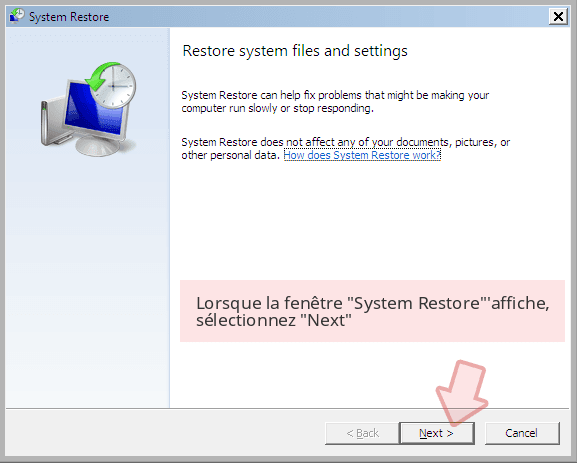

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de TeslaCrypt. Après avoir fait cela, cliquez sur Next.

-

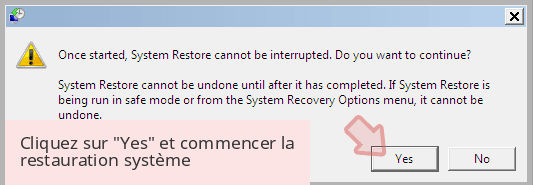

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de TeslaCrypt et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.

- ^ L'AES : Advanced Encryption Standard. SecuriteInfo. Expert en Sécurité Informatique depuis 1999.

- ^ Franck DeCloquement. Comment les hackers font chanter les adeptes de jeux vidéo. Atlantico. Un vent nouveau sur l'info.

- ^ Tor (réseau). Wikipédia. L'encyclopédie libre.

- ^ Les ransomwares dans vos emails et l’augmentation des JavaScript malveillants !. Sophos France Blog. Blog de sécurité en entreprise.

- ^ Courriels malveillants : comment les détecter ?. RTL. Consultez en temps réel toutes les informations sur RTL.fr : politique, international, faits divers, économie, sciences et environnemen.