Supprimer Cerber 2.0 virus (Instructions de suppression de virus)

Guide de suppression de virus Cerber 2.0

Quel est Le virus rançongiciel Cerber 2.0?

La version 2 du virus rançongiciel cerber a été lancé. Que devez-vous savoir à son sujet ?

Le virus rançongiciel Cerber2 est une version actualisée du ransomware Cerber (Cerber ransomware). Les auteurs de ce projet de création des ransomwares ont décidé d’intensifier les performances de ce rançongiciel et de créer une variante encore plus complexe qui sera différente des autres virus crypto-ransomware et, bien sûr, qui pourrait les surpasser. La deuxième version de ce virus ne peut plus être déchiffrée ou décryptée avec Cerber Decryptor, car les failles qui se trouvaient dans le code du ransomware ont été corrigées. Cette menace a également été sécurisé dans un empaqueteur différent pour rendre la tâche plus compliquée aux chercheurs en matière de logiciels malveillants et les empêcher d’analyser le virus.

Tout comme la version précédente (previous version), la deuxième version crypte les fichiers des victimes, et au lieu d’ajouter l’extension de fichier .cerber, il ajoute l’extension de fichier .cerber2 sur ces derniers. Un autre fait important est que cette variante utilise Microsoft API CryptGenRandom pour créer sa clé de cryptage, lequel algorithme est deux fois plus long que celui qui avait été utilisé dans la version précédente du virus – À présent, cette clé pèse 32 octets. Nos chercheurs ont découvert que ce virus a été programmée pour ne pas crypter les ordinateurs dont les langues définies par défaut sont les suivantes :

Arménien, Azerbaïdjan, Biélorusse, Géorgien, Kirghiz, kazakh, moldave, russe, turkmène, tadjike, ukrainien, ouzbek.

Lorsque le virus détecte que l’utilisateur de l’ordinateur parle l’une de ces langues, il s’autodétruit, en d’autres termes, il exécute la suppression de Cerber 2.0. Dans le cas contraire, il commence le processus de cryptage. Le virus est configuré pour ne pas crypter les dossiers par défaut du système et laisser intact des programmes de base (comme les navigateurs Internet de base, Flash Player, les paramètres locaux, les échantillons de musique, de vidéo, d’image et d’autres données informatiques par défaut similaires). Le reste des dossiers personnels des victimes est crypté par un cryptage puissant qui les rend inacessibles. Il est impossible de manipuler ces fichiers n’importe comment, sauf si la victime possède la clé de décryptage, qui, malheureusement, doit être achetée entre les mains des cybers criminels qui ont créé ce virus.

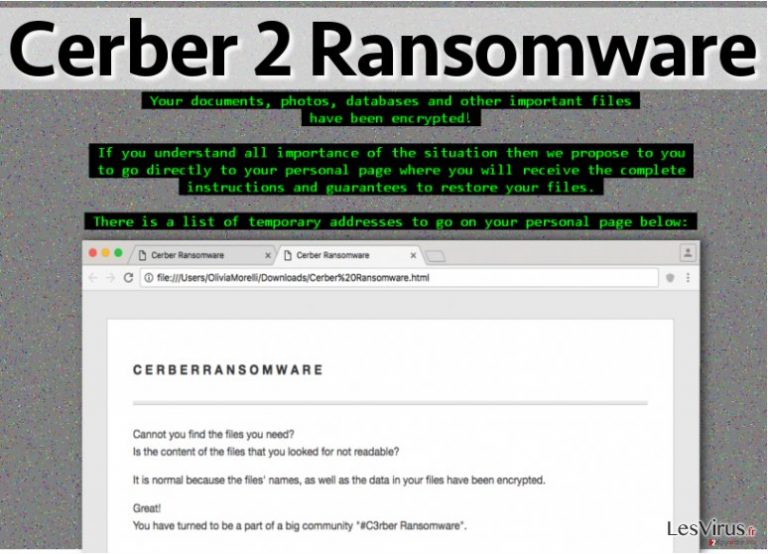

Le virus Cerber 2 crée les fichiers : # DÉCRYPTER MES FICHIERS # .txt et # DÉCRYPTER MES FICHIERS # .html et les laisse sur l’ordinateur. En outre, il change le fond d’écran et active le fichier .vbs qui s’adresse à l’utilisateur, lui indiquant que tous les documents, les photos et les bases de données ont été cryptés. Ces fichiers laissés par le virus peuvent être appelées notes de rançon et il s’agit à la fois des fichiers .html et .txt commençant par ces lignes:

Vous ne trouvez plus vos fichiers ? Le contenu de vos fichiers n’est plus lisible ? C’est normal parce que les noms des fichiers, ainsi que les données de vos fichiers ont été cryptés.

Le reste du texte de la note de rançon explique ce qui s’est passé et fournit des instructions sur la façon de décrypter les fichiers .cerber2. Habituellement, il est demandé à la victime de télécharger le navigateur Tor et de payer la rançon en Bitcoins. Quel que soit votre situation, nous vous conseillons de ne pas payer de rançon et de supprimer le virus Cerber 2.0 sans hésiter. En payant la rançon, vous contribuez à soutenir les cybers criminels, qui mènent déjà un style de vie opulent grâce à l’argent que les victimes leur donnent pour obtenir des outils de décryptage. Pour supprimer ce virus, utilisez un programme anti-malware, comme FortectIntego.

Les méthodes de diffusion

Les méthodes de diffusion des rançongiciels varient, mais les plus répandues sont toujours ces deux méthodes :

- Les campagnes de distribution des pourriels ou spams;

- Le malvertising ou publicité malveillante.

Ce n’est plus un secret pour personne que les fraudeurs envoient souvent des emails trompeurs aux internautes, se faisant passer pour des employés ou des représentants d’organisations ou d’institutions bien connues. Ils attachent généralement plusieurs pièces jointes à ces emails et demande aux victimes de bien vouloir les ouvrir. De toute évidence, ces pièces jointes contiennent des pièces jointes malveillantes et peuvent exécuter immédiatement le virus. En ce qui concerne la deuxième méthode de diffusion des logiciels malveillants à savoir le malvertising, c’est une technique efficace que les cybers criminels utilisent pour inciter les utilisateurs à cliquer sur des liens malveillants et ainsi activer les codes qui peuvent implanter des logiciels malveillants sur l’ordinateur de la victime. Nous vous recommandons fortement d’éviter les publicités qui vous exhortent à installer les mises à jour des applications, ou qui vous effraient en vous disant que votre ordinateur est gravement infecté. Après avoir cliqué sur de telles annonces, vous pouvez vous retrouver en train de télécharger un ensemble de logiciels malveillants qui contiennent des virus comme les ransomwares.

Comment supprimer le virus rançongiciel Cerber 2.0 et décrypter les fichiers ?

Si vous êtes une des victimes du virus rançongiciel Cerber 2.0 , vous avez certainement vu certaines déclarations dans sa demande de rançon, vous disant de ne pas compter sur les sociétés de conception d’antivirus ni d’utiliser leurs produits, car ils ne peuvent pas décrypter vos fichiers. En effet, les produits antivirus ne peuvent pas restaurer les données cryptées, mais ils PEUVENT protéger votre ordinateur contre les attaques des logiciels malveillants (si ces programmes possèdent la fonction de protection en temps réel). Pour supprimer ce virus de votre ordinateur, nous vous suggérons d’utiliser l’un des outils qui sont fournis ci-dessous. Nous ne vous recommandons de ne pas d’essayer de décrypter vos fichiers à l’aide des outils de décryptage aléatoires; vous pourrez corrompre vos données de cette façon. Nous vous conseillons plutôt d’attendre jusqu’à ce que les chercheurs en matière de logiciels malveillants découvrent un outil de décryptage gratuit de Cerber 2.0, afin que vous puissiez récupérer vos données en toute sécurité. Bien sûr, vous pouvez récupérer vos fichiers à partir des sauvegardes (backups); mais avant de le faire, vous devez d’abord achever le processus de suppression de Cerber 2.0 en premier lieu.

Guide de suppression manuel de virus Cerber 2.0

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

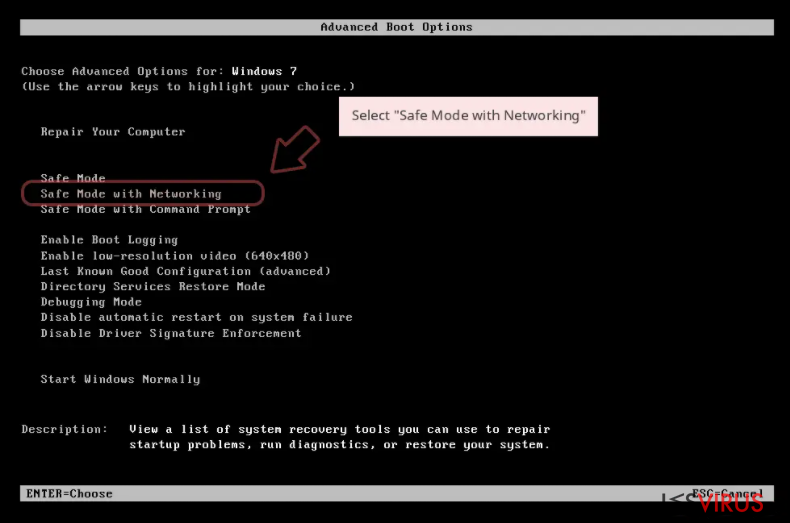

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

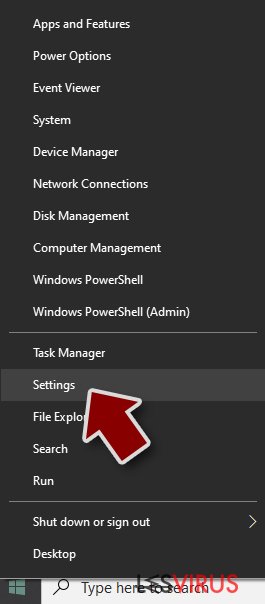

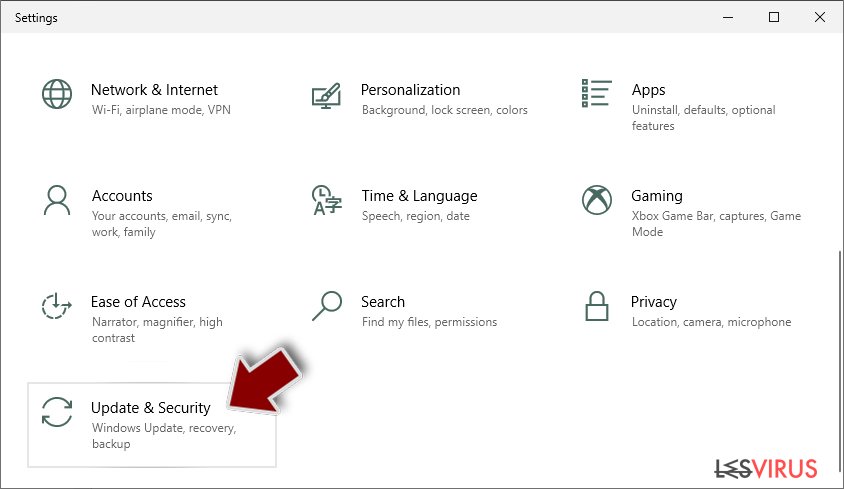

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

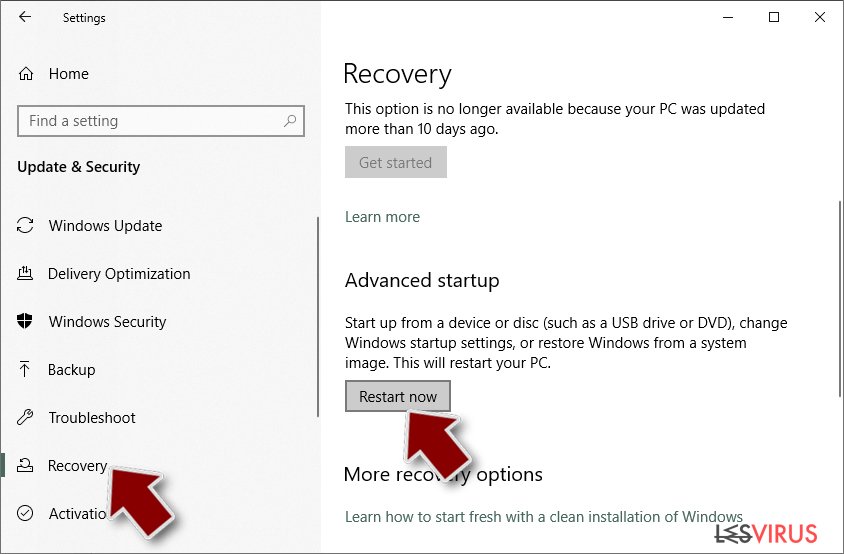

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

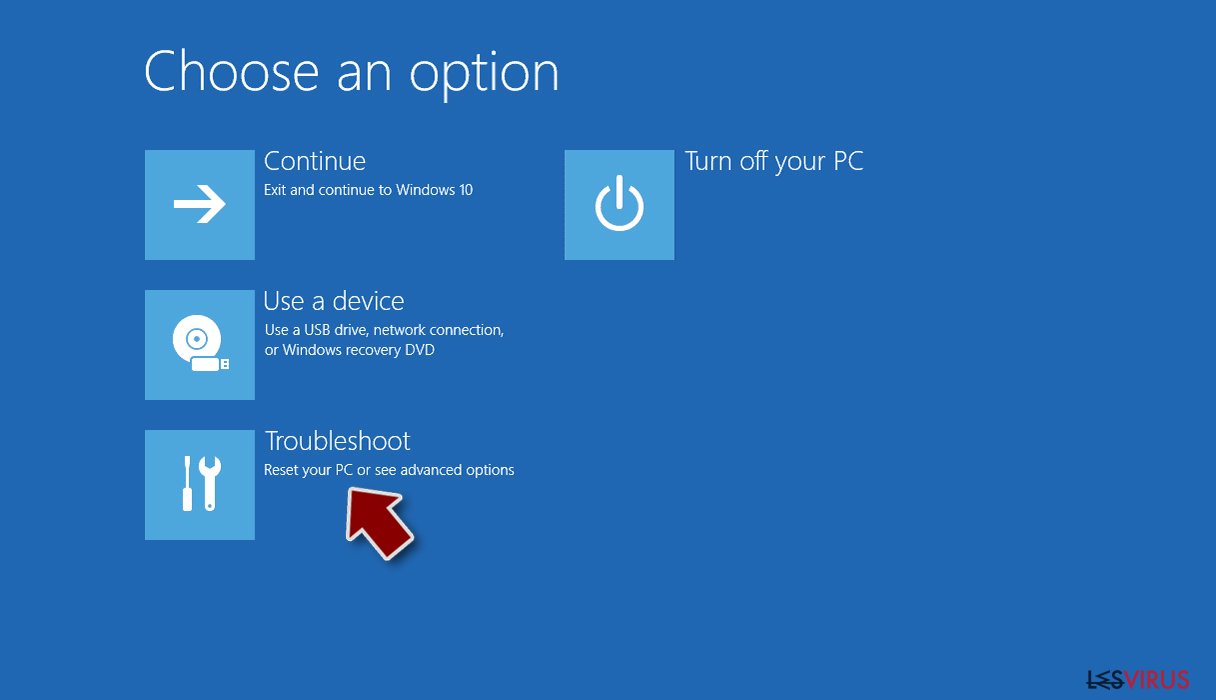

- Sélectionnez Résolution des problèmes

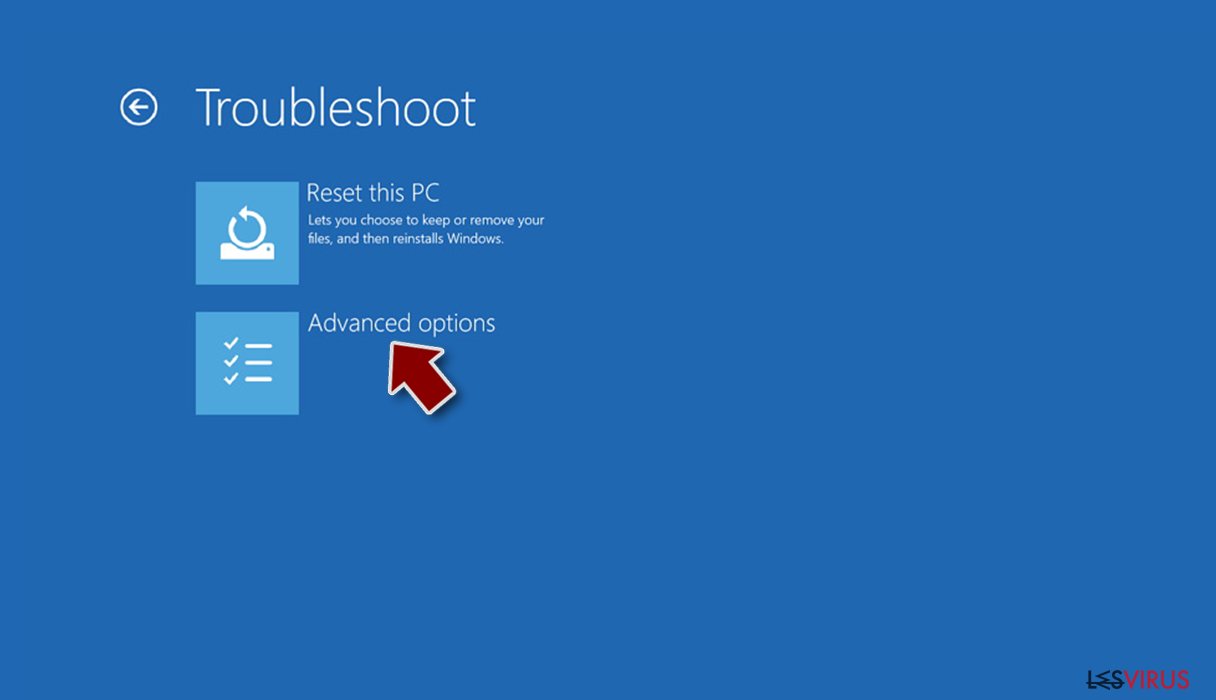

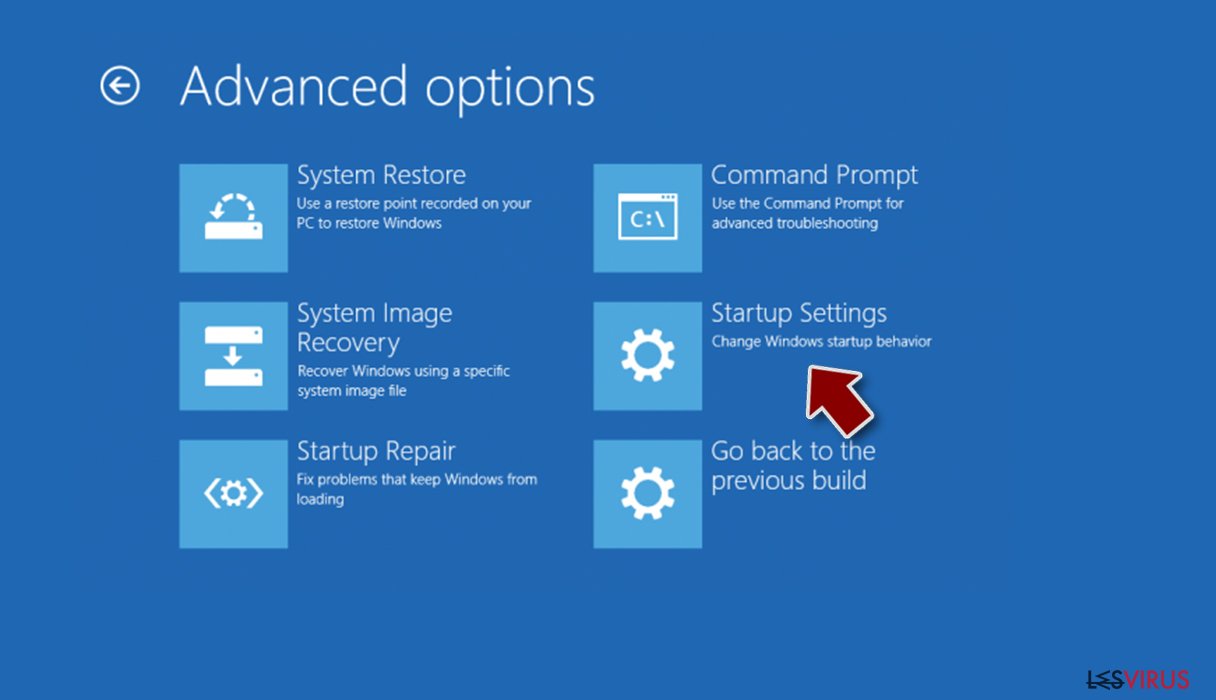

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

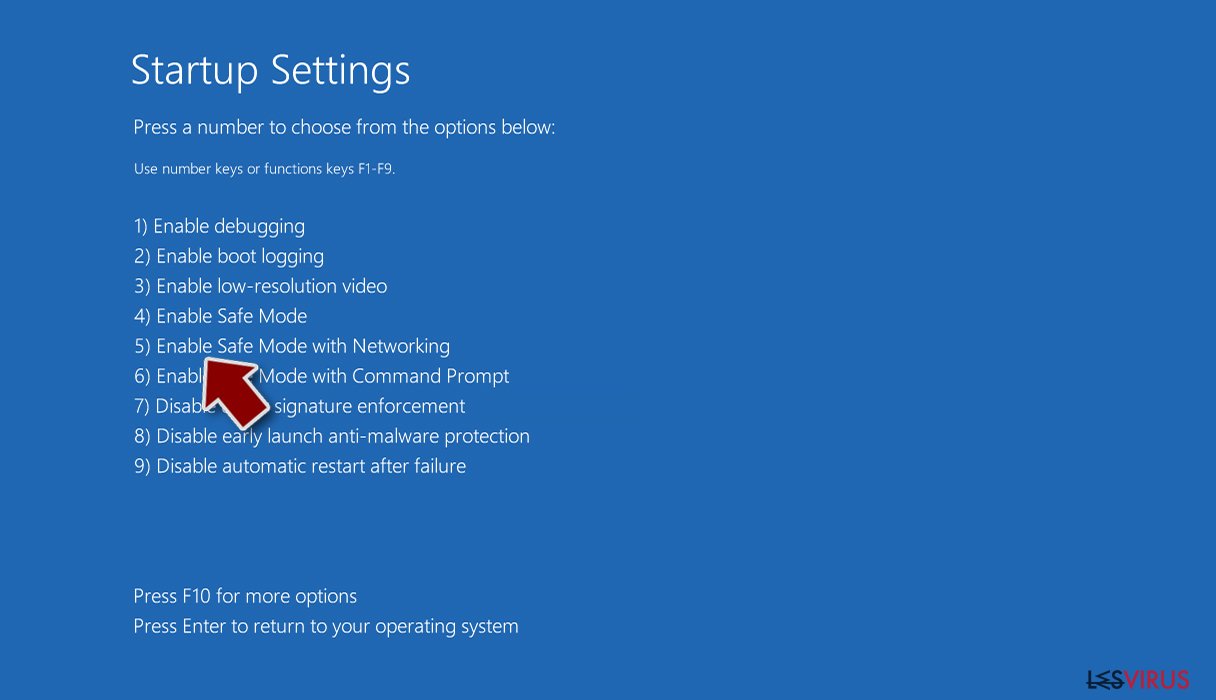

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

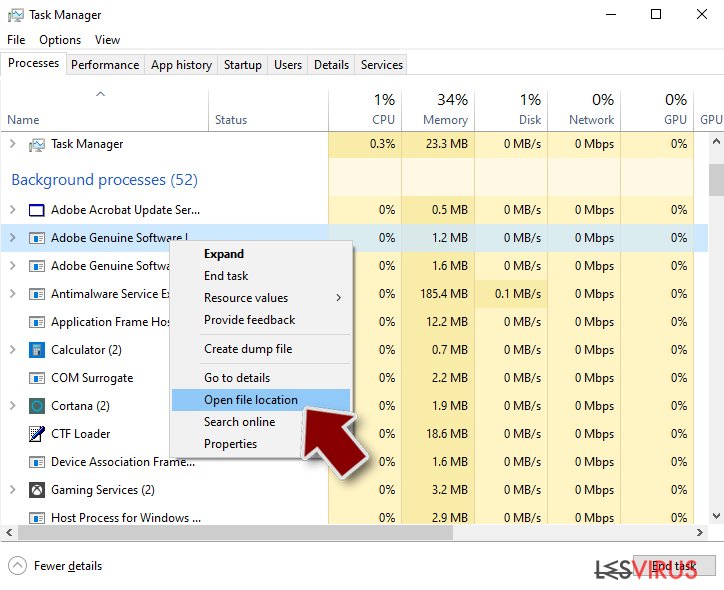

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

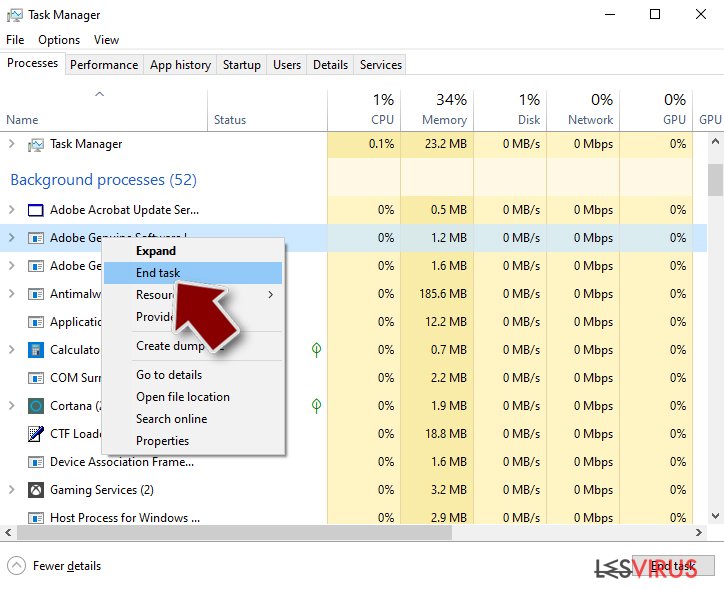

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

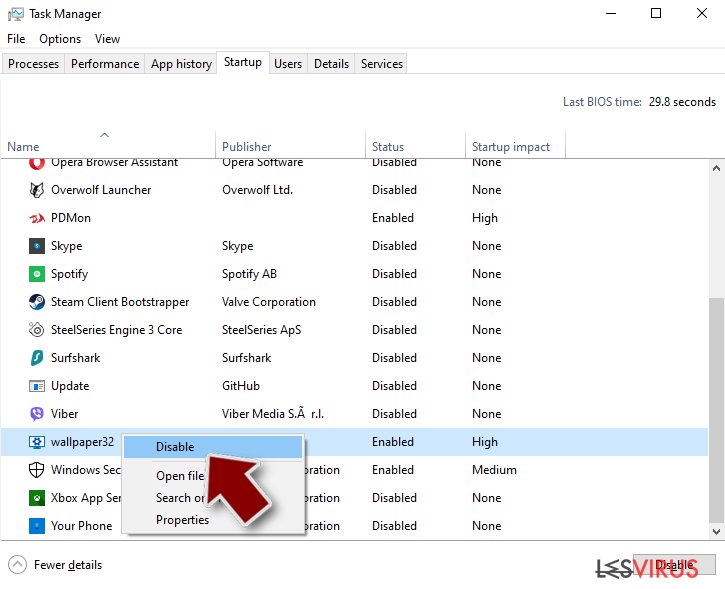

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

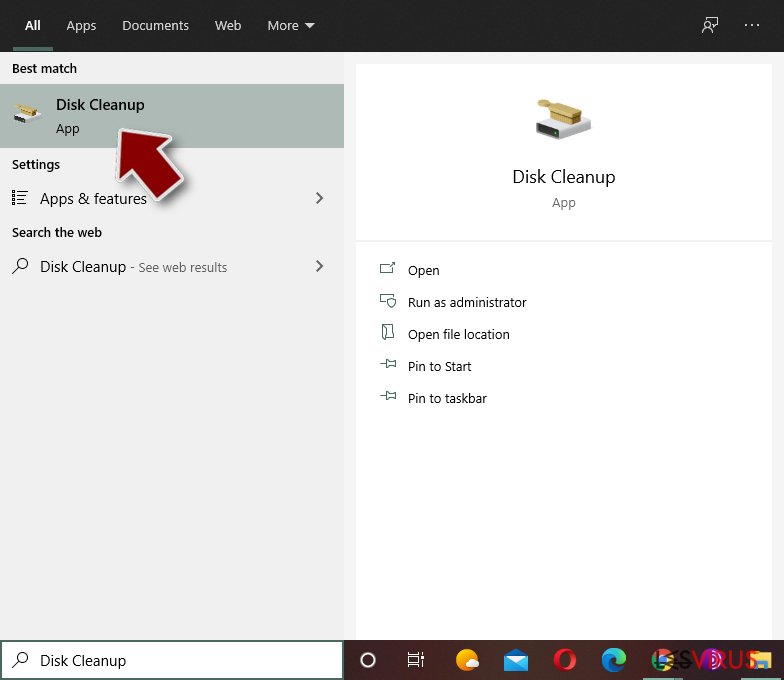

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

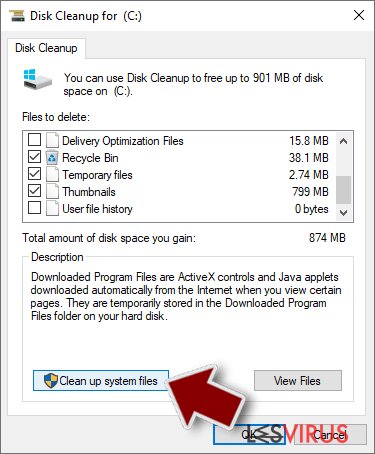

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer Cerber 2.0 à l'aide de System Restore

-

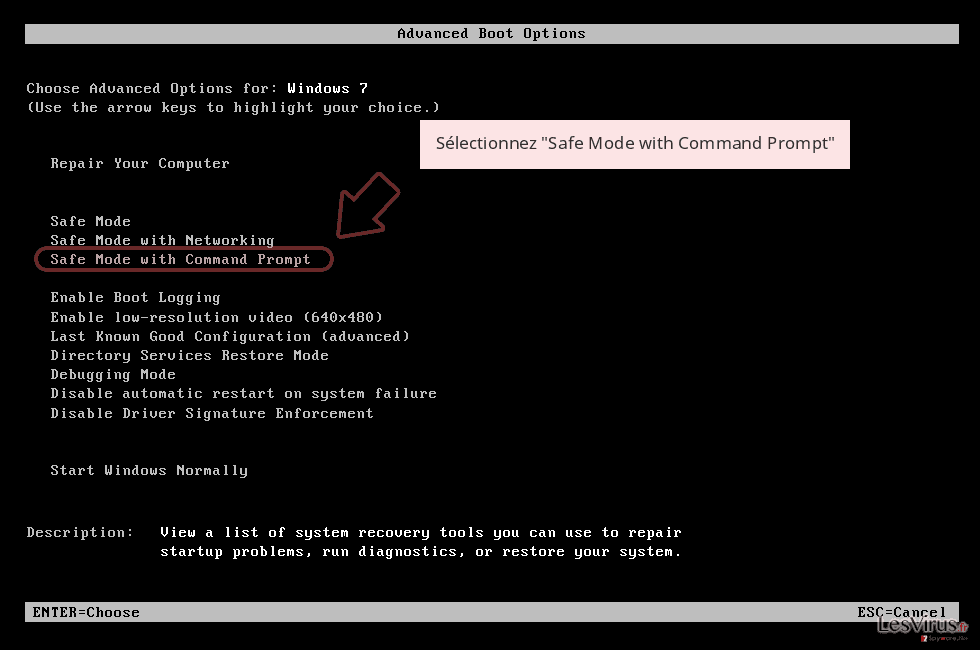

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

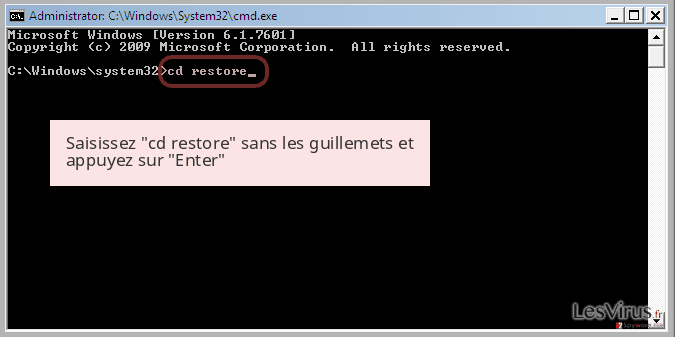

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

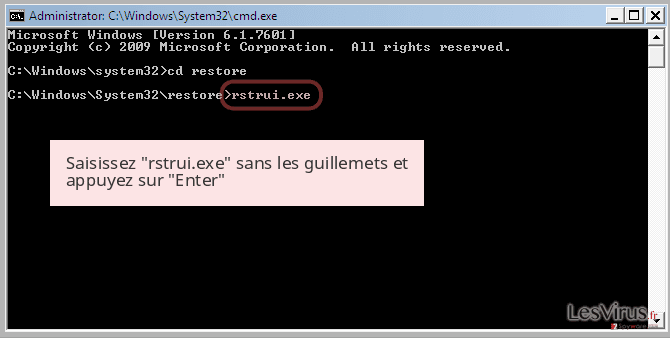

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

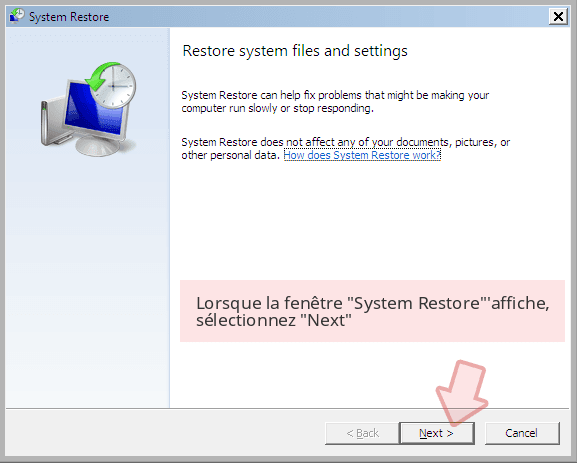

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Cerber 2.0. Après avoir fait cela, cliquez sur Next.

-

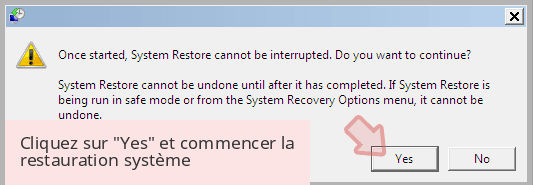

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Cerber 2.0 et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.