Retirer TeslaCrypt 2.0 (Instructions de suppression de virus)

Guide de suppression de TeslaCrypt 2.0

Quel est TeslaCrypt 2.0?

Ce qui ne signifie le terme ransomware?

Ransomware ou rançongiciel est un virus malveillant qui s’infiltre habituellement dans les ordinateurs des victimes par les pièces jointes aux emails infectieux. Si l’utilisateur ouvre de telles pièces jointes, le virus s’exécute sur son ordinateur et affecte ses fichiers personnels, y compris les fichiers audios, vidéos, les images et les fichiers texte. Les virus ransomwares ou rançongiciels cryptent ces fichiers et demandent aux victimes de payer une rançon pour récupérer à nouveau leurs fichiers. Malheureusement, le fait de payer la rançon ne garantit pas nécessairement que l’utilisateur récupérera ou rentrera en possession de ses fichiers personnels.

TeslaCrypt sort une nouvelle version

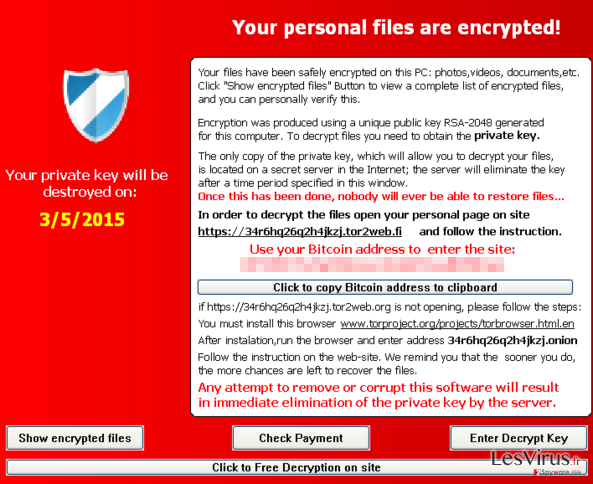

TeslaCrypt, qui est connu comme étant un virus informatique malveillant et qui appartient à la catégorie des ransomwares les plus épouvantables, a élaboré une autre version du virus : TeslaCrypt 2.0 (la version précédente est décrite dans l’article, TeslaCrypt virus). La nouvelle version diffère de ses plus anciennes versions parce que maintenant, le virus TeslaCrypt a changé l’extension des données cryptées pour .VVV. Une fois que les fichiers sont cryptés, TeslaCrypt met un fichier .html accompagné des instructions pour récupérer les données perdues. Le texte est copié à partir du message d’avertissement du virus CryptoWall. Ce virus vous demande de payer une rançon, qui atteint habituellement jusqu’à 500 $ par le biais du système de paiement bitcoin.

Le virus TeslaCrypt 2.0 crypte les fichiers en utilisant l’algorithme AES-256-CBC. Ce virus utilise l’algorithme ECHD pour créer une clé principale différente pour chaque ordinateur infecté. Malheureusement, les fournisseurs de service de sécurité affirment qu’il est très difficile ou presque impossible de récupérer les fichiers cryptés sans payer de rançon. Toutefois, le fait de payer la rançon ne garantit pas que vous allez récupérer vos fichiers. Vous ne devez pas faire confiance à ces cyber criminels qui vous ont volé vos données personnelles. Si vous voyez le message d’alerte de TeslaCrypt 2.0 et si vous ne parvenez plus à ouvrir vos fichiers personnels, vous devez immédiatement supprimer le programme malveillant TeslaCrypt 2.0 afin de l’empêcher de crypter d’autres fichiers vous appartenant. Vous pouvez le faire avec FortectIntego qui est un programme de désinstallation des logiciels malveillants.

Comment TeslaCrypt 2.0 infecte mon ordinateur ?

Les virus rançongiciels sont surtout connus pour être diffusés par le moyen du cheval de Troie à travers des emails malveillants. En outre, on sait déjà que cette nouvelle version de TeslaCrypt a été conçu pour cibler les joueurs, de sorte qu’il est également diffusé en pack avec divers jeux d’ordinateur. Ce virus malveillant peut détruire vos fichiers personnels de manière permanente, vous devez donc faire très attention à ce programme. Voici quelques conseils que vous voulons vous donner pour éviter l’infection du virus TeslaCrypt 2.0 :

- Ne naviguez pas dans les sites douteux. Ces sites sont habituellement remplis de contenus publicitaires et de divers pop-ups agaçants.

- Ne téléchargez de logiciels douteux à partir des domaines web suspects, car il y a de fortes chances que de tels téléchargements contiennent des programmes infectieux ou même des virus malveillants.

- N’ouvrez pas les pièces jointes à des emails provenant d’expéditeurs inconnus, ces pièces jointes peuvent contenir des logiciels malveillants.

- Installez les nouveaux logiciels sur votre ordinateur avec précaution. Prêtez attention à chaque étape de l’installation, lisez les documents relatifs aux conditions d’utilisation et à la Politique de confidentialité, et choisissez un mode d’installation sûr comme le mode d’installation « avancé » et « personnalisé ». Ces options d’installation vous proposent une liste de suggestions possibles pour installer des programmes supplémentaires. Si vous voyez une liste de suggestions vous invitant à installer des programmes peu familiers, désélectionnez les cases qui vous demandent de les installer.

Si vous pensez que le malware TeslaCrypt 2.0 a déjà infecté votre ordinateur, et qu’il est en train de crypter vos fichiers en ce moment, continuez votre lecture et vous trouverez les instructions concernant la suppression de TeslaCrypt 2.0 et quelques recommandations sur la manière de décrypter vos fichiers.

Comment supprimer ce ransomware et décrypter vos fichiers ?

Vous pouvez tenter de supprimer ce virus malveillant par vous-même, mais nous vous recommandons vivement d’opter pour la suppresion automatique du virus TeslaCrypt 2.0. C’est un virus extrêmement dangereux qui a été programmé de manière professionnelle, de sorte qu’il n’est pas aussi facile de le supprimer comme c’est le cas pour les logiciels espions. Nous vous suggérons d’essayer le logiciel anti-malware SpyHunter pour le supprimer automatiquement.

Bonne nouvelle pour les victimes : les Auteurs de ce virus ont arrêté ce projet et ont sorti la clé de décryptage. Vous pouvez décrypter tous vos fichiers en utilisant TeslaCrypt decryption tool. Mais avant que vous ne le fassiez, supprimez d’abord le virus TeslaCrypt en suivant les instructions présentées ci-dessous

Guide de suppression manuel de TeslaCrypt 2.0

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

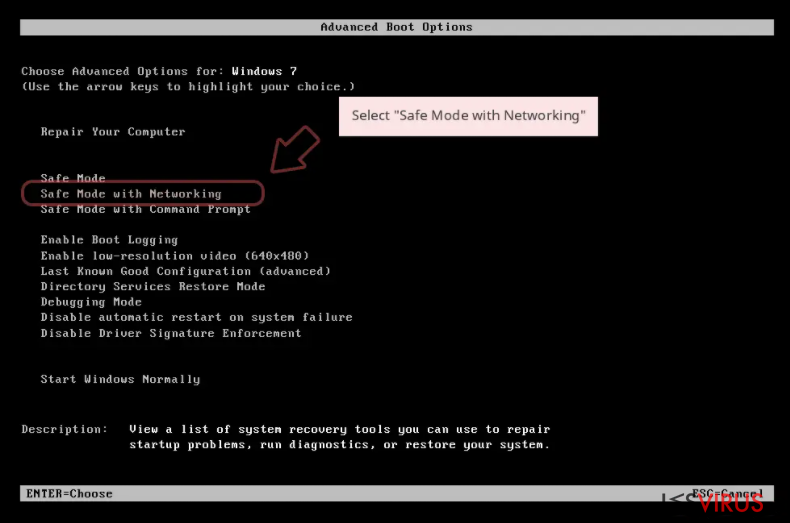

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

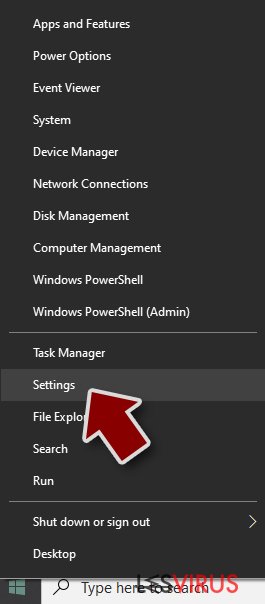

Windows 10 / Windows 8

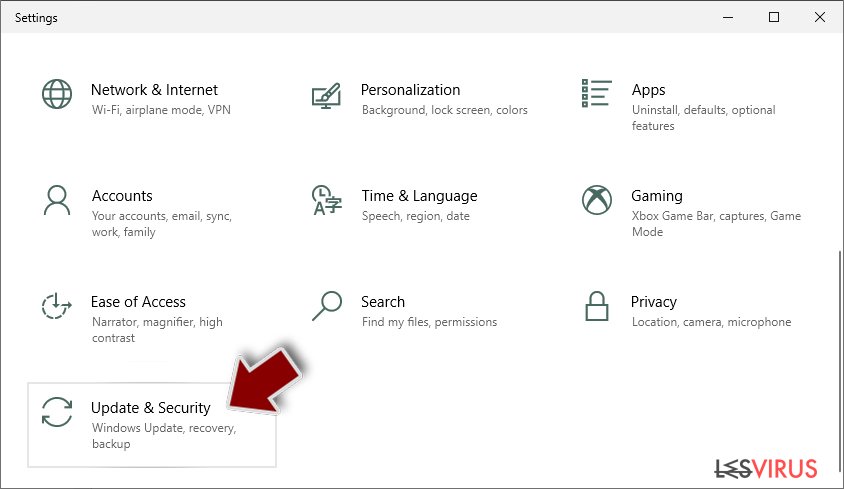

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

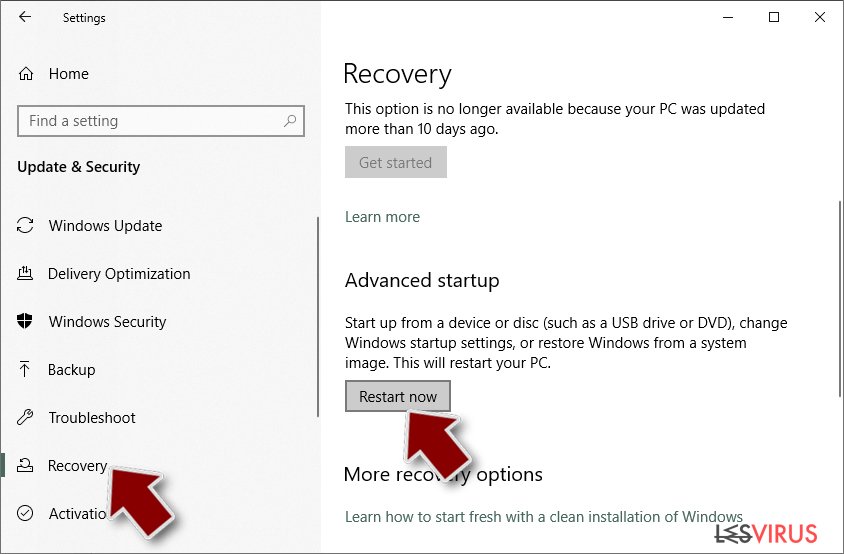

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

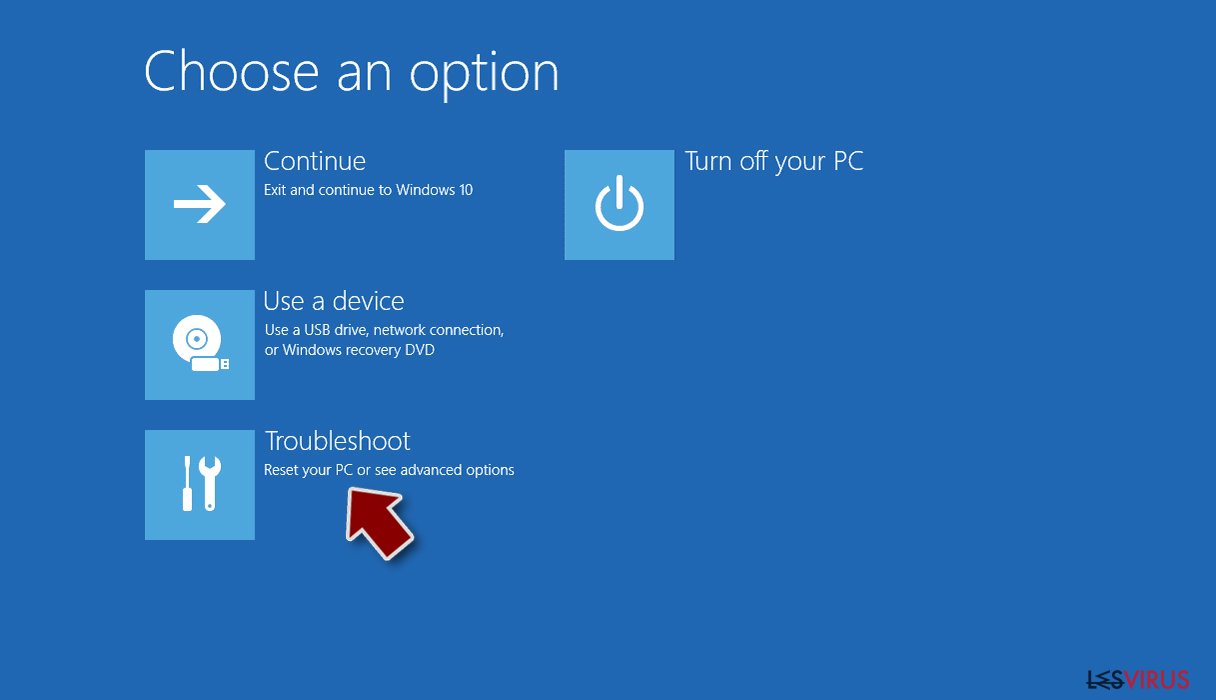

- Sélectionnez Résolution des problèmes

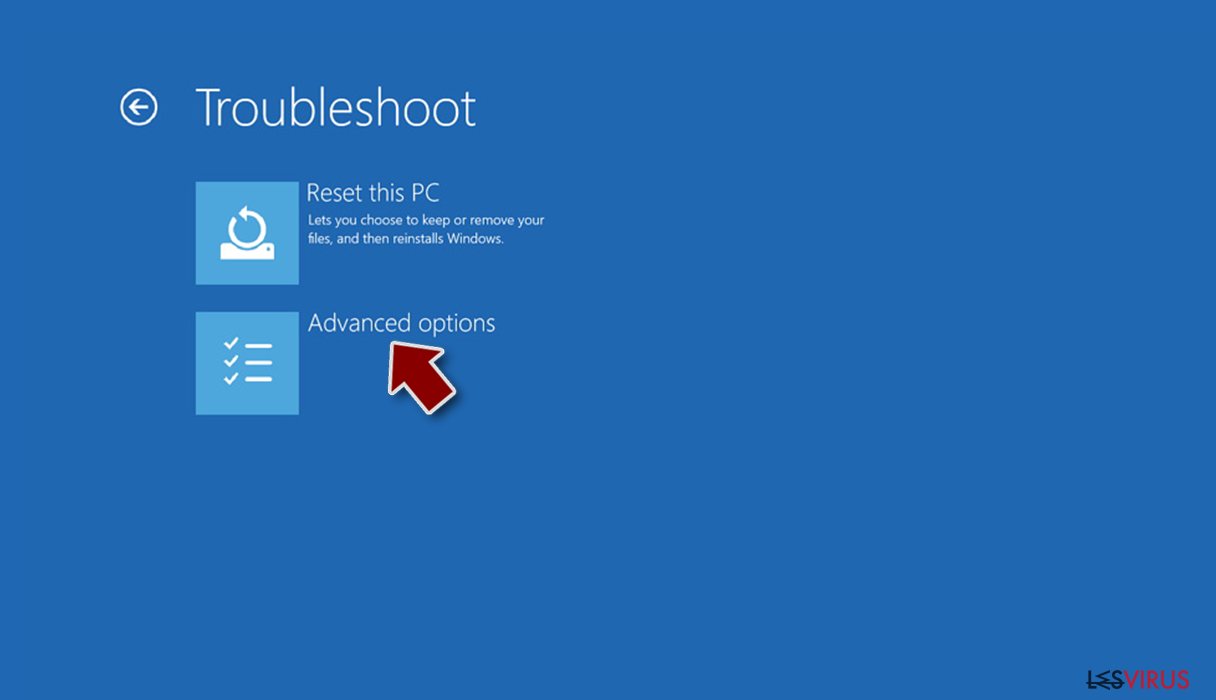

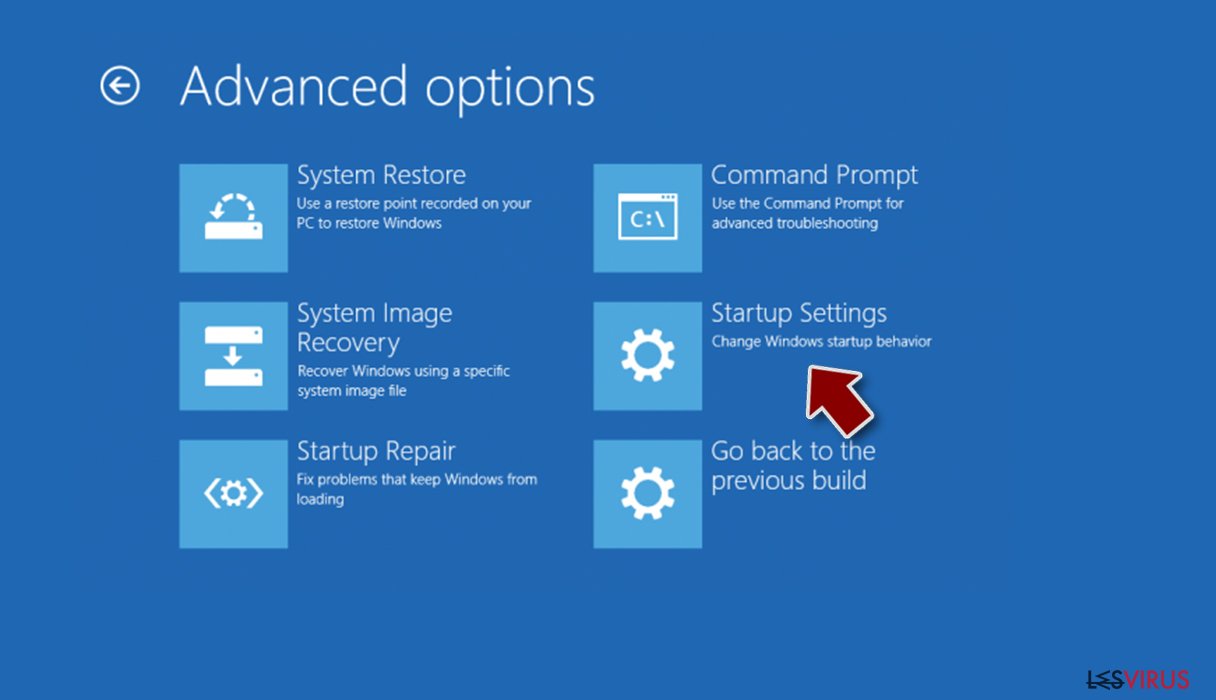

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

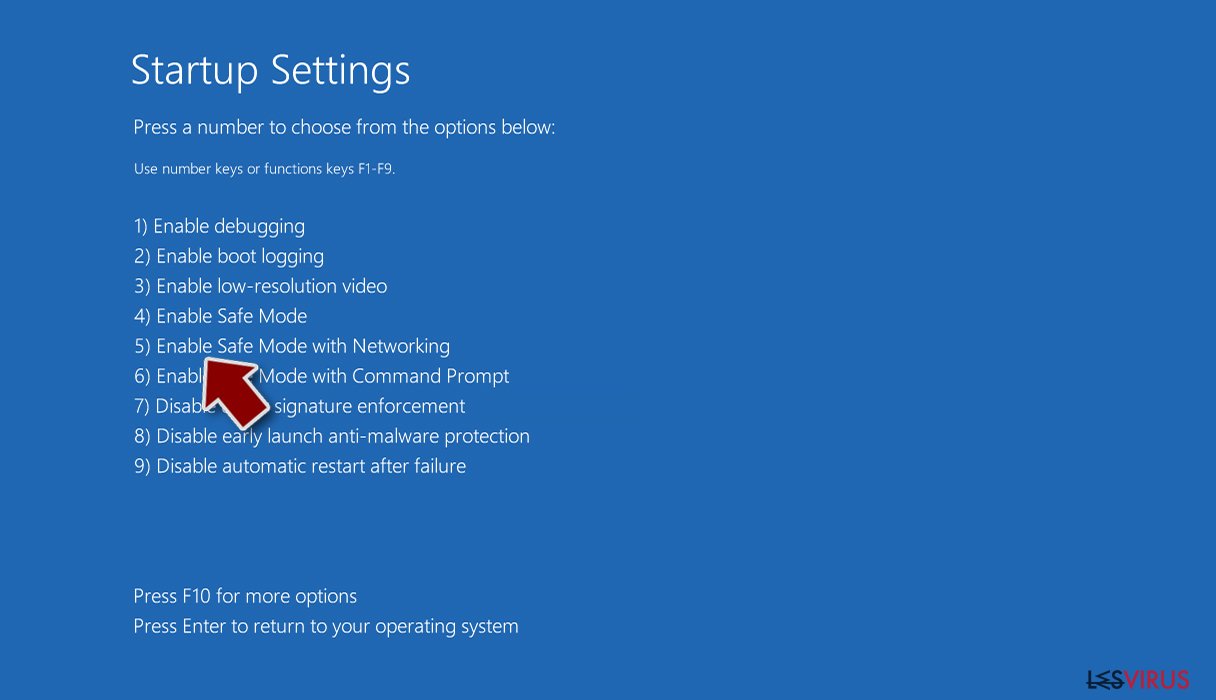

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

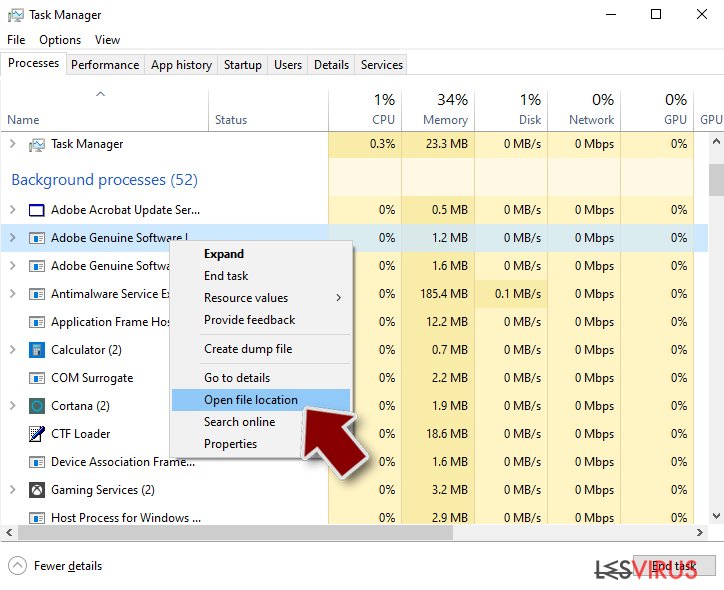

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

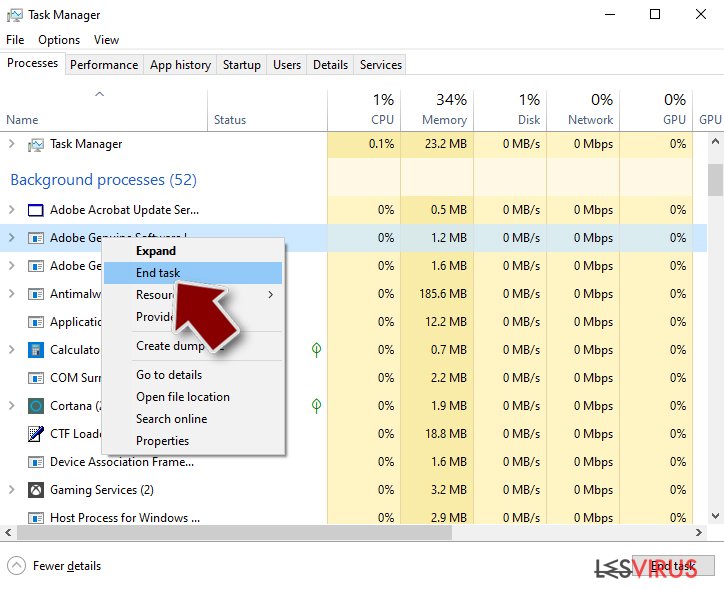

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

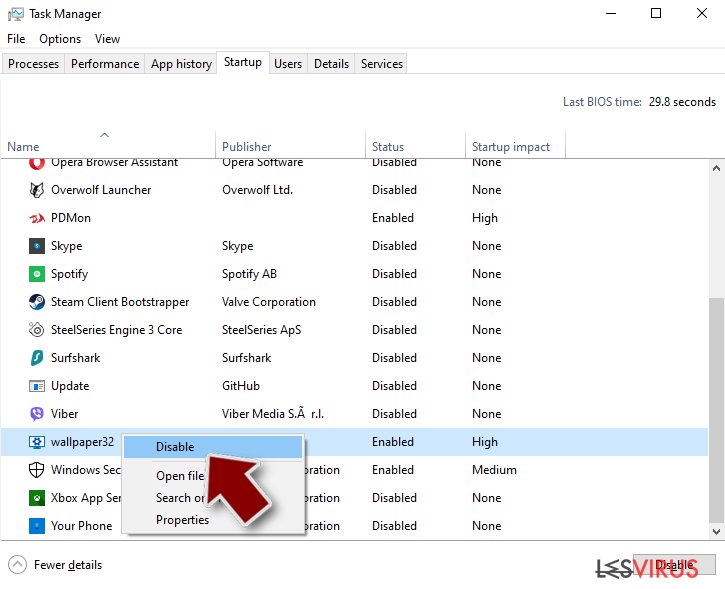

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

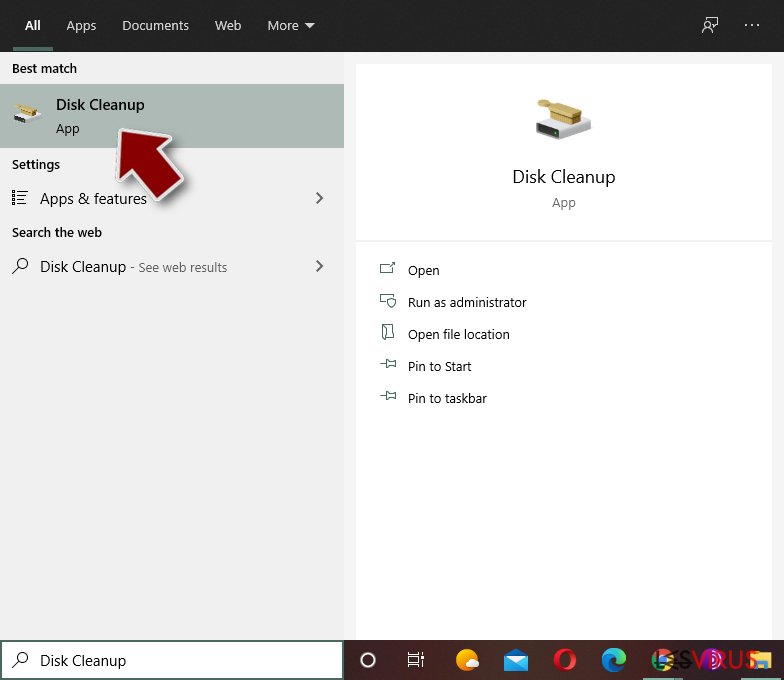

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

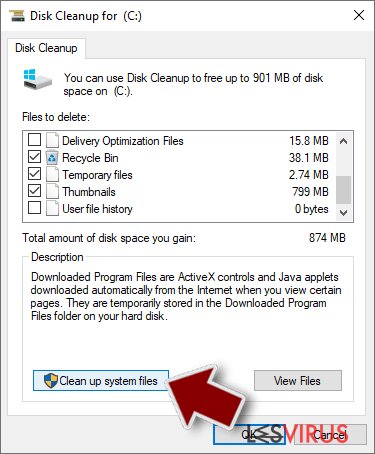

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer TeslaCrypt 2.0 à l'aide de System Restore

-

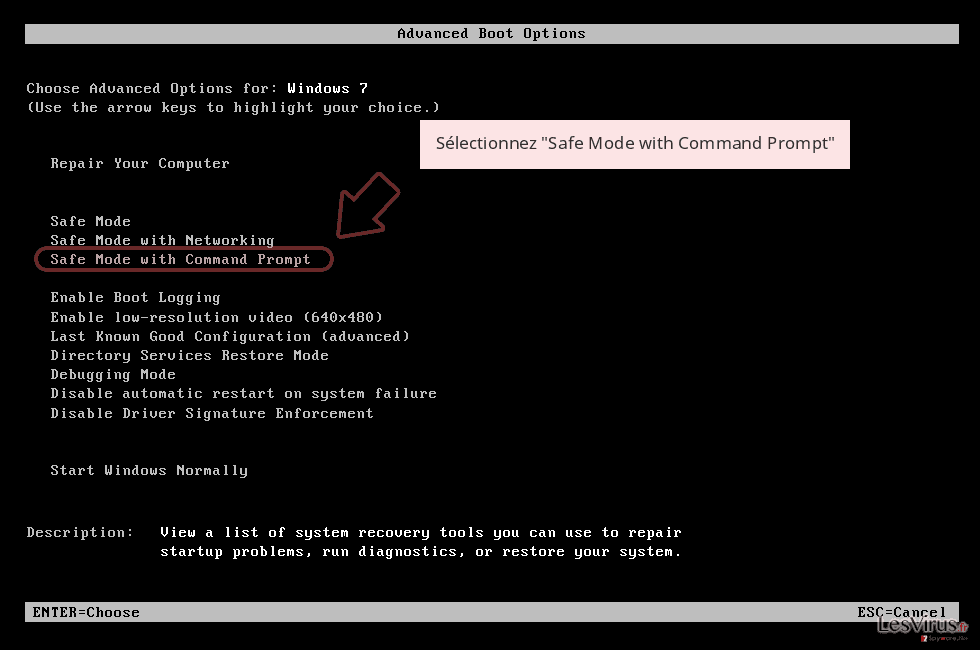

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

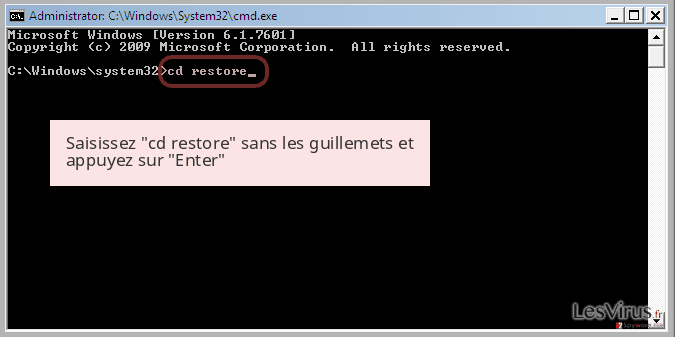

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

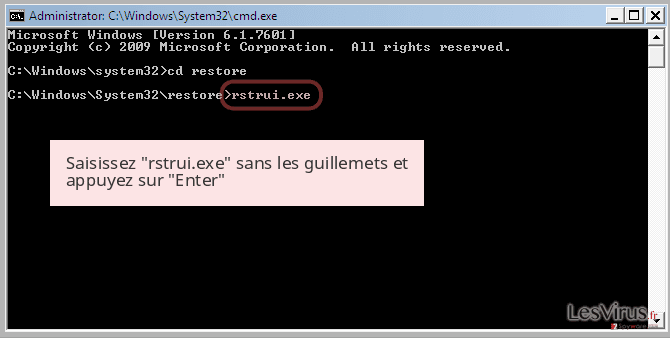

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

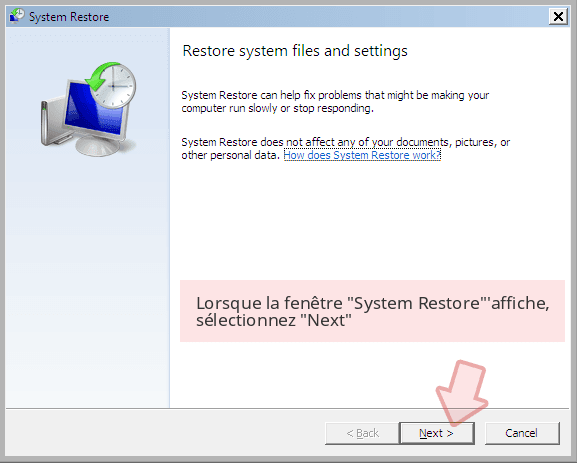

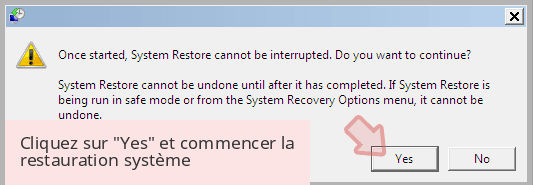

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de TeslaCrypt 2.0. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de TeslaCrypt 2.0 et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.