comment supprimer un outil d'administration à distance

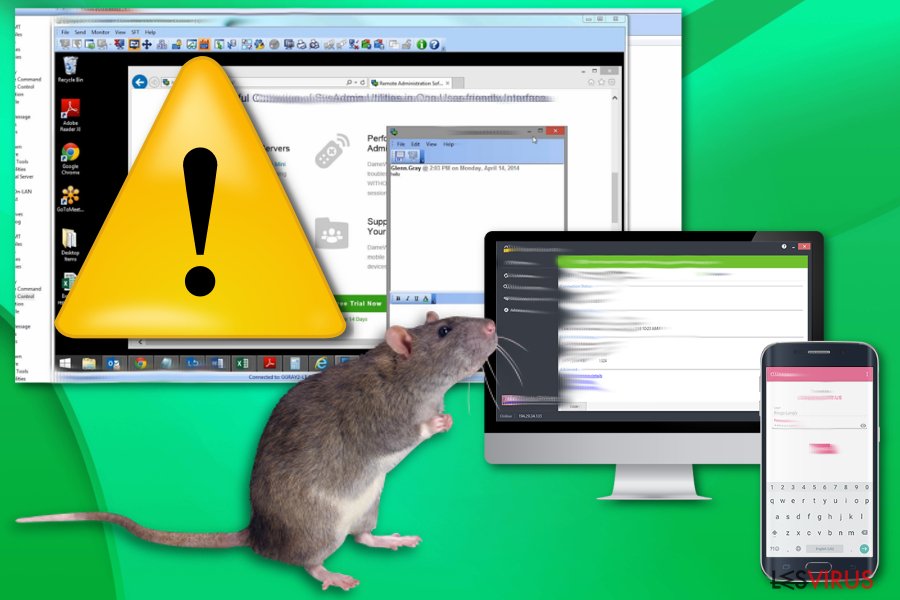

L'outil d'administration à distance est un logiciel qui permet au hacker de prendre le contrôle total de l'appareil visé

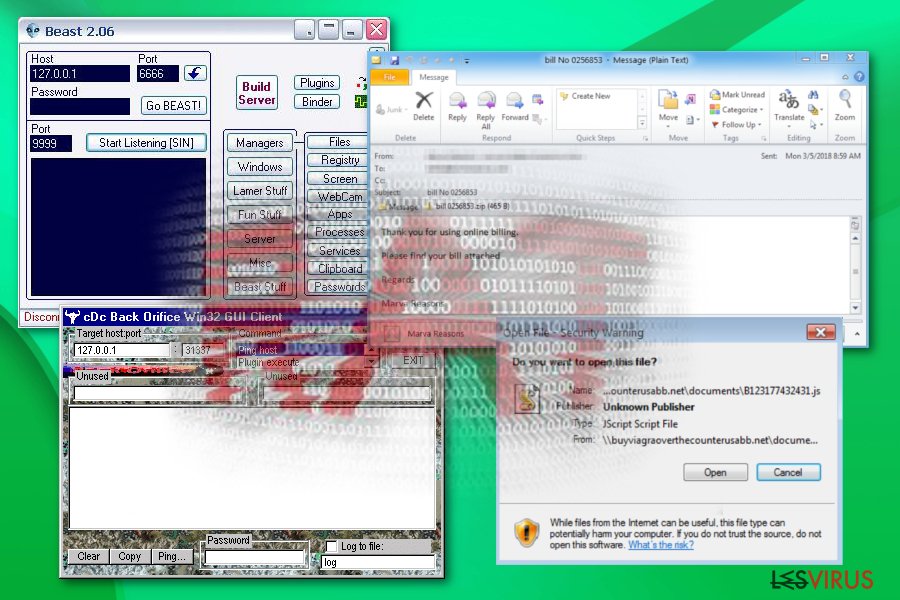

Un outil d'administration à distance (également appelé RAT) est un programme utilisé par des hackers ou d'autres personnes pour se connecter à distance à un ordinateur via Internet ou un réseau local. Un outil d'administration à distance est basé sur la technologie du serveur et du client. La partie serveur fonctionne sur un ordinateur contrôlé et reçoit des commandes du client, qui est installé sur l'hôte distant.

Les outils d'administration à distance sont classés en deux catégories : les applications malveillantes et les applications légitimes. Les RAT parasites, également connus sous le nom de chevaux de Troie d'administration à distance, sont très similaires aux portes dérobées et ils partagent des fonctionnalités très proches. Toutefois, ils ne sont pas aussi dangereux que les portes dérobées et n'ont pas de fonctions destructrices supplémentaires ni d'autre charge utile dangereuse. Ces parasites ne fonctionnent pas de façon autonome mais doivent être contrôlés par le client.

L'outil d'administration à distance malveillant s'exécute en arrière-plan et se dissimule à l'utilisateur. La personne qui le contrôle peut surveiller l'activité de l'utilisateur, gérer des fichiers, installer des logiciels supplémentaires, contrôler l'ensemble du système, y compris toute application ou dispositif matériel présent, modifier les paramètres principaux du système, éteindre ou redémarrer un ordinateur.

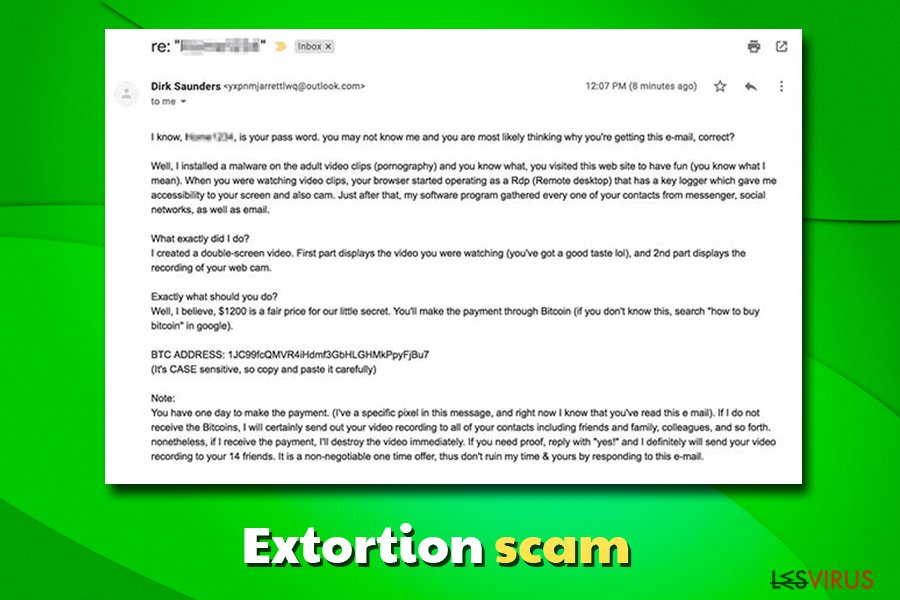

Les RAT sont également utilisés dans des campagnes d'effarouchement : des individus malveillants distribuent des courriels frauduleux à des utilisateurs dont les identifiants de connexion ont été piratés lors d'une violation de données. Le message indique que la machine de la victime est piratée et qu'un cheval de Troie d'administration à distance a été installé, qui leur permet d'enregistrer des données compromettantes via la caméra. Les utilisateurs sont ensuite amenés à payer en Bitcoin pour que le hacker ne divulgue pas le contenu prétendument filmé à ses parents et amis. Néanmoins, il s'agit d'une escroquerie qui est conçue pour s'emparer de l'argent, car aucun logiciel malveillant n'est placé sur les machines qui reçoivent le courrier électronique.

| L'objectif principal | Autoriser l'accès à distance au système |

|---|---|

| Types | Sans danger et malveillant. Les outils malveillants peuvent également être appelés Chevaux de Troie d'Accès à Distance |

| Risque majeur | Peut être utilisé par des hackers pour se connecter au système cible sans l'autorisation de l'utilisateur |

| Exemples courants (malveillants) | |

| Campagnes d'escroquerie RAT |

|

| Symptômes de l'infection | Clavier verrouillé, autres logiciels installés sans autorisation ou sans que l'on en ait connaissance, l'appareil fonctionne lentement et se bloque (signes d'infection) |

| Peut être paramétré pour | Voler des informations, modifier les paramètres du système, installer des logiciels malveillants, traquer la victime |

| Installation | Manuelle (lorsque le RAT légitime est installé intentionnellement) et furtive. Dans ce cas, l'installation est effectuée avec des logiciels malveillants, des pièces jointes de courrier électronique infectées, etc. |

Les outils légitimes d'administration à distance sont des produits commerciaux destinés principalement aux administrateurs système. Leur objectif premier est de permettre l'accès autorisé aux ordinateurs pour les réparer ou les contrôler à distance. Cela dit, les RAT légitimes ont les mêmes fonctionnalités que les programmes parasites et peuvent donc être utilisés à des fins malveillantes évidentes.

Activités réalisées à l'aide d'un outil d'administration à distance

Ainsi que nous l'avons déjà mentionné, les RAT légitimes sont très similaires aux RAT illégales. Toutefois, ils ne sont utilisées que pour des activités illégales, telles que celles indiquées ci-dessous :

- Permettre à l'intrus de créer, supprimer, renommer, copier ou modifier n'importe quel fichier. L'attaquant peut également utiliser le RAT pour exécuter diverses commandes, modifier les paramètres du système, altérer le registre de Windows et exécuter, contrôler ou arrêter des applications. Enfin, il peut être utilisé pour installer des logiciels optionnels ou des parasites.

- Permettre à l'attaquant de contrôler le matériel, de modifier les paramètres associés, d'arrêter ou de redémarrer un ordinateur sans demander l'autorisation de l'utilisateur.

- Permettre à la personne malveillante de surveiller l'activité de l'utilisateur sur Internet. Cette activité peut entraîner la perte de mots de passe, de noms de connexion, de documents personnels et d'autres informations confidentielles.

- Capture d'écran et suivi de l'activité de l'utilisateur. Toutes les données, qui sont collectées à l'aide d'une telle technique, sont transférées à l'intrus.

- Diminuer les performances de l'ordinateur, la vitesse de connexion à Internet et la sécurité du système. Généralement, ces virus peuvent également provoquer l'instabilité de l'ordinateur.

- Se dissimuler à l'utilisateur et compliquer autant que possible sa suppression.

Les techniques de distribution des outils d'administration à distance (RAT)

Les outils d'administration à distance (RAT) ne ressemblent pas aux virus informatiques ordinaires. Leurs parties serveur doivent être installées sur le système affecté comme tout autre logiciel. Bien entendu, cela peut se faire avec ou sans le consentement de l'utilisateur. Il y a deux façons principales de faire entrer un RAT indésirable dans le système :

- L'installation manuelle. Un outil légitime d'administration à distance peut être installé manuellement par l'administrateur du système ou par tout autre utilisateur disposant de privilèges suffisants pour l'installation du logiciel. Un hacker peut s'introduire dans le système et configurer son RAT. Dans les deux cas, une menace pour la vie privée est installée à l'insu et sans le consentement de l'utilisateur concerné.

- L'infiltration avec l'aide d'autres parasites. Des outils d'administration à distance malveillants sont installés par d'autres parasites comme des virus, des portes dérobées ou des vers. Ils sont souvent lancés par des chevaux de Troie spécifiques, qui pénètrent dans le système en utilisant les contrôles ActiveX d'Internet Explorer ou en exploitant certaines failles des navigateurs web. Leurs auteurs exploitent des sites web non sécurisés remplis de code malveillant ou distribuent des fenêtres publicitaires non sécurisées. À chaque fois que l'utilisateur visite un tel site ou clique sur ce type de pop-up, des scripts nuisibles installent instantanément un cheval de Troie. L'utilisateur ne remarquera rien de suspect, car une menace n'affiche ni assistant d'installation, ni dialogue, ni avertissement.

Des courriels frauduleux affirment avoir été infectés par le RAT

Les escroqueries d'extorsion connaissent depuis quelques années une forte expansion, et les escrocs utilisent diverses techniques pour faire payer aux utilisateurs une somme d'argent excessive en recourant au chantage. Ce type d'escroquerie est généralement diffusé par le biais de courriers électroniques qui ont été précédemment compromis lors de la violation de données d'une entreprise bien connue, comme Ticketmaster, la chaîne d'hôtels Marriott ou Equifax.

À la réception de l'e-mail, les utilisateurs sont pris au dépourvu quand ils lisent le message « Votre mot de passe est XXX » et qu'il s'avère que le mot de passe est correct. Dans certains cas, le mot de passe peut être ancien, mais cela interpelle quand même l'utilisateur, car il ne peut pas comprendre d'où les acteurs malveillants ont obtenu cette information.

Tout de suite, l'explication :

I infected you with my private malware, RAT, (Remote Administration Tool) some time ago.

The malware gave me full access and control over your computer, meaning, I got access to all your accounts and I can see everything on your screen, even turn on your camera or microphone and you won’t even notice about it.

Ce genre de message laisse la plupart des utilisateurs dans un état de panique, car ils ne savent pas à quoi s'attendre, leurs informations privées étant désormais volées. Dans la plupart des cas, on explique alors aux utilisateurs que le RAT a permis au pirate de s'emparer de la caméra de l'utilisateur et de filmer la vidéo compromettante lorsque l'utilisateur a visité un site prétendument pornographique. Ce qui est, naturellement, faux – il n'y a pas de RAT et pas de vidéo.

Ce genre de message laisse la plupart des utilisateurs dans un état de panique, car ils ne savent pas à quoi s'attendre, leurs informations privées étant désormais volées. Dans la plupart des cas, on explique alors aux utilisateurs que le RAT a permis au pirate de s'emparer de la caméra de l'utilisateur et de filmer la vidéo compromettante lorsque l'utilisateur a visité un site prétendument pornographique. Ce qui est, naturellement, faux – il n'y a pas de RAT et pas de vidéo.

Il faut donc rester vigilant et ne jamais se fier aux courriels d'extorsion. Bien qu'une certaine forme de compromission soit possible, il est toujours conseillé de scanner votre ordinateur avec un logiciel anti-malware fiable qui détecterait immédiatement et mettrait fin aux RAT et autres logiciels malveillants présents. Les victimes d'escroquerie à l'extorsion qui auraient vérifié leurs machines avec un logiciel de sécurité auraient pu éviter des pertes financières massives.

Suppression du RAT du système

Il est impossible de supprimer manuellement les versions malveillantes des RAT car elles cachent leurs fichiers et autres composants au plus profond du système. La manière la plus fiable d'éliminer ces menaces est d'utiliser un outil anti-spyware fiable. De tels programmes peuvent facilement vous aider à détecter et à supprimer les virus les plus dangereux, il est donc inutile d'attendre plus longtemps pour les installer sur votre ordinateur. Vous pouvez réparer votre ordinateur et vous débarrasser de tout RAT à l'aide de FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes.

Si vous estimez être assez expérimenté pour trouver manuellement les fichiers RAT sur votre ordinateur, vous devriez y bien réfléchir avant de retirer les éléments détectés. Sinon, vous risquez de rencontrer de graves problèmes, comme l'instabilité de l'ordinateur. Prenez bonne note que de nombreuses ressources Internet, telles que 2-Spyware.com, peuvent vous aider à supprimer manuellement vos logiciels malveillants. Des directives détaillées sur la manière de supprimer les RAT (malveillants) du système peuvent être reçues en ajoutant une question sur la page « Demander ».

Derniers outils d'administration à distance ajoutés à la base de données

Beast les instructions d'enlèvement sont

mise à jour des renseignements: 2020-07-07