Comment supprimer les keyloggers

Un keylogger (également appelé enregistreur de frappe) est un logiciel qui surveille et enregistre chaque frappe sur un clavier et sauvegarde ces informations dans un fichier ou un serveur distant. Le programme peut recueillir des informations à partir d'ordinateurs, de laptops, de smartphones et d'autres appareils mobiles. Généralement, ce type de logiciel est associé à un logiciel espion, qui consiste à usurper des mots de passe, des identifiants de connexion, des informations sur les cartes de crédit et d'autres informations similaires.

Les keyloggers peuvent être légitimes mais aussi illégitimes. Ces applications de suivi peuvent être utilisées sur les lieux de travail ou en recherchant le comportement de l'utilisateur sur les ordinateurs ou autres gadgets. Les cybercriminels abusent souvent de ces programmes « d'espionnage » pour voler des informations personnelles. Cela dit, même les programmes légitimes fonctionnent à l'insu et sans le consentement de l'utilisateur surveillé. Les acteurs malveillants peuvent également s'en servir. Ces outils ne doivent donc pas être classés comme des menaces moins nocives que certains parasites.

Si vous soupçonnez que vos frappes sont enregistrées et utilisées à des fins illégales, vous ne devez pas hésiter à vérifier le système avec un logiciel anti-malware réputé. Un outil professionnel et à jour devrait détecter et supprimer immédiatement le keylogger. Ensuite, la modification de tous vos mots de passe et la surveillance des transactions bancaires doivent impérativement être assurées pour protéger votre vie privée.

La différence entre les keyloggers matériels et logiciels

Il existe deux types de keyloggers :

- matériels

- logiciels

Le keylogger matériel est un petit dispositif physique qui peut être placé entre la fiche du clavier et le port du clavier de l'ordinateur. Un keylogger matériel enregistre toutes les frappes au clavier et les sauvegarde dans sa propre mémoire. Un tel dispositif ne dépend pas d'un logiciel ou d'un pilote particulier. Il peut donc fonctionner dans différents environnements. Toutefois, il ne prend pas de captures d'écran et peut être facilement retrouvé lors d'une analyse approfondie de l'ordinateur. Les keyloggers logiciels sont classés en deux catégories : les applications parasites et les applications légitimes.

Les keyloggers malveillants présentent une grande similitude avec les virus et les chevaux de Troie. Les pirates informatiques les utilisent pour enfreindre la vie privée des utilisateurs. Les keyloggers légitimes, également appelés outils de surveillance informatique, sont des outils commerciaux destinés principalement aux parents, aux employeurs et aux enseignants. Ces outils permettent de surveiller les activités en ligne des enfants ou des employés.

Utilisation illégale et malveillante du keylogger

La quasi-totalité des keyloggers ont pour objectif de compromettre la vie privée des utilisateurs. Ils peuvent suivre leurs victimes pendant des mois, voire des années, jusqu'à ce qu'ils se fassent repérer. Pendant tout ce temps, un keylogger ordinaire est capable de trouver autant d'informations que possible sur l'utilisateur. Une personne qui contrôle un keylogger obtient des informations extrêmement importantes, notamment des mots de passe, des identifiants de connexion, des numéros de carte de crédit, des informations sur les comptes bancaires, des contacts, des centres d'intérêt, des habitudes de navigation sur le web, et bien plus encore. Ces informations peuvent être utilisées pour voler les documents et l'argent de la victime.

Principales particularités des keyloggers

- Enregistrement des frappes au clavier.

- Prise de captures d'écran de l'activité de l'utilisateur sur Internet à des intervalles de temps prédéterminés.

- Suivre l'activité de l'utilisateur en enregistrant les titres des fenêtres, les noms des applications lancées et d'autres informations spécifiques.

- Surveiller l'activité en ligne de l'utilisateur en enregistrant les adresses des sites web visités, les mots-clés saisis et d'autres données similaires.

- Enregistrer les noms de connexion, les informations sur les différents comptes, les numéros de carte de crédit et les mots de passe.

- Capture des conversations de chat en ligne sur les messageries instantanées.

- Création de copies non autorisées des messages électroniques entrants et sortants.

- Enregistrer toutes les informations collectées dans un fichier sur un disque dur, puis envoyer ce fichier clandestinement à l'adresse électronique requise.

- Compliquer son repérage et sa suppression.

Les keyloggers ne peuvent pas être comparés aux virus informatiques ordinaires. Leur diffusion ne se fait pas comme celle de ces menaces et, dans la plupart des cas, ils doivent être installés comme n'importe quel autre logiciel. Toutefois, les derniers exemples de rançongiciels se sont également révélés capables d'enregistrer des données. Malheureusement, cela peut révéler le fait que les virus deviendront encore plus puissants en 2019.

Méthodes utilisées pour diffuser et installer des keyloggers sur le système

Comme vous le savez déjà, les keyloggers peuvent être légitimes ou illégitimes. Ces deux types sont généralement installés à l'insu de l'utilisateur, mais cette tâche est accomplie par des méthodes différentes.

- Un keylogger légitime peut être installé manuellement sur le système par le développeur, l'administrateur du système, ou tout autre utilisateur souhaitant bénéficier des avantages de cette activité. Un hacker peut s'introduire dans le système et installer son keylogger. Dans les deux cas, le système est menacé de violation de la vie privée sans que l'utilisateur le sache et y consente.

- Les keyloggers malveillants peuvent être installés sur le système par d'autres parasites, tels que des virus, des chevaux de Troie, des portes dérobées ou d'autres logiciels malveillants. Ils s'installent sur le système à l'insu de l'utilisateur et affectent tous ceux qui utilisent un ordinateur compromis. Ces keyloggers n'ont pas de fonctions de désinstallation et ne peuvent être contrôlés que par leurs auteurs ou les responsables de l'attaque.

Dans la majorité des cas, les keyloggers affectent les ordinateurs fonctionnant sous le système d'exploitation Microsoft Windows. Cependant, tous les virus sont constamment mis à jour, il n'y a donc aucune garantie qu'ils ne soient pas capables de pirater d'autres plateformes populaires.

Exemples des keyloggers les plus dangereux

Il existe de nombreuses applications de frappe de clavier différentes, tant commerciales que parasitaires. Les exemples suivants illustrent le comportement typique des keyloggers.

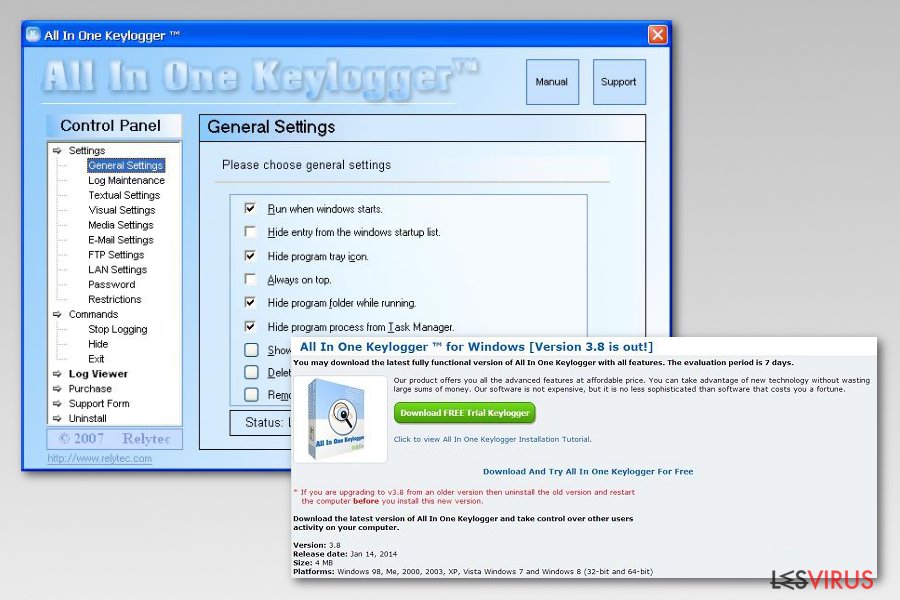

All In One Keylogger

All In One Keylogger est un programme malveillant qui cible les utilisateurs de PC et leurs informations personnelles. En général, les personnes qui se cachent derrière ce programme tendent à voler le plus d'informations possible. AllInOne KeyLogger est conçu pour enregistrer toutes les frappes de l'utilisateur, faire des captures d'écran et lancer d'autres activités. En général, les personnes qui se cachent derrière ce programme tendent à voler le plus d'informations possible.

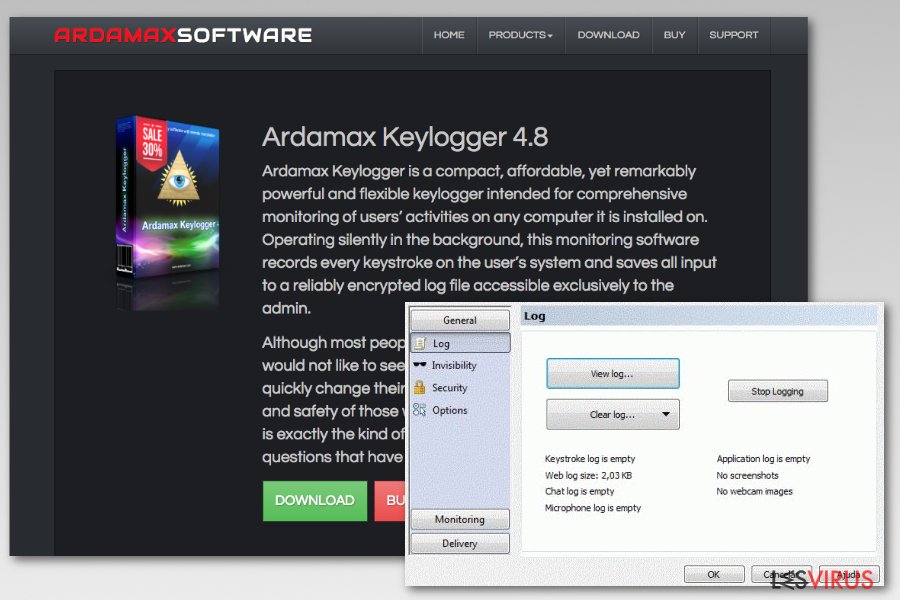

Ardamax Keylogger

Ardamax Keylogger est un programme légitime qui a été créé pour un usage professionnel, sauf que des cybercriminels sont parvenus à compromettre la version 4.6 du programme pour l'utiliser à des fins malveillantes. Une fois que les utilisateurs ont téléchargé le programme à partir du site officiel, le programme se mit à collecter les frappes de clavier, à enregistrer le son et à utiliser la surveillance visuelle qui était envoyée au serveur des cybercriminels à distance.

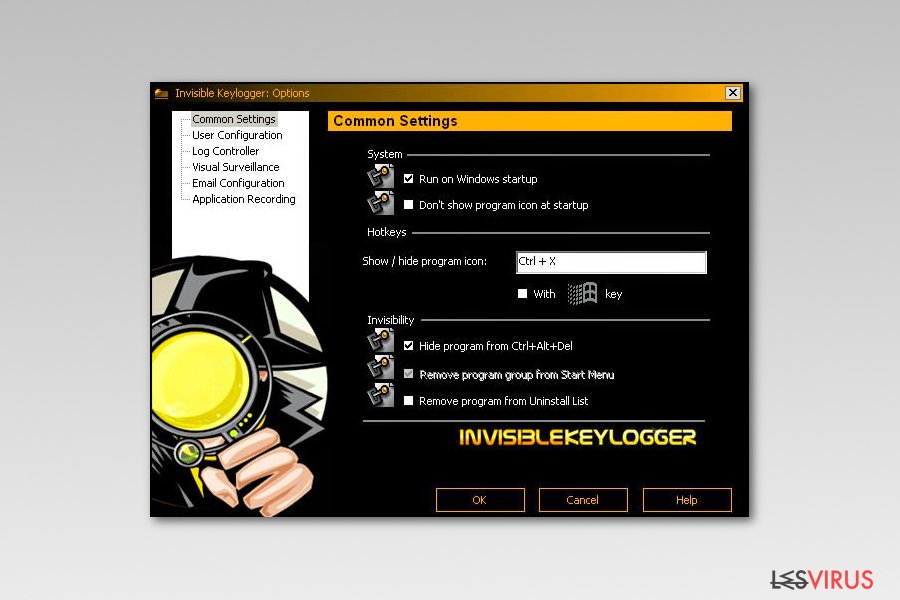

Invisible Stealth Keylogger

Invisible Stealth Keylogger est un cheval de Troie dangereux doté de fonctions d'enregistrement des frappes. Ce parasite enregistre non seulement les frappes de chaque utilisateur, mais donne également la possibilité à l'attaquant distant d'avoir un accès non autorisé à un ordinateur compromis. Il ou elle peut facilement télécharger et exécuter un code aléatoire, voler les informations cruciales de l'utilisateur (mots de passe, messages électroniques ou détails de comptes bancaires). Une fois la quantité de données nécessaire collectée, cette menace l'envoie à l'attaquant par le biais d'une connexion Internet en arrière-plan. En outre, ces menaces peuvent provoquer une instabilité générale du système et même altérer les fichiers ou les applications installées.

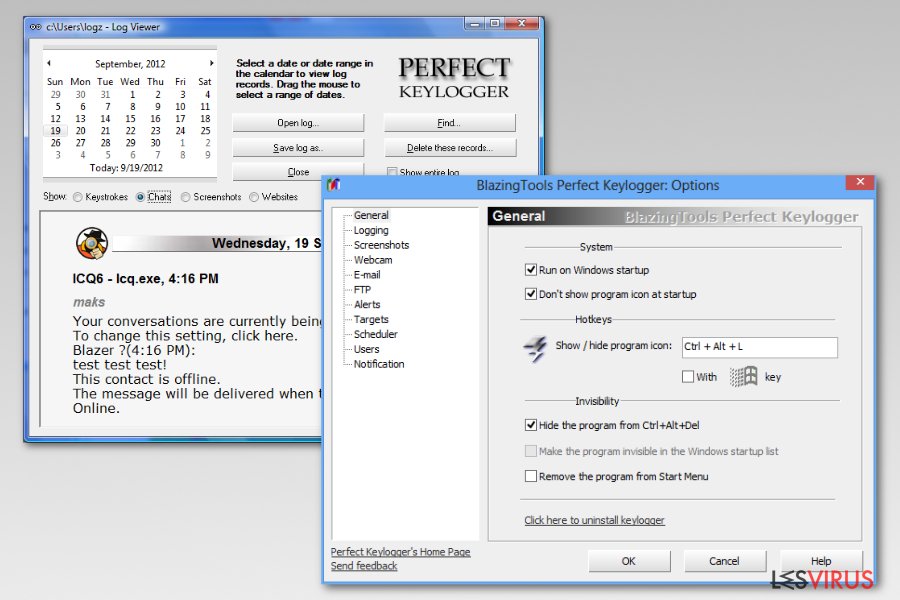

Perfect Keylogger

Perfect Keylogger est un outil de surveillance informatique complexe et riche en fonctionnalités. Il enregistre toutes les frappes et tous les mots de passe des utilisateurs, prend des captures d'écran, suit l'activité des utilisateurs sur Internet, capture les conversations de chat et les messages électroniques. Perfect Keylogger peut être contrôlé à distance. Il peut envoyer les données recueillies à une adresse électronique configurable ou les télécharger sur un serveur FTP prédéfini. Bien qu'il s'agisse d'un produit commercial, il est encore plus dangereux que la plupart des keyloggers parasites.

Supprimer un keylogger avec un logiciel de sécurité fiable

Il est évident que les logiciels d'enregistrement de frappe représentent une menace sérieuse pour la sécurité de l'utilisateur. La suppression des keyloggers doit être effectuée le plus rapidement possible. Comme vous le savez déjà, ce type de programmes peut voler des informations personnelles et les utiliser pour perpétrer d'autres cybercrimes. Les keyloggers peuvent se cacher dans le système et être invisibles dans le Gestionnaire de tâches. C'est pourquoi vous devez utiliser un logiciel antivirus/anti-malware fiable pour détecter et éliminer cette cybermenace.

Veillez également à réparer les dommages causés par le virus en effectuant un scan complet du système avec FortectIntego. Cela permettra de restaurer votre système dans son état antérieur en éliminant les altérations provoquées par le logiciel malveillant. Si vous éprouvez des difficultés et que vous ne pouvez pas supprimer le Keylogger de l'appareil ou réparer les erreurs qu'il a causées, vous pouvez nous faire part de votre question en utilisant la page Posez-nous une question. Nous nous ferons un plaisir de vous aider à résoudre vos problèmes.

Étapes à suivre après la suppression du keylogger

Une fois que vous vous êtes débarrassé du keylogger, vous devez également protéger vos informations personnelles :

- Changez tous vos mots de passe (courriel, réseaux sociaux, comptes bancaires, etc) ;

- Choisissez des mots de passe forts et uniques pour chaque compte ;

- Activez une double authentification pour renforcer vos comptes ;

- Surveillez vos transactions bancaires et si vous remarquez des transactions suspectes, informez directement votre banque ;

- Installez et mettez régulièrement à jour un logiciel antivirus afin de vous assurer qu'aucun keylogger ne tente de voler vos informations personnelles.

Derniers keyloggers ajoutés à la base de données

Désinstallant Virus AutoIt v3 script

Désinstaller les publicités Pashkahome.com

Guide de suppression du rançongiciel Bozq

mise à jour des renseignements: 2021-01-21