Supprimer BlackBit virus (virus) - Les instructions de restauration inclues

Guide de suppression de virus BlackBit

Quel est BlackBit ransomware?

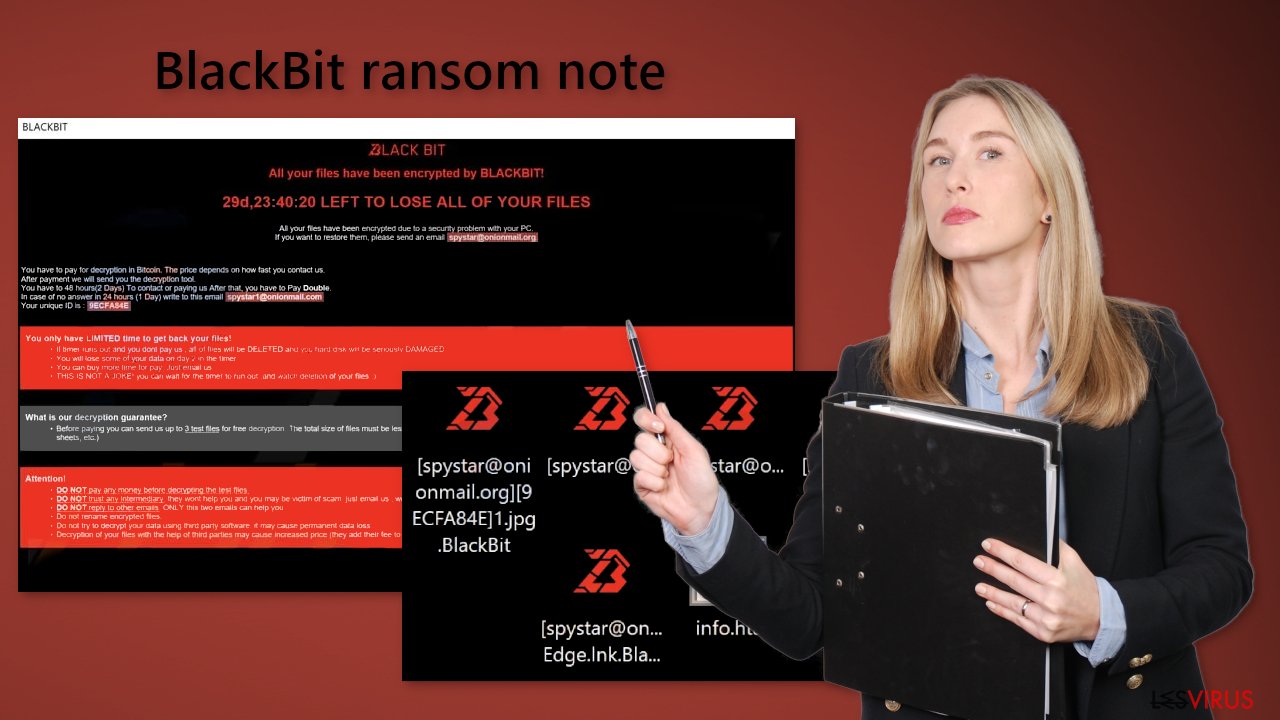

Les concepteurs du rançongiciel BlackBit menacent de supprimer les données cryptées si la rançon n'est pas payée

Les rançongiciels sont des virus dangereux qui peuvent verrouiller les fichiers personnels des utilisateurs, notamment les photos, les vidéos et les documents, en utilisant des algorithmes de cryptage complexes. Ces infections risquent de causer une perte définitive de données, étant donné que les possibilités de décryptage sont très rares sans l'aide des cybercriminels.

Les chercheurs en matière de logiciels malveillants ont dernièrement découvert le rançongiciel BlackBit qui est semblable à un autre rançongiciel nommé Loki Locker. Ce virus modifie le fond d'écran du bureau et altère les fichiers affectés en leur ajoutant l'extension .BlackBit, l'adresse électronique spystar@onionmail.org et les identifiants de la victime.

Si un fichier était précédemment nommé photo.jpg, après le cryptage, il se présenterait ainsi : [spystar@onionmail.org][identifiants de la victime]photo.jpg.BlackBit. Peu après, deux notes de rançon sont générées sur la machine : «info.hta» and «Restore-My-Files.txt.»

| NOM | BlackBit |

| TYPE | Rançongiciel, virus de cryptage, logiciel malveillant bloquant les données |

| DISTRIBUTION | Pièces jointes des courriels, plateformes de partage de fichiers peer-to-peer, vulnérabilités des logiciels |

| EXTENSION DU FICHIER | .BlackBit |

| NOTE DE RANÇON | info.hta, Restore-My-Files.txt, fond d'écran de bureau |

| RÉCUPÉRATION DU FICHIER | La récupération des fichiers est quasi impossible en l'absence de sauvegardes |

| SUPPRESSION DU MALWARE | Faites une analyse complète de votre machine à l'aide d'un logiciel anti-malware pour éliminer les fichiers malveillants. Cela les empêchera de se rétablir |

| RÉPARATION DU SYSTÈME | L'outil de maintenance FortectIntego permet d'éviter une réinstallation de Windows en réparant les fichiers endommagés |

La note de la rançon

Une note de rançon est un message des cybercriminels. En règle générale, ils fournissent une explication écrite de ce qui est arrivé aux données des utilisateurs et de ce qu'ils doivent faire pour les récupérer. Voici le contenu de la note de rançon complète de info.hta :

BLACK BIT

All your files have been encrypted by BLACKBIT!29d,23:45:51 LEFT TO LOSE ALL OF YOUR FILES

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, please send an email spystar@onionmail.orgYou have to pay for decryption in Bitcoin. The price depends on how fast you contact us.

After payment we will send you the decryption tool.

You have to 48 hours(2 Days) To contact or paying us After that, you have to Pay Double.

In case of no answer in 24 hours (1 Day) write to this email spystar1@onionmail.com

Your unique ID is : –You only have LIMITED time to get back your files!

•If timer runs out and you dont pay us , all of files will be DELETED and you hard disk will be seriously DAMAGED.

•You will lose some of your data on day 2 in the timer.

•You can buy more time for pay. Just email us.

•THIS IS NOT A JOKE! you can wait for the timer to run out ,and watch deletion of your files 🙂What is our decryption guarantee?

•Before paying you can send us up to 3 test files for free decryption. The total size of files must be less than 2Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)Attention!

•DO NOT pay any money before decrypting the test files.

•DO NOT trust any intermediary. they wont help you and you may be victim of scam. just email us , we help you in any steps.

•DO NOT reply to other emails. ONLY this two emails can help you.

•Do not rename encrypted files.

•Do not try to decrypt your data using third party software, it may cause permanent data loss.

•Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Le logiciel malveillant de verrouillage de fichiers ajoute aussi une petite note intitulée Restore-My-Files.txt :

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: spystar@onionmail.org

In case of no answer in 24h, send e-mail to this address: spystar1@onionmail.com

You can also contact us via Telegram: @Spystar_Support

All your files will be lost on Thursday, October 20, 2022 9:51:06 AM.

Your SYSTEM ID : –

!!!Deleting « Cpriv.BlackBit » causes permanent data loss.

Les cybercriminels tentent par tous les moyens de faire pression sur les victimes pour les obliger à les payer le plus rapidement possible. Ils ont mis au point un compteur qui fait le compte à rebours. Les utilisateurs disposent de deux jours pour payer. Après le délai de deux jours, le prix de la clé de décryptage double. Le montant de la rançon ne figure pas dans la note, ce qui implique qu'elle est négociée en privé.

Au terme des deux jours, ils menacent de supprimer certaines des données si on ne les contacte pas. Si le temps s'écoule, ils affirment qu'ils effaceront toutes les données et endommageront gravement le disque dur. Même si cette menace peut être très effrayante, nous vous déconseillons vivement de prendre contact avec les responsables de la menace, car on ne peut pas leur faire confiance.

Ils demandent à ce que la rançon soit payée en crypto-monnaies (Bitcoin) pour assurer l'anonymat. Cependant, cela est très risqué pour vous. De nombreuses victimes d'attaques antérieures de rançongiciels affirment n'avoir jamais reçu les outils de décryptage promis après avoir effectué le paiement. Tout en sachant que le décryptage est quasi impossible sans passer par les cybercriminels, nous vous suggérons de commencer par essayer une solution de récupération tierce qui peut vous aider dans certains cas.

Méthodes de distribution

La propagation des rançongiciels peut se faire de plusieurs manières. Les utilisateurs sont le plus souvent infectés suite à leur installation de logiciels piratés provenant de sites web Torrent ou de plateformes de partage de fichiers peer-to-peer. Comme cette activité est illégale, elle n'est pas réglementée. Il se révèle impossible de déterminer si les paquets que vous téléchargez ne contiennent pas de fichiers malveillants.

Le mieux est de passer par les boutiques en ligne officielles et les sites des développeurs. Cela peut s'avérer coûteux, en revanche, vous ferez des économies à long terme en maintenant le bon fonctionnement de votre système. De plus, le choix d'applications gratuites ne manque pas, donc vous devriez trouver une application qui vous convient.

Le courrier électronique constitue un autre moyen couramment utilisé par les cybercriminels. Ils recourent généralement aux techniques d'ingénierie sociale pour rédiger des lettres qui ont l'apparence de messages urgents et importants provenant d'entreprises connues. Ils incluent des pièces jointes infectées ou intègrent des liens malveillants. Il est donc recommandé de n'ouvrir que les pièces jointes des courriels provenant d'expéditeurs que vous connaissez.

Finalement, beaucoup de personnes n'accordent pas d'importance à garder le système d'exploitation et les logiciels à jour. Les pirates informatiques peuvent exploiter les vulnérabilités des logiciels pour distribuer leurs programmes malveillants. Les développeurs fournissent régulièrement des correctifs de sécurité qui doivent être immédiatement installés pour prévenir ce problème.

Éliminer l'intrus de votre machine

En essayant de récupérer vos données en premier, vous risquez de les perdre définitivement. Puisque le virus risque de crypter vos fichiers une seconde fois. Cette situation ne cessera que lorsque vous aurez supprimé les fichiers malveillants qui en sont la cause. Il faut éviter d'essayer de supprimer le programme malveillant soi-même. Faites usage d'outils anti-malware comme SpyHunter 5Combo Cleaner ou Malwarebytes pour analyser votre système.

Ce type de logiciel de sécurité est censé trouver tous les fichiers et entrées associés et les supprimer automatiquement pour vous. La suppression automatique constitue la meilleure méthode, dans la mesure où le risque de laisser des traces est minimal. Un logiciel malveillant peut vous empêcher d'utiliser un antivirus en le désactivant. Si tel est le cas, il faut avant tout accéder au mode sans échec.

Récupération de fichiers avec un logiciel tiers

Les pirates sont les seuls qui possèdent la clé de décryptage permettant de déverrouiller vos fichiers. Alors si vous n'avez pas sauvegardé vos fichiers auparavant, vous risquez de les perdre à jamais. Vous pouvez envisager d'utiliser un logiciel de récupération de données, mais ces programmes tiers ne sont pas toujours en mesure de décrypter les fichiers. Nous vous suggérons d'essayer au moins cette méthode. Avant de poursuivre, vous devez copier les fichiers corrompus et les placer sur un lecteur flash USB ou un autre support de stockage. Et n'oubliez pas : ne faites cette opération que si vous avez déjà supprimé le BlackBit.

C'est pourquoi nous vous conseillons d'essayer, quelle que soit la forme de rançongiciel qui a attaqué votre ordinateur. Avant de commencer, vous devez prendre connaissance de plusieurs points importants pour faire face à cette situation :

- Comme les données cryptées de votre ordinateur peuvent être endommagées de façon permanente par un logiciel de sécurité ou de récupération des données, vous devez d'abord en faire des sauvegardes – utilisez une clé USB ou un autre support de stockage.

- Ne tentez de récupérer vos fichiers en utilisant cette méthode qu'après avoir effectué une analyse avec un logiciel anti-malware.

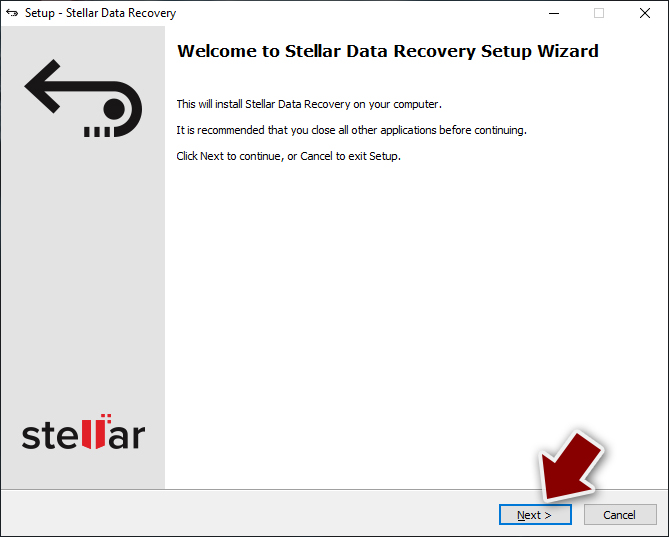

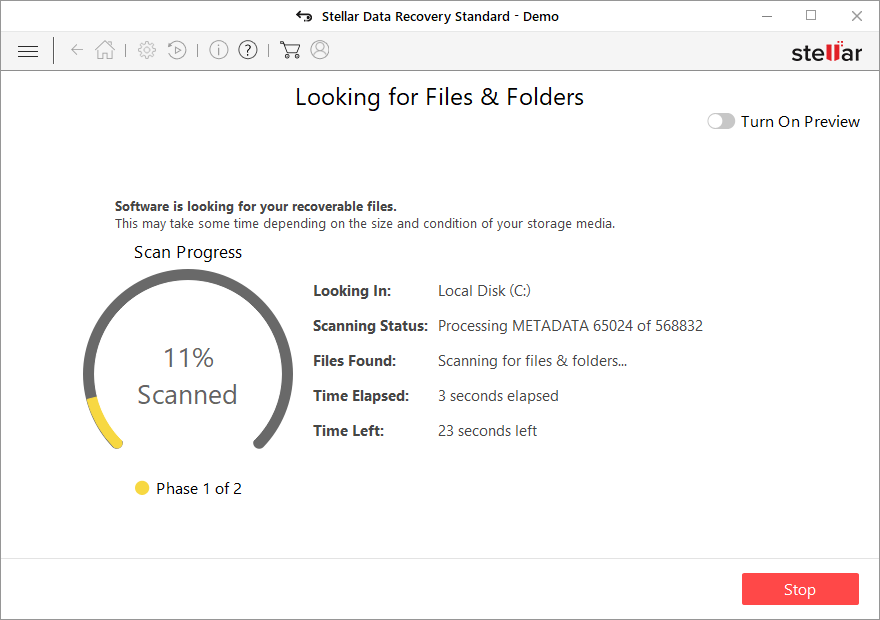

Installer un logiciel de récupération des données

- Téléchargez Data Recovery Pro.

- Faites un Double clique sur Installer pour le lancer.

- Suivez les instructions apparaissant à l'écran pour installer le logiciel.

- Dès que vous appuyez sur le bouton Terminer, vous pouvez utiliser l'application.

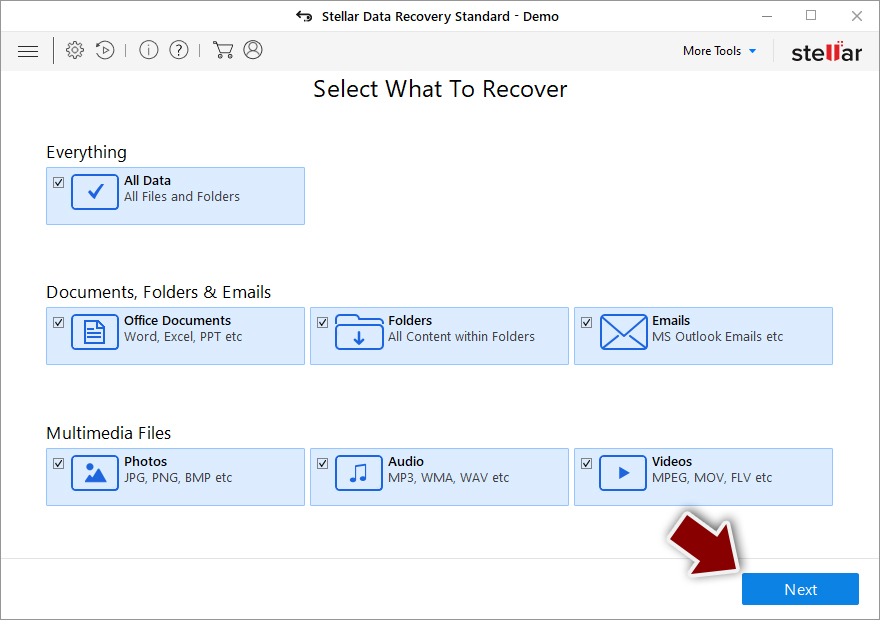

- Sélectionnez Tout ou choisissez les dossiers individuels dans lesquels vous souhaitez récupérer les fichiers.

- Appuyez sur Suivant.

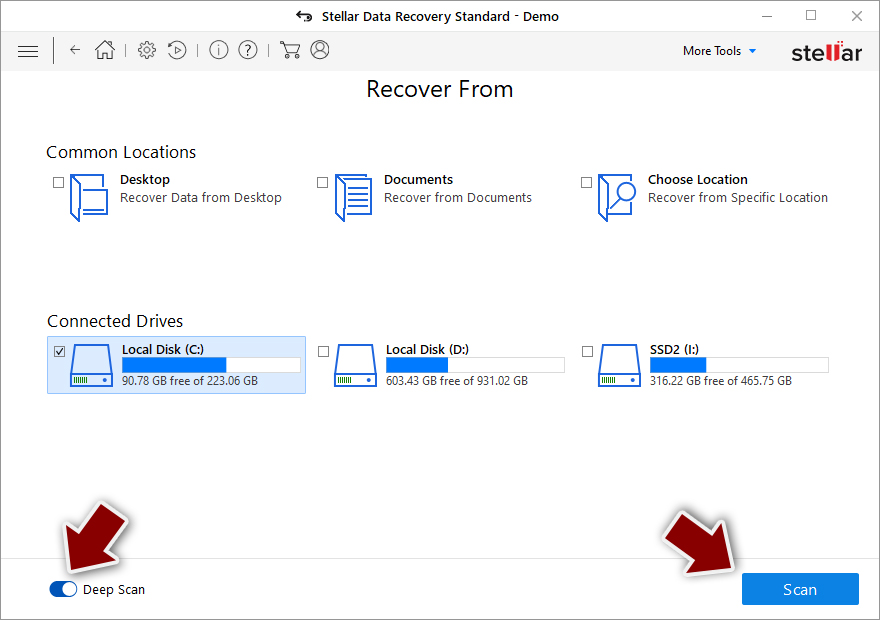

- En bas, activez la fonction Analyse approfondie et choisissez les disques que vous voulez analyser.

- Appuyez sur Analyser et attendez que l'analyse soit terminée.

- Vous pouvez maintenant choisir les dossiers/fichiers à récupérer – n'oubliez pas que vous avez aussi la possibilité de rechercher par le nom du fichier !

- Appuyez sur Récupérer pour récupérer vos fichiers.

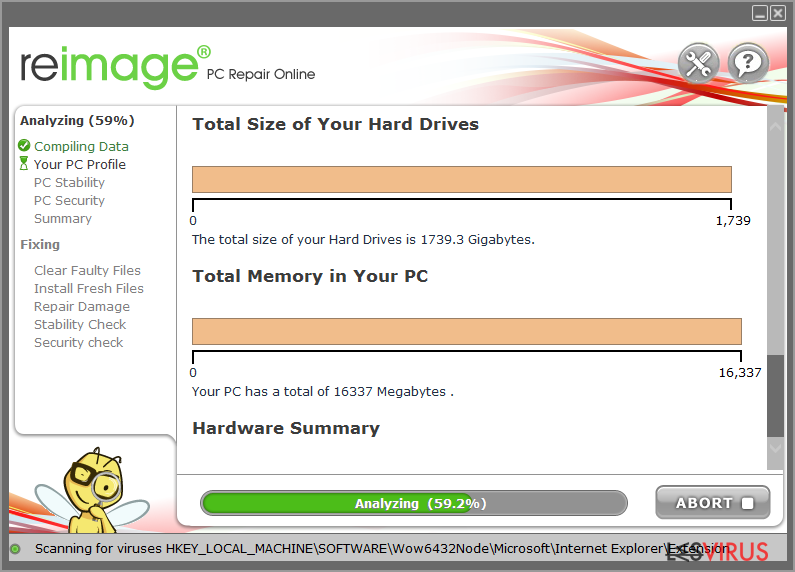

Le système d'exploitation demeure endommagé après une attaque

Après une infection par un logiciel malveillant, il faut s'attendre à des problèmes de performance, de stabilité et de convivialité, au point de devoir réinstaller complètement Windows. Ces types d'infections peuvent modifier la base de données du registre Windows, endommager les sections vitales de démarrage et autres, supprimer ou corrompre les fichiers DLL, etc. Lorsqu'un fichier système est endommagé par un logiciel malveillant, le logiciel antivirus n'est pas en mesure de le réparer.

D'où le développement de FortectIntego. Il est capable de remédier à une grande partie des dommages provoqués par une telle infection. Les erreurs d'écran bleu,[ ref en-3 ] les gels, les erreurs de registre, les DLL endommagées, etc., peuvent faire en sorte que votre ordinateur soit complètement inutilisable. Grâce à cet outil de maintenance, vous ne serez pas obligé à réinstaller Windows.

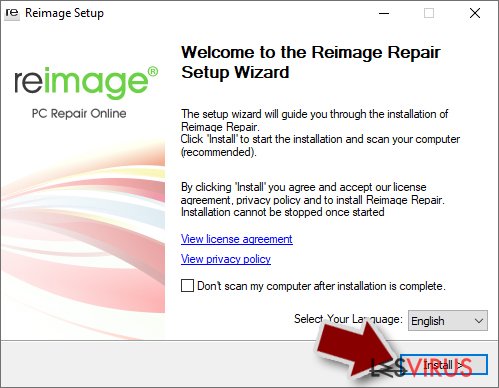

- Téléchargez l'application en cliquant sur le lien ci-dessus

- Cliquez sur le fichier ReimageRepair.exe

- Si le contrôle des comptes d'utilisateur (UAC) apparaît, sélectionnez Oui

- Appuyez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

- L'analyse de votre machine commence immédiatement

- Une fois terminée, vérifiez les résultats – ils seront énumérés dans le Résumé

- Vous pouvez à présent cliquer sur chacun des problèmes et les résoudre manuellement

- Si vous constatez de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence et de les résoudre automatiquement.

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.