Retirer Drive by Exploit email (Guide gratuit) - Instructions de suppression

Guide de suppression de Drive by Exploit email

Quel est L'Email Drive by Exploit?

L'EmailDrive by Exploit est une Campagne Frauduleuse qui Diffuse de Faux Messages Concernant le Piratage de votre Poste et qui Réclame Jusqu'à $1200 en Bitcoin

Drive by Exploit est un terme qui a été incorporé dans une récente campagne d'extorsion via courriel où l'auteur prétend que l'ordinateur cible a été infecté par un logiciel malveillant utilisant cette technique. Cependant, le terme, au sens strict, n'est pas tout à fait correct, car la méthode d'infection à laquelle se réfère le créateur s'appelle « Drive-by download » ou « Drive-by install » – c'est l'un des nombreux signes auxquels les victimes devraient prêter attention lorsqu'elles font face à l'arnaque Drive by Exploit.

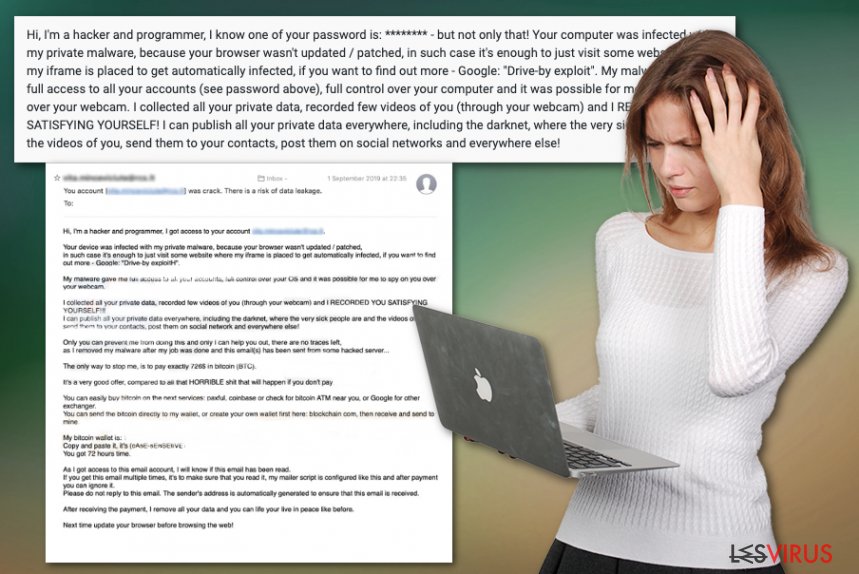

L'email Drive by Exploit est un type répandu de fraudes sur Internet, ciblant les personnes dont les identifiants de connexion e-mail ont été précédemment compromis dans l'une des fuites de données. Malheureusement, ces affirmations au sujet d'une vidéo et d'enregistrements webcam troublant effraient les utilisateurs craignant ainsi pour leur vie privée et leur réputation. Les pirates exigent au moins 726$ en Bitcoin pour que les fichiers compromettants ne soient pas divulgués. Cependant, vous devez savoir que les escrocs ne font que mentir sur le fait d'avoir introduit du malware au sein de votre poste par le biais de la méthode de téléchargement par drive-by.

Cependant, la fraude par e-mail de Drive by Exploit est complexe, car de nombreux utilisateurs ne sont pas familiers avec le terme « Drive by exploit » et, bien que ce dernier ne soit pas entièrement précis, cette méthode existe et peut être utilisée comme un facteur majeur dans les attaques des cybercriminels – la fuite des informations est toujours une menace éventuelle. C'est pourquoi les experts recommandent de changer tous vos mots de passe pour des mots de passe complexes qui ne sont jamais réutilisés pour différents comptes.

| Nom | L'email Drive by Exploit |

|---|---|

| Autres appellations | Your computer was infected with my private malware |

| Type | Fraude par Email/ campagne phishing |

| Allégations | L'e-mail fait état de l'infection par un logiciel malveillant et des dommages possibles que ce virus peut causer. En outre, les escrocs prétendent qu'une vidéo privée de vous a été filmée et va être envoyée à vos contacts e-mail ou même publiée en ligne. Toutes ces informations sont fausses, et les arnaqueurs ont seulement deviné votre mot de passe ou obtenu cette information d'une autre campagne d'escroquerie ou à partir d'une fuite de données |

| Tactiques | Ingénierie sociale technique employée pour menacer les gens et leur demander de l'argent directement avec des demandes de rançon |

| Montant de la rançon | Varie entre 726 $ et 1 200 $ et diffère d'une campagne à l'autre. Les criminels privilégient surtout le Bitcoin |

| Propagation | E-mails trompeurs, publicités frauduleuses, sites Web et faux domaines qui imitent de vraies pages. Parfois, des addresses E-mail peuvent être incluses dans une base de données publique, alors que les fraudeurs les utilisent pour cibler des personnes. |

| Préjudice | Le paiement peut entraîner la perte de données et d'argent. Tout contact établi entre vous et des escrocs peut entraîner une dangereuse infection malware et des problèmes de confidentialité comme l'usurpation d'identité. |

| Élimination | Utilisez un anti-malware professionnel et supprimez les e-mails Drive-by Exploit |

| Récupération | Pour réparer le système après l'élimination du malware, optez pour FortectIntego et lancez une analyse intégrale du système |

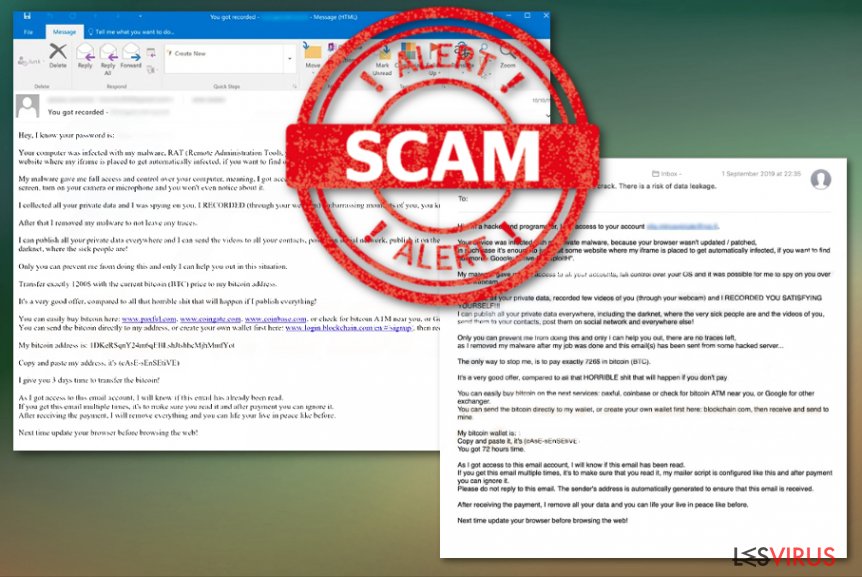

L'e-mail Drive by Exploit n'est qu'une de nombreuses fraudes d'extorsion/sextorsion qui ont émergé en ligne. Il semblerait donc que les criminels ne s'arrêtent pas à leurs campagnes malveillantes Les personnes qui reçoivent le message frauduleux signalent qu'il est accompagné d'une longue notification et de toutes sorte réclamations concernant vos informations privées, compte piraté et contenu pornographique.

L'email Drive by Exploit se focalise essentiellement sur ces déclarations frauduleuses :

- votre compte a été attaqué par des pirates;

- fun contrôle total de votre ordinateur a été établi;

- un spyware est installé sur votre poste;

- des données privées et une vidéo de votre webcam ont été enregistrées;

- les données personnelles peuvent être diffusées publiquement et envoyées à votre liste de contacts.

L'Email indique que toutes les activités malveillantes ne peuvent être stoppées qu'en payant la rançon exigée par Drive-by Exploit. Bien que les rapports des victimes indiquent que le message est à peu près le même pour toutes les cibles, le montant de la rançon peut varier de 726$ à 1 200$. Rappelez-vous qu'il s'agit de déclarations frauduleuses et qu'il n'y a pas de malware sur votre poste et ce dans la plupart des cas.

Néanmoins, vous devriez ignorer ce message d'arnaque et essayer de supprimer les traces de l'e-mail Drive-by Exploit et éventuellement les programmes et fichiers associés. De plus, votre poste peut être exploité en raison de certaines vulnérabilités dont vous n'êtes pas au courant, alors procurez-vous un anti-malware et analysez votre poste pour éviter de graves conséquences d'infection par malware. Après une analyse à l'aide d'un antivirus, nous recommandons également d'utiliser FortectIntego pour de meilleurs résultats.

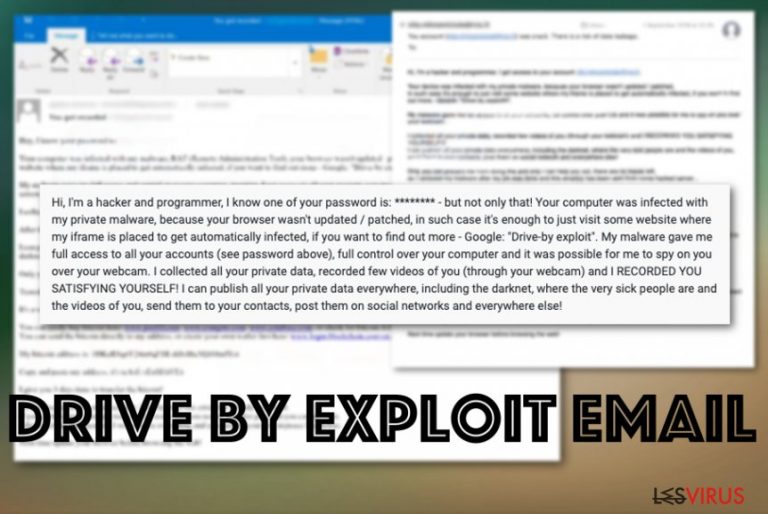

L'email Drive by Exploit stipule (version abrégée) :

Bonjour, je suis un hacker et programmeur, je sais que l'un de vos mots de passe est : ******** mais pas ça seulement !

Votre ordinateur a été infecté par mon malware, parce que votre navigateur n'a pas été mis à jour / patché, dans ce cas, il suffit de visiter un site où mon iframe est placé pour être automatiquement infecté, si vous voulez en savoir plus – Faites un recherche Google : « Exploit de drive-by ».

Mon logiciel malveillant m'a donné un accès complet à tous vos comptes (voir mot de passe ci-dessus), un contrôle total sur votre ordinateur et il m'a été possible de vous filmer par le biais de votre webcam. J'ai recueilli toutes vos données personnelles, j'ai enregistré quelques vidéos de vous (via votre webcam) et je vous ai ENREGISTRÉ EN VOUS SATISFAISANT !

Je peux publier toutes vos données privées partout, y compris le darknet, où se trouvent des personnes très malades ainsi que des vidéos de vous, les envoyer à vos contacts, les poster sur les réseaux sociaux !

Vous devez fermer ce mail le plus rapidement possible et le supprimer, ainsi que toute trace de tout autre malware ou qui aurait déjà été installé indirectement. Pour éliminer complètement les problèmes qui apparaissent sur votre ordinateur, vous devriez vous fier à des outils anti-malware professionnels qui peuvent trouver et supprimer ces programmes malveillants.

Des conseils supplémentaires sur la suppression des e-mails de Drive by Exploit incluent :

- n'oubliez pas que le fait de contacter des personnes, de cliquer sur les liens et sur le contenu de l'e-mail lui-même peut mener à l'installation directe de malware;

- payer n'est pas une option parce que toutes les réclamations sont fausses, vous perdriez donc votre argent;

- les escrocs utilisent diverses affirmations effrayantes, mais pensez toujours à ce que vous avez réellement fait et à ce qu'ils ont déclaré;

- vérifier plus souvent votre système pour détecter les cyber-menaces afin d'éviter les infiltrations.

Des Fichiers Malveillants Peuvent être Attachés à des E-mails et à des Publicités Trompeuses

Les campagnes malware mettent en œuvre diverses techniques et méthodes de propagation des infections au détriment de l'utilisateur, sans qu'aucun symptôme ne soit causé. Cela se produit lorsque diverses techniques trompeuses sont employées. Les sites Web trompeurs, les copies de domaines réels comprenant des scripts malveillants, même d'autres E-mails spam propagent des charges de codes malveillants sur les ordinateurs ciblés.

Les criminels dissimulent leurs produits en fichiers communs et même mettent en place des scripts malveillants au sein des notifications de push, des sites Web promotionnels trompeurs. Vous devez porter une attention particulière à tout ce qui apparaît sur votre écran, surtout lorsqu'il s'agit d'E-mails ou de comptes de médias sociaux. Essayez de maintenir vos antivirus activés et de sécuriser votre poste.

La Suppression des E-mails de Drive by Exploit Devrait être Suivie d'une Analyse Approfondie du Système

Les e-mails de Drive-byExploit peuvent également se produire sur les dispositifs mobiles, quel que soit le système d'exploitation, vous devez donc être conscient de ces e-mails frauduleux lorsque vous cochez la case e-mail sur votre iPhone ou dispositif Android. La meilleure façon d'éviter toute infiltration de logiciels malveillants est d'exécuter plus souvent des analyses afin de détecter les malware sur tous vos appareils.

La suppression des E-mails de Drive by Exploit peut également être effectuée à l'aide d'un anti-malware et c'est la meilleure façon de nettoyer tout programme qui peut déclencher l'infiltration de différents malware. De puissants programmes de sécurité peuvent également détecter des failles du système et des problèmes de sécurité.

Vous pouvez supprimer les E-mails Drive by Exploit et les PPIs que votre antivirus détecte en quelques clics de souris. C'est le meilleur moyen de lutter contre les cyber-infections car toutes les traces peuvent être nettoyées automatiquement. Bien sûr, vérifiez deux fois avant toute autre étape et assurez-vous d'éviter les courriels suspects à l'avenir.

Vous pouvez supprimer les dégâts causés par le virus à l'aide de FortectIntego. SpyHunter 5Combo Cleaner et Malwarebytes sont recommandés pour détecter les programmes potentiellement indésirables ainsi que les virus avec tous leurs fichiers et les entrées de registre qui y sont liées.

Guide de suppression manuel de Drive by Exploit email

Désinstallation à partir de Windows

Débarrassez-vous de l'e-mail Drive by Exploit en suivant les étapes sur votre poste Windows

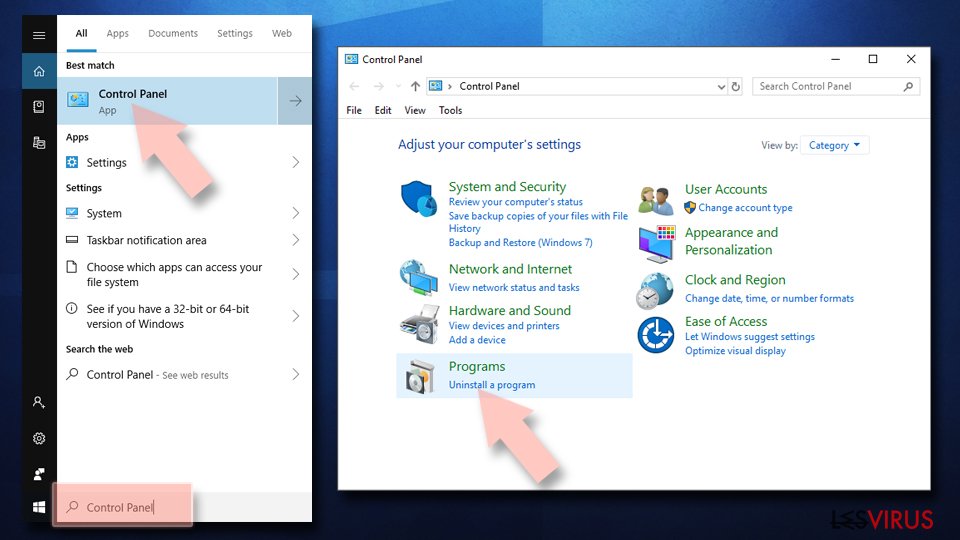

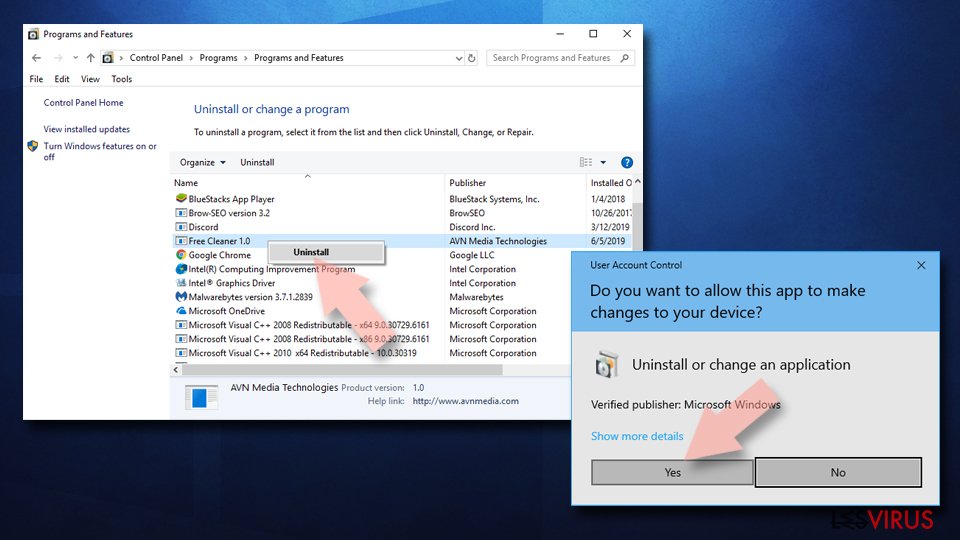

Afin de supprimer L'Email Drive by Exploit des machines Windows 10/8, veuillez suivre les étapes suivantes :

- Saisissez Panneau de configuration dans la barre de recherche Windows et appuyez sur Entrée ou cliquez sur le résultat de la recherche.

- Sous Programmes, sélectionnez Désinstaller un programme.

- Sélectionnez dans la liste les entrées relatives à [titre] (ou tout autre programme suspect récemment installé).

- Faites un clic droit sur l'application et sélectionnez Désinstaller.

- Si le Contrôle de compte d'utilisateur s'affiche, cliquez sur Oui.

- Patientez jusqu'à ce que le processus de désinstallation soit terminé et cliquez sur OK.

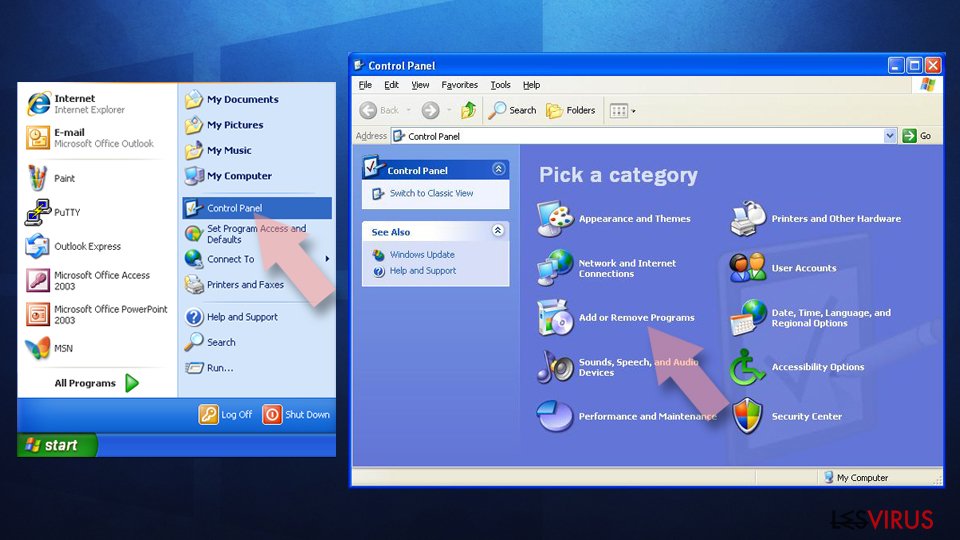

Si vous êtes un utilisateur de Windows 7/XP, suivez les instructions suivantes :

- Cliquez sur Démarrer Windows > Panneau de configuration situé dans le volet de droite (si vous êtes un utilisateur de Windows XP, cliquez sur Ajout/Suppression de programmes).

- Dans le Panneau de configuration, sélectionnez Programmes > Désinstaller un programme.

- Choisissez l'application indésirable en cliquant dessus une fois.

- En haut, cliquez sur Désinstaller/Modifier.

- Dans l'invite de confirmation, choisissez Oui.

- Cliquez sur OK une fois que la suppression est terminée.

Désinstallation depuis Mac

Nettoyez votre poste MacOS à l'aide de ce guide de suppression du virus Drive-by Exploit

Supprimer des éléments du dossier Applications :

- Dans la barre de Menu, sélectionnez Aller > Applications.

- Dans le dossier Applications, repérez toutes les entrées associées.

- Cliquez sur l'application et déplacez-la vers la Corbeille (ou cliquez avec le bouton droit de la souris et sélectionnez Déplacer vers la Corbeille).

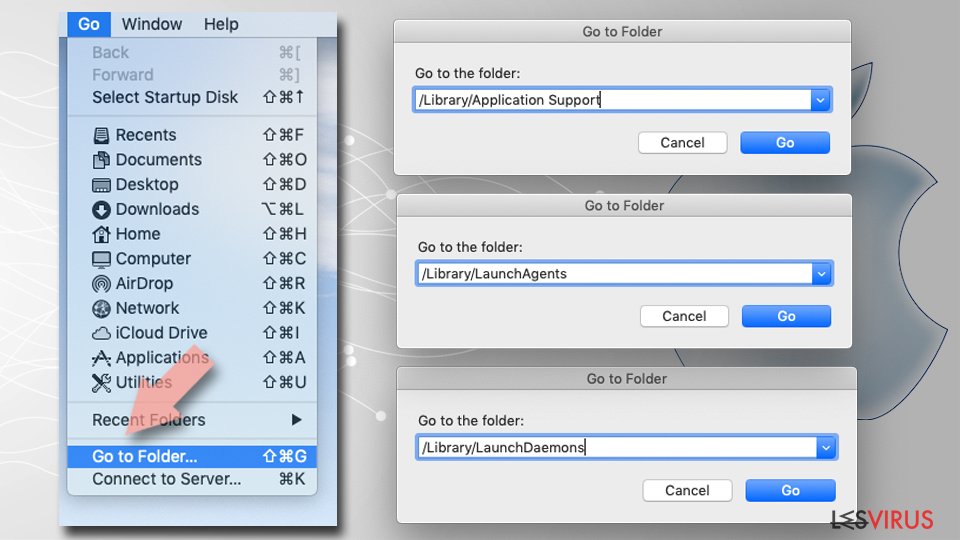

Pour supprimer complètement une application indésirable, vous devez accéder aux dossiers Application Support, LaunchAgents et LaunchDaemons et supprimer les fichiers correspondants :

- Sélectionnez Aller > Aller au dossier.

- Saisissez /Bibliothèque/Application Support et cliquez sur Aller ou appuyez sur Entrée.

- Dans le dossier Application Support, repérez les entrées suspectes, puis supprimez-les.

- Accédez maintenant aux dossiers /Bibliothèque/LaunchAgents et /Bibliothèque/LaunchDaemons de la même manière et supprimez tous les fichiers .plist associés.

Après la désinstallation de ce programme potentiellement indésirable (PUP) et fixation de chacune de vos navigateurs web, nous vous recommandons d'analyser votre système de PC avec un anti-spyware de bonne réputation. Cela vous aidera à vous débarrasser des traces de Registre Drive by Exploit email et permettra également d'identifier les parasites connexes ou les infections malware possible sur votre ordinateur. Pour cela, vous pouvez utiliser nos cotés malware remover: FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes.

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.