Supprimer CryptoMix virus (Guide de suppression) - Mise à jour Août 2017

Guide de suppression de virus CryptoMix

Quel est Le virus rançongiciel CryptoMix?

Une nouvelle variante de CryptoMix a été publiée en juillet 2017

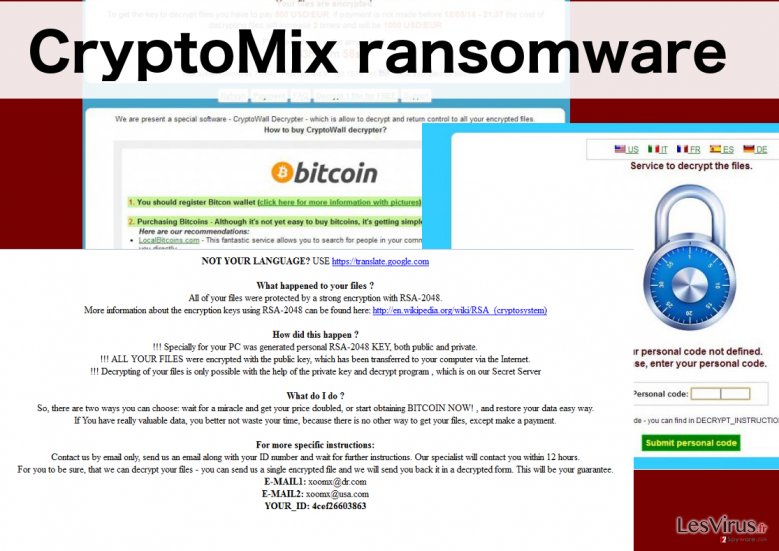

CryptoMix est un virus de cryptage de fichiers découvert au printemps 2016 et mis à jour plusieurs fois depuis lors. Les experts en sécurité ont réussi à décoder quelques variantes et à créer un logiciel de décryptage. Cependant, les cybercriminels ont publié de nouvelles versions de ce rançongiciel.

En juillet 2017, les analystes ont découvert une nouvelle variante qui se propageait sur Internet. Tout comme la variante antérieure CryptoMix Wallet et le rançongiciel Azer, le virus rançongiciel récemment émergé Exte n'est pas décryptable pour le moment. Alors, il vaut mieux prendre des précautions pour éviter ces virus.

Ce crypto-maliciel a infiltré furtivement les ordinateurs des victimes en utilisant des spams. Une fois à l'intérieur, il cherche les fichiers prédéterminés et les crypte avec un algorithme sophistiqué de cryptage RSA-2048. Depuis le début, le logiciel malveillant ajoute l'extension de fichier .email [supl0@post.com] id [\ [[a-z0-9] {16} \]]. lesli ou l'extension de fichier .lesli aux fichiers ciblés.

D'autres variantes peuvent également marquer les fichiers cryptés avec les extensions .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE, etc.

Lorsque les fichiers sont cryptés, le rançongiciel dépose une note de rançon appelée INSTRUCTION RESTORE FILES.TXT où les victimes sont invitées à contacter les cybercriminels par une adresse électronique fournie (xoomx [@] dr.com et xoomx [@] usa.com pour obtenir La clé de décryptage spéciale qui est généralement conservée dans un dossier à distance.

Les versions mises à jour utilisent différents titres pour les notes de rançon, tels que _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML ou # RESTORING FILES #.TXT.

Pour accéder à la clé de décryptage, la victime doit payer une somme d'argent considérable sous forme de rançon. Cependant, vous devez d'abord privilégier la suppression de CryptoMix, car il peut facilement chiffrer d'autres fichiers. La suppression des rançongiciels nécessite l'installation d'un puissant programme de suppression des logiciels malveillants, tels que FortectIntego, en même temps que l'exécution d'un scan complet du système.

Ce crypto-maliciel est similaire aux virus CryptoWall 3.0, CryptoWall 4.0 et CryptXXX. Cependant, contrairement à ces autres programmes malveillants, CryptoMix prétend que le bénéfice collecté est utilisé pour une bonne cause – les oeuvres de charité.

Les développeurs de ce rançongiciel qui se font appeler la Cham Team, offre également un « support technique gratuit » à tous ceux décident de payer la rançon. Au delà de toutes ces promesses bizarres, vous devez vous rappeler que vous avez affaire à de véritables cybercriminels, donc il n'est pas question de céder à leurs exigences et de soutenir leurs activités malhonnêtes.

Même si vous décidez de payer la rançon en échange de vos fichiers, vous devez savoir que vous pourriez ne pas avoir accès à la clé de décryptage dont vous avez besoin ou la clé elle-même pourrait être corrompue.

Ainsi, nous ne recommandons pas de suivre les directives que les pirates informatiques fournisssent dans le fichier INSTRUCTION RESTORE FILE.TXT. Ce message de demande de rançon s'affiche dans tous les dossiers contenant les données cryptées. Le virus CryptoMix est connu pour crypter la quantité étonnante de types de fichiers – 862. Ainsi, il est hors de question de négliger cela.

En ce qui concerne le contenu de la note de rançon, les cybercriminels donnent à la victime deux adresses email différentes, xoomx [@] dr.com et xoomx [@] usa.com, qui devraient être utilisés pour contacter les développeurs de rançongiciel Cryptomix et récupérer les fichiers affectés.

Après avoir envoyé un courrier électronique aux pirates, la victime reçoit ensuite un lien et un mot de passe par le site Web « One Time Secret » qui peut être utilisé pour échanger des messages anonymes avec les pirates informatiques. Au début, les pirates peuvent essayer de convaincre la victime de payer pour des raisons de charité. Bien sûr, on ne trouvera personne qui soit disposée à payer une rançon de 1900 USD en échange de ses fichiers.

En outre, les cybercriminels peuvent commencer à vous menacer de doubler le montant de la rançon si celle-ci n'est pas payée dans les 24 heures. La chose la plus intéressante est que vous pouvez recevoir une réduction lorsque vous entrez en contact avec les pirates informatiques . Toutefois, nous ne recommandons pas d'aller aussi loin.

Vous devez supprimer le virus CryptoMix dès que vous remarquez que vous ne pouvez plus accéder à vos fichiers. Cependant, vous devez vous rappeler que la suppression de ce virus ne vous restituera pas vos fichiers. Pour cela, vous devez utiliser les étapes de décryptage des données fournies à la fin de cet article. Si vous n'êtes pas encore infecté, assurez-vous que vos données sont gardées en lieu sûr avant que le rançongiciel n'atteigne votre ordinateur.

Les versions du virus CryptoMix

Le virus rançongiciel CryptoShield 1.0 . Ce virus récemment détecté rôde dans des sites Web mal protégés et infectés. Les visiteurs réguliers des sites de torrent et des domaines de partage de fichiers risquent de tomber sous l'emprise de ce virus. En employant la chaîne d'attaque EITest, le kit d'exploitation RIG permet de télécharger tout le contenu nécessaire pour un piratage complet du virus CryptoShield.

Une fois que les préparations du lancement de d'infection sont terminées, la menace déclenche de faux messages pour faire croire aux utilisateurs que ces notifications sont le résultat des processus réguliers de Windows. Cependant, il n'est pas difficile d'y voir de l'arnaque car ces notifications contiennent des erreurs d'orthographe notoires.

Il est intéressant de noter que les réducteurs ont décidé de combiner les techniques de cryptage AES-256 et ROT-13 pour bloquer les données des utilisateurs. Bien que ce dernier soit extrêmement simple, le premier constitue encore un véritable casse-tête pour les spécialistes des technologies de l'information. Malheureusement, cette menace est capable de supprimer les clichés instantanés de volume ou shadow volume copies ce qui rend la récupération de données très difficiles pour les victimes. Quoi qu'il arrive, il n'est pas recommandé de payer la rançon.

Le virus .code . Ce logiciel malveillant est distribué par le biais des courriers indésirables contenant une pièce jointe malveillante. Une fois que les utilisateurs ouvrent le fichier joint, la charge utile du logiciel malveillant pénètre dans le système et démarre la procédure de cryptage des données. Le virus utilise l'algorithme de cryptage RSA-2048 et ajoute l'extension du fichier .code.

Lorsque tous les fichiers ciblés sont cryptés, le rançongiciel dépose une note de rançon intitulée « help recover files.txt » dans laquelle les victimes sont invitées à contacter les développeurs par les adresses email xoomx_@_dr.com ou xoomx_@_usa.com. Cependant, nous ne recommandons pas de le faire, car les cybercriminels demanderont de transférer jusqu'à 5 Bitcoins pour obtenir la clé de décryptage. Il s'agit en effet d'une énorme somme d'argent, et vous ne devez pas risquer pas de perdre un tel montant d'argent. Il est de loin préférable de privilégier la suppression du virus .code .

Le virus rançongiciel CryptoShield 2.0 . Cette version diffère à peine de la variante précédente CryptoShield. Après l'infiltration, il démarre la procédure de cryptage des données en utilisant un algorithme RSA-2048 et ajoute l'extension .CRYPTOSHIELD à chacun des fichiers ciblés.

Ensuite, le logiciel malveillant crée deux nouveaux fichiers sur le bureau: # RESTAURATION DES FICHIERS # .txt et # RESTAURATION DES FICHIERS # .html. Ces fichiers incluent des instructions sur la façon de récupérer les données codées. Dans la note de rançon, les cybercriminels fournissent peu d'adresses électroniques (res_sup@india.com, res_sup@computer4u.com ou res_reserve@india.com) pour les victimes qui sont disposées à payer la rançon.

Cependant, faire cela n'est pas recommandé. Si vous avez été infecté par cette version de CryptoMix, supprimez le virus de l'ordinateur et utilisez des sauvegardes de données ou des méthodes de récupération alternatives pour restaurer vos fichiers.

Le virus rançongiciel Revenge. Ce virus de cryptage de fichiers est distribué sous la forme de cheval de Troie par le moyen des kits d'exploitation RIG. Après l'infiltration, il analyse le système à la recherche des fichiers ciblés et les crypte en utilisant un algorithme AES-256. Tout comme son nom l'indique, le logiciel malveillant ajoute l'extension de fichier .revenge à chacun des fichiers corrompus et les rend impossibles à ouvrir ou à utiliser.

Cependant, les cybercriminels fournissent des instructions sur comment accéder aux fichiers cryptés dans une note de rançon intitulée # !!! HELP_FILE !!! #.SMS. Ici, les victimes sont invitées à contacter les cybercriminels par des adresses email fournies : restoring_sup@india.com, restoring_sup@computer4u.com, restoring_reserve@india.com, rev00@india.com, revenge00@witeme.com, et rev_reserv@india.com.

Si des personnes décident de le faire (ce que nous ne recommandons pas), elles sont invitées à transférer un montant particulier de Bitcoins afin d'obtenir Revenge Decryptor (le Décrypteur de Revenge). Nous voulons souligner ici que cet accord aléatoire pourrait se solder par des pertes d'argent ou d'autres attaques de logiciels malveillants. En outre, les fichiers cryptés pourraient encore rester inaccessibles.

Le virus rançongiciel Mole. Cette version de CryptoMix se propage par les courriels mensongers qui donnent des informations concernant des problèmes avec le service de livraison USPS. Une fois que les gens cliquent sur le lien ou la pièce jointe fournies dans le courrier électronique, ils installent le fichier exécutable Mole sur le système. Le logiciel malveillant commence immédiatement la procédure de cryptage des données sur l'ordinateur concerné et verrouille les fichiers à l'aide d'une clé de cryptage RSA-1024.

Afin de rendre l'attaque encore plus dangereuse, le logiciel malveillant supprime également les copies masquées de volume. Ainsi, la récupération des données sans logiciel de décryptage spécifique est presque impossible si les victimes n'ont pas de sauvegarde. Après le chiffrement des données, le rançongiciel Mole dépose une note de rançon « INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT » où les victimes doivent contacter les cybercriminels dans les 78 heures.

Les victimes sont censées envoyer leur numéro d'identification unique soit à l'adresse email oceanm@engineer.com ou à oceanm@india.com. Cependant, nous ne recommandons de faire cela parce que qu'on vous demandera de transférer une énorme somme d'argent pour obtenir un logiciel de décryptage douteux. Ce que les victimes devraient d'abord faire après l'attaque de ce rançongiciel c'est de se concentrer sur la suppression du logiciel malveillant.

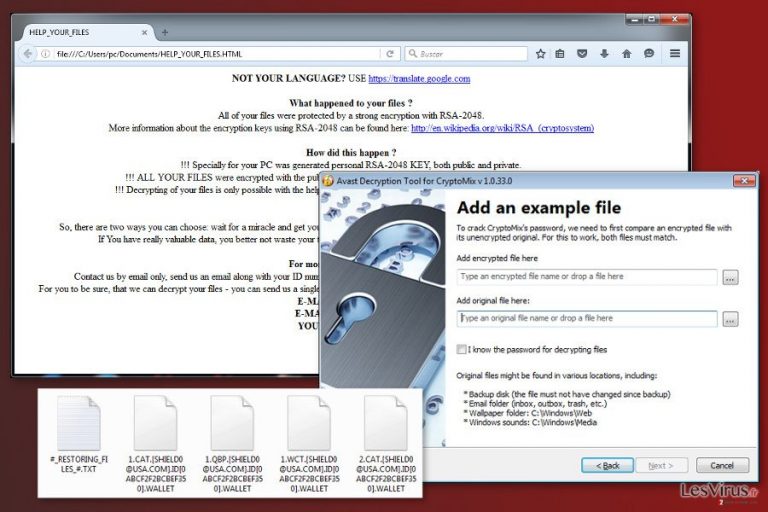

Le virus rançongiciel CryptoMix Wallet . Cette variante du rançongiciel utilise le cryptage AES et ajoute l'extension de fichier .wallet aux fichiers ciblés qui ressemblent au virus rançongiciel Wallet. Cependant, le logiciel malveillant renomme également les fichiers. Le nom du fichier chiffré comprend l'adresse électronique des cybercriminels, le numéro d'identification de la victime et une extension de fichier: . [email@address.com] .ID [16 caractères uniques] .WALLET.

Une fois que tous les fichiers sont chiffrés, les victimes reçoivent un faux message d'erreur de l'application explorer.exe qui est censé inciter les victimes à appuyer sur le bouton OK. Le fait de cliquer sur OK déclenche une fenêtre d'invite de contrôle de compte utilisateur. Cette modification ne disparaîtra pas tant que les utilisateurs cliquent sur l'option « Oui ». À partir de ce moment, le logiciel malveillant commence la suppression des copies masquées de volume ou Shadow Volume Copies

Enfin, le maliciel laisse une note de rançon « #_RESTORING_FILES _ #. Txt » où les victimes sont invitées à envoyer leur numéro d'identification unique à l'une de ces adresses email: shield0@usa.com, admin@hoist.desi et crysis@life.com. Ensuite, les cybercriminels fournissent le coût du logiciel de décryptage. Cependant, il n'est pas conseillé de leur faire confiance. Néanmoins, même si le rançongiciel reste encore indécryptable, nous ne recommandons pas de risquer de perdre de l'argent ou d'être infecté par d'autres logiciels malveillants. Après l'attaque, utilisez un logiciel de sécurité professionnel et supprimez-le de l'appareil.

Le virus rançongiciel Mole02 . Mole02 est une autre version de la famille du rançongiciel décrit, et il ajoute des extensions de fichier .mole02 aux dossiers cryptés. Il utilise les algorithmes de cryptage RSA et AES pour verrouiller en toute sécurité les fichiers de la victime. Le virus a fait sa première apparition en juin 2017 et a infecté avec succès des milliers d'ordinateurs dans le monde entier.

Le virus utilise _HELP_INSTRUCTION.TXT comme note de rançon. Il enregistre ce fichier sur le bureau pour informer la victime de la cyber-attaque et demander une rançon. Cependant, les victimes n'ont plus besoin de payer la rançon si elles n'ont pas de sauvegarde de données – les experts en logiciel malveillant ont publié un décrypteur gratuit de Mole02 qui restaure les fichiers corrompus gratuitement.

Le virus rançongiciel Azer. Le virus AZER Cryptomix est la dernière version de ce groupe de rançongiciel qui a émergé juste après la sortie du décrypteur Mole02. La nouvelle version utilise soit. -email- [webmafia@asia.com].AZER ou.-email- [l'extension donald@trampo.info.AZER pour marquer les données chiffrées. Le virus corrompt également le nom de fichier original.

La note de rançon déposée par ce virus s'intitule _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. C'est un message très court qui suggère simplement d'écrire à l'un des courriels fournis pour obtenir des instructions de récupération des données. Bien sûr, les criminels ne prévoient pas de déchiffrer vos fichiers gratuitement. Ils demandent habituellement une rançon, cependant, le montant de cette rançon est inconnu pour le moment. Malheureusement, il n'existe actuellement aucun outil capable de déchiffrer des fichiers .azer.

ELe virus rançongiciel Exte . Cette version de rançongiciel a émergé en juillet 2017. Le nom du virus révèle qu'il ajoute l'extension de fichier .EXTE aux fichiers chiffrés. Une fois que tous les fichiers ciblés sont verrouillés, le logiciel malveillant télécharge une note de rançon intitulée _HELP_INSTRUCTION.TXT. Ici, les victimes sont invitées à envoyer leur numéro d'identification unique aux adresses email exte1@msgden.net, exte2@protonmail.com ou exte3@reddithub.com et d'attendre la réponse accompagnée des instructions de récupération des données.

Actuellement, le montant spécifique de la rançon est inconnu. Il semble que les auteurs du rançongiciel décident de la somme de la victime individuellement en fonction de la quantité de fichiers cryptés. Malgré le fait que le décrypteur officiel pour Exte n'est pas encore publié, nous ne recommandons pas de payer la rançon.

Les stratégies de diffusion du virus rançongiciel

Il n'y a pas une technique unique utilisée par le virus CryptMix pour entrer dans l'ordinateur. Vous pouvez être infecté par ce rançongiciel en cliquant sur des notifications suspectes ou sur les boutons de téléchargement douteux, ou vous pouvez être infecté par les réseaux P2P (pair-à-pair).

Cependant, le plus souvent, il est téléchargé dans le système comme une pièce jointe importante, comme une facture, un document commercial ou un document similaire. Certaines versions du logiciel malveillant sont connues pour être distribuées sous forme de notifications de livraison de paquets factices. Ainsi, vous devez faire attention aux courriels et toujours vérifier les informations avant d'ouvrir les fichiers, les liens ou les boutons joints.

Par conséquent, il est important non seulement d'obtenir un puissant outil antivirus et d'espérer mieux, mais de mettre vos efforts pour empêcher l'infiltration de CryptoMix sur votre ordinateur. Plusieurs versions de logiciel malveillant utilisent les kits d'exploitation et les chevaux de Troie pour infiltrer le système. Pour vous protéger ou protéger votre entreprise, assurez-vous que vous :

- analysez tous les emails que vous recevez des expéditeurs inconnus;

- reservez un certain temps pour des recherches supplémentaires lors de la manipulation d'un logiciel nouvellement téléchargé;

- vérifiez la fiabilité des sites que vous décidez de visiter afin de prévenir l'infiltration du rançongiciel CryptMix;

- Prendre le temps d'installer le logiciel nouvellement découvert est également un facteur important qui peut vous aider à éviter l'infiltration de chevaux de Troie utilisés pour transporter ce virus.

Les directives relatives à l'élimination de CryptoMix

Il est non seulement possible, mais aussi c'est une nécessité de supprimer CryptoMix du périphérique infecté. Sinon, vos futurs fichiers peuvent également être en danger. Nous devons vous avertir que la désinstallation des virus rançongiciels peut parfois être plutôt problématique.

Ces programmes malveillants peuvent essayer empêcher votre antivirus d'analyser le système. Dans ce cas, vous devrez peut-être gérer le virus manuellement pour que votre utilitaire de lutte contre les virus puisse s'exécuter. Une fois que vous avez terminé, vous pouvez installer FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes pour nettoyer votre PC.

Vous trouverez les instructions manuelles de suppression CryptoMix préparées par notre équipe d'experts à la fin de cet article. De plus, n'hésitez pas à nous envoyer un message si vous rencontrez des problèmes liés à l'élimination de ce virus.

Guide de suppression manuel de virus CryptoMix

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Parfois, les virus rançongiciels bloquent un logiciel de sécurité légitime pour empêcher leur élimination. Dans ce cas, vous pouvez essayer de redémarrer votre ordinateur en mode sans échec avec réseau.

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

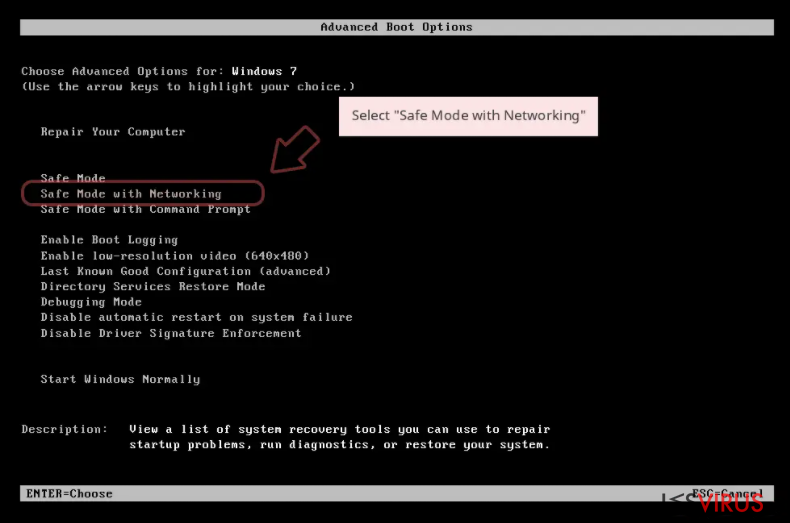

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

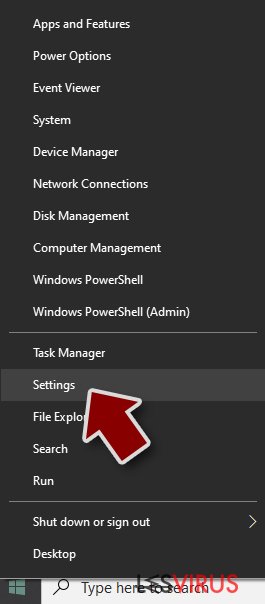

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

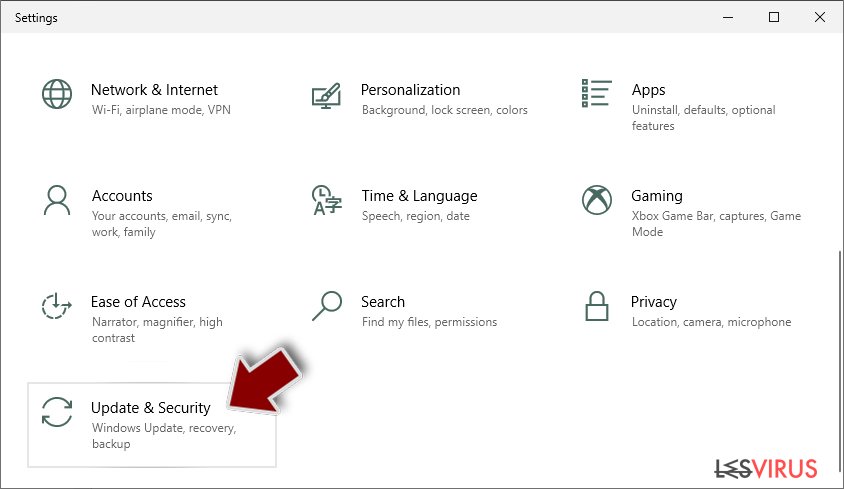

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

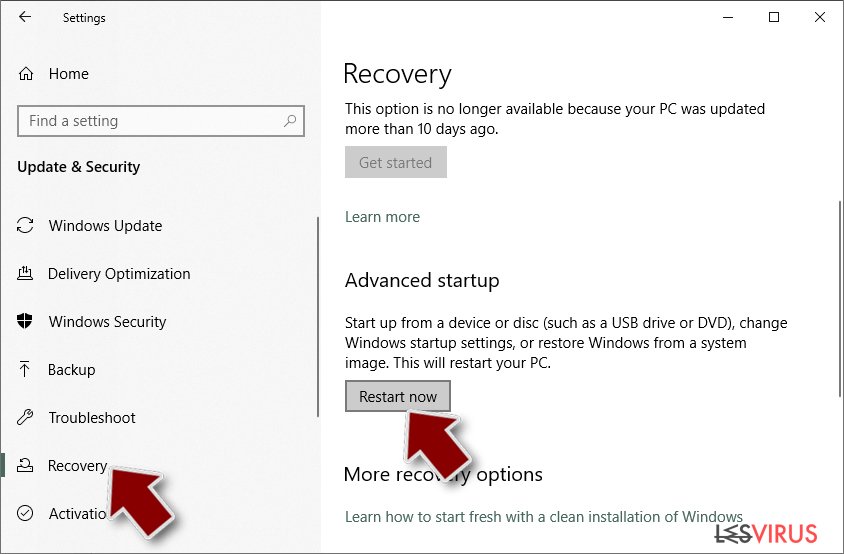

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

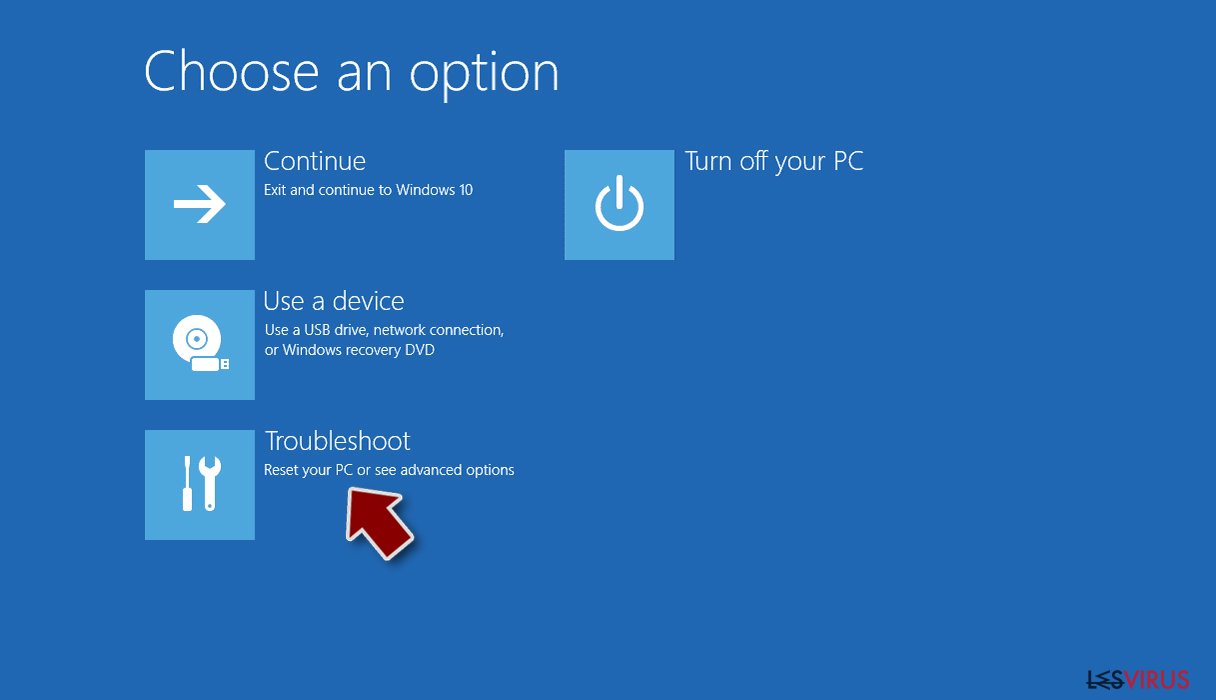

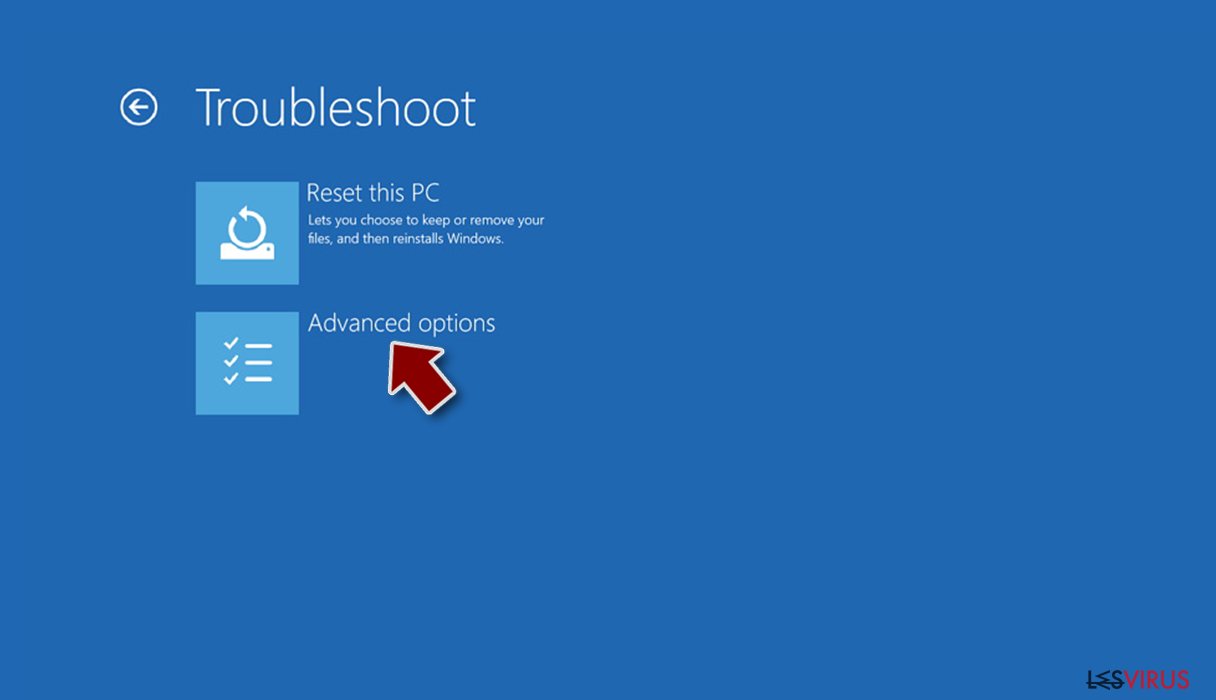

- Sélectionnez Résolution des problèmes

- Allez à la section Options avancées.

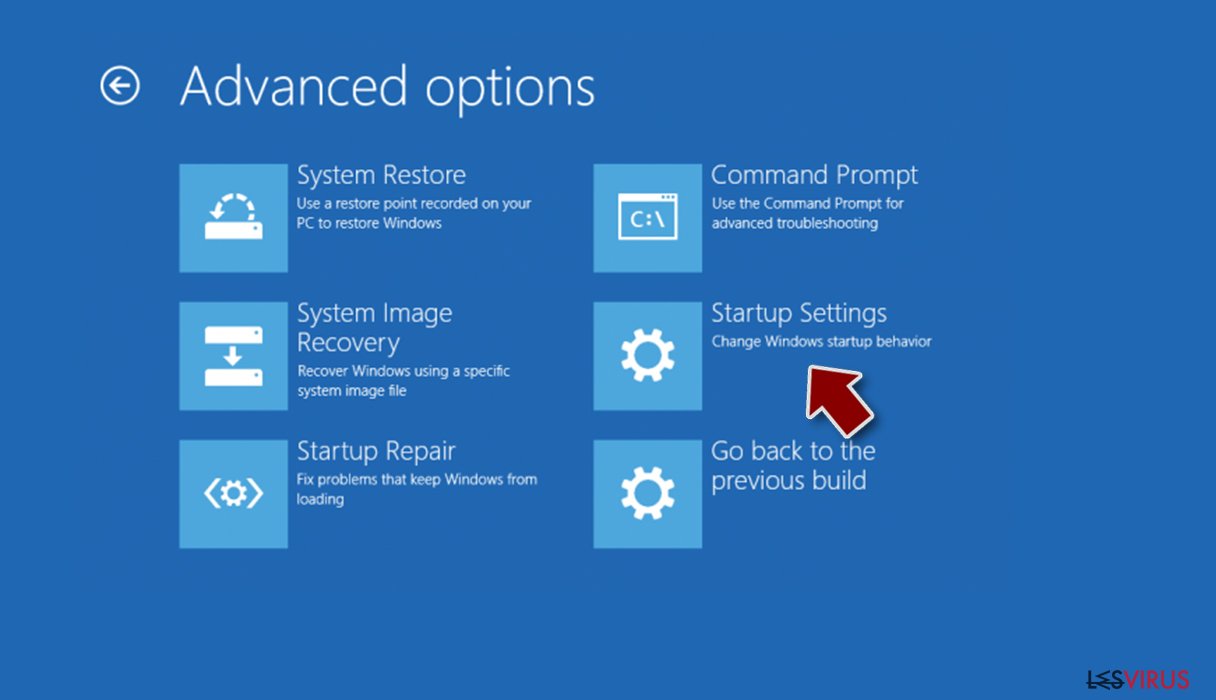

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

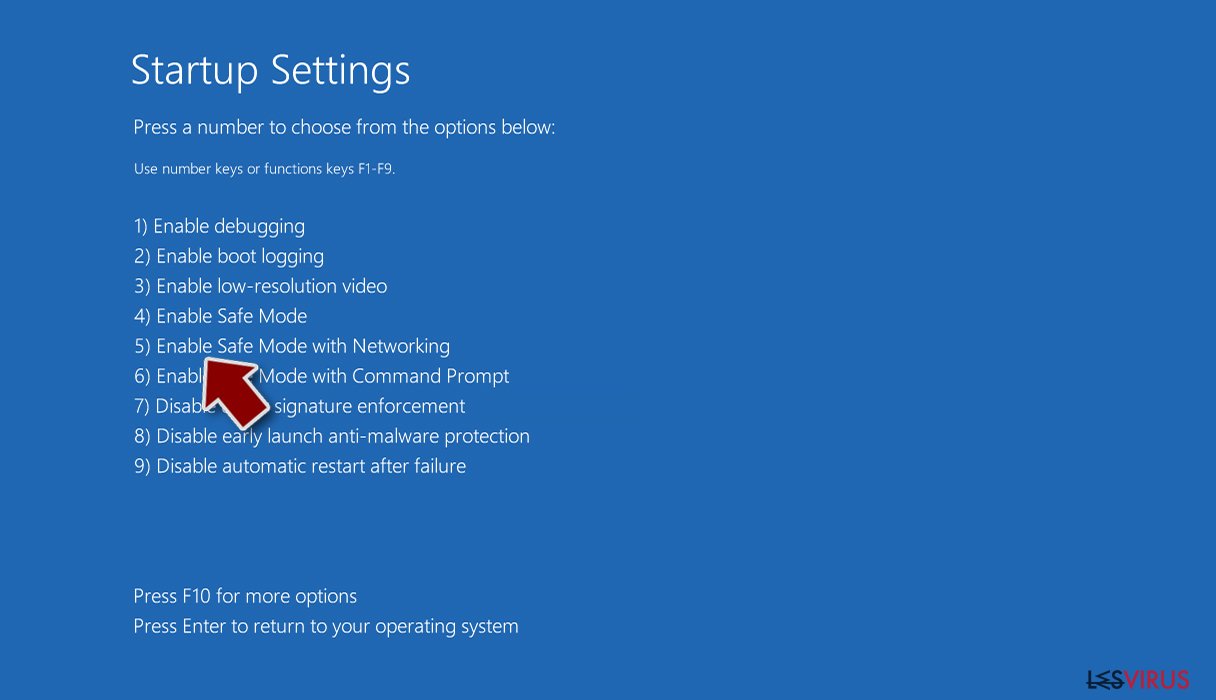

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

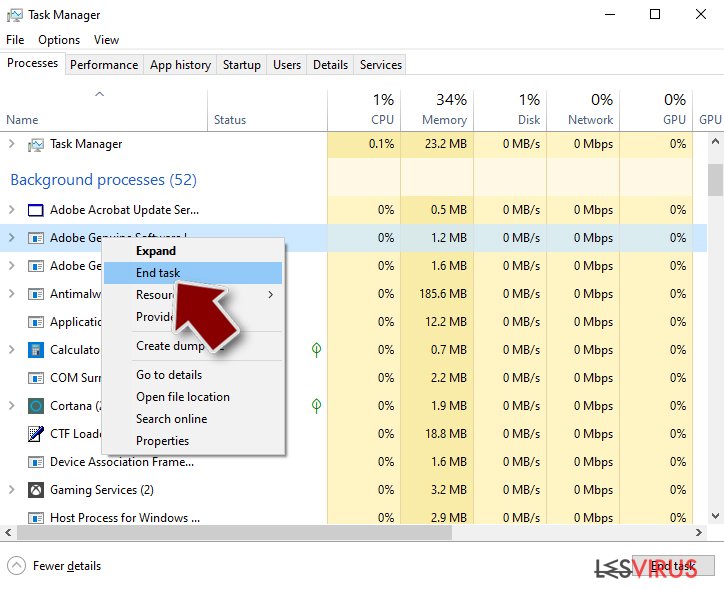

Étape 2. Mettre fin aux processus suspects

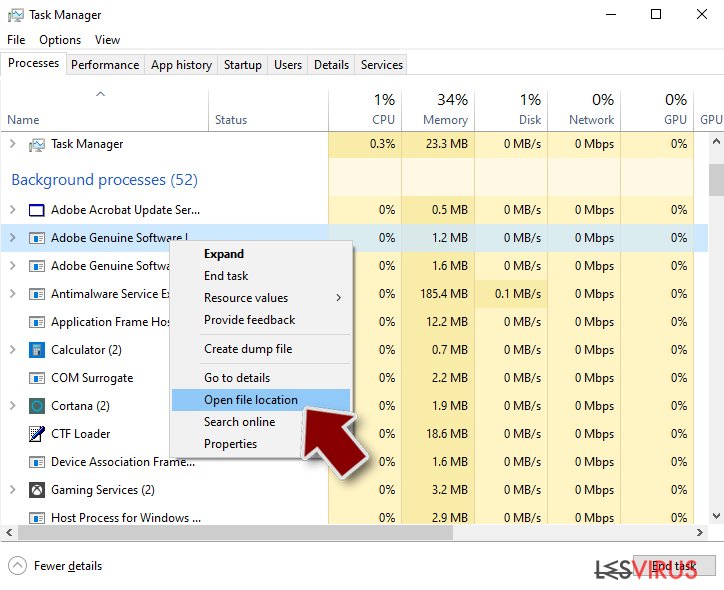

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

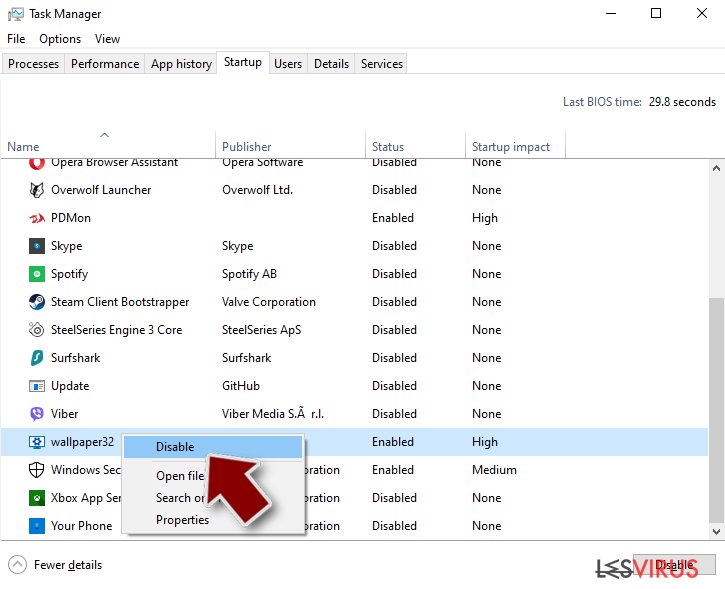

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

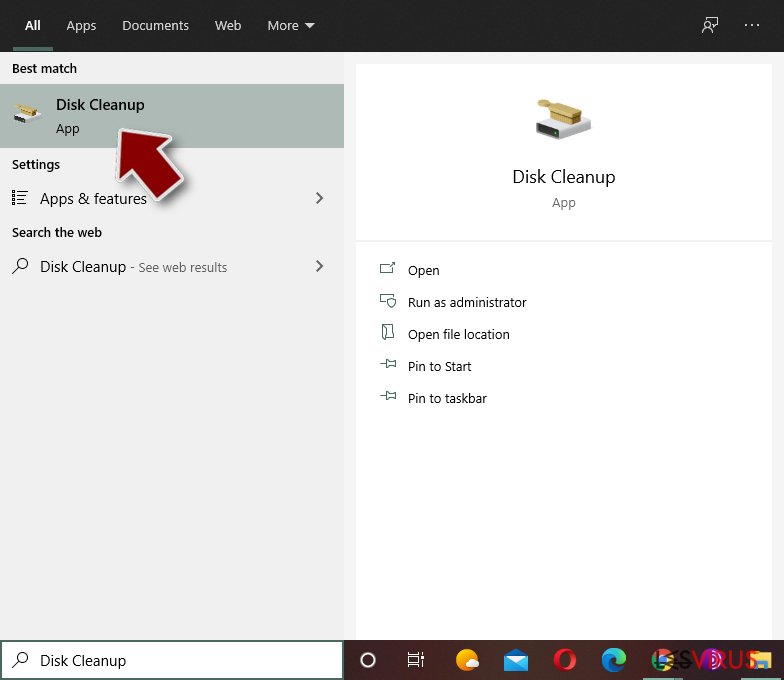

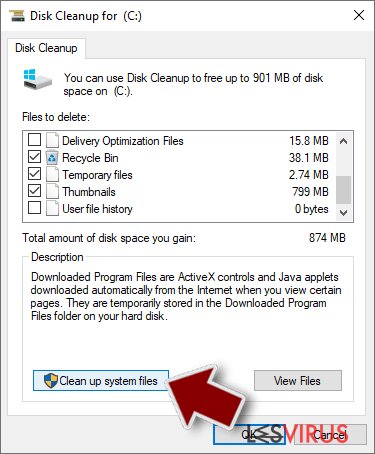

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer CryptoMix à l'aide de System Restore

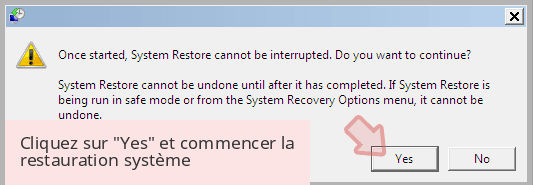

Si le mode sans échec avec réseau ne vous permet pas de désactiver le rançongiciel, essayez la restauration du système. Cependant, vous devez analyser votre ordinateur par deux fois pour vous assurer que vous avez supprimé complètement le rançongiciel.

-

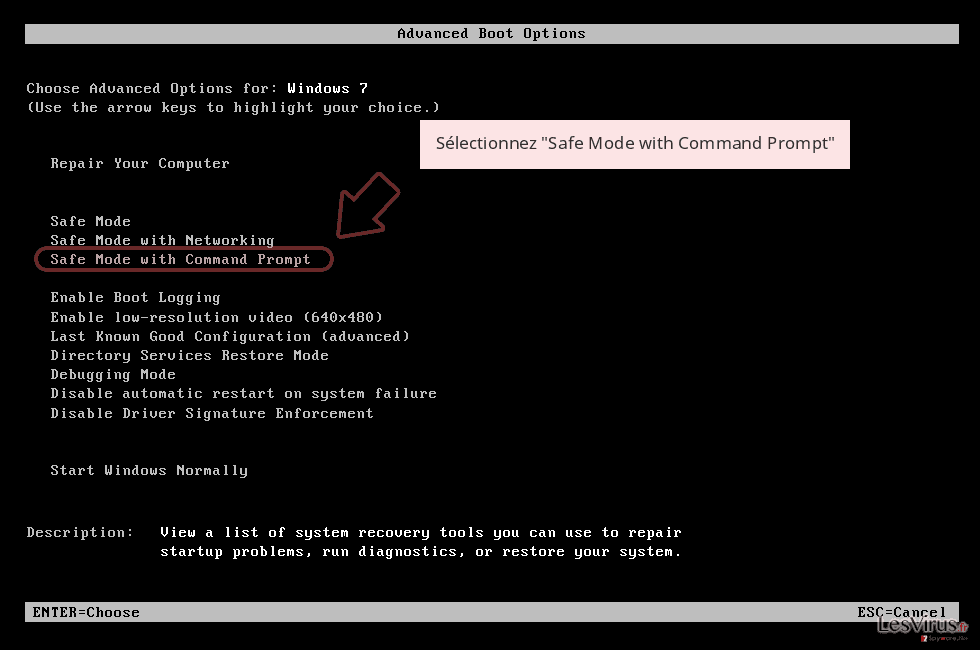

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

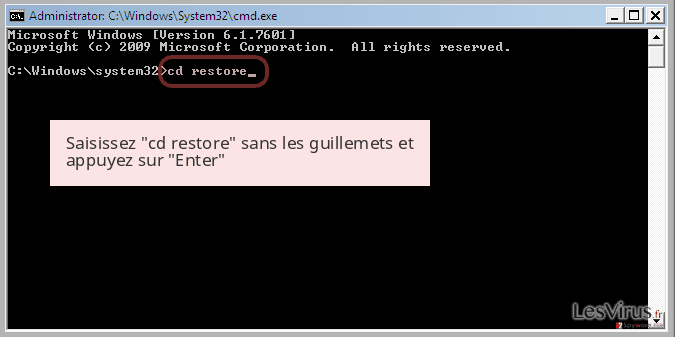

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

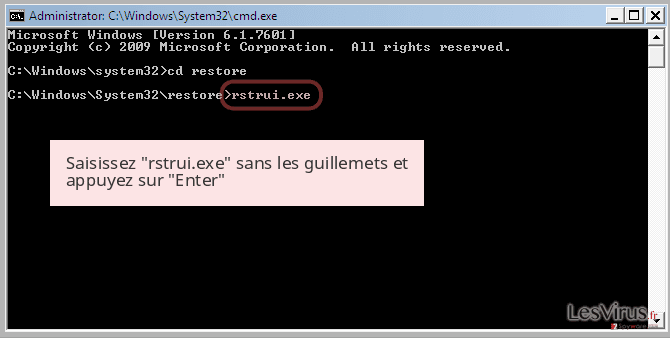

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

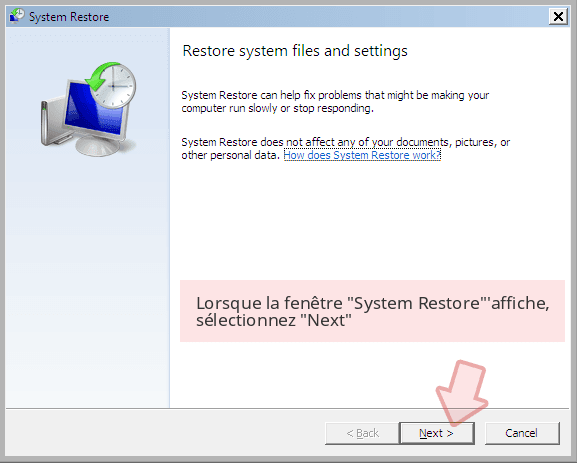

-

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de CryptoMix. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer CryptoMix de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par CryptoMix, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Récupérer les fichiers cryptés par CryptoMix avec l'aide de Data Recovery Pro

Data Recovery Pro est un outil largement connu qui peut être utilisé pour récupérer des fichiers supprimés accidentellement et d'autres données similaires. Pour récupérer les fichiers après l'infiltration du rançongiciel avec cet outil, procédez comme suit :

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel CryptoMix;

- Restituez-les.

Utilisez la fonction Windows Versions précédentes pour récupérer vos fichiers après l'infiltration du rançongiciel CryptoMix

La méthode Windows Versions précédentes est effective uniquement si la fonction de restauration du système a été activée sur votre ordinateur avant l'infiltration de ce rançongiciel. Notez qu'il peut vous aider à récupérer uniquement des fichiers individuels sur votre ordinateur.

- Retrouvez un des fichiers cryptés que vous souhaitez restaurer et cliquez droit dessus;

- Sélectionnez “Properties”, et allez dans l'onglet “Previous versions”;

- Là, cherchez toutes les copies disponibles du fichier dans “Folder versions”. Vous devez sélectionner la version que vous voulez restituer et cliquez sur “Restore”.

Utilisez le décrypteur de CryptoMix conçu par AVAST Software pour récupérer vos fichiers

Vous pouvez utiliser cet outil pour récupérer vos fichiers cryptés. Cependant, gardez à l'esprit qu'il peut être utilisé pour récupérer uniquement les fichiers qui ont été cryptés avec une « clé hors ligne ». Si votre version de CryptoMix utilise une clé unique à partir d'un serveur distant, ce décrypteur ne vous sera pas d'une grande utilité.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de CryptoMix et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.