Retirer TrustedInstaller - Mise à jour Juil 2021

Guide de suppression de TrustedInstaller

Quel est TrustedInstaller?

TrustedInstaller peut surveillant ce qu'une application installe et offre une protection contre certains types de logiciels malveillants

TrustedInstaller est un processus Windows légitime et fait partie de la technologie Windows Resource Protection (WRP). Il fonctionne sous le service Windows Module Installer, qui est responsable de la protection des modifications non autorisées apportées aux fichiers .exe, .sys, .dll et autres fichiers importants. Pour cette raison, les utilisateurs ne peuvent pas supprimer ou modifier certains fichiers, même avec les droits d'administrateur.

Néanmoins, TrustedInstaller, ou TrustedInstaller.exe, est souvent utilisé abusivement par des cybercriminels en raison de ses fonctionnalités. Il peut être détourné, remplacé ou corrompu par des logiciels malveillants, ce qui peut rendre votre poste vulnérable à d'autres infections graves et compromettre son fonctionnement en le ralentissant et en nuisant au fonctionnement des logiciels installés. En outre, le suivi de vos données par un enregistreur des frappes ou la prise de captures de votre écran est également probable.

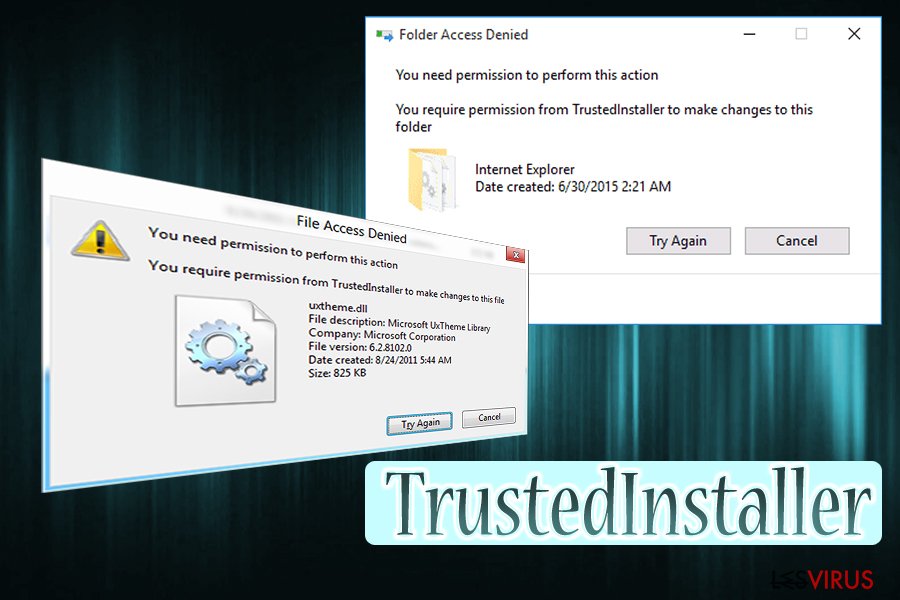

Dans d'autres cas, les utilisateurs sont confrontés à un problème avec ce processus, car il les empêche d'ouvrir leurs fichiers habituels, tels que des photos ou des vidéos. Bien qu'il puisse être un logiciel malveillant, il peut s'agir d'un simple bug. L'autorisation de TrustedInstaller de modifier des fichiers peut être acquise en devenant propriétaire de ceux-ci – nous expliquons comment faire en dessous de cet article. Néanmoins, si vous rencontrez un problème quelconque avec le fichier (comme une utilisation excessive du processeur), il est crucial de s'assurer qu'il ne s'agit pas s'une infection par un virus.

| Bilan | |

| Nom | TrustedInstaller |

| Type | Malware |

| Exécutable | TrustedInstaller.exe |

| Préjudice | Moyen. Particulièrement dangereux s'il n'est pas détecté rapidement |

| Propagation | Sites Web infectés ou piratés, pièces jointes suspectes, spam, etc. |

| Symptômes | Utilisation excessive du processeur, ralentissement du système, arrêts subits du système |

| Élimination | Utilisez un utilitaire de sécurité SpyHunter 5Combo Cleaner ou Malwarebytes |

| Correctif | Les malware peuvent parfois endommager les fichiers système de Windows et la base de données du registre, ce qui peut entraîner des problèmes de stabilité. Pour réparer les dommages causés par un virus après la suppression d'un malware, analysez le système à l'aide de FortectIntego |

TrustedInstaller.exe est un compte utilisateur intégré utilisé pour toutes les versions de Windows (à partir de Windows Vista). La plupart du temps, les utilisateurs ne remarquent même pas sa présence. Cependant, si un logiciel malveillant remplace le fichier mentionné, il peut causer des problèmes. Néanmoins, vous pourriez voir le message suivant si vous essayez de modifier/supprimer/installer/désinstaller des fichiers ou des dossiers spécifiques sur votre système d'exploitation :

Vous Devez Obtenir l'Autorisation de TrustedInstaller

Cela se produit parce que le compte d'utilisateur intégré contrôle tous vos fichiers et écrase vos décisions. L'objectif principal de TrustedInstaller est de contrôler la capacité de l'utilisateur à interagir avec les dernières mises à jour de Windows, les fichiers système et d'autres programmes essentiels. Bien que cela puisse parfois être ennuyeux, c'est une fonction utile pour les personnes sans grandes connaissances informatiques, car elle les empêchera d'endommager les fichiers système.

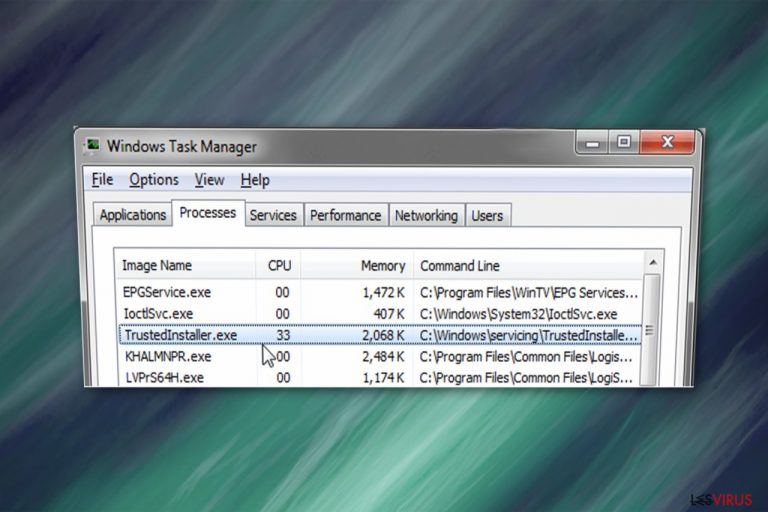

Le moyen le plus simple de savoir si le processus en cours est un programme malveillant est de vérifier son taux d'utilisation du processeur. Si TrustedInstaller utilise une grande quantité de vos ressources système, cela indique que ce dernier pourrait être en danger. Malgré cela, vous remarquerez peut-être que votre ordinateur est beaucoup plus lent, que le chargement des programmes prend plus de temps ou qu'ils se bloquent carrément. De plus, vous devriez également vérifier l'emplacement de TrustedInstaller, qui devrait se trouver dans C:\Windows\servicing\TrustedInstaller.exe.

D'ailleurs, ce malware de TrustedInstaller peut collecter vos données personnelles identifiables, notamment :

- noms;

- adresses E-mail;

- adresse personnelle;

- identifiants.

En général, cela se produit lorsque l'utilisateur inexpérimenté de l'ordinateur soumet des identifiants et des mots de passe dans la mauvaise fenêtre pop-up. De plus, sachez que le virus TrustedInstaller peut laisser entrer d'autres cyber-menaces dangereuses par le biais de portes dérobées. De même, pour réparer votre ordinateur, vous devrez vous débarrasser de toutes ces menaces. Cette procédure requiert des compétences informatiques spécifiques et peut s'avérer difficile pour un utilisateur régulier.

C'est pourquoi nous vous suggérons de supprimer le virus TrustedInstaller immédiatement si vous ne voulez pas subir de pertes financières. Vous pouvez le faire à l'aide des instructions ci-dessous. Sachez que le service est une partie importante de Windows ; si vous supprimez ou altérez le fichier original, vous risquez d'endommager votre système et la seule façon de le réparer serait de le réinstaller, ce qui entraînerait la perte de données personnelles.

Bien que vous puissiez commencer par vérifier le taux d'utilisation de votre processeur ou l'emplacement du fichier, la meilleure façon de vous assurer que vous effectuez la suppression de la version malware de Trustedinstaller et non du fichier légitime, est d'installer un anti-malware puissant et d'analyser votre système. Idéalement, la meilleur façon de le faire est de démarrer en mode sans échec.

Après avoir supprimé le virus TrustedInstaller.exe, vous devez également analyser votre poste à l'aide de FortectIntego – cela corrigera le registre Windows, et d'autres parties qui ont été affectées par le malware.

Il suffit qu'un pirate contrôle le site web qu'un utilisateur peu méfiant visite ou qu'il envoie des communications infectées

Selon les experts de DieViren.de, une vaste gamme de programmes malveillants s'infiltre dans les systèmes informatiques par le biais de courriels de spam qui contiennent le malware. Ils peuvent se dissimuler en factures ou en reçus d'entreprises réputées ou même d'autorités gouvernementales. Par conséquent, de nombreuses personnes crédules sont trompées et finissent par faciliter l'infiltration du virus eux-même.

Cela peut se produire lorsque vous ouvrez les pièces jointes de courriel spam. Notez que la communication suspecte demande généralement d'ouvrir les fichiers joints pour obtenir des informations complémentaires. Malheureusement, la pièce jointe charge le malware une fois que la personne clique dessus. De même, vous ne devez jamais ouvrir les E-mails qui éveillent des soupçons.

De plus, vous pouvez télécharger inconsciemment le programme malveillant à partir de sites Web contrôlés par des pirates. Généralement, l'utilisateur est redirigé vers de telles pages en cliquant sur une annonce chargée de malware. Étant donné qu'elles sont conçues pour avoir l'air légitimes, il est difficile de déceler celles qui sont vraiment légitimes. C'est donc l'un des moyens les plus populaires d'injecter les malware.

Nous vous suggérons de protéger votre système en évitant tout téléchargement illégal, tout contenu publicitaire et toute communication électronique suspecte. Si vous surveillez de près votre activité en ligne et utilisez un antivirus professionnel, vous devriez pouvoir empêcher les malware de s'infiltrer dans votre système.

Il ne suffit pas de se protéger contre les virus

Avertissement : sachez que le compte TrustedInstaller existe pour une raison; il empêche les utilisateurs et les acteurs malveillants d'endommager des fichiers importants qui pourraient corrompre le fonctionnement du système d'exploitation Windows. Par conséquent, avant d'effectuer les actions ci-dessous, assurez-vous de bien comprendre ce que vous faites, car la modification des données du système pourrait les corrompre de manière permanente.

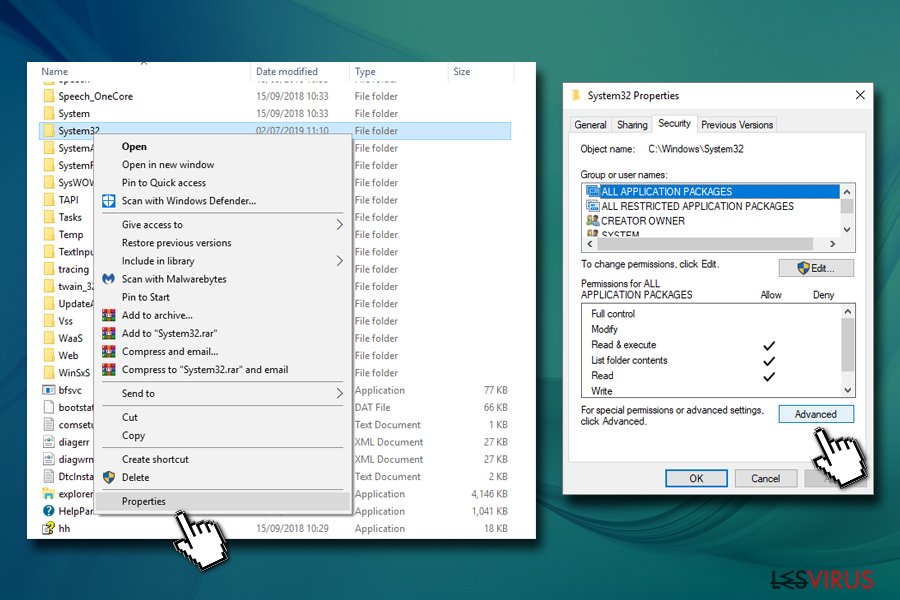

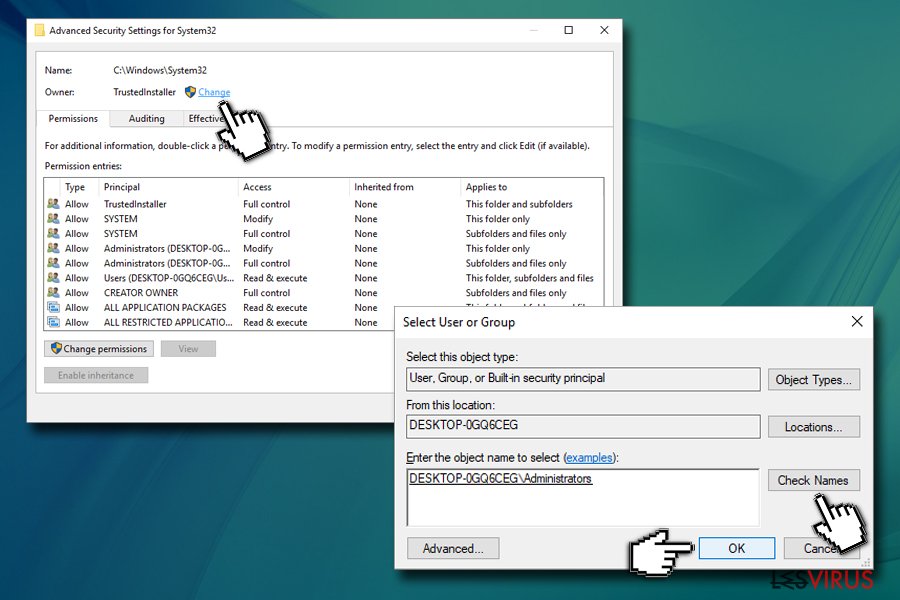

Pour obtenir l'autorisation de Trustedinstaller, suivez les étapes suivantes :

- Effectuez un clic droit le dossier auquel vous souhaitez avoir accès et sélectionnez Propriétés

- Sélectionnez l'onglet Sécurité et cliquez sur Avancé

- Dans les Paramètres Avancés de Sécurité, cliquez sur Modifier en face du Propriétaire

- Sous Saisissez le nom de l'objet à sélectionner, saisissez votre nom d'utilisateur ou Administrateurs et cliquez sur Vérifier Noms – Windows y saisira le nom automatiquement

- Cliquez sur OK

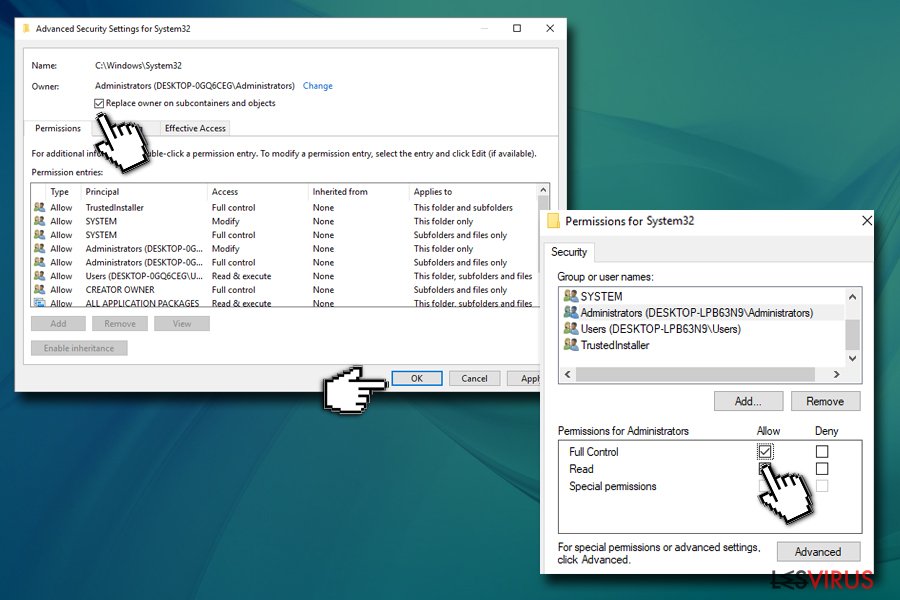

- Cochez la case Remplacer le propriétaire sur les sous-conteneurs et les objets, et cliquez sur OK

- Dans la fenêtre des Propriétés, sélectionnez Éditer

- Cliquez sur Administrateurs ou Utilisateurs (selon l'option que vous avez choisi)

- Vers le bas de la fenêtre, soyez sûrs de cocher Contrôle total sous Autoriser

- Click Appliquer et puis sur OK

Par la suite, vous devriez pouvoir écraser l'autorisation de Trustedinstaller et pouvoir modifier les fichiers sous son contrôle.

Le virus TrustedInstaller devient de plus en plus un problème pour les gens

Nous tenons à vous avertir de ne pas essayer de supprimer le virus TrustedInstaller sans aucune assistance. Ce programme malveillant est dangereux et pourrait endommager votre ordinateur de façon permanente. Cependant, vous pouvez utiliser un anti-malware puissant pour faire le travail à votre place.

Téléchargez SpyHunter 5Combo Cleaner ou Malwarebytes et effectuez une analyse intégrale du système. Le programme de sécurité identifiera le logiciel malveillant ainsi que d'autres menaces et les supprimera. Notez que c'est l'option la plus sûre que vous puissiez choisir pour protéger votre système.

Toutefois, la suppression de TrustedInstaller peut nécessiter le redémarrage de votre ordinateur en mode sans échec. Si vous ne savez pas comment procéder, assurez-vous de consulter les directives ci-dessous.

Guide de suppression manuel de TrustedInstaller

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

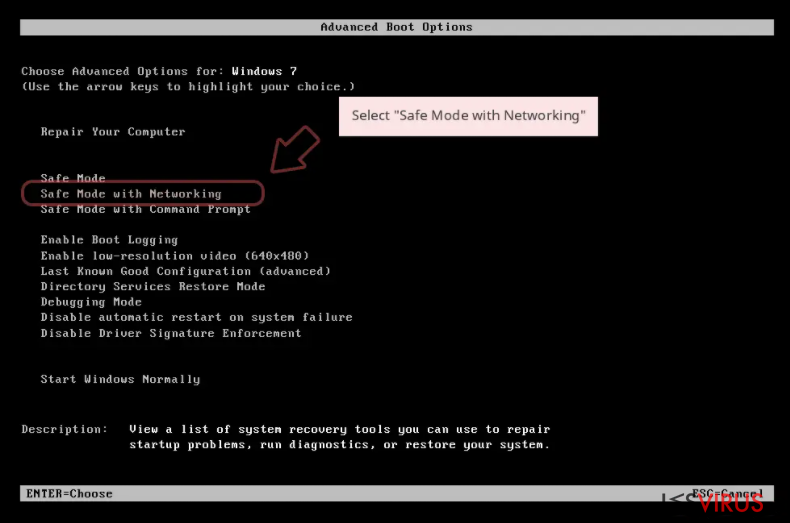

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

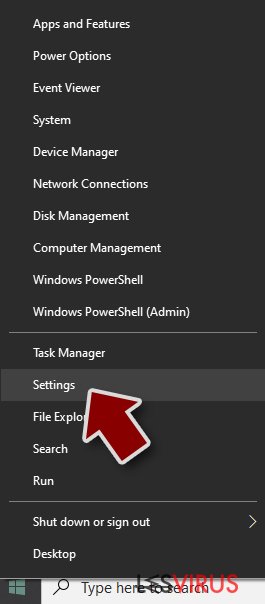

Windows 10 / Windows 8

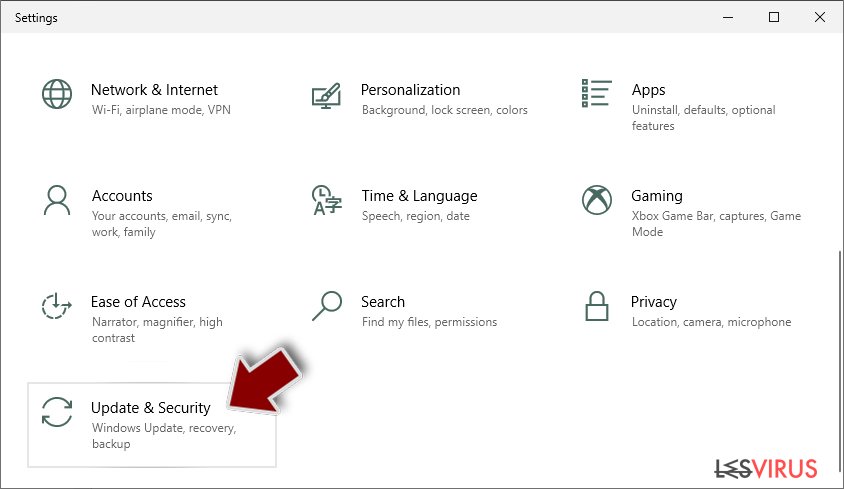

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

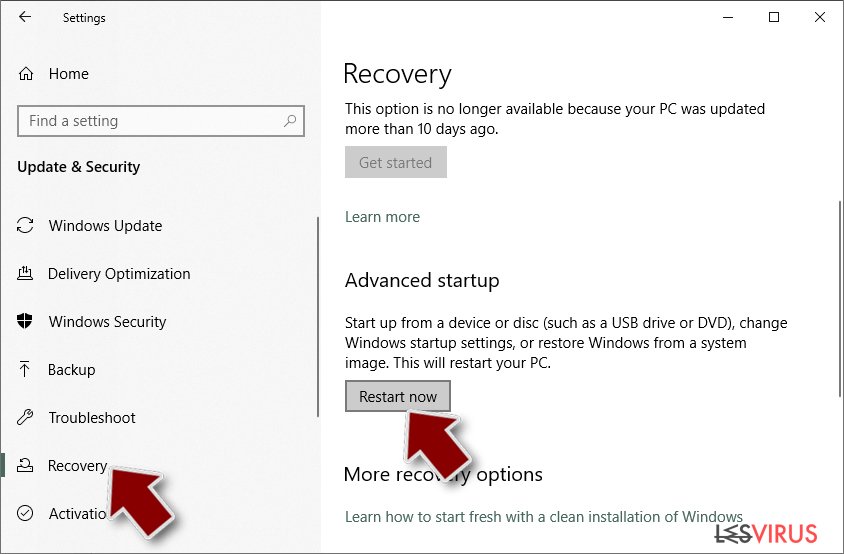

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

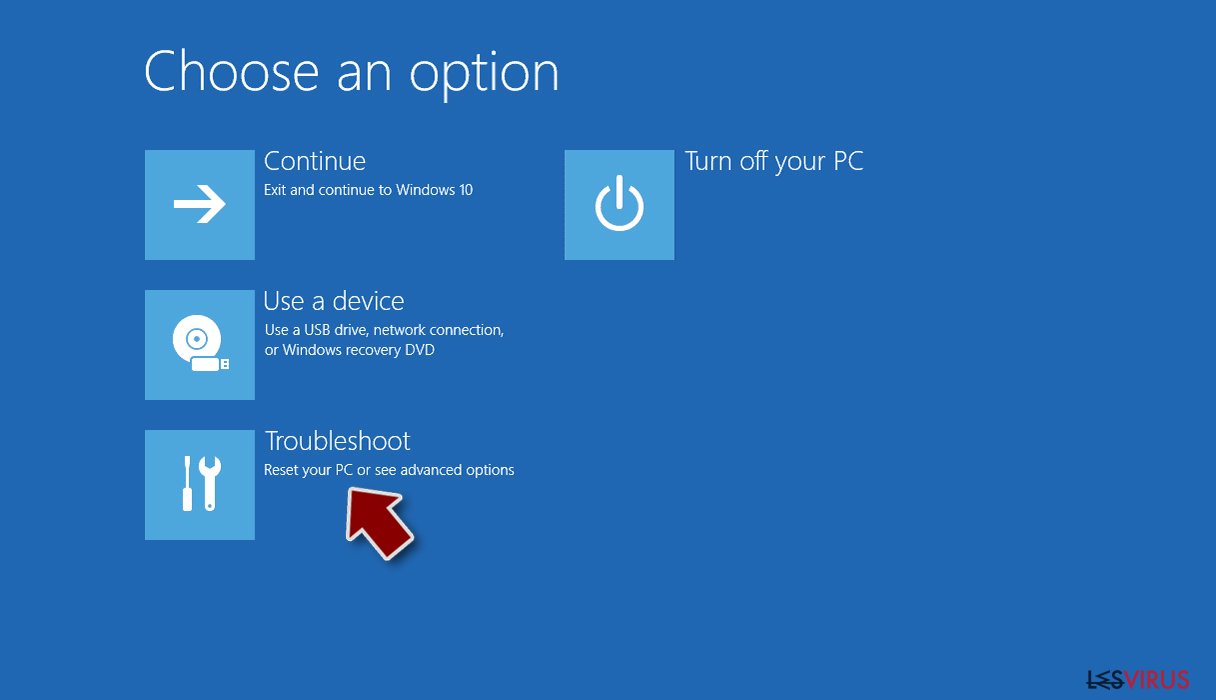

- Sélectionnez Résolution des problèmes

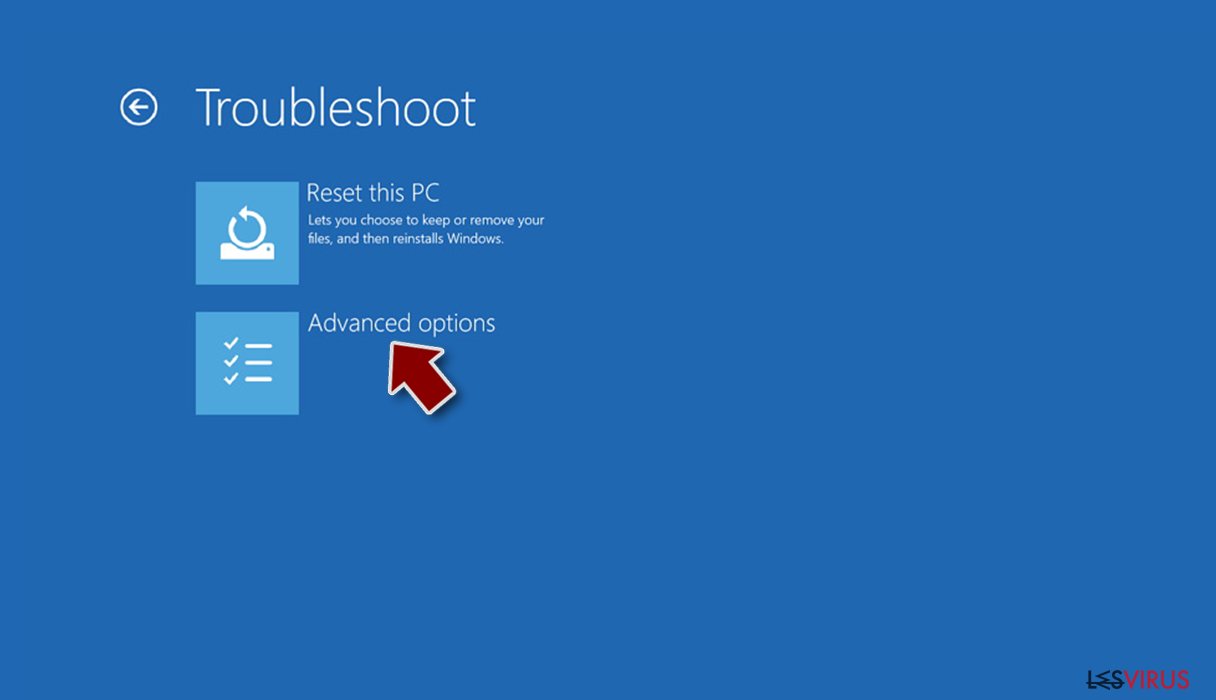

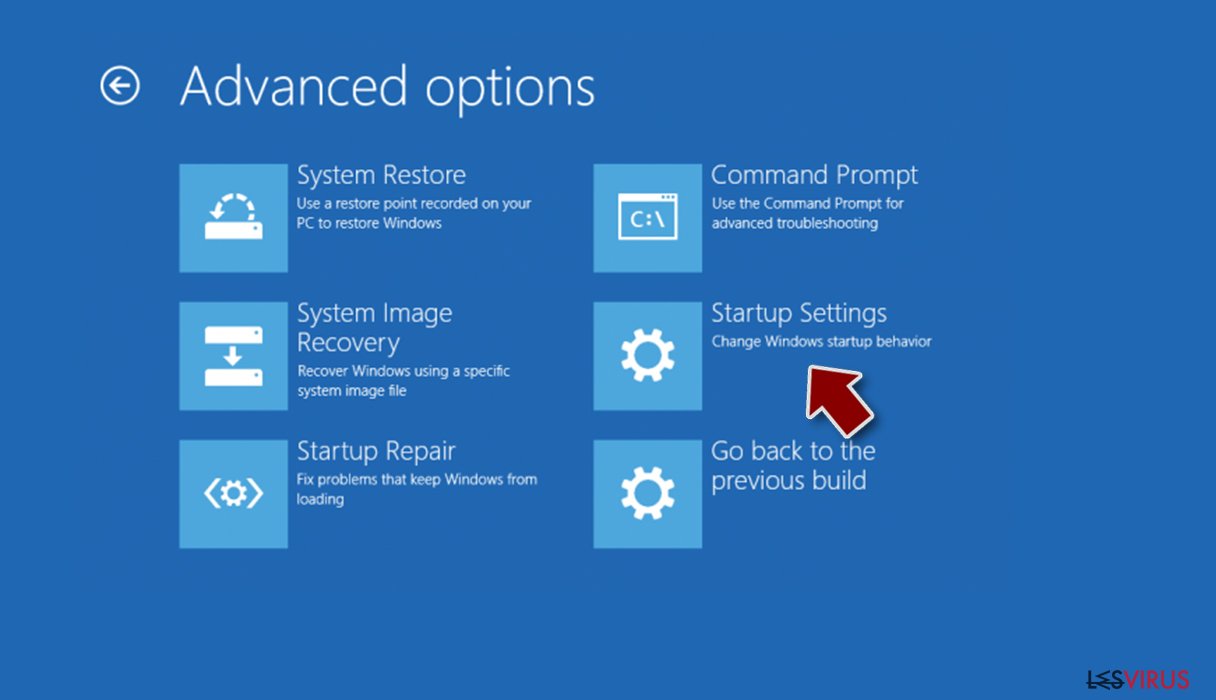

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

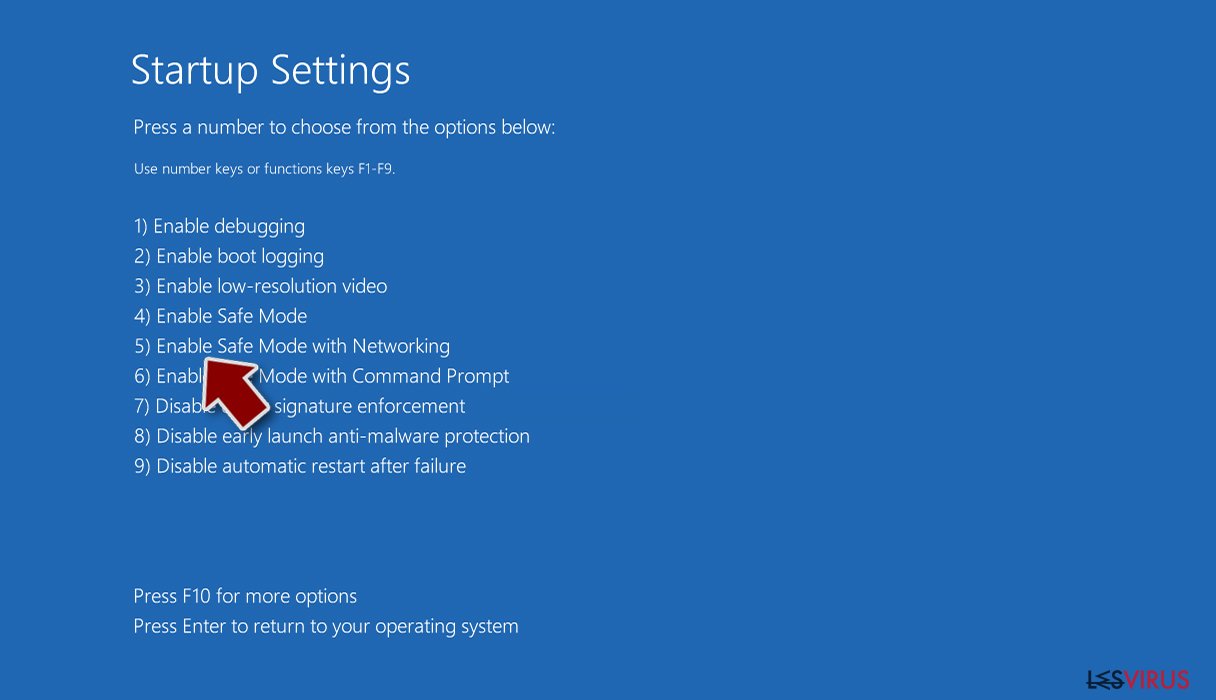

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

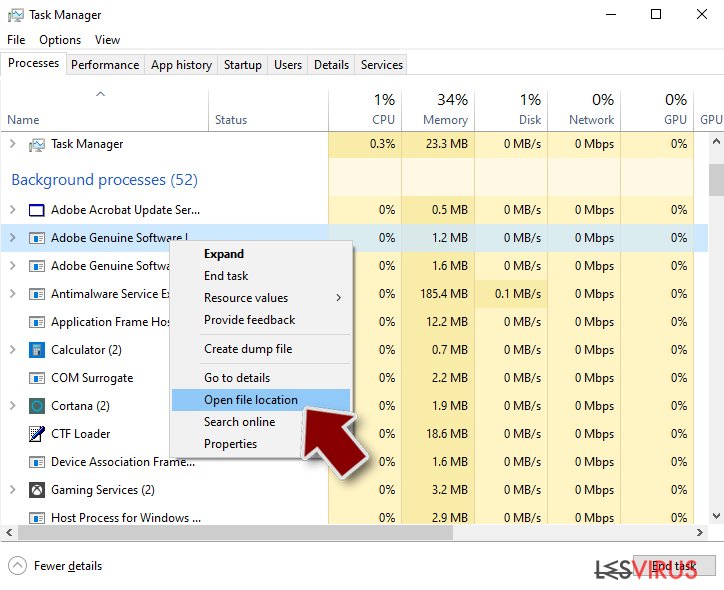

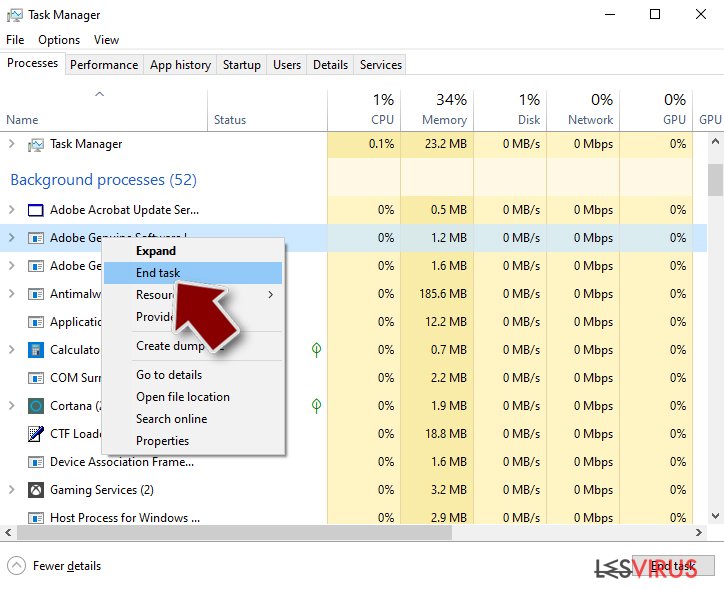

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

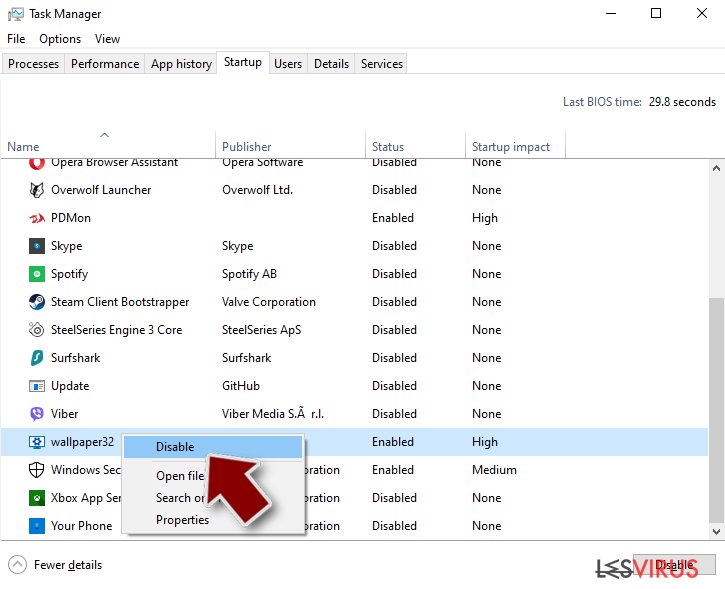

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

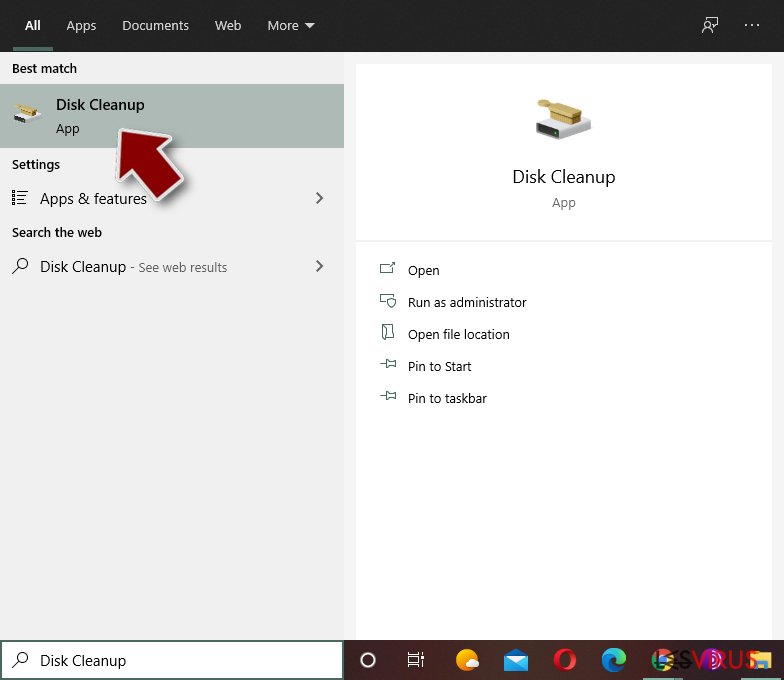

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

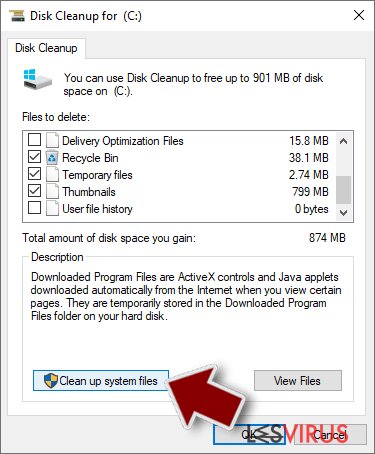

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer TrustedInstaller à l'aide de System Restore

-

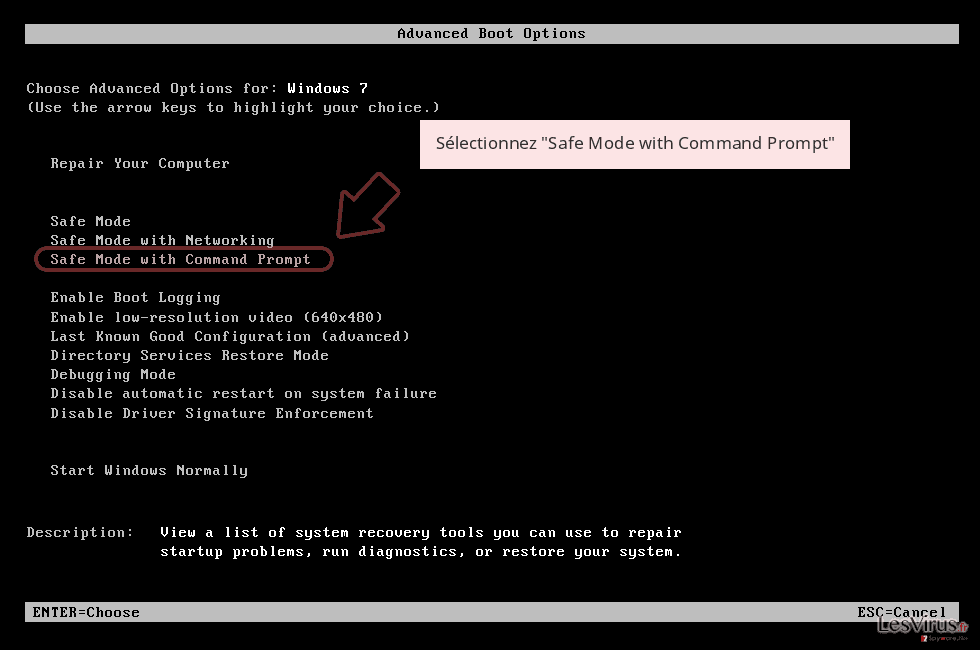

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

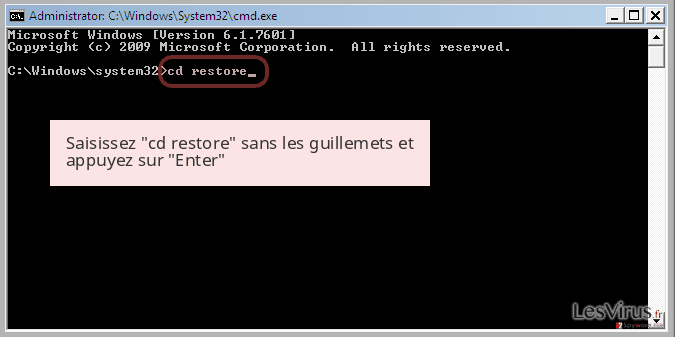

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

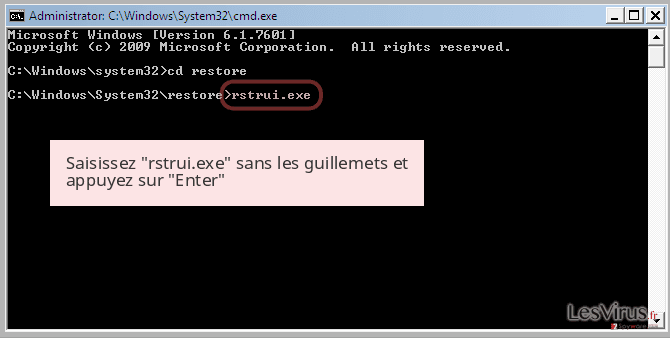

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

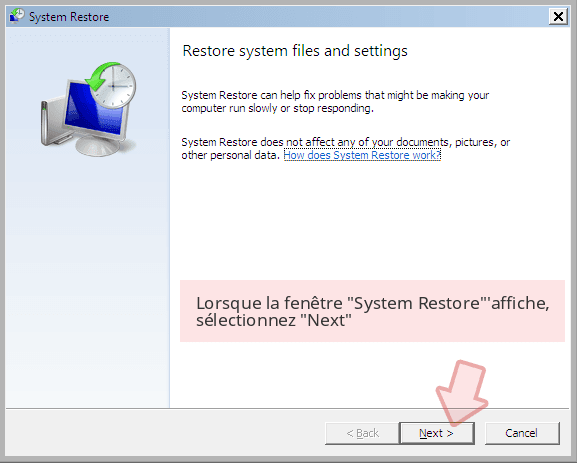

-

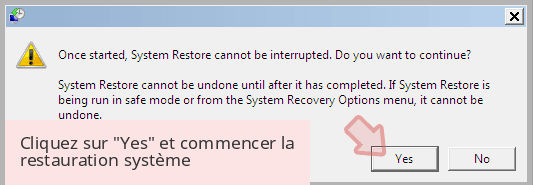

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de TrustedInstaller. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de TrustedInstaller et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.