Retirer TeslaCrypt 4.2 (Guide de suppression de virus)

Guide de suppression de TeslaCrypt 4.2

Quel est TeslaCrypt 4.2?

TeslaCrypt 4.2 : mise à jour de virus et plus agressives

si vous ne l’avez pas entendu parler de la version la plus récente de TeslaCrypt TeslaCrypt – 4.2 virus – puis nous sommes heureux de les éclairer sur ce nouvel exemple de ransomware. Cette menace particulière est programmé pour un horrible tâche – pour crypter les données personnelles et exigent une rançon en échange. Cette famille de virus a déjà accumulé suffisamment d’expérience de détournement des ordinateurs, étant donné les pirates frénétiquement de créer de nouvelles versions. On ne s’attend pas à ce que ce virus sera moins dangereux ou moins dommageables. Les cyber-criminels seulement introduit de nouvelles fonctionnalités mineures. L’un d’eux est la conception modifiée de rançon remarque. Si vous arriver à obtenir dans de la victime, il est alors de liste crucial de supprimer TeslaCrypt 4.2 virus aussitôt que possible.

Si nous jetons un coup d’oeil à l’histoire générale de le logiciel malveillant, le virus a débuté comme une version ransomware relativement mineur qui infectent les ordinateurs des joueurs. La clé de décryptage pourrait avoir été trouvé dans le système. Ainsi, il n’a pas causer de problèmes majeurs. Dans le temps, les cyber-criminels se sont nettement améliorés. La version précédente version TeslaCrypt 4.0 utilise un algorithme de cryptage complexe. En outre, il n’a pas fixer les extensions aux fichiers chiffrés. Ainsi, la détection du virus lui-même est devenu un défi. Parlant de la version actuelle, ransomware TeslaCrypt 4.2, laisse ces fichiers :

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.HTML

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.PNG

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.TXT

De plus, la taille du fichier avec des instructions de reprise a été modifiée et est passée de 256 B à 272 octets. Le virus injecte également C:\Windows\System32\vssadmin.exe. En comparaison avec les anciennes versions, les maliciels actuels des copies de l’verrouillé supprime les fichiers ainsi.

La répartition des moyens de TeslaCrypt 4.2 malware

Le virus se disperse De la même manière que les versions précédentes. Il peut infecter les ordinateurs via le spam des pièces jointes à des e-mails. En ce qui concerne, les cyber-criminels sont particulièrement habile à cela. Ils parviennent à convaincre les victimes à l’ouverture d’un courrier électronique infecté en les trompant avec de fausses alertes, notifications de facture qui ressemblent à être envoyé à partir d’institutions gouvernementales. Ainsi, une fois que les utilisateurs de l’ouvrir, le virus des extraits lui-même.

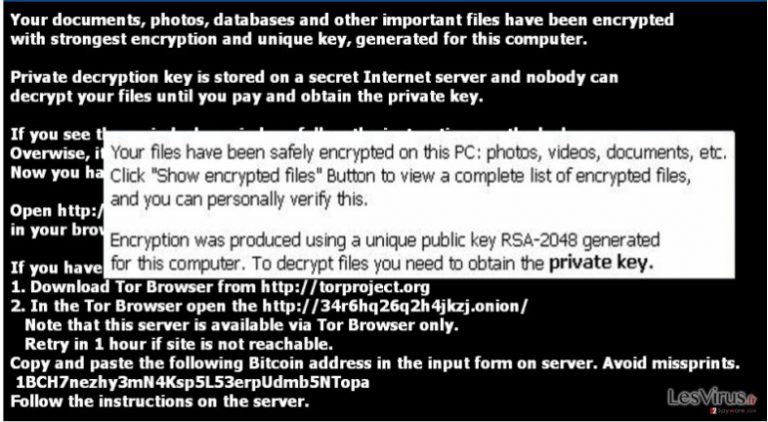

En outre, il semble que les pirates n’a pas essayer de laisser une empreinte dans la création d’un design spectaculaire de la demande de rançon. Le fichier qui est intitulé comme -!récupérer !-!fichier !-.txt ressemble à un simple fichier texte Notepad pour informer les fichiers verrouillés et fournissant des instructions pour récupérer les fichiers cryptés. Les pirates informatiques offrent les liens pour accéder à Tor Browser de verser le paiement. Si votre ordinateur a été ciblé ainsi, ne favorisent pas tout espoir pour extraire les données. Depuis le début lorsque la première version a été publiée, les cyber-criminels ont réussi à recueillir énormément d’argent. Toutefois, en mai 2016, les auteurs de virus TeslaCrypt arrêter le projet et libérés de la clé de déchiffrement, alors maintenant, vous pouvez récupérer vos fichiers gratuitement. Aller à la page 2 pour savoir comment récupérer vos fichiers.

En outre, vous devriez être conscient que TeslaCrypt 4.2 peut attaquer les PC via exploiter kits ainsi. Ils peuvent entrer dans un différentes formes : chevaux de Troie, les vers, les fichiers Java Script. Notamment les chevaux de Troie ont une capacité à glisser dans le système sans avoir arrêté par un logiciel anti-virus. Par conséquent, il est crucial d’avoir un puissant programme anti-spyware. Maintenant nous passons à TeslaCrypt 4.2 dépose. Vous pouvez utiliser FortectIntego pour cela.

TeslaCrypt 4.2 Lignes directrices relatives au retrait de

tout d’abord, se concentrer sur la suppression TeslaCrypt 4.2 virus de façon permanente. Le meilleur choix serait d’installer un programme anti-spyware qui est spécialement conçu pour faire face aux logiciels malveillants et ransomware. Elle peut également détecter les chevaux de Troie. Une fois que vous déposer TeslaCrypt 4.2, utilisez cet TeslaCrypt decryption tool

à récupérer vos fichiers. Vous devriez penser à des solutions de rechange pour stocker vos données, étant donné que la seule raison votre peut décrypter TeslaCrypt est parce qu’il a libéré sa clé principale. Cela signifie que d’autres menaces ransomware sont encore extrêmement dangereuses, et si l’un d’eux se serpente dans votre système informatique, vos fichiers risquent d’être perdues à jamais. Dvd, de clés USB, de stockage de données en ligne des domaines peut être perçue comme options possibles pour stocker les sauvegardes. Toutefois, notez que ransomware infecte également les périphériques de stockage de données s’ils sont branchés à l’ordinateur au moment de l’infection. C’est pourquoi mettre à jour votre Cyber Programmes de sécurité est une nécessité.

Guide de suppression manuel de TeslaCrypt 4.2

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

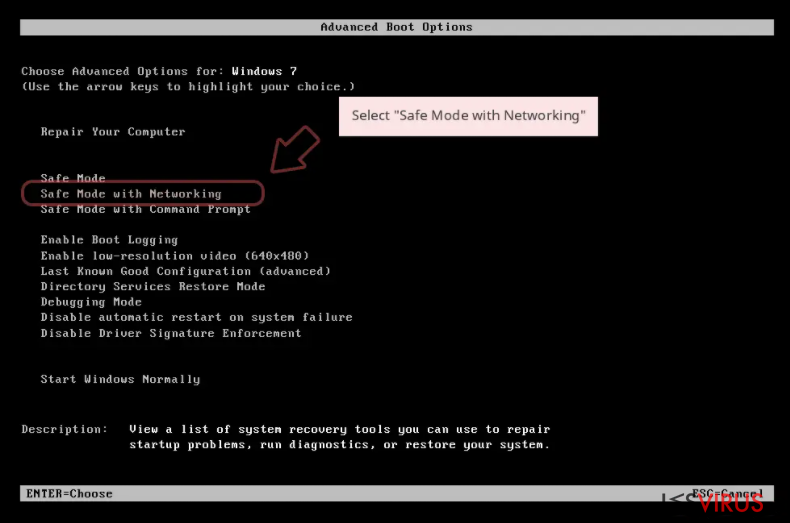

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

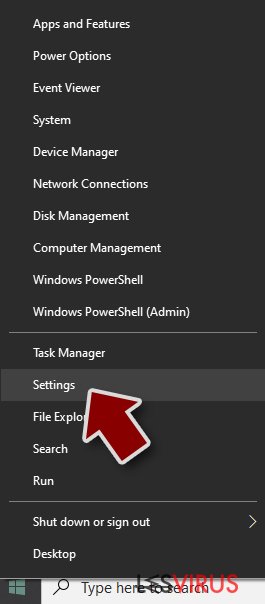

Windows 10 / Windows 8

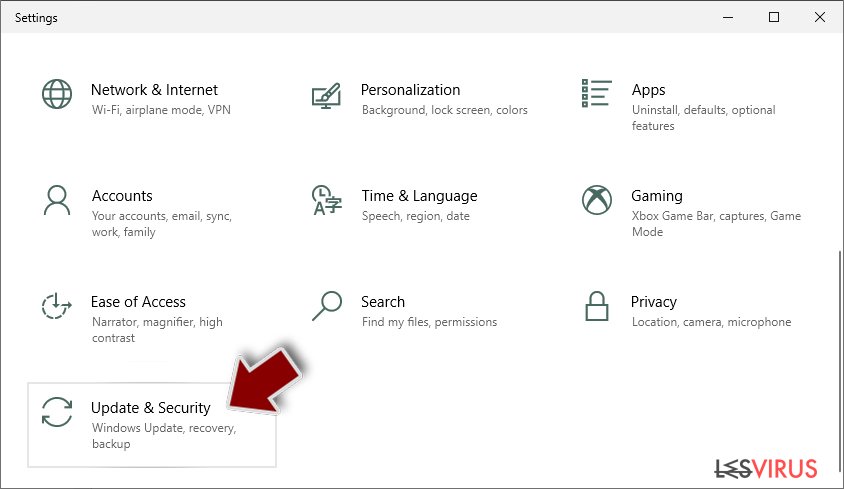

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

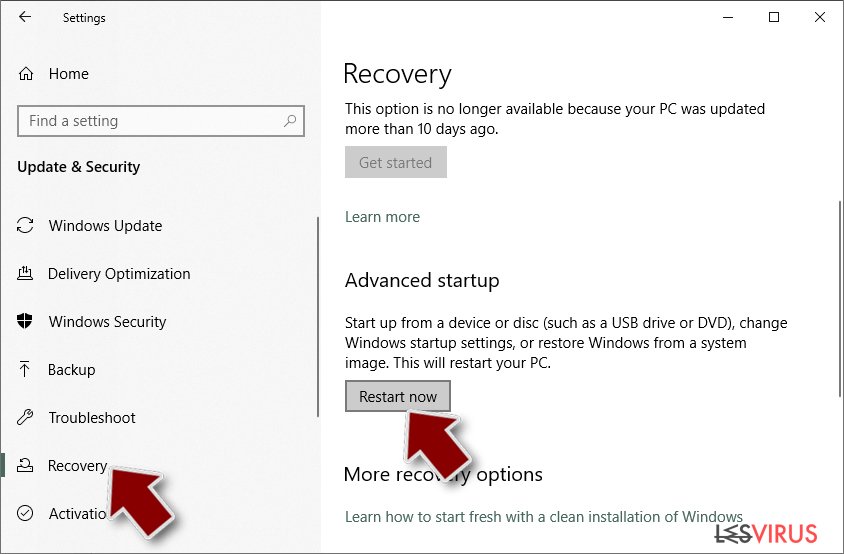

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

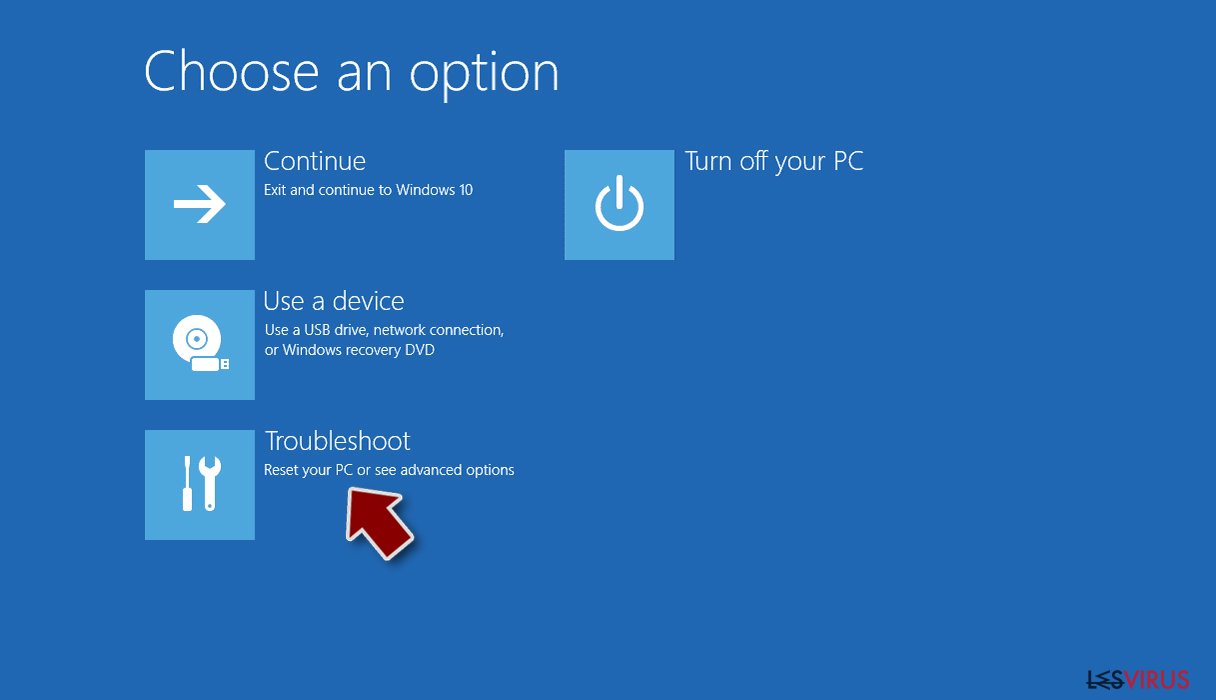

- Sélectionnez Résolution des problèmes

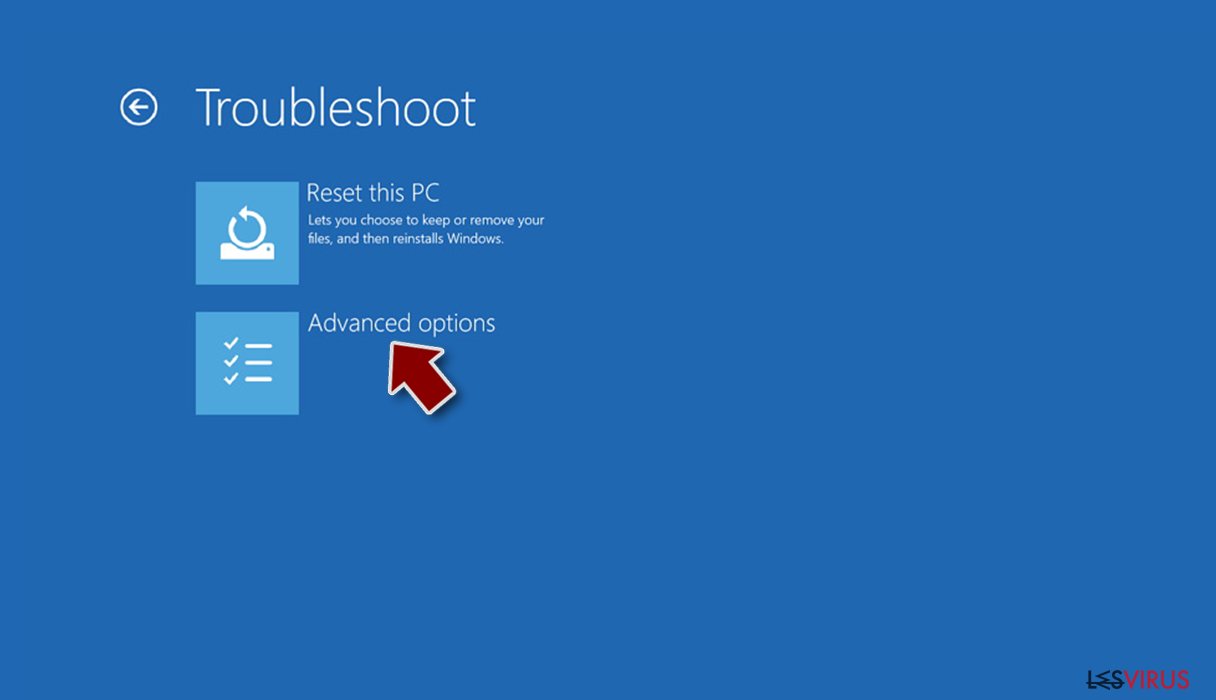

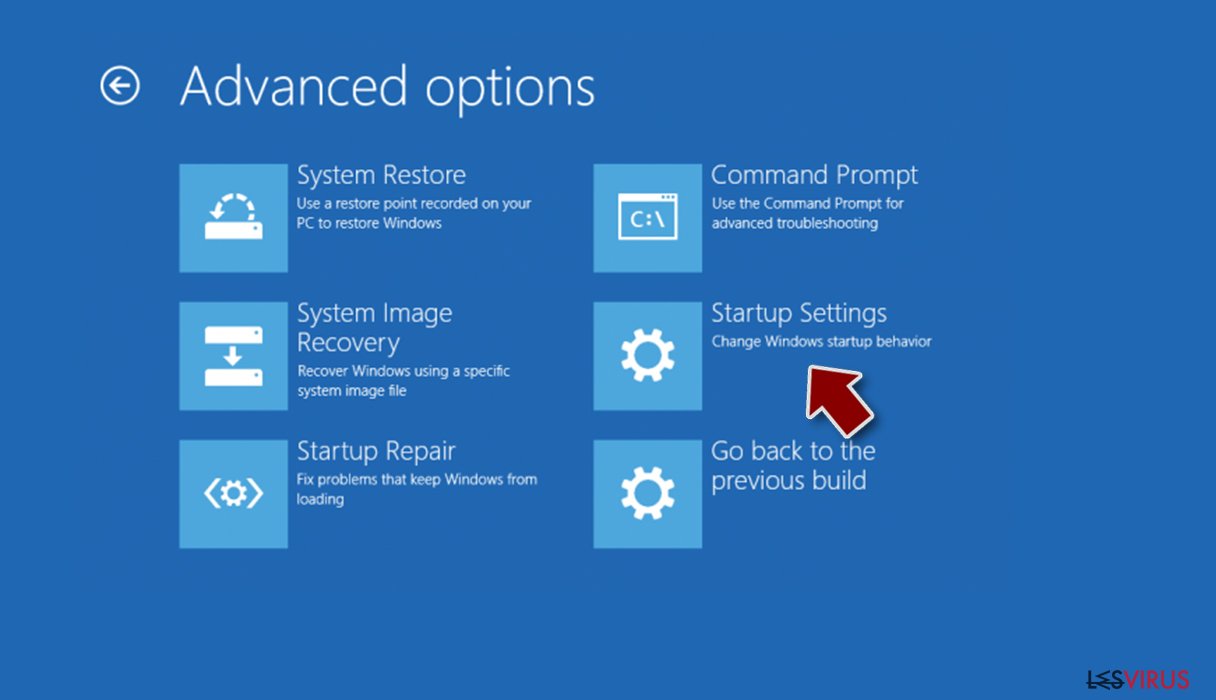

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

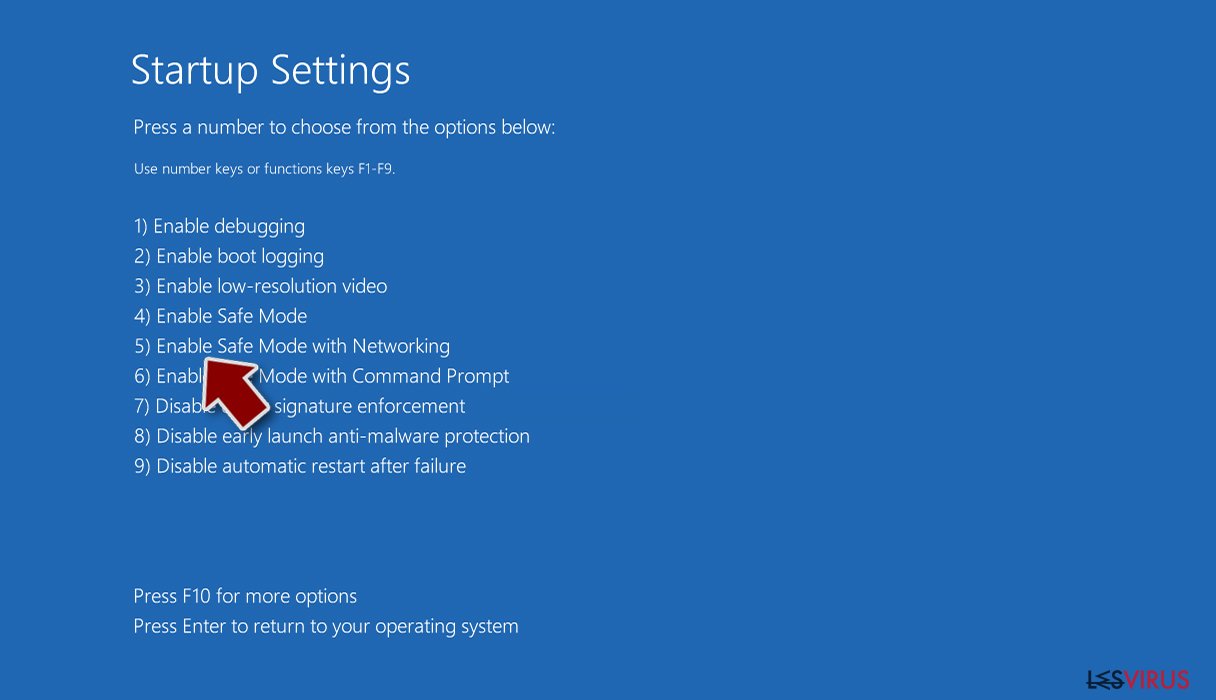

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

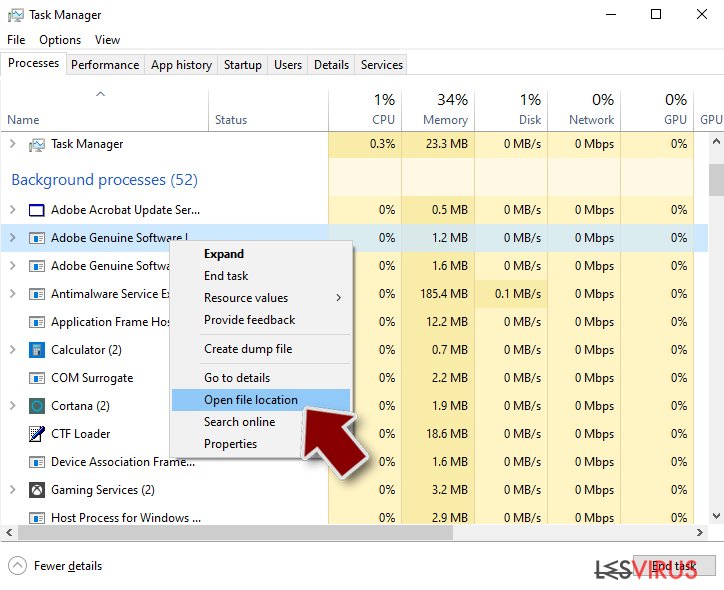

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

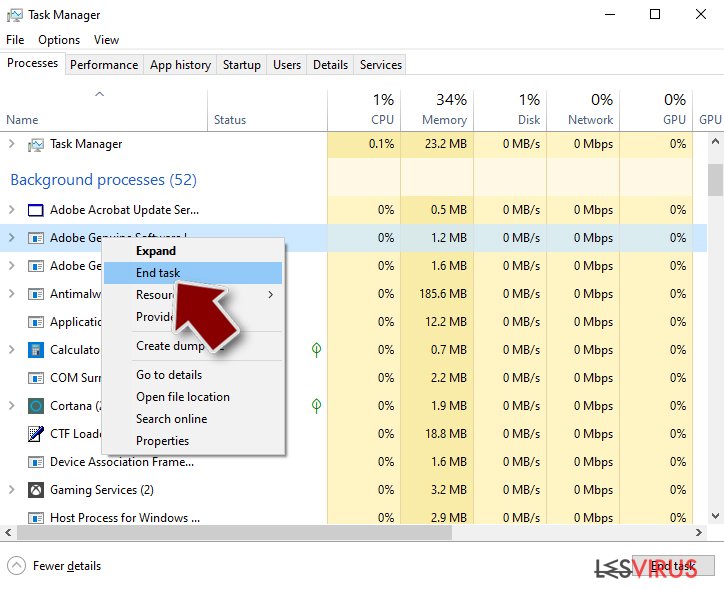

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

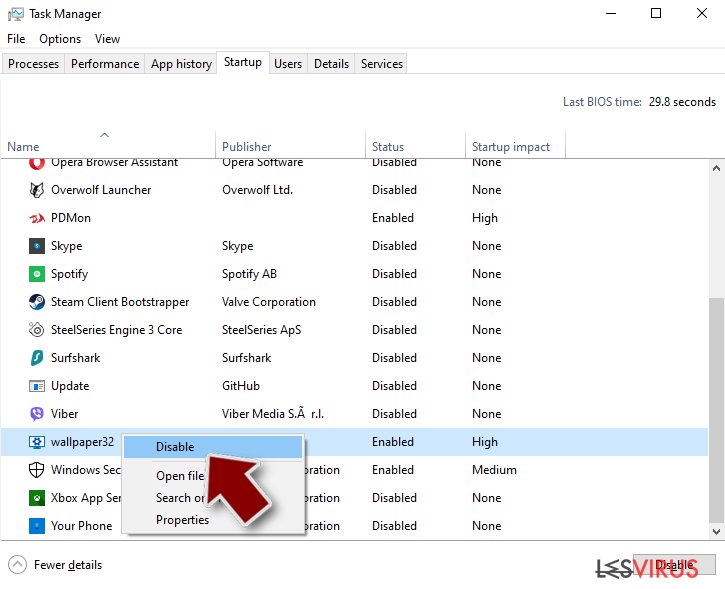

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

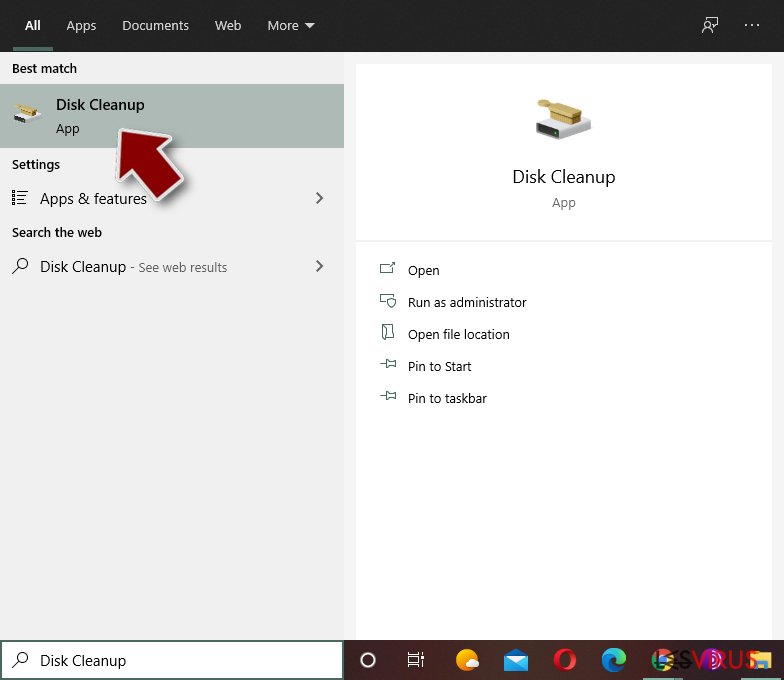

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

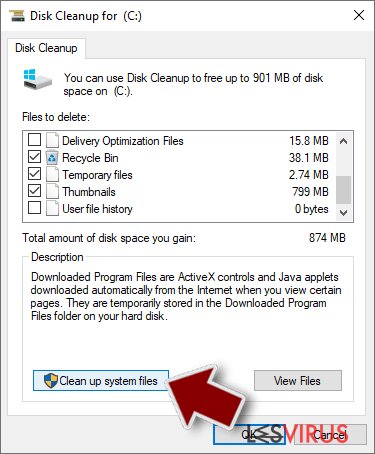

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer TeslaCrypt 4.2 à l'aide de System Restore

-

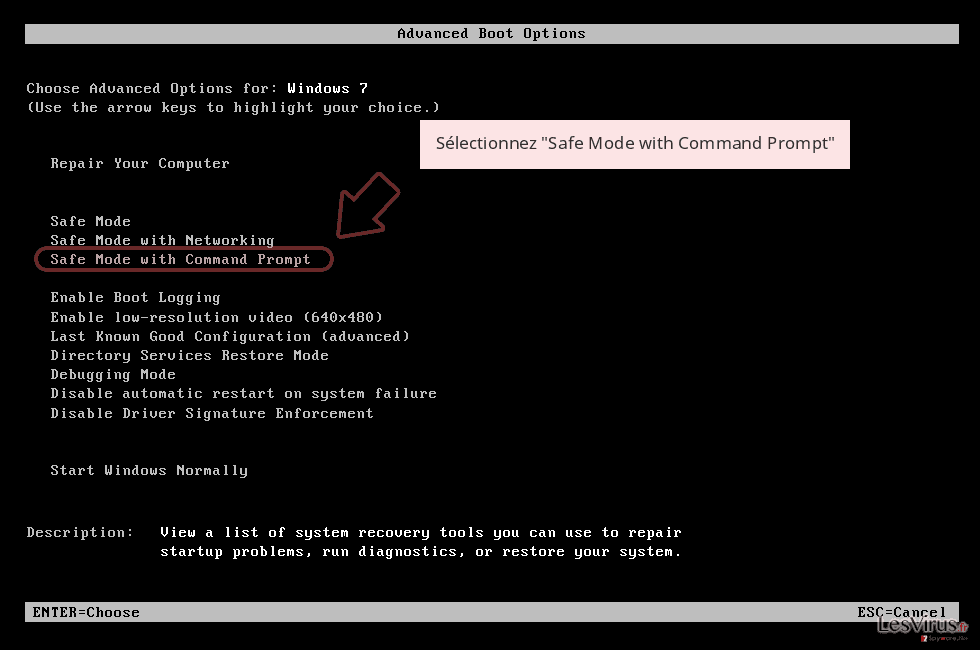

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

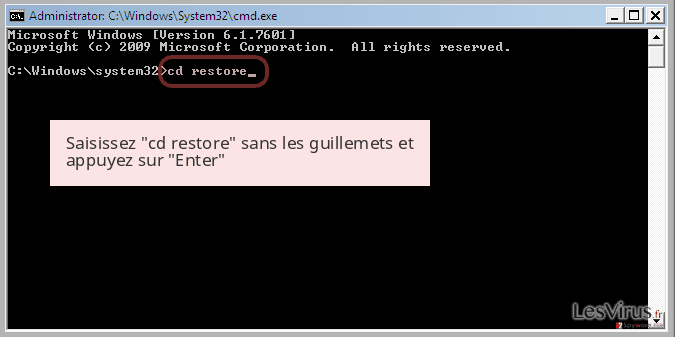

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

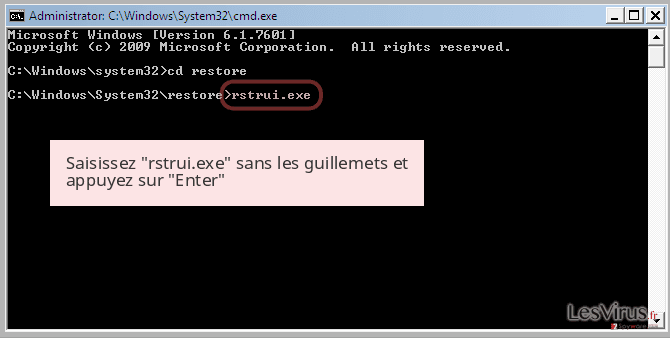

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

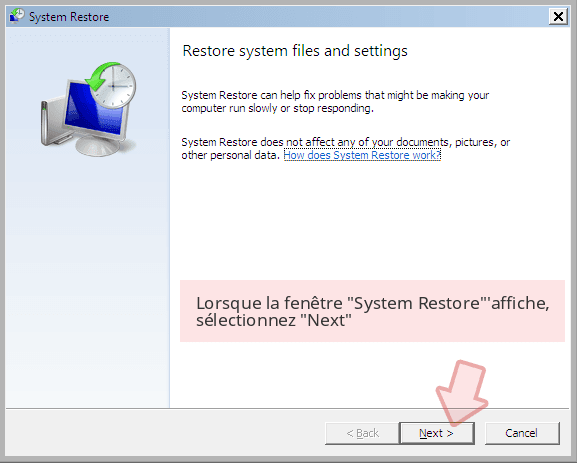

-

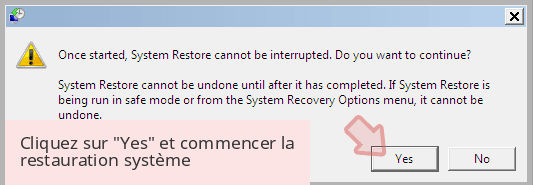

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de TeslaCrypt 4.2. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de TeslaCrypt 4.2 et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.