Supprimer Spora virus (Instructions de suppression) - Mise à jour Août 2017

Guide de suppression de virus Spora

Quel est Le virus rançongiciel Spora?

Le rançongiciel Spora étend sa campagne de diffusion

Le virus Spora a incroyablement gagné en popularité en très peu de temps. Ce nouveau « grand joueur » qui est une variante de CryLocker, est non seulement un casse-tête pour la communauté virtuelle, mais aussi constitue une énigme pour les chercheurs en matière de virus. Jusqu'à présent, les analystes en malware l'appellent « le rançongiciel le plus sophistiqué de tous les temps ».

Initialement découvert le 10 janvier, le rançongiciel Spora s'est avéré être un cheval de Troie qui a commencé à communiquer au début avec ses victimes seulement en langue russe. Cependant, après quelques semaines de fonctionnement, il a commencé à se propager dans le World Wide Web du monde entier. Il s'exécute à l'aide du fichier close.js .

Les fichiers JavaScript sont des outils très prisés par les pirates. Curieusement, ce programme malveillant utilise un algorithme d'encodage complètement différent, très complexe et qui semble être inattaquable. Apparemment, le virus crée des contenus de fichier .KEY en créant la clé RSA, et en la cryptant avec une clé AES nouvellement générée.

En plus de cela, il crypte la clé AES avec une clé publique incluse dans le fichier exécutable du virus et les enregistre dans .KEY. Le processus d'encodage de ce malware est un peu moins compliqué (malheureusement, nous ne pouvons pas en dire autant du processus de suppression) : les fichiers sont cryptés par une clé AES cryptée à son tour par un encodage RSA.

Récemment, le phénomène des réducteurs a favorisé une campagne de difuusion encore plus insidieuse – les notifications « The HoeflerText font wasn't found« . Selon certaines analyses, le virus ne cible actuellement que 23 extensions de fichiers :

.backup, .xlsx, .docx, .rtf, .dwg, .cdr, .cd, .mdb, .1cd, .odt, .pdf, .psd, .dbf, .doc, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .xls.

Les fichiers qui ont ces extensions sont sécurisés par l'utilisation d'une longue clé d'encodage (la clé publique); pendant ce temps, la clé privée est envoyée aux serveurs distants des criminels jusqu'à ce que la victime accepte de payer la rançon. Les instructions sur la façon de transférer le paiement sont fournies dans la note de rançon qui est généralement enregistrée sur le bureau.

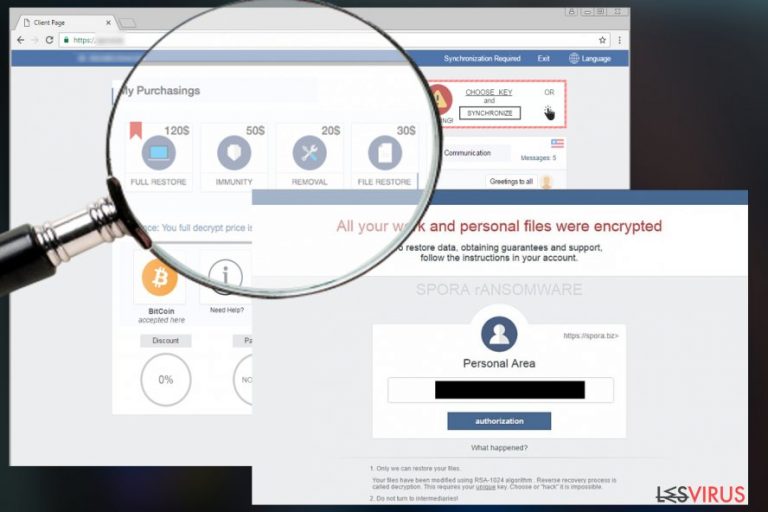

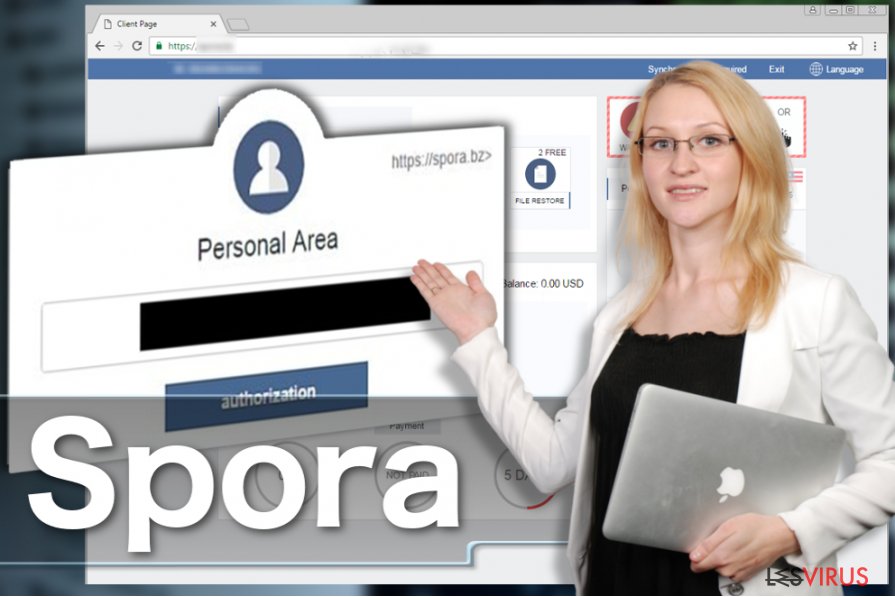

En général, ces instructions dirigent la victime vers un endroit qui contient encore d'autres instructions plus nombreuses – le site officiel de paiement de la rançon du rançongiciel Spora. Curieusement, les auteurs de ce rançongiciel démontrent d'excellentes compétences en programmation dans leurs sites web de paiement. En outre, leur support d'utilisateurs a surpris même les experts en sécurité informatique les plus expérimentés.

Le nombre de site de paiement ne cesse d'augmenter rapidement et à présent on peut trouver 10 sites utilisés pour collecter ces rançons frauduleuses, notamment, spora[.]bz, spora[.]one, spora[.]hk, et bien d'autres .

Le site de paiement diffère des sites web que les virus rançongiciels classiques utilisent normalement, car il fournit une variété d'options à la victime – l'on peut supprimer le virus Spora pour 20 $, restaurer les fichiers à 30 $ et même payer 50 $ pour obtenir une prétendue immunité contre les attaques des rançongiciels. Cependant, une victime qui veut obtenir le pack de restauration entier doit débourser 79 $.

Notez que le virus peut demander une rançon plus ou moins élevée aux différentes victimes. En effet, cette large gamme d'options a propulsé le système « Freemium » vers une nouvelle dimension. Vous avez certainement déjà entendu que les rançongiciels classiques comme Cerber ransomware, suggèrent d'essayer l'outil de décryptage sur un ou deux fichiers cryptés pour prouver que l'outil de décryptage existe vraiment et qu'il se trouve dans le serveur secret des malfaiteurs.

Mais ce virus a complètement décomposé le prix de la rançon en petites parties, proposant aux victimes de payer des services séparément. Les auteurs de ce virus acceptent seulement les paiements en monnaie BitCoin . Le site de paiement a été amélioré le 16 janvier, et une page de « Support » a été ajoutée.

Le site contient aussi une fenêtre de communication publique, un tableau des transactions déjà effectuées, et bien d'autres détails qui rendent l'interface facile à utiliser. Peu importe tout cela, le malware en lui-même n'est en aucun cas convivial, car son objectif est d'extorquer de l'argent aux victimes.

Pour obtenir la clé de décryptage, il est exigé des victimes qu'elles payent la rançon et envoient le fichier .KEY aux escrocs par le biais du site de paiement. Si vous avez été infecté par ce virus, supprimez-le immédiatement à l'aide des outils comme FortectIntego ou SpyHunter 5Combo Cleaner pour assurer une suppression réussie de Spora.

D'autres versions du malware

Le virus rançongiciel Spora 2.0 . Juste après que la version originale ce cette menace virtuelle ait été mise sur pied, les cybers criminels ont introduit la version actualisée. Les auteurs de cette menace virtuelle ont lancé une campagne encore plus maléfique pour multiplier leur taux global d'infection .

Le code malveillant EITest redirigerait les utilisateurs vers un site web infecté par un kit d'exploit. Peu de temps après, la page web se changerait en une mosaïque de codes sources divers. En conséquence, la notification « The HoeflerText font wasn't found » surgit. Pour rémédier à ce désagrément, les malfaiteurs proposent d'ouvrir un Pack de police Chrome spécial.

Cependant, ce que les utilisateurs vont télécharger n'est pas une simple extension de navigateur douteuse, mais plutôt une véritable menace virtuelle – Spora 2.0. Curieusement, le dossier qui porte l'infection est doublement zippé. Actuellement, les malfaiteurs demandent environ 2000 USD en échange des fichiers. Malgré le fait que leur site de paiement soit bien élaboré, il n'y a aucun rapport indiquant que ces malfrats restituent aux victimes leurs fichiers.

Comment le virus Spora s'infiltre-t'il ?

Le rançongiciel Spora est actuellement propagé par le moyen d'une campagne de diffusion des courriels malveillants remplis des fichiers infectieux HTA. Ces fichiers hideux possèdent des extensions doubles, par exemple, PDF.HTA et la véritable extension est cachée de telle sorte que la victime croit que .DOC est la vraie extension.

Nous voulons vous rappeler que le fichier HTA est un format de fichier exécutable HTML, et ainsi dès que la victime l'ouvre, il télécharge le fichier JavaScript close.js dans le dossier du système appelé %Temp%. À ce niveau, l'infection s'active elle même en extrayant un fichier exécutable et en l'ouvrant.

Ce fichier exécutable est le fichier principal responsable de la procédure d'encodage des données. Au même moment, le fichier HTA ouvre un fichier DOCX, qui affiche un message d'erreur qui stipule que les fichiers ne peuvent plus être ouverts. Pendant que la victime regarde avec étonnemment cette erreur, le rançongiciel crypte tous les autres fichiers du système.

Le Malspam est actuellement la principale technique utilisée pour diffuser le rançongiciel Spare. Au début, lorsque cette menace n'utilisait que la langue russe, les emails malveillants portaient les objets suivants : Скан-копия _ 10 января 2017г. Составлено и подписано главным бухгалтером.

Экспорт из 1С.a01e743_рdf.hta. (se traduirait en français par : « La copie de scan _ 10 Jan 2017. Écrit et signé par le Chef Comptable « ). Toutefois, il ne faut pas perdre de vue que ce rançongiciel change continuellement et qu'il utilisera certainement des lignes Objet différentes.

De toute évidence, on s'attend aussi à voir d'autres stratégies de diffusion différentes comme les kits d'exploits, les chevaux de Troie, les sites web d'hameçonnage, et ainsi de suite. Nous vous recommandons de faire preuve de beaucoup de prudence lorsque vous naviguez sur le web et examinez toujours les sites Internet peu familiers avec méfiance.

Si vous ne voulez pas être incité à télécharger un logiciel douteux ou des programmes de mises à jour malveillants, vous ferez bien de ne pas installer quoi que ce soit à partir des sites web que vous n'avez jamais connu avant.

Les instructions relatives à l'élimination de Spora

Vous pouvez facilement supprimer le virus Spora si vous utilisez un anti-malware efficace. Cependant, il est important de savoir qui sont les développeurs du logiciel anti-malware que vous voulez utiliser. Alors, si vous n'en avez aucun, nous vous suggérons d'installer FortectIntego.

Si vous souhaitez utiliser un autre programme, vous pourrez choisir celui qui vous intéresse après avoir lu les descriptions détaillées des logiciels dans notre section Logiciel. N'oubliez pas que vous avez à faire à un virus de type rançongiciel, donc il peut essayer de bloquer par exemple votre programme anti-malware et antivirus lorsque vous essayerez de le supprimer du système.

Si vous êtes dans une telle situation actuellement, nous vous suggérons de redémarrer votre ordinateur en Mode sans échec avec mise en réseau avant d'exécuter votre logiciel anti-spyware. Si cette option ne fonctionne pas, continuez la suppression du rançongiciel Spora grâce à la méthode de Restauration du Système.

Guide de suppression manuel de virus Spora

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

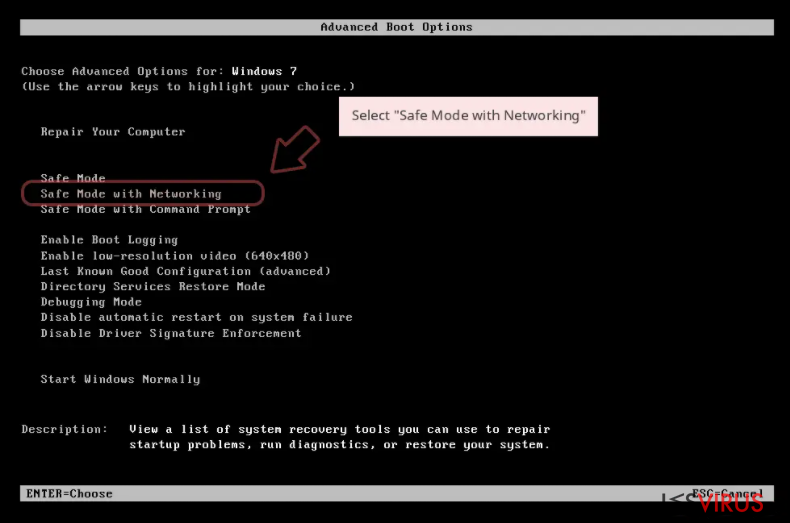

Les virus rançongiciels sont extrêmement difficiles à supprimer car ils modifient généralement le registre Windows, encombrent le système avec des fichiers malveillants et déposent souvent d'autres logiciels malveillants. Si votre programme anti-malware est bloqué par le virus Spora, procédez comme suit et redémarrez votre ordinateur en mode sans échec avec mise en réseau avant d'effectuer une analyse. Vous devriez le répéter en mode normal une fois que vous aurez terminé le processus d'analyse en mode sans échec.

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

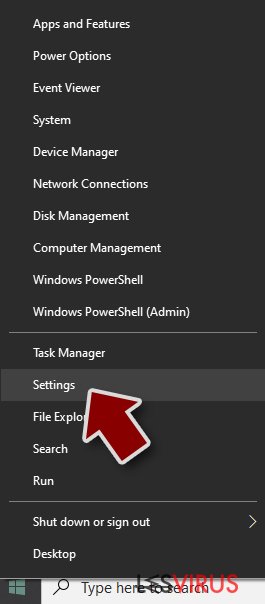

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

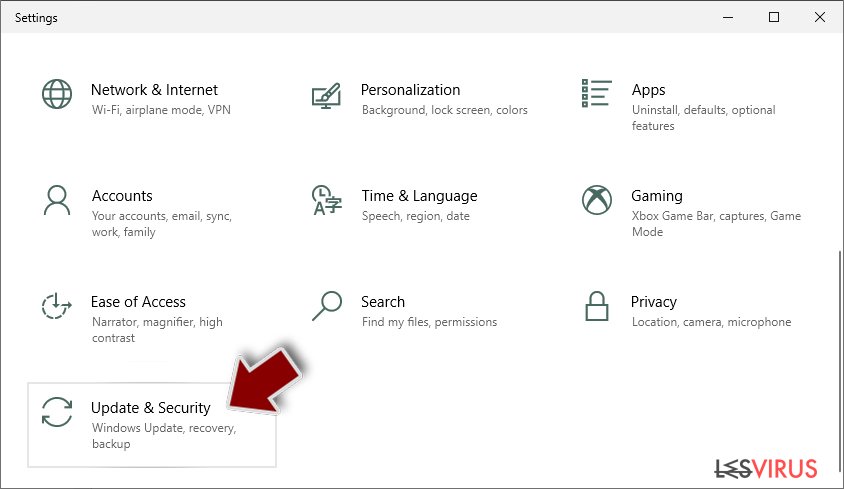

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

- Sur le côté gauche de la fenêtre, choisissez Récupération.

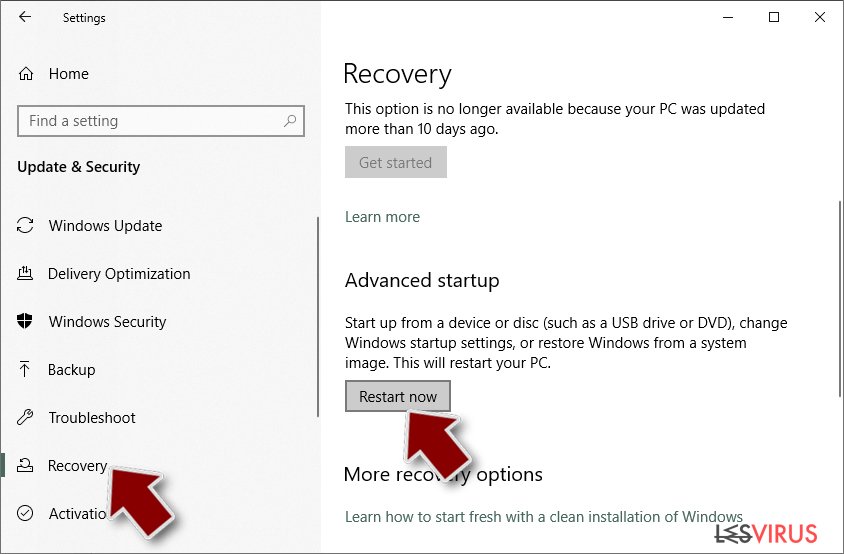

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

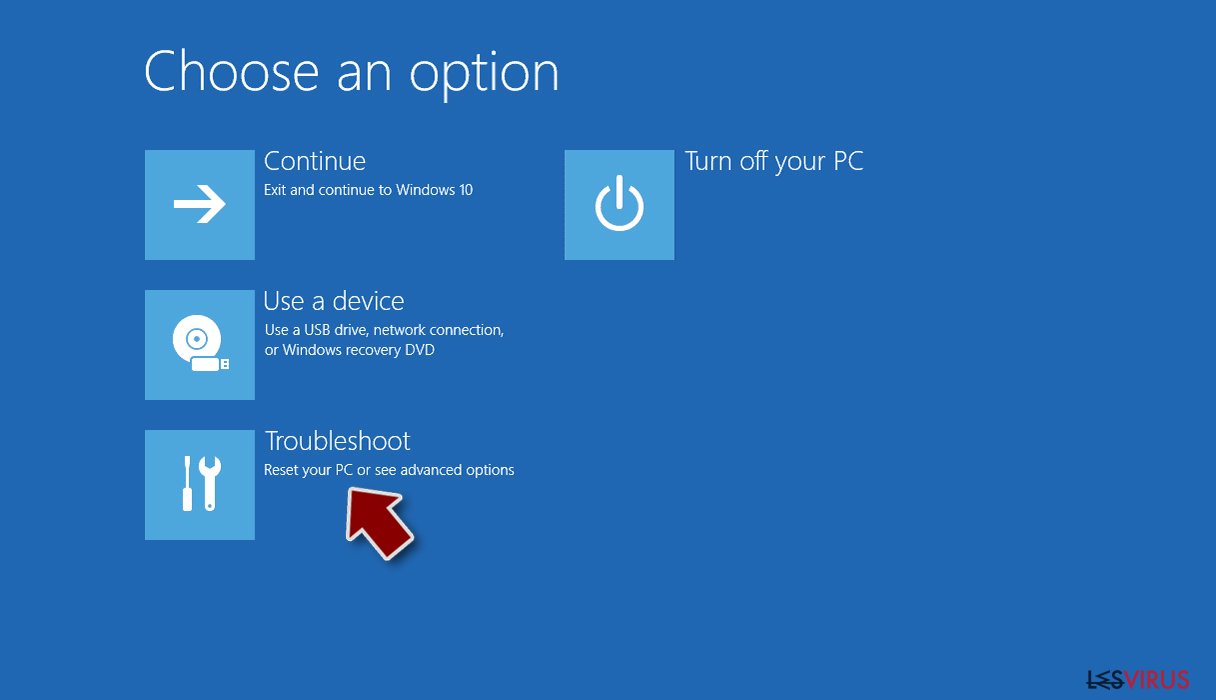

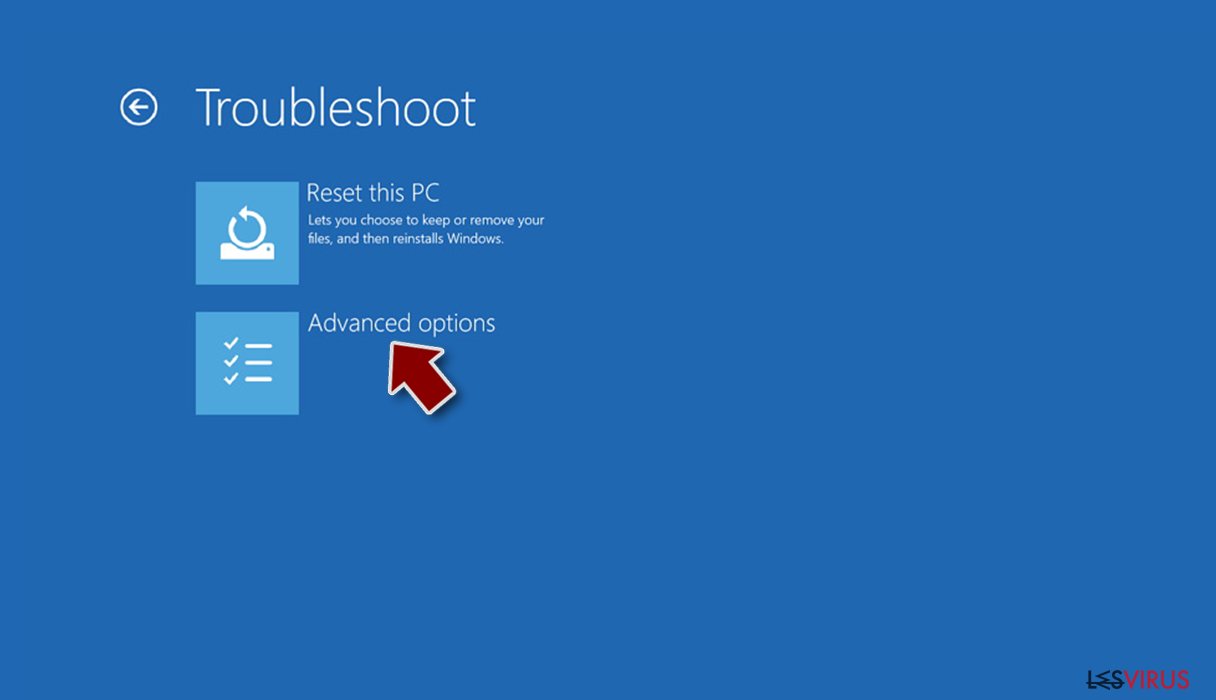

- Sélectionnez Résolution des problèmes

- Allez à la section Options avancées.

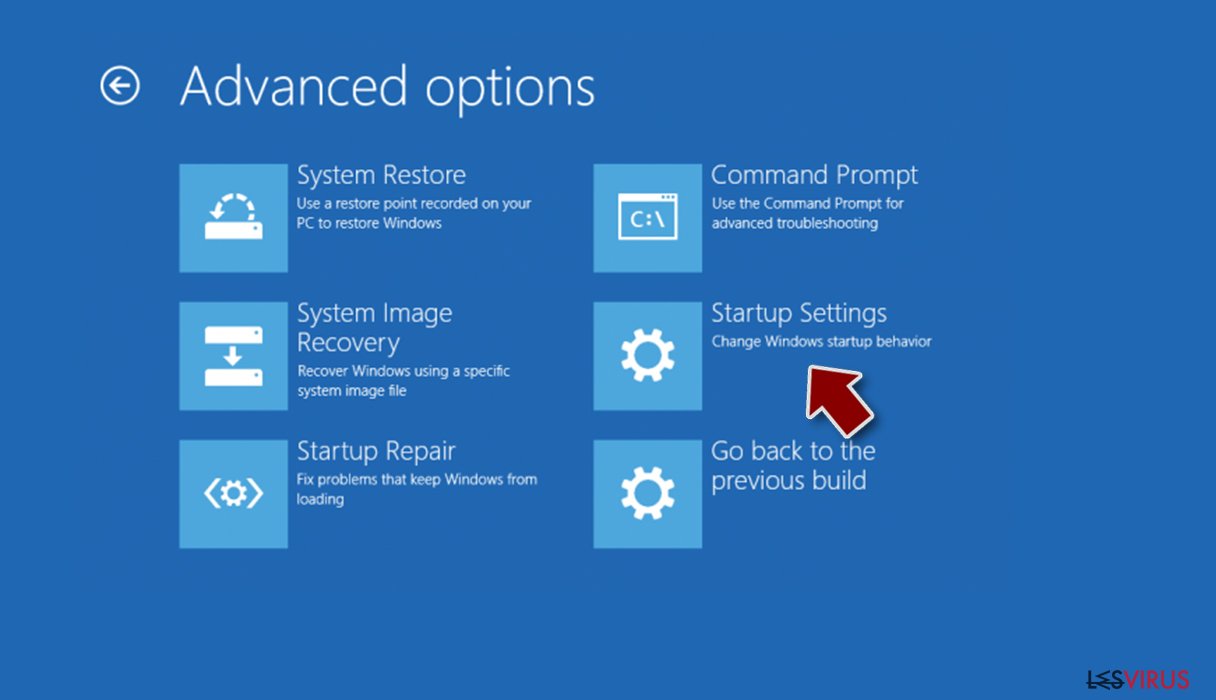

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

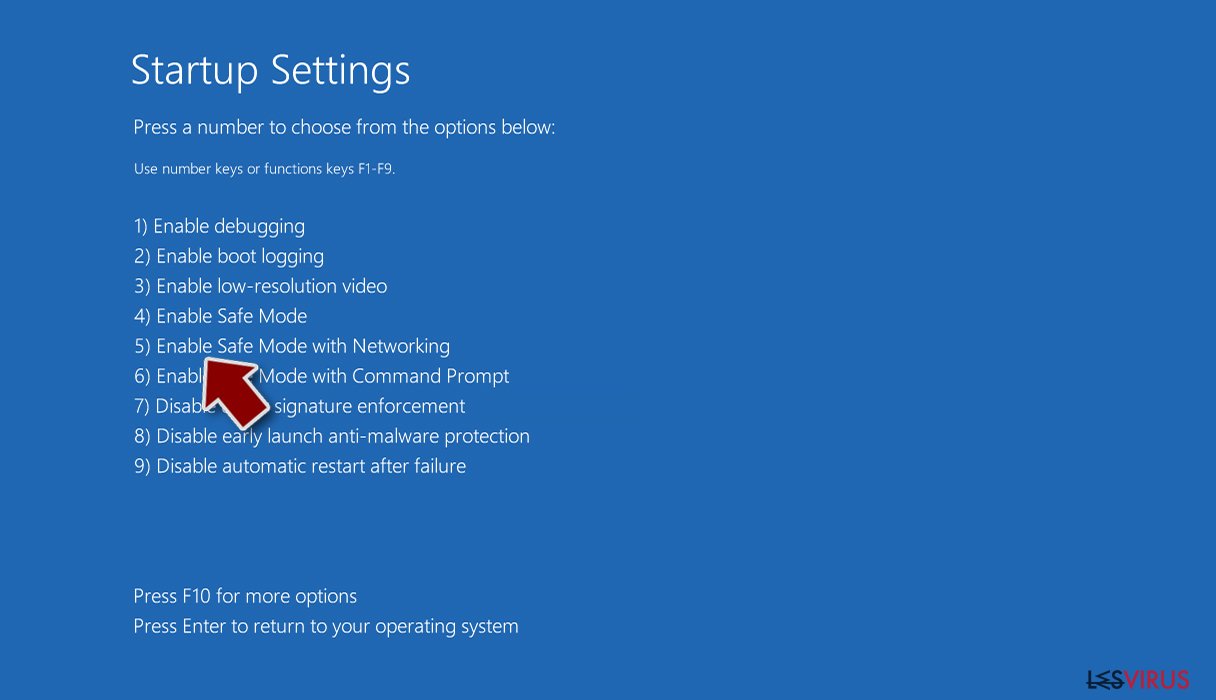

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

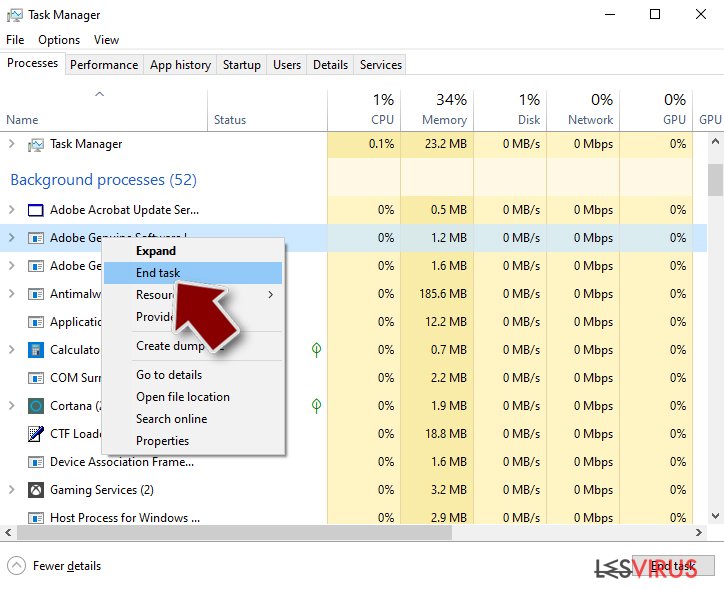

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

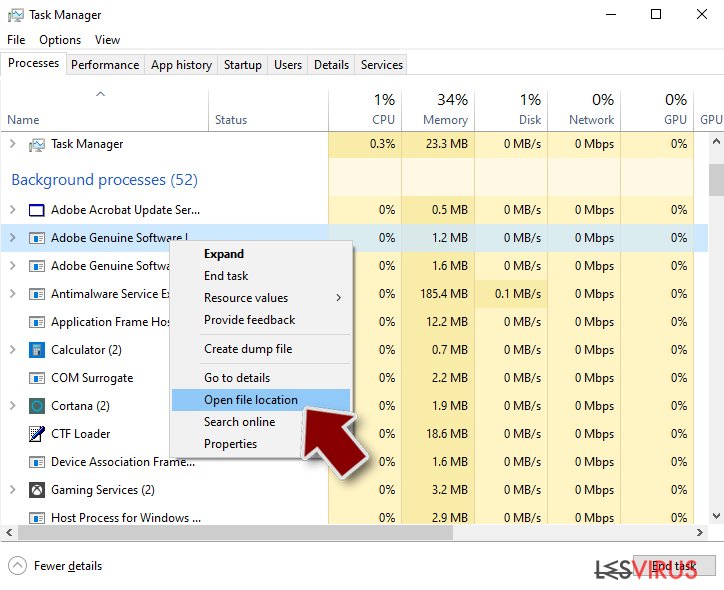

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

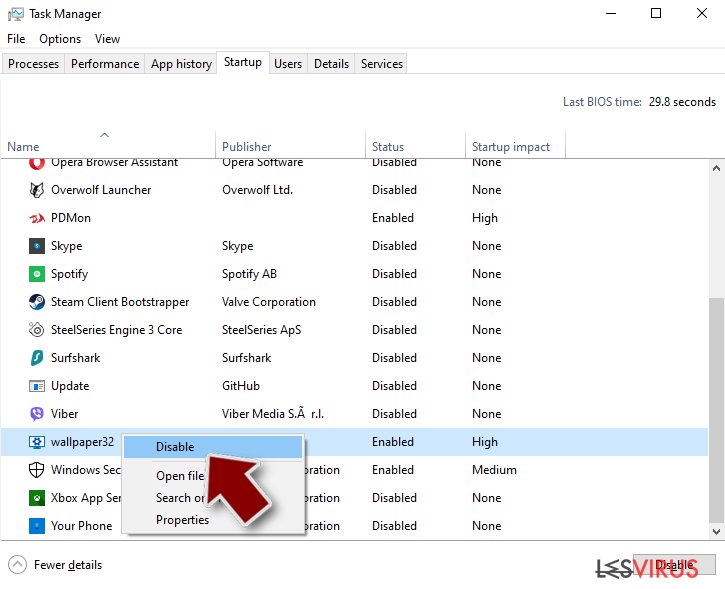

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

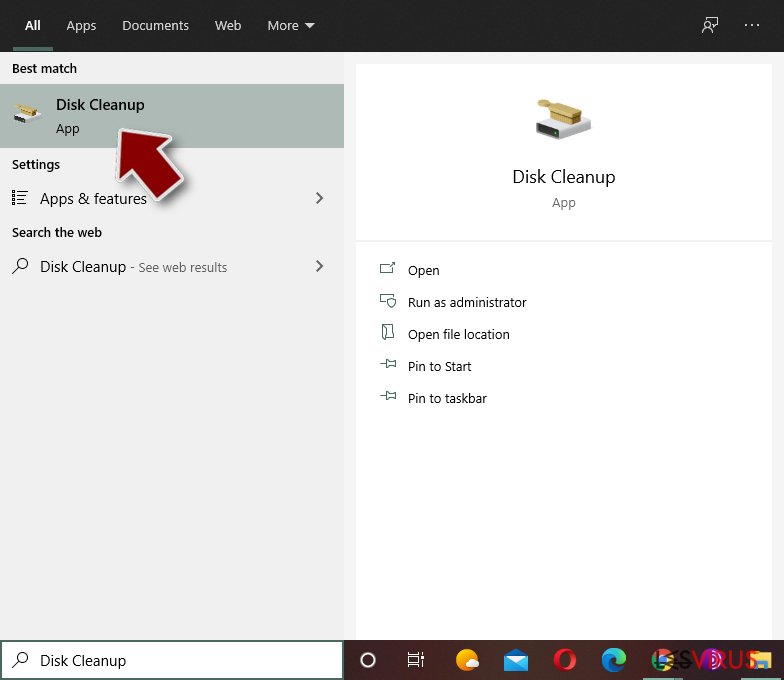

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

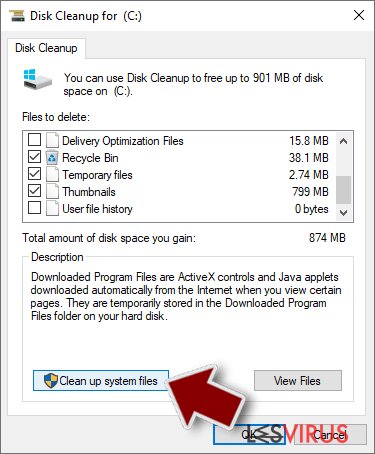

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

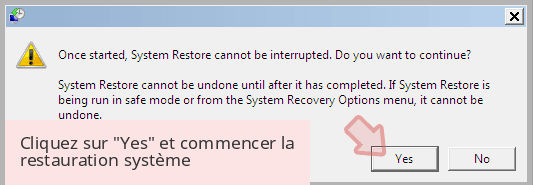

Supprimer Spora à l'aide de System Restore

Si le redémarrage en mode sans échec avec mise en réseau n'a pas fonctionné pour vous, vous pouvez essayer l'option Restauration du système pour bloquer le virus. Ensuite, assurez-vous d'exécuter une analyse complète du système avec un logiciel anti-spyware, car la restauration du système n'élimine pas les fichiers malveillants de votre ordinateur, il bloque simplement le ransomware.

-

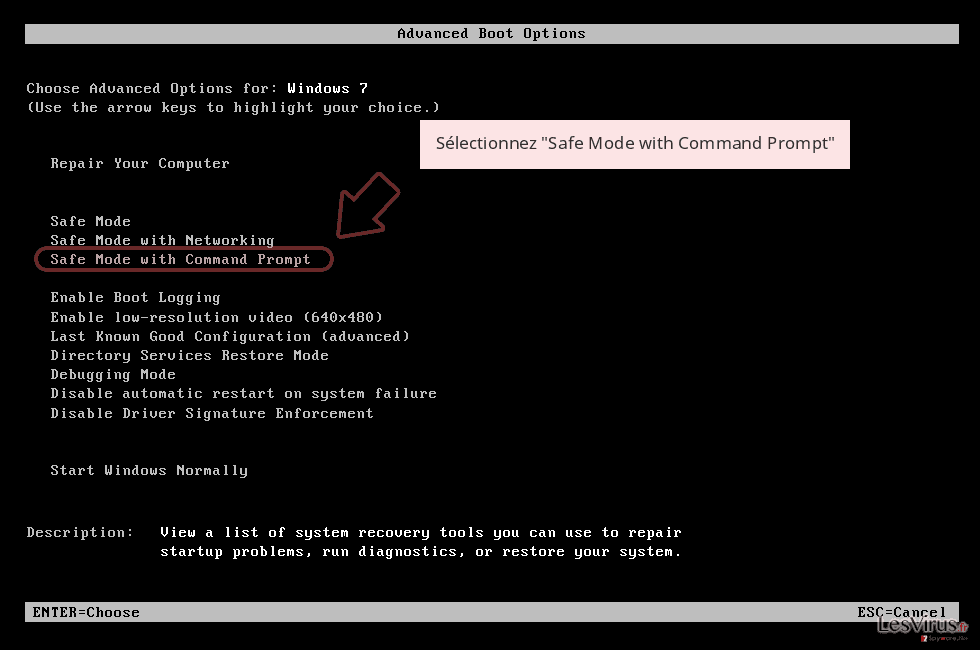

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

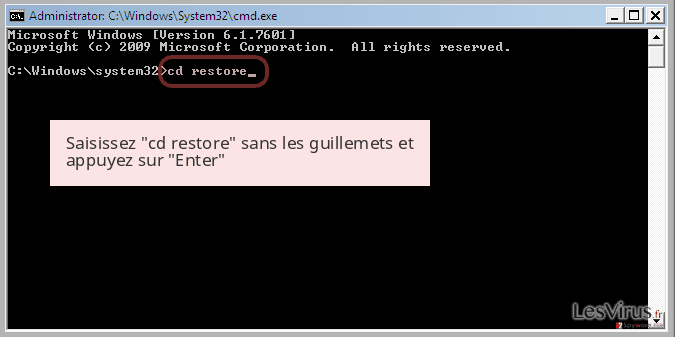

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

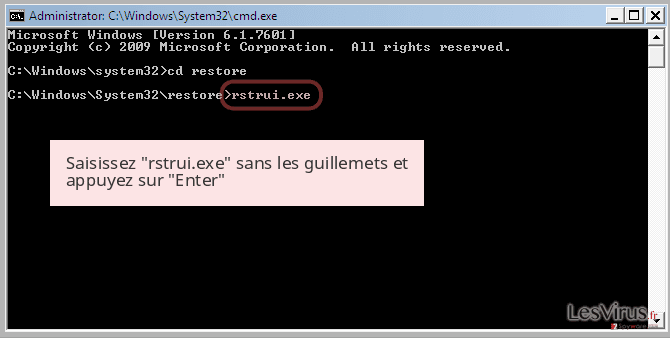

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

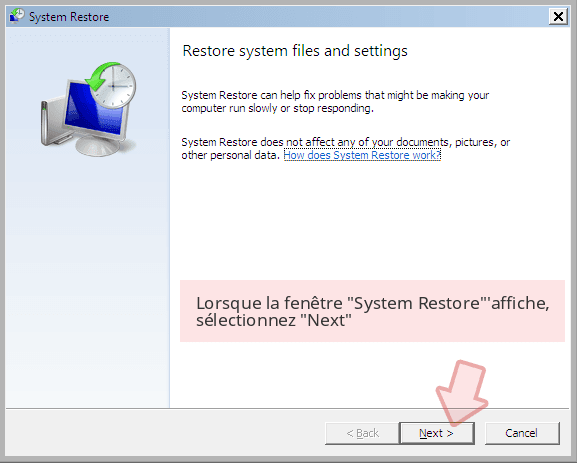

-

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Spora. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer Spora de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Il existe certaines méthodes de récupération des données qui pourraient vous aider à restaurer les fichiers perdus. Vous trouverez ci-dessous des descriptions de ces méthodes.

Si vos fichiers ont été cryptés par Spora, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Data Recovery Pro

Data Recovery Pro peut vous aider à restaurer certains de vos fichiers perdus, donc vous ne devriez pas manquer l'occasion de l'essayer:

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel Spora;

- Restituez-les.

Retrouvez vos fichiers perdus avec ShadowExplorer

ShadowExplorer vous aide à retrouver les copies des fichiers précédemment enregistrées au cas où leurs dernières versions seraient corrompues. Voici un didacticiel rapide sur la façon de trouver les versions antérieures des fichiers cryptés:

- Téléchargez Shadow Explorer à partir de http://shadowexplorer.com/;

- Suivez les étapes de l'Assistant d'installation de Shadow Explorer et installez cette application dans votre ordinateur;

- Lancez le programme et glissez sur menu déroulant qui se trouve à l'angle supérieur gauche pour sélectionner le disque des données encodées. Vérifiez bien les dossiers qui s'y trouvent;

- Cliquez droit sur le dossier que vous voulez restaurer et sélectionnez “Export”. Vous pouvez aussi sélectionner l'endroit où vous voulez le sauvegarder.

L'outil de décryptage du virus rançongiciel Spora n'est pas encore disponible.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Spora et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.