Supprimer Sage 2.2 virus (Guide de suppression) - Août 2017 mise à jour

Guide de suppression de virus Sage 2.2

Quel est Le virus rançongiciel Sage 2.2?

L'épopée de Sage continue: le rançongiciel Sage 2.2 est là

Si vous avez seulement entendu parler du Rançongiciel Sage et de Sage 2.0, alors nous avons une mauvaise nouvelle pour vous – Sage 2.2 a été récemment découvert dans l'univers virtuel. Les développeurs de ce malware semblent ne pas avoir perdu de temps, car ils ont conçu une autre mise à jour du virus original. Cette façon de nommer les éditions successives comme des subversions fait penser à Cerber.

Ainsi, cela suggère que cette version n'est pas moins agressive et destructive que la version précédente. Selon certaines recherches, les spécifications techniques de ce logiciel malveillant ont été mises à jour. Ce rançongiciel Troiénisé essaie de percer les boucliers de cybersécurité sous des noms différents .

Si vous n'avez pas encore rencontré cette cyber menace, armez-vous de logiciels et d'une connaissance appropriés. Si au contraire, cette menace virtuelle de malheur s'est déjà attaqué à vous, suivez les étapes de suppression de Sage 2.2. Exécutez le logiciel FortectIntego pour accélérer le processus.

Les premiers signes du malware Sage ont été repérés à la mi-janvier de cette année. L'une des particularités de ce logiciel malveillant est qu'il transmettait l'infection malveillante dans un dossier zip doublement zippé . Le dossier .zip contient un fichier .doc ou .js. Un fait intéressant est que le courrier indésirable ne contient aucun objet. Certains emails ne présentent même aucun contenu de message.

Gardez à l'esprit que certains emails peuvent être dissimulés en tant que notifications envoyées par l'Organisation centrale de traitement de la sécurité. Le malware fonctionne sur un modèle de base – il envoie un UDP (User Datagram Protocols) à des milliers d'adresses IP.

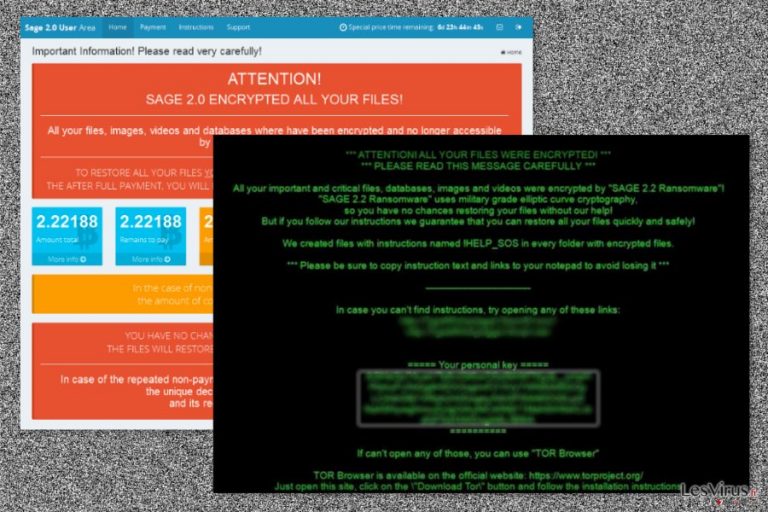

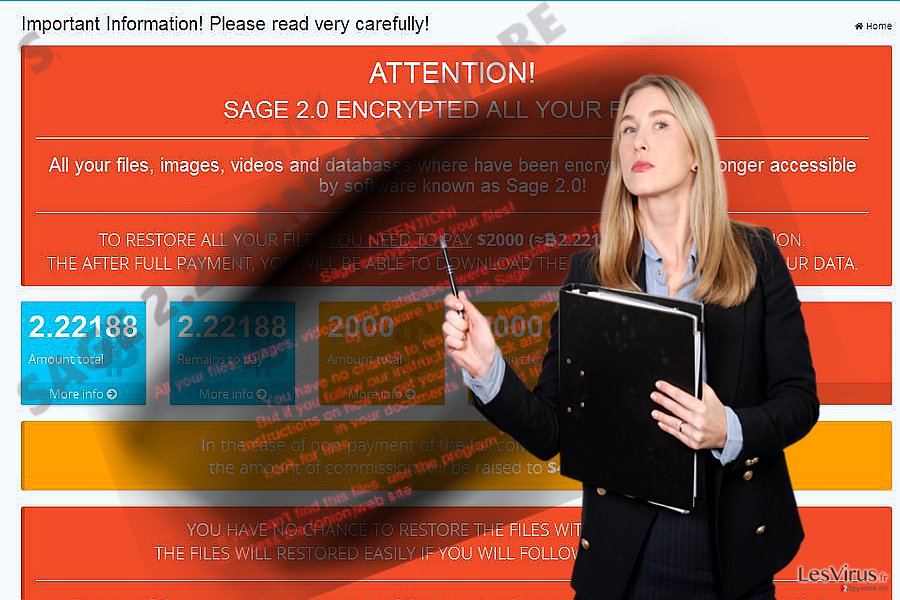

Comme c'est courant pour ce type de menaces, le logiciel malveillant incite les victimes à payer la rançon dans le délai spécifié. Inutile de mentionner que ces fichiers sont supposés être supprimés après l'expiration du delai. Peu de temps après l'apparition de Sage 2.0 , il exigeait plus de 2 000 USD pour le décryptage des fichiers.

Dans les instructions de récupération !Recovery_ [3_random_chars] .html, les développeurs effrayent les utilisateurs pour qu'ils se conforment à leurs demandes et ils soulignent qu'il n'existe aucune autre solution pour récupérer les fichiers. Maintenant une nouvelle version, le rançongiciel Sage 2.2 a été détecté dans la nature.

Les rapports révèlent que les malfaiteurs n'ont pas introduit de nombreuses innovations. Cela peut provenir du dossier : [nombres aléatoires] _ACH20022017.zip ou min1_201720103191.58778.zip.

Après avoir extrait le contenu, le logiciel malveillant s'exécuterait par le biais du spam1.exe. Il pourrait également se cacher sous le déguisement de startup.php. Plus tard, le malware de Sage 2.2 télécharge sa charge utile principale dans le dossier % Temp% et se réplique à C: \ Users \ [loginname] \ AppData \ Roaming. Un tel comportement déclenche les messages UAC. Heureusement, vous pouvez interrompre son fonctionnement en annulant cette commande. Le message UAC initié par le piratage de Sage 2.2 contient un nom anormalement long et complexe à côté de la ligne de l' « Éditeur ». Dès que vous remarquez l'un de ces signes, supprimez le virus Sage 2.2 immédiatement.

Y a-t-il des points importants à savoir sur la diffusion de ce virus ?

Ce logiciel malveillant cible de nouvelles victimes par le moyen des spams. Retenez que les rançongiciels se déguisent souvent sous la forme de fausses factures et d'autres documents officiels. Ne vous précipitez pas à ouvrir les pièces jointes à ces courriels, car vous serez dans l'obligation de gérer la suppression d'une telle menace. Les malfaiteurs utilisent également d'autres méthodes de transmission.

Le virus Sage 2.2 a été détecté comme un cheval de Troie: Win32.Trojan.WisdomEyes.16070401.9500.9973, Trojan / Win32.SageCrypt.C1798570, Trojan.Encoder.10307 et Win32 / Trojan.Ransom.aac. Puisque les distributeurs de Cerber ont viré à la propagation du maliciel Sage 2.2, ils pourraient utiliser des anciennes astuces pour favoriser le taux d'infection.

À la fin de 2016, Cerber a également été diffusé avec l'aide du kit d'exploit RIG et a corrompu les fichiers joints d'Adobe Flash Player . En outre, les cybercriminels ont réitéré certaines caractéristiques précédentes de Cerber : Sage est également en mesure de supprimer les clichés instantanées du volume shadow copies. Il a été révélé que Sage 2.2 se déguiserait aussi comme le Gestionnaire de Service Adobe.

Ainsi, il est essentiel non seulement de protéger votre système avec un programme anti-malware, mais aussi d'être vigilant lorsque vous naviguez en ligne.

Y a-t-il un moyen de supprimer complètement le maliciel Sage 2.2 ?

Lorsqu'il s'agit d'un maliciel de cryptage de fichiers, vous devez exploiter chaque minute si possible. Pour cette raison, entamez le suppression de Sage 2.2 immédiatement. Installez un programme anti-logiciels espions, par exemple FortectIntego ou Malwarebytes, pour éradiquer complètement le logiciel malveillant.

Si vous éprouvez des difficultés à éliminer cette menace à cause d'une paralysie du système, redémarrez en Mode sans échec avec mise en réseau. Les instructions suivantes vous montreront comment le faire. Ensuite, vous serez en mesure de supprimer le virus Sage 2.2. Sachez que ce logiciel ne décrypte pas les fichiers. Pour décrypter les fichiers, vous devrez rechercher des solutions alternatives. Quelques-unes sont présentées ci-dessous.

Guide de suppression manuel de virus Sage 2.2

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

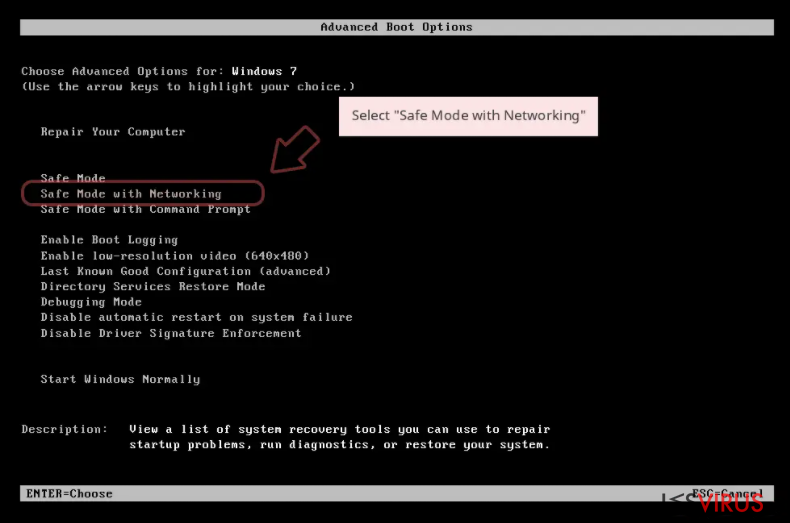

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

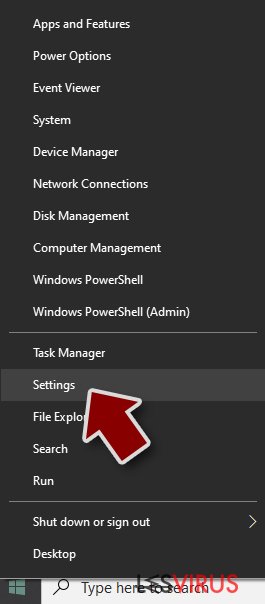

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

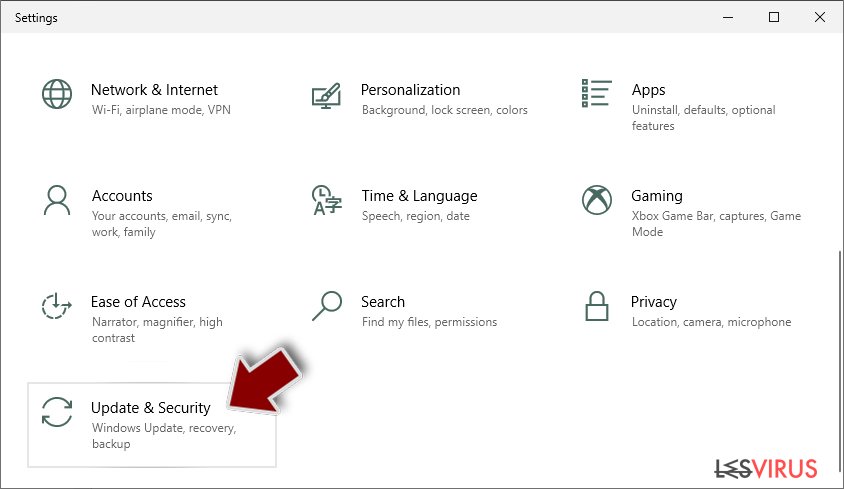

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

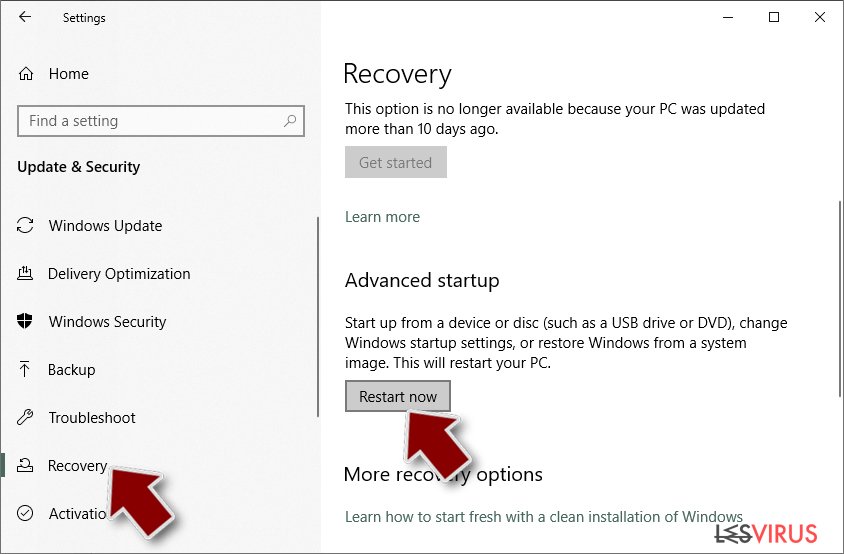

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

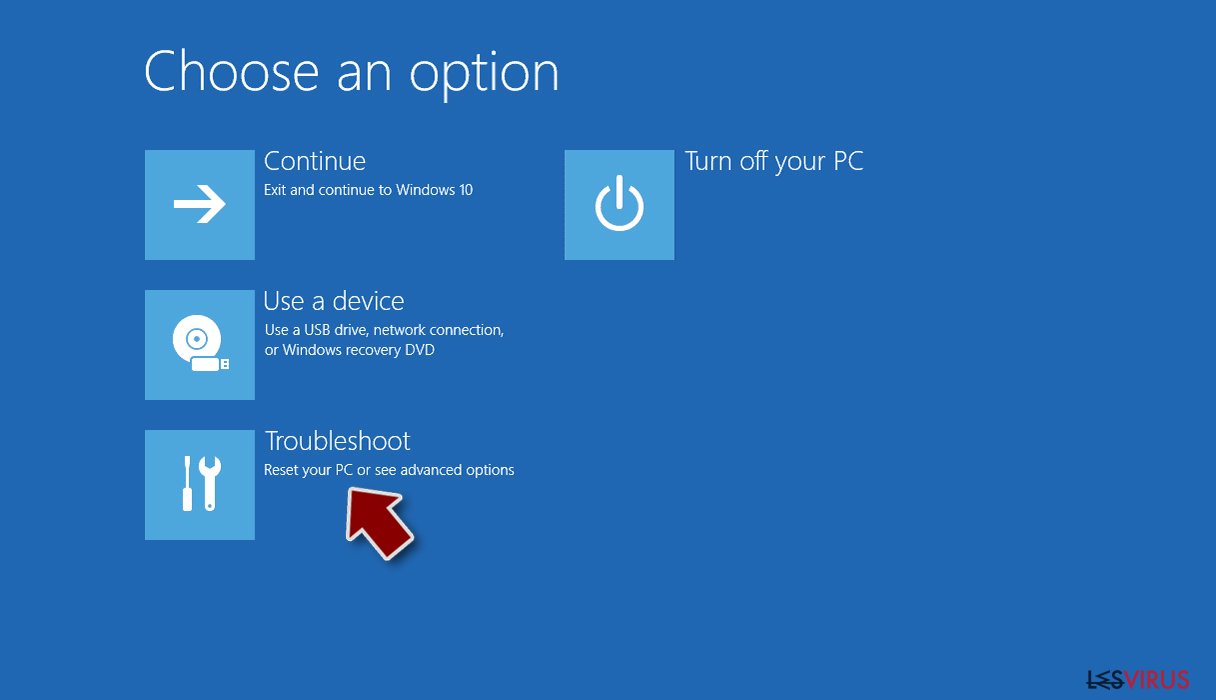

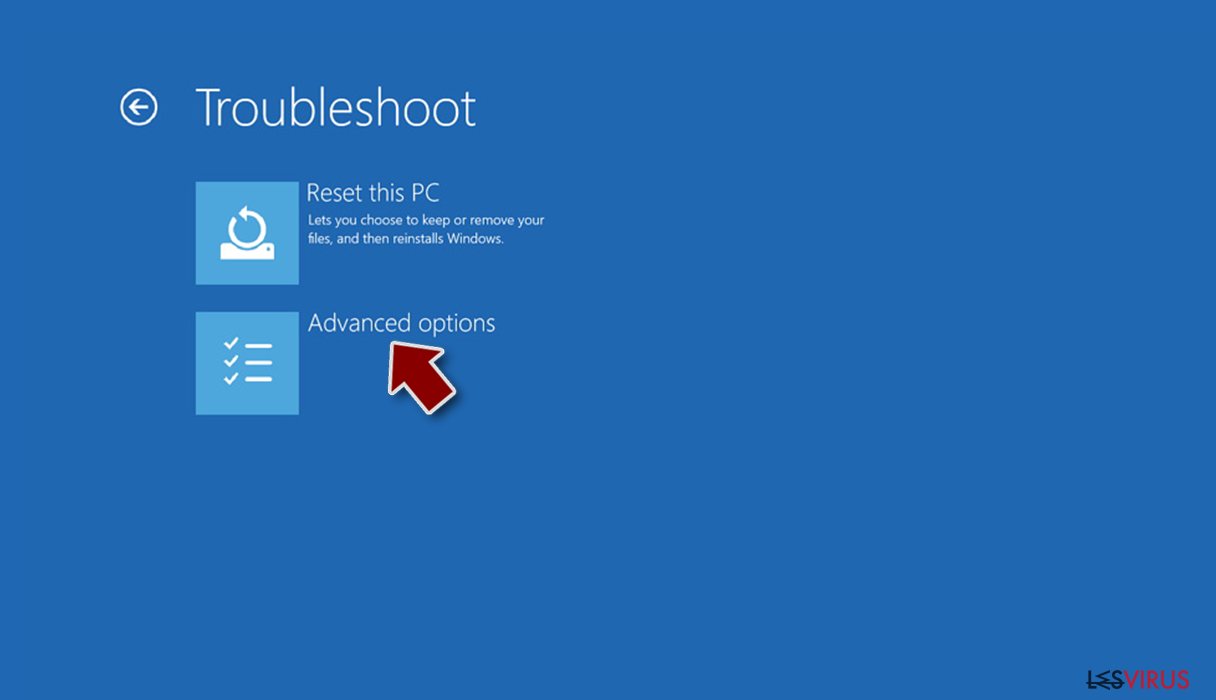

- Sélectionnez Résolution des problèmes

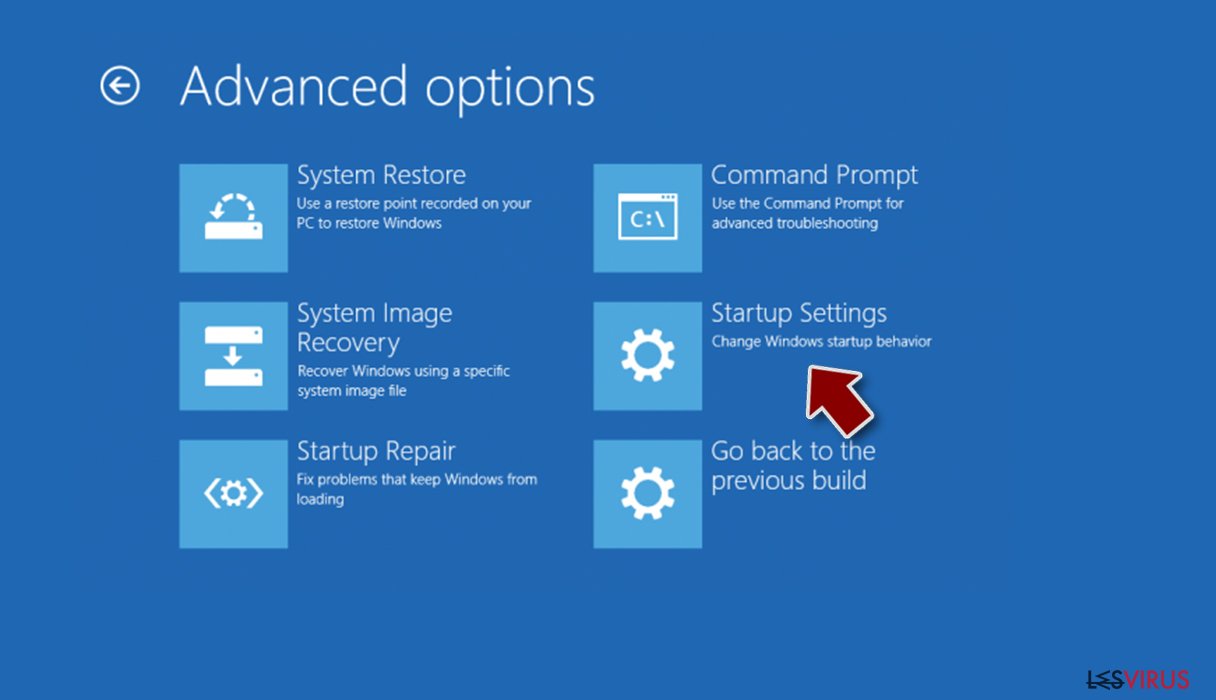

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

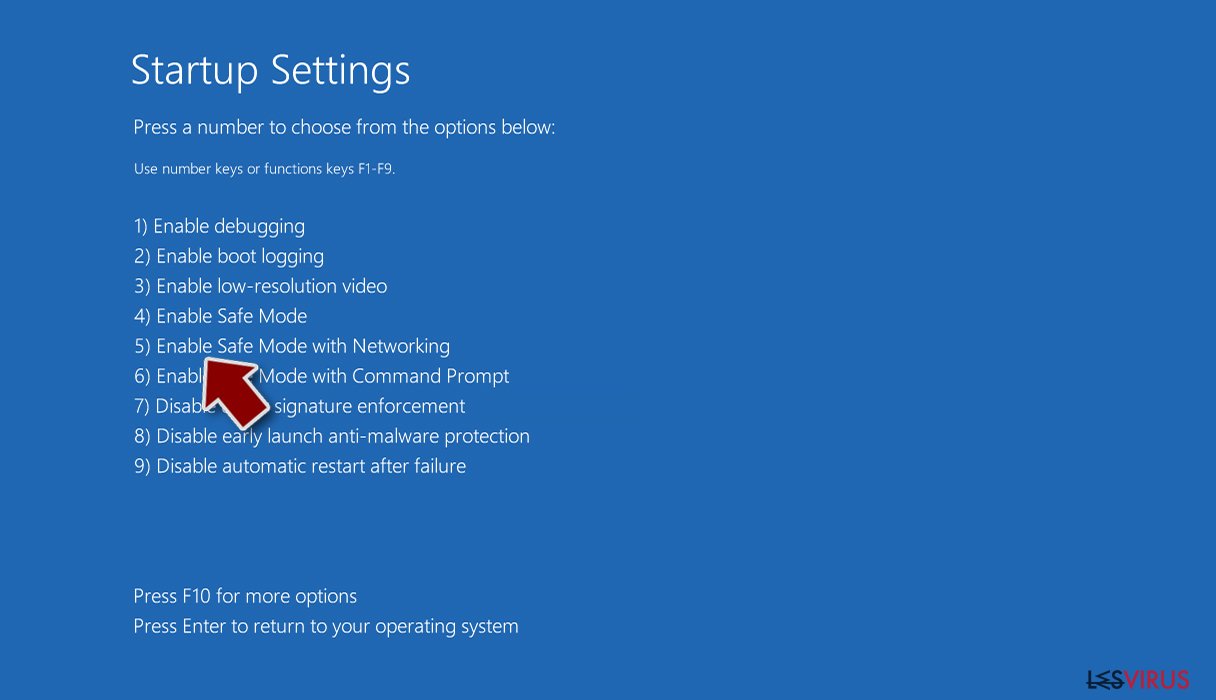

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

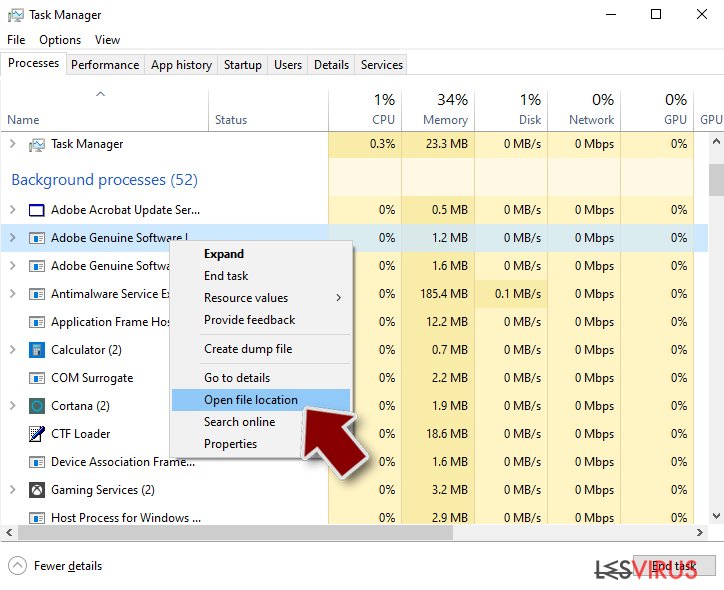

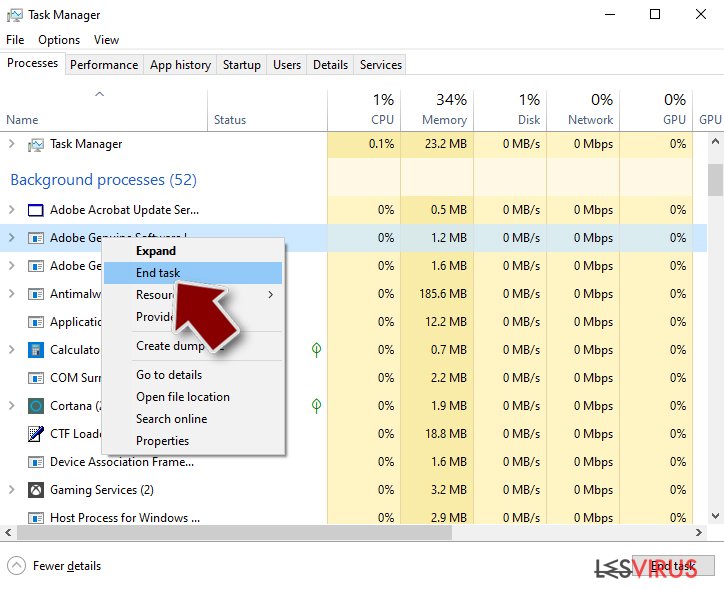

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

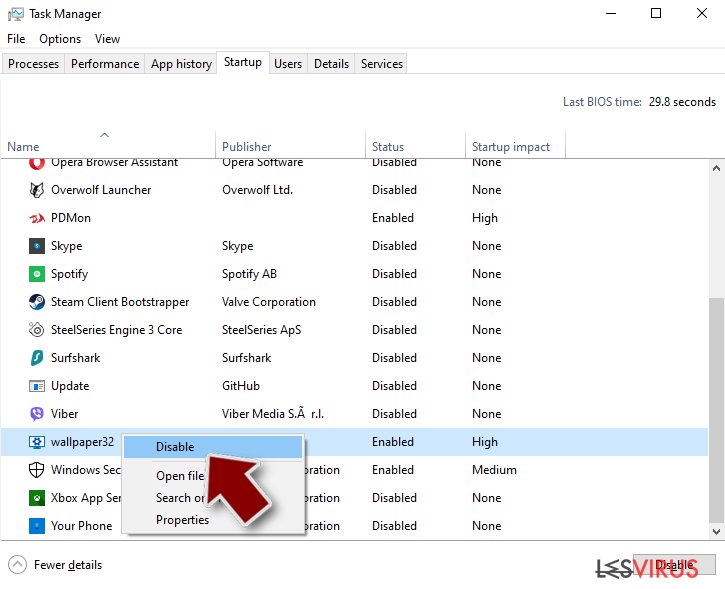

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

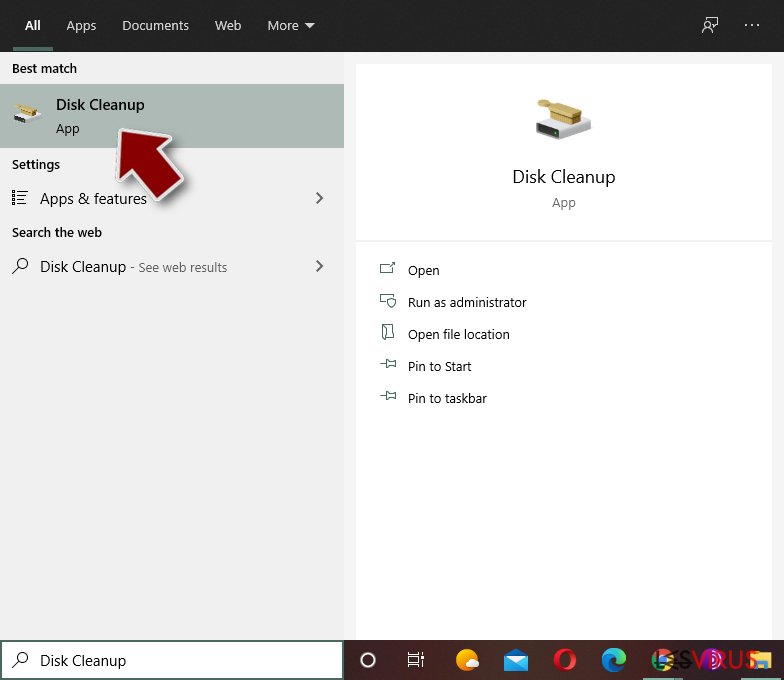

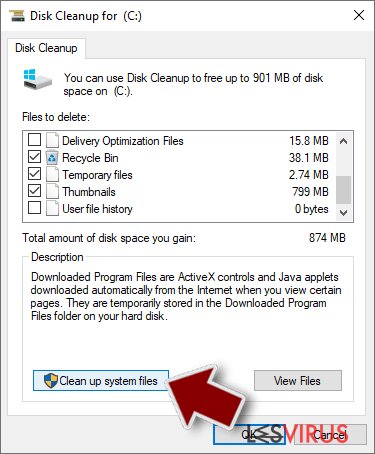

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer Sage 2.2 à l'aide de System Restore

Si vous ne parvenez toujours pas à supprimer Sage 2.2, essayez d'effectuer la restauration du système.

-

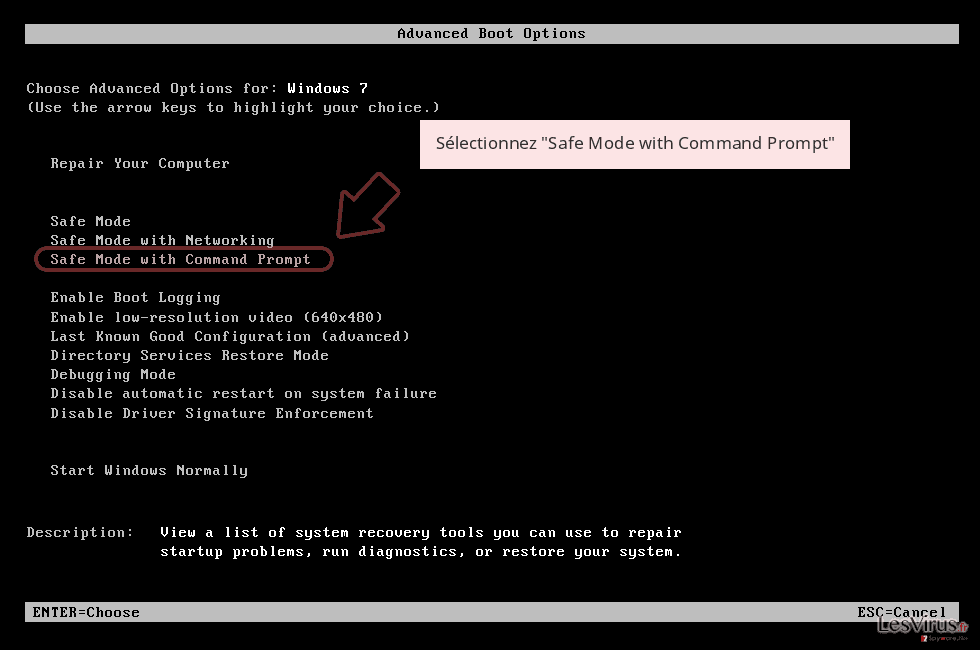

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

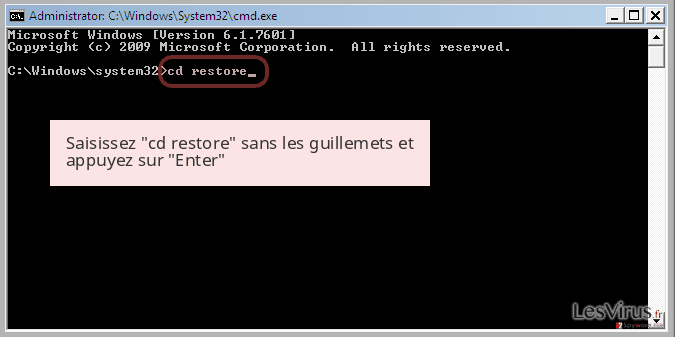

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

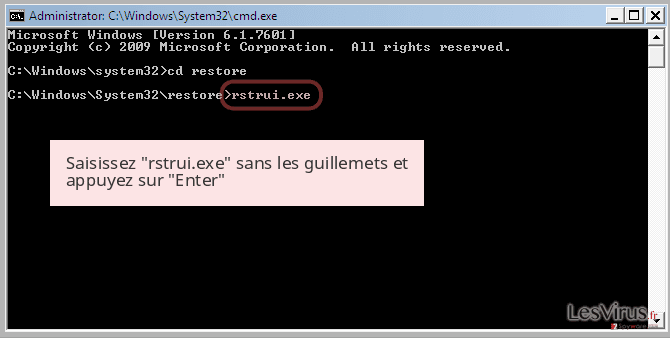

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

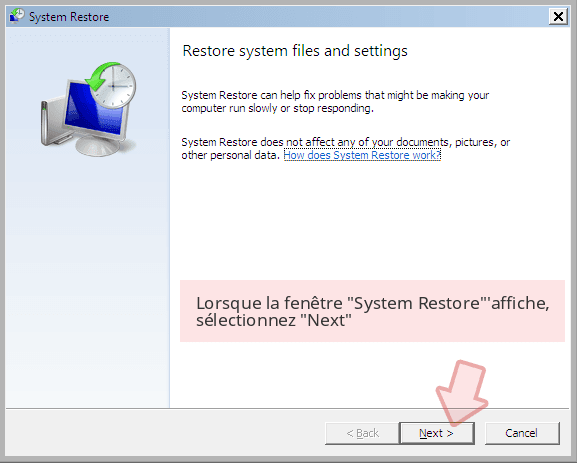

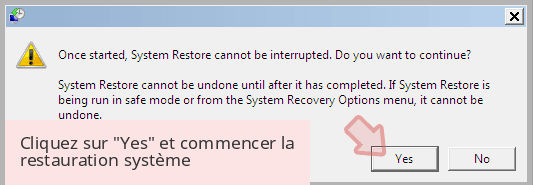

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Sage 2.2. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer Sage 2.2 de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par Sage 2.2, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Data Recovery Pro, qu'est-ce que c'est ?

Cette application est très pratique pour localiser les fichiers endommagés. Bien qu'il n'y ait aucune garantie à 100% que se programme récupérera tous les fichiers cryptés, vous pourriez toujours l'essayer.

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel Sage 2.2;

- Restituez-les.

Optez pour la fonction Windows Versions Précédentes

Suivez ces étapes pour récupérer des copies précédemment enregistrées automatiquement de vos fichiers. Bien que cette méthode prend du temps, elle pourrait vous permettre de récupérer avec succès certains de vos fichiers.

- Retrouvez un des fichiers cryptés que vous souhaitez restaurer et cliquez droit dessus;

- Sélectionnez “Properties”, et allez dans l'onglet “Previous versions”;

- Là, cherchez toutes les copies disponibles du fichier dans “Folder versions”. Vous devez sélectionner la version que vous voulez restituer et cliquez sur “Restore”.

Le décrypteur de Sage 2.2

Pour le moment, il n'y a aucune bonne nouvelle concernant un éventuel outil de décryptage. Tandis que les experts informatiques travaillent dessus, vous devez opter pour des méthodes alternatives.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Sage 2.2 et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.