Supprimer Red Cerber virus (Instructions libre) - Les méthodes de décryptage inclues

Guide de suppression de virus Red Cerber

Quel est Le virus rançongiciel Red Cerber?

Red Cerber continue de semer la panique parmi les internautes

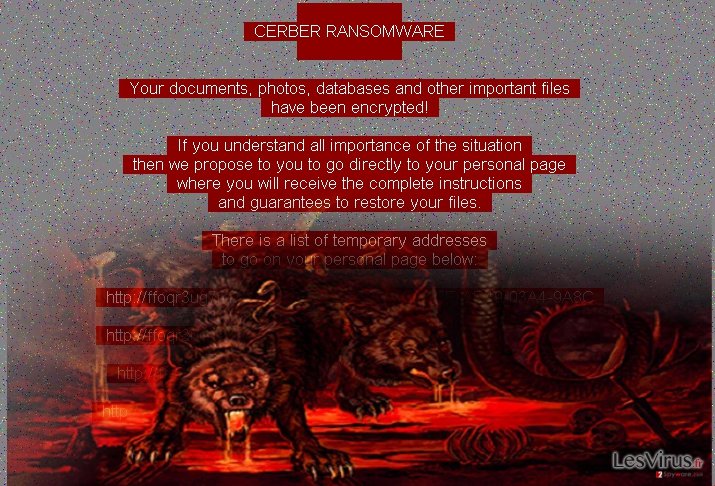

Le virus Red Cerber est le plus récent échantillon du très célèbre virus rançongiciel Cerber, lequel a causé assez de dommages durant l’année 2016. Les développeurs de ce crypto-malware destructeur ont déjà réussi à mettre en oeuvre cinq versions de cette cyber menace . Cerber 5.0.1 est la plus récente version. Chacune d’elle possède des caractéristiques distinctes des autres. Toutefois, la note de rançon est presque spécifiquement identique pour toutes ces versions. Les plus anciennes versions avaient tendance à supprimer les copies du volume shadow, ce qui anéantissait complètement les derniers espoirs de récupération des données par les utilisateurs qui n’avaient pas sauvegardé leurs données. La dernière version comporte certaines modifications. Dans l’une d’elle, les instructions sont écrites sur un arrière-plan rouge plutôt que vert. Si cette déveine virtuelle neutralise votre ordinateur, ne cédez pas à la panique, mais concentrez-vous sur le procédé de suppression de ce rançongiciel Red Cerber.

Si l’on jette un regard en arrière sur l’histoire de l’évolution de Cerber, très peu de personnes se souviennent de ce malware qui ne ciblait que quelques pays en particulier. La version originale comportait des défauts qui limitaient les capacités de Cerber. Il fallait que l’ordinateur soit redémarré pour qu’il puisse le neutraliser complètement. Cependant, il n’a pas fallu longtemps pour que les arnaqueurs fassent évoluer cette menace à la vitesse de l’éclair. Ils ont exploré divers moyens et diverses techniques pour stimuler la propagation de cette infection destructrice. Ils ont même exploité les failles du navigateur pour infecter des ordinateurs . La plus récente version à bombardé les utilisateurs d’emails de fausses cartes de crédit.

En comparaison avec d’autres menaces, l’élément majeure qui fait la différence avec le malware Red Cerber est le fait qu’il désactive la commande pour supprimer les copies du volume shadow . Ce sont ces copies qui laissent une chance de récupérer les fichiers perdus après un plantage du système ou une perte inexpliquée des données. Malgré cette lueur d’espoir, le décryptage de Cerber constitue toujours un vrai casse-tête pour les chercheurs en matière de virus. Depuis l’apparition de la version originale, les experts en informatique ont été en mesure de concevoir un logiciel de décryptage pour la version originale, mais les versions les plus récentes restent non décryptables.

En outre, le rançongiciel Red Cerber possède une programmation préférentielle pour encoder certains types de fichiers et dossiers en particulier. Les réducteurs ont changé le nombre d’extensions encodables en excluant les extensions suivantes : .bat, .cmd, .com, .cpl, .exe, .hta, .msc, .msi, .msp, .pif, .scf, .scr, and .sys. Bien que le virus ait maintenu sa préférence pour les fichiers .doc, il a ajouté d’autres types de fichiers à la liste des 493 extensions de fichier encodables. En clair, vous devez vous dépêcher de supprimer Red Cerber.

Comment cette infection virtuelle se propage-t-elle ?

Les réducteurs ont découvert de nouvelles façons d’infecter le plus d’utilisateurs possible. Les spams occupent une grande part dans les cas d’infections du virus Red Cerber. En général, il prend la forme d’un faux rapport de paiement ou d’un préavis de facture provenant d’une adresse email ordinaire, supposée avoir été envoyé par une femme raffinée. On n’a pas besoin de caractéristiques spécifiques pour repérer des discordances et des erreurs flagrantes. Tout d’abord, les erreurs de frappe et d’orthographe sont des caractéristiques prédominantes des pourriels ou spams . Qui plus est, l’expéditeur supposé fait mal ressortir les références fournies dans le contenu du message. Par ailleurs, la cyber infection est propagée par le moyen des kits d’exploit, particulièrement RIG et Nemucod . On peut les rencontrer dans les sites web corrompus, comme les pages web illégales de partage des fichiers. Sachez que Flash Player continue d’être utilisé par les réducteurs des rançongiciels et les développeurs du virus Red Cerber n’ont pas non plus raté l’occasion de l’utiliser.

Est-il possible de neutraliser Red Cerber?

Si vous souhaitez exterminer complètement le virus Red Cerber, installez une application anti-spyware telles que FortectIntego ou Malwarebytes. N’oubliez pas de les mettre à jour avant de lancer le processus d’élimination. Il est possible que le malware résiste à la suppression. C’est dans ce cas que les instructions fournies ci-dessous s’avèrent utiles. Sachez que ce n’est qu’après avoir complètement supprimé Red Cerber que vous devez procéder au décryptage des données.

Guide de suppression manuel de virus Red Cerber

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Certaines versions de Cerber peuvent modifier les fonctionnalités du système, ce qui peut résulter en un fonctionnement limité de l’appareil. Si vous rencontrez un problème de téléchargement, basculez vers le mode sans échec avec réseau.

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

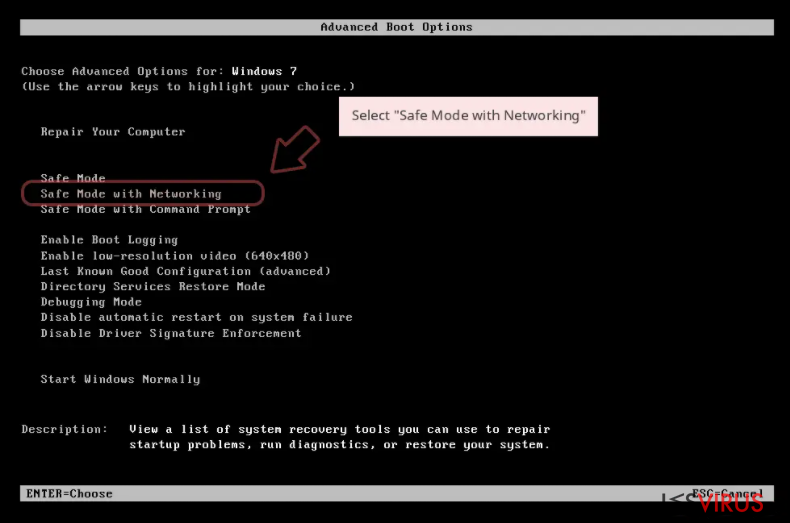

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

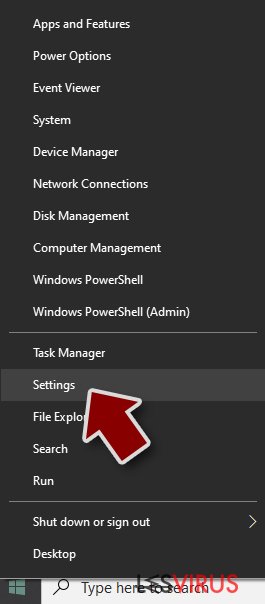

Windows 10 / Windows 8

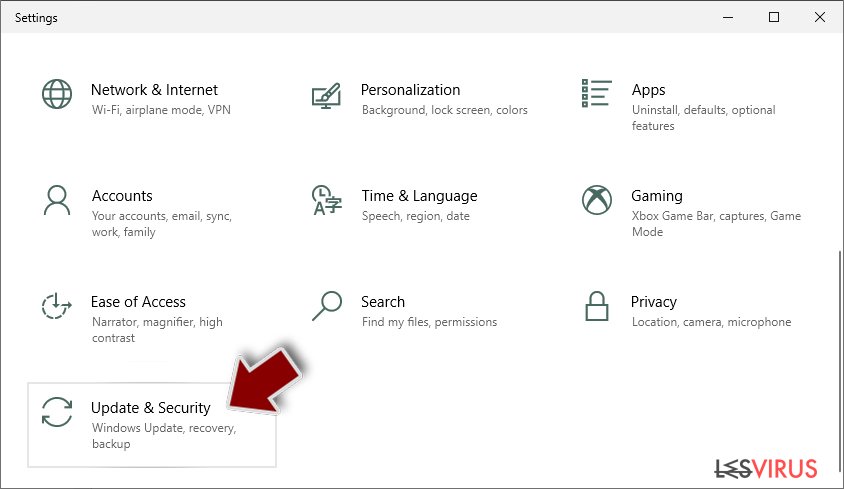

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

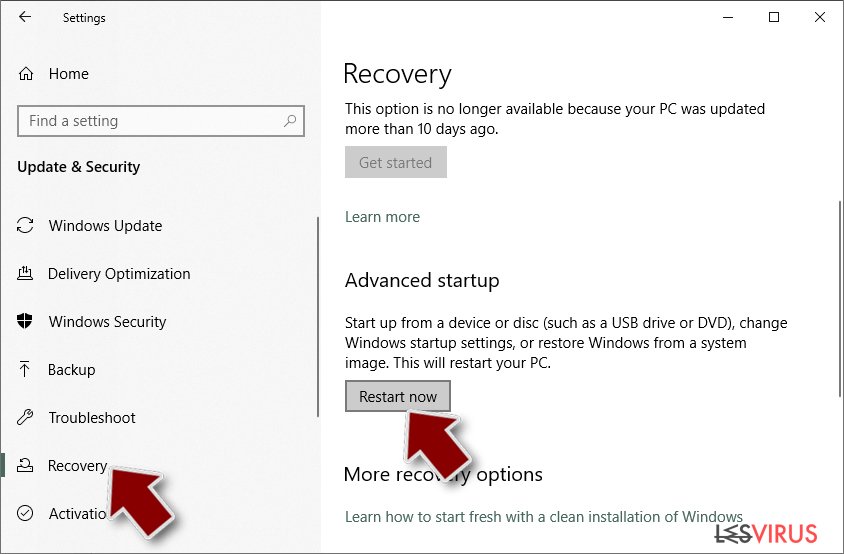

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

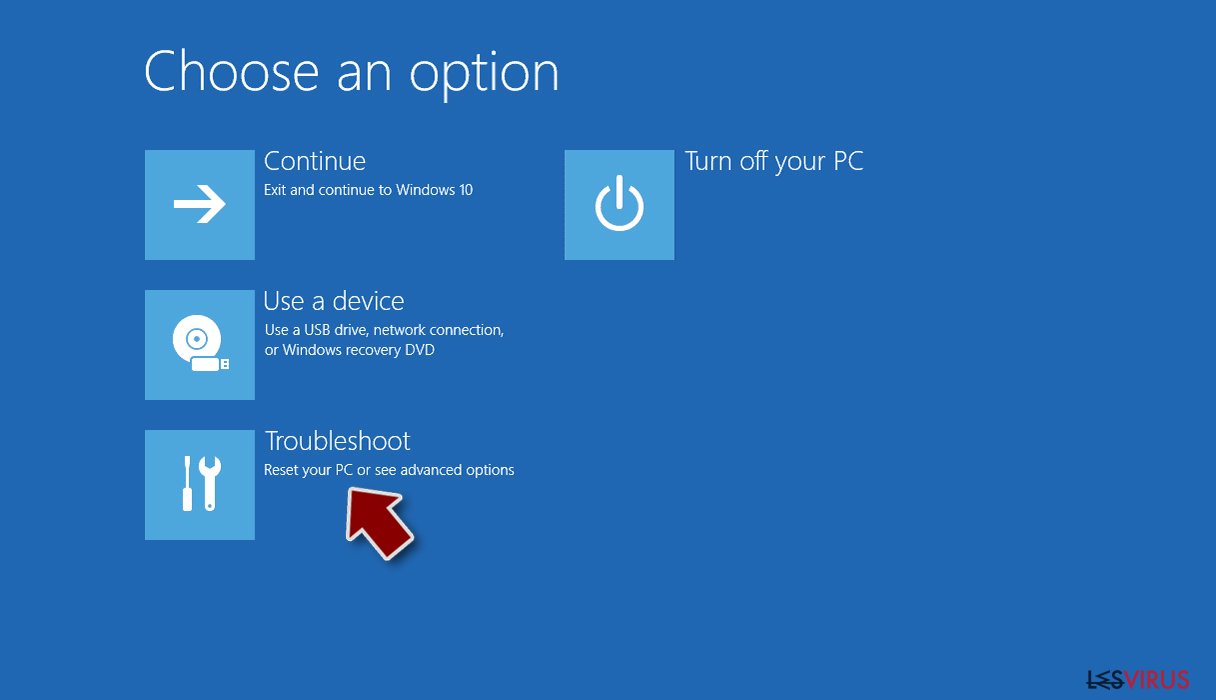

- Sélectionnez Résolution des problèmes

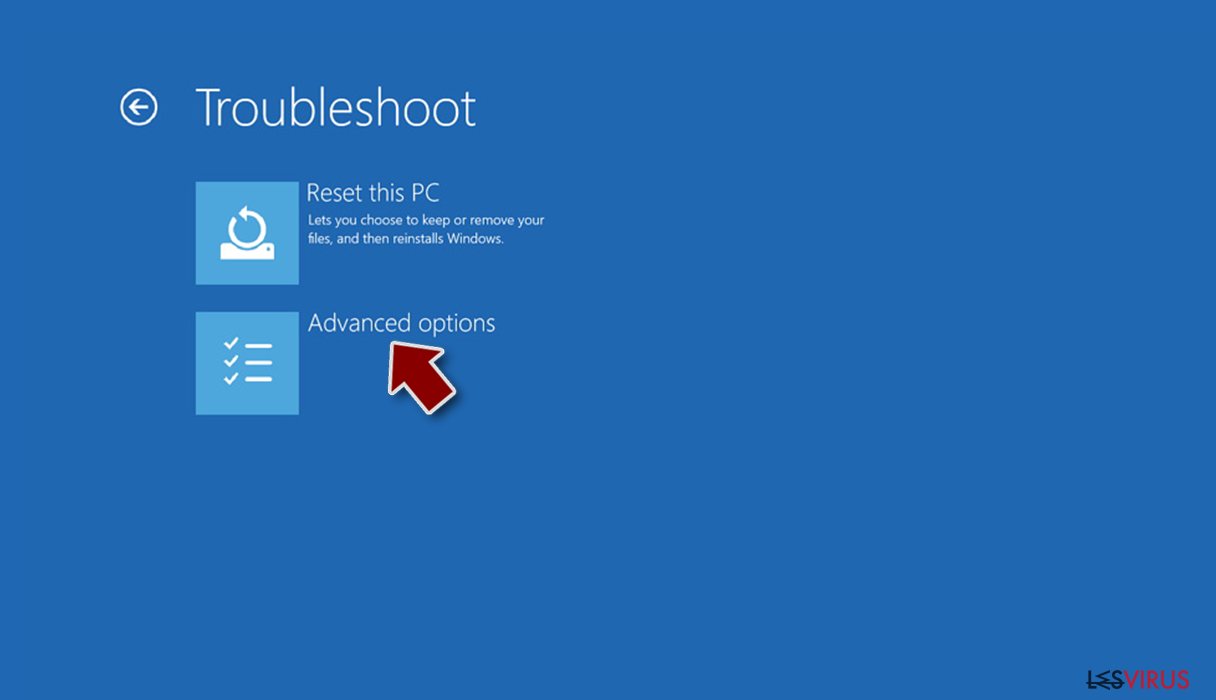

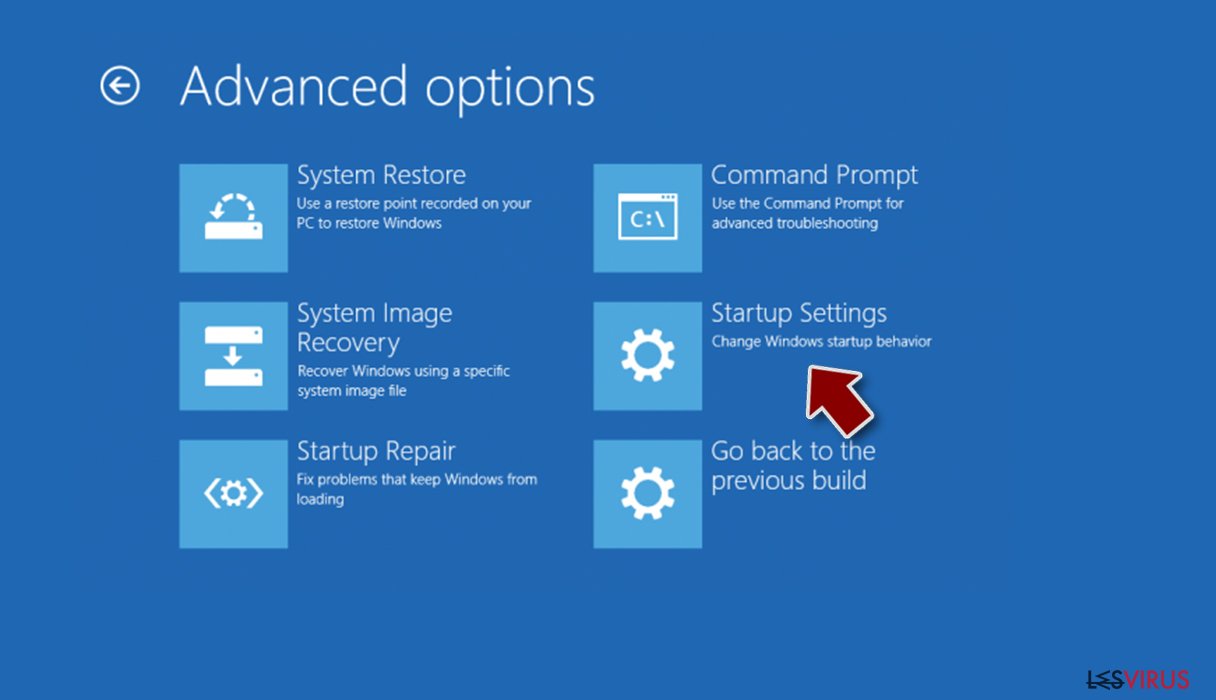

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

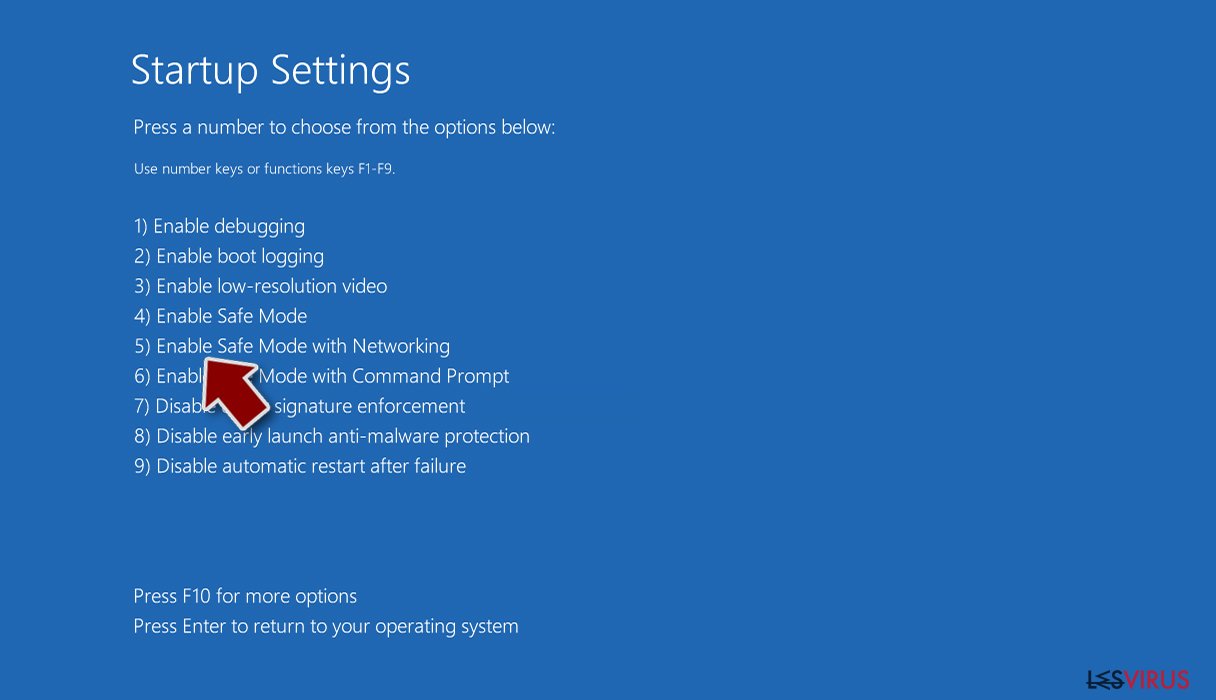

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

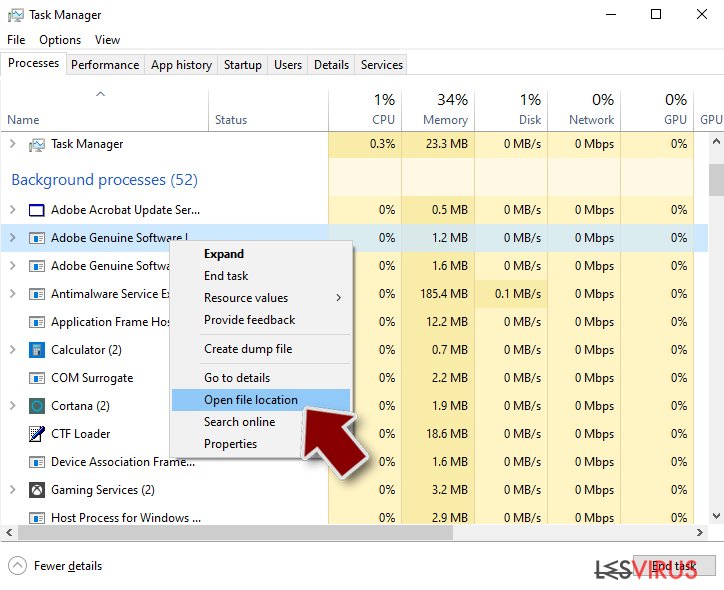

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

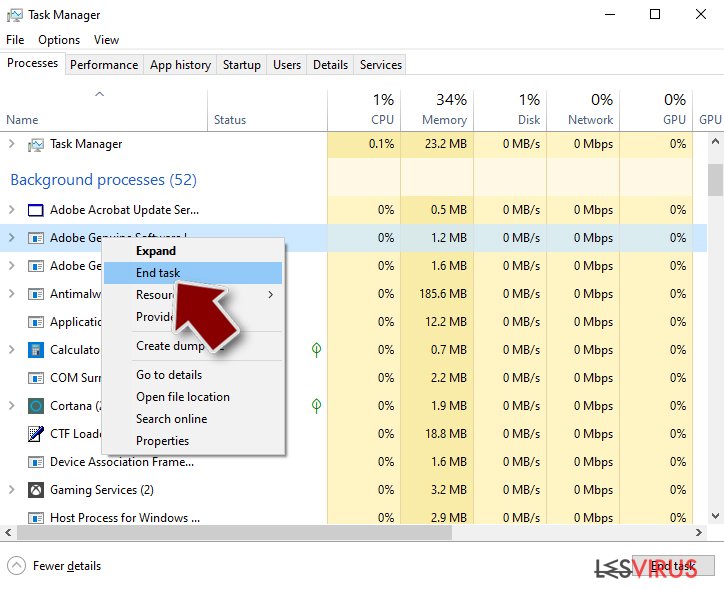

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

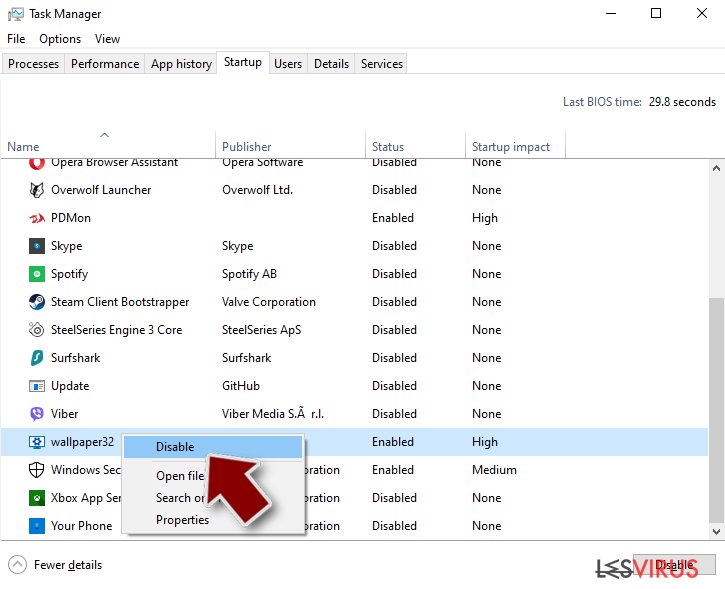

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

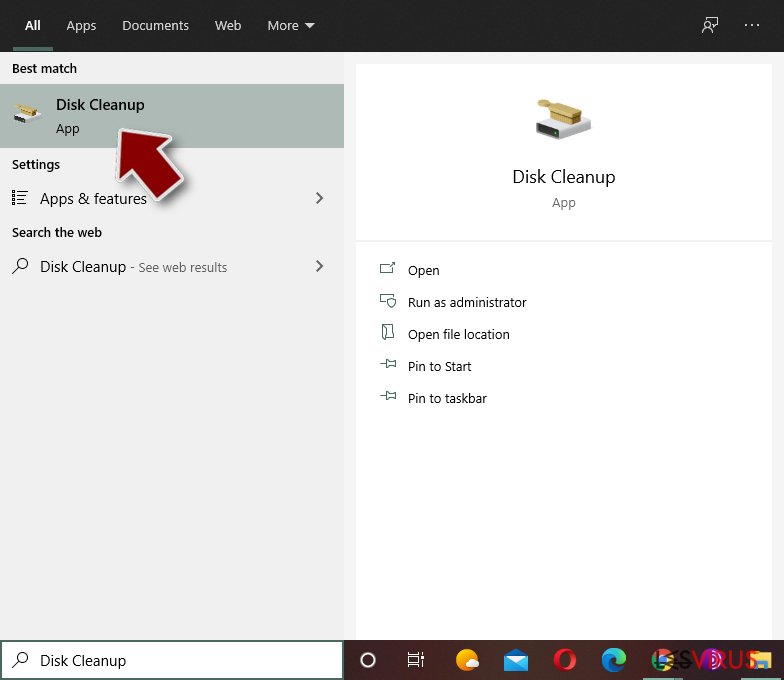

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

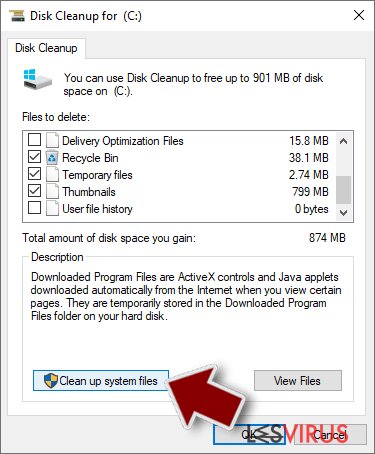

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer Red Cerber à l'aide de System Restore

-

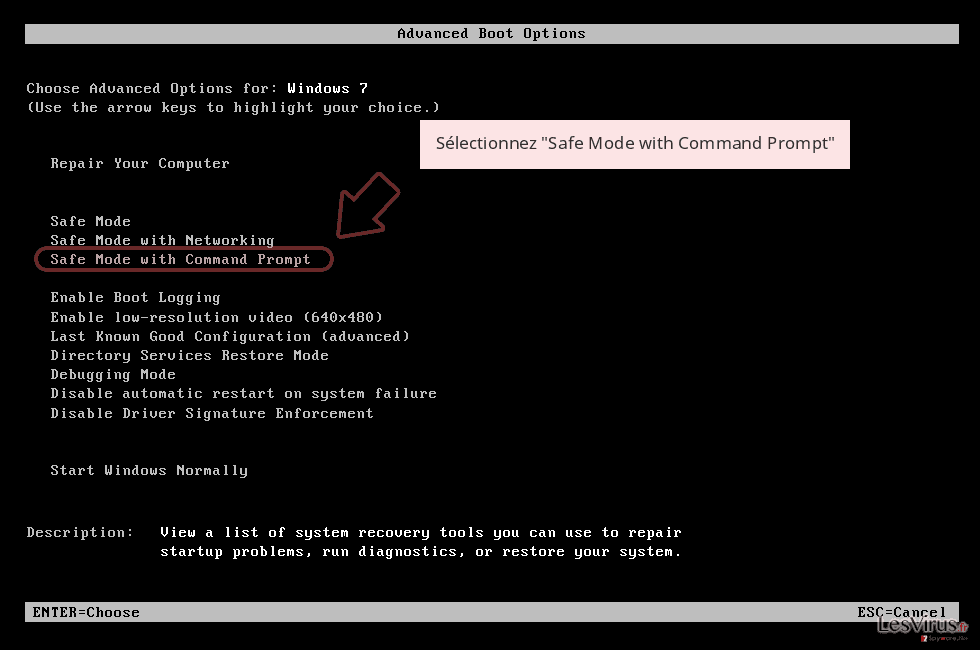

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

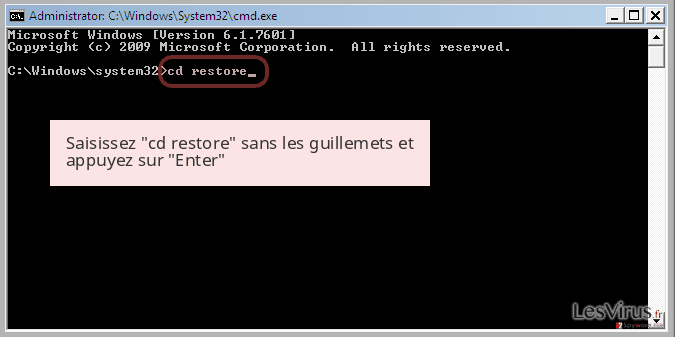

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

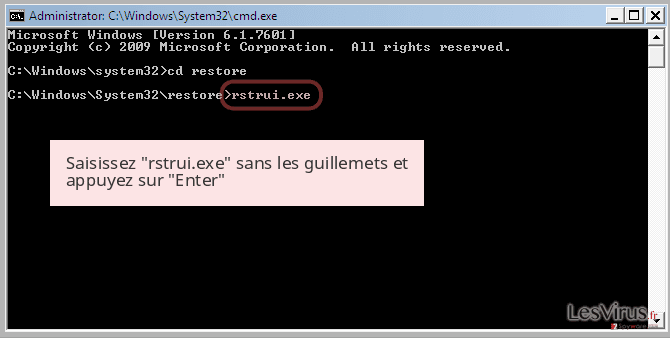

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

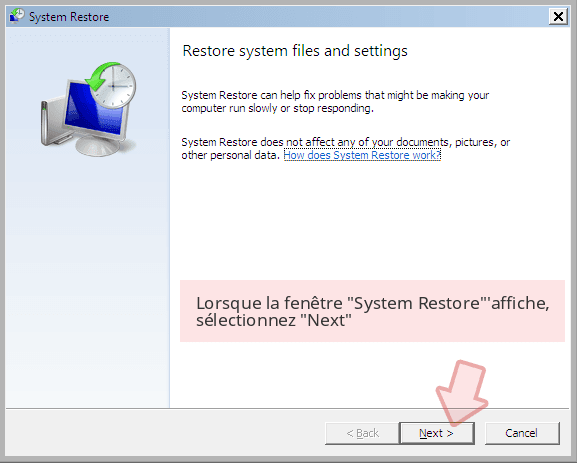

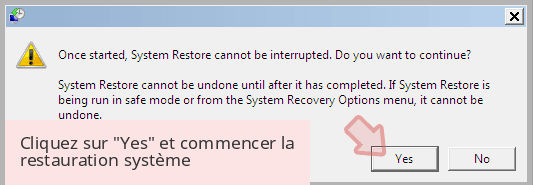

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Red Cerber. Après avoir fait cela, cliquez sur Next.

-

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer Red Cerber de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par Red Cerber, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Utiliser le programme Data Recovery Pro

Même s’il est vrai que la meilleure façon de décrypter les fichiers serait d’obtenir la clé privée, vous ne perdez rien en essayant d’utiliser ce logiciel.

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel Red Cerber;

- Restituez-les.

ShadowExplorer– la seule chance de récupérer les fichiers?

Les clichés instantanés du volume ou Shadow volume copies restent l’un des principaux moyens de récupérer les fichiers perdus ou endommagés. Bien évidemment s’ils ne sont pas éliminés au préalable. Si l’on tient compte du fait que cette dernière version du virus n’est pas programmée pour effacer ces copies, vous pourrez avoir une chance de récupérer vos fichiers.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Red Cerber et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.