Supprimer CryptoTorLocker virus (Instructions de suppression) - Les méthodes de décryptage inclues

Guide de suppression de virus CryptoTorLocker

Quel est Le virus rançongiciel CryptoTorLocker?

Description analytique du virus rançongiciel CryptoTorLocker

Heureusement, le virus Crypto TorLocker ne pose aucun problème majeur à la communauté virtuelle. Bien qu’il fonctionne comme une menace qui crypte les fichiers, les experts informatiques déclarent qu’il ne s’agit pas d’une menace très perfectionnée. Ceci est en partie dû à sa note de rançon. Même s’il est plutôt rare de trouver des messages de rançon correctement écrits, l’exemple de ce virus bat tous les records d’illettrisme. De même, cela fait naitre des soupçons que les auteurs de ce rançongiciel pourraient être des pirates informatiques mineurs. Ce malware imite également la menace célèbre appelée CryptoLocker, laquelle a récemment accru son trafic dans l’espace cybernétique . Il y a eu plusieurs imitations semblables, mais heureusement aucun d’entre eux n’a pû rivaliser avec la menace originale. Si cette menace infecte votre ordinateur, supprimez-là de votre PC. Le logiciel FortectIntego peut s’assurer qu’aucun élément ne reste dans le système. Ce programme accélère également la suppression de CryptoTorLocker du système.

Le succès qu’a connu les crypto-malwares tels que TeslaCrypt, CryptoWall, Cerber a attiré des esprits brillants et aspirants-pirates. Après avoir appris les techniques d’encodage, les utilisateurs élaborent de nouvelles cybers menaces. La conséquence en est que, nous observons des séries de rançongiciels d’une complexité variée. Dans certains cas, les auteurs échouent et créent des menaces très destructrices . En ce qui concerne le logiciel malveillant CryptoTorLocker, il essaie de se faire passer pour CryptoLocker, mais contrairement à ce dernier, il utilise un encodage XOR simple . Bien que les spécialistes affirment qu’il est facilement décryptable, ses méthodes de distribution démeurent encore secrètes. Plus tard, le virus commence sa mission qui consiste à fouiller et à crypter les documents potentiellement importants. Après les avoir trouvés, il les crypte avec un algorithme symétrique et ajoute .CryptoTorLocker2015! aux données corrompues. De la même manière que les autres menaces, toutes les demandes de rançon sont présentées sous la forme d’un texte intitulé COMMENT DÉCRYPTER LES FICHIERS.txt.

Vos fichiers importants encodage puissant RSA-2048 effectués sur cet ordinateur :Photos,Videos,documents,usb disks etc.Voici une liste complète des fichiers cryptés et vous pouvez vérifier cela personnellement. CryptoTorLocker2015! qui peut décrypter les fichiers crypter et vous redonner le contrôle de ceux-ci. Pour recevoir la clé de décryptage des fichiers, vous devez payer 0.5 Bitcoin ou100$ USD/EUR.

Juste après le paiement, veuillez indiquer l’adresse Bitcoin. Notre robbot vérifiera l’identifiant Bitcoin et lorsque la transaction sera terminée, vous recevrez l’acitvation, achat de Bitcoins, Voici nos recommandations 1. Localbitcoins.com C’est un service fantastic,Coinbase.com Exchange,CoinJar =Baseé en Australie, Nous attentons votre transaction dans notre portefeuille.

NOUS VOUS DONNONS DES DÉTAILS! Contactez-MOI si vous avez besoin d’aide Mon Email = information@jupimail.com VOTRE PROCEDURE DE DECRYPTAGE AUTOMATIAQUE COMMENCE DÈS QUE VOUS EFFECTUEZ VOTRE PAIEMENT EN BITCOIN ! VOUS DEVEZ PAYER envoyez 0.5 BTC à l’ Adresse Bitcoin 1KpP1YGGxPHKTLgET82JBngcsBuifp3noW

En outre, la menace donne un délai de cinq jours aux victimes pour transférer la somme de 0,5 bitcoin qui correspond à environ 450 USD. Ensuite, une fenêtre surgit. Puisque cette menace n’inflige pas de gros dommages au système, vous pouvez simplement contourner cette fenêtre et décrypter les fichiers soit en ligne ou en utilisant l’outil de décryptage créé par Nathan Scott à qui vont tous les mérites d’avoir identifié cette menace. Gardez présent à l’esprit que ce programme a été créé grâce aux éléments du virus, et donc certains programmes antivirus pourraient le considérer comme une menace. Dans le même temps, il n’y a aucun avantage à télécharger le décrypteur de CryptoTorLocker promu par les pirates. Ce programme est non seulement inutile, mais aussi il peut implanter des composants malveillants dans le système d’exploitation. S’ils sont laissés dans le système, ces éléments pourraient servir à un piratage futur.

Comment cette menace se propage ?

Ce malware utilise plusieurs moyens pour se faufiler dans les appareils. L’une de ces méthodes est l’emploi de courriels indésirables qui constituent un outil courant de propagation des menaces sous le vernis des fausses factures ou des rapports fiscaux. Deuxièmement, certaines crypto-infections utilisent des attaques brutes par la force pour paralyser les systèmes d’exploitation. Des informations d’identification faibles et les vulnérabilités du système augmentent également fortement les chances de rencontrer une menace semblable . Les kits d’exploitation et les chevaux de Troie ainsi que d’autres domaines de partage de fichiers pourraient aussi être mis en cause. La mise à jour régulière de vos programmes de sécurité, l’exécution des sauvegardes régulières et l’évitement des sites Web surchargés de publicités et de faux boutons de téléchargement pourraient également vous aider à échapper aux attaques du rançongiciel CryptoTorLocker 2015 .

Y a-t-il un moyen rapide de se débarrasser de cette infection?

Le moyen le plus efficace d’éliminer le virus est de télécharger et d’installer une application anti-spyware, par exemple, FortectIntego ou Malwarebytes. L’une ou l’autre de ces applications est un outil efficace pour localiser des éléments les plus petits et les plus insidieux, ainsi que des menaces virtuelles telles que les kits d’exploit, les rootkits, les trojans ou les vers informatiques. Après avoir éliminé la menace, vous pouvez passer aux solutions de décryptage de vos données. Nous fournissons quelques solutions supplémentaires qui pourraient être utiles à l’avenir. Enfin, restez vigilant et gardez présent à l’esprit qu’un ransomware peut se cacher même dans des pages Web légitimes.

Guide de suppression manuel de virus CryptoTorLocker

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

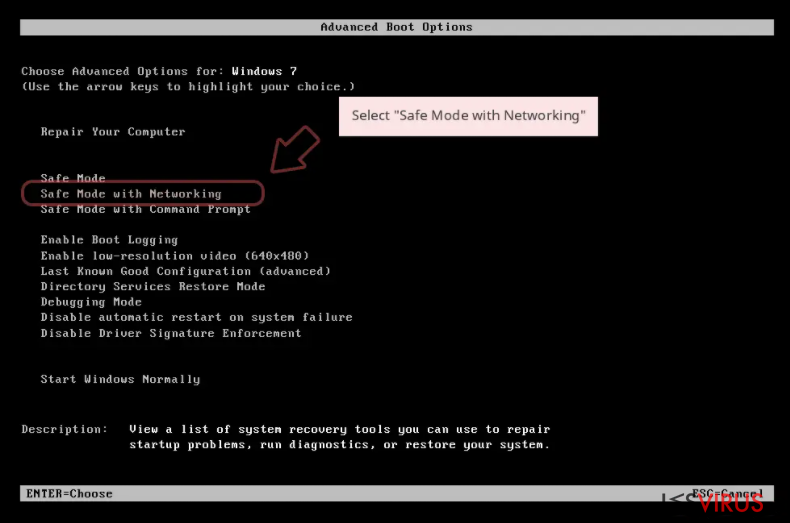

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

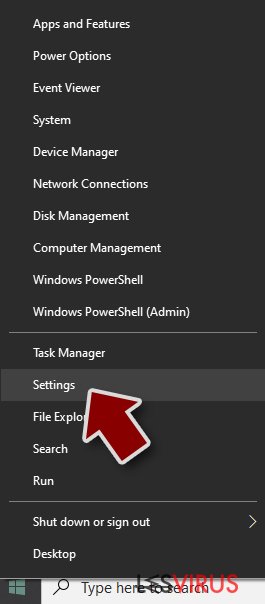

Windows 10 / Windows 8

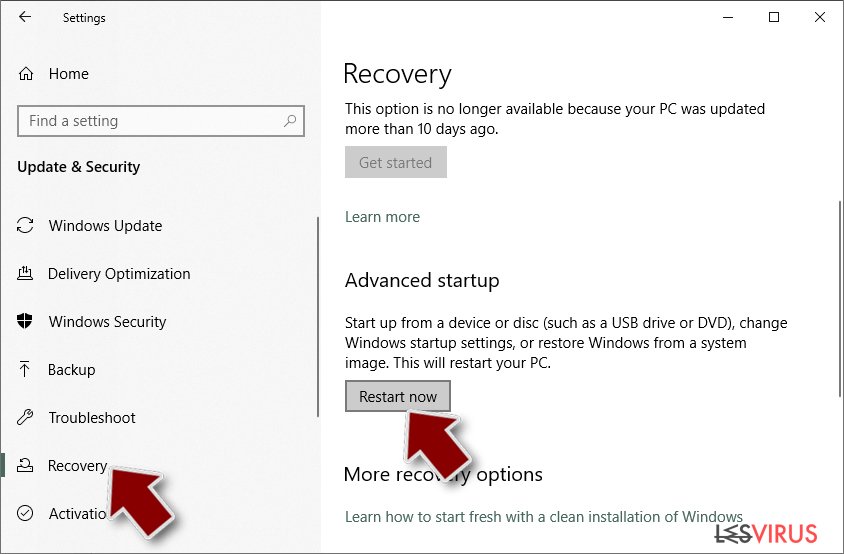

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

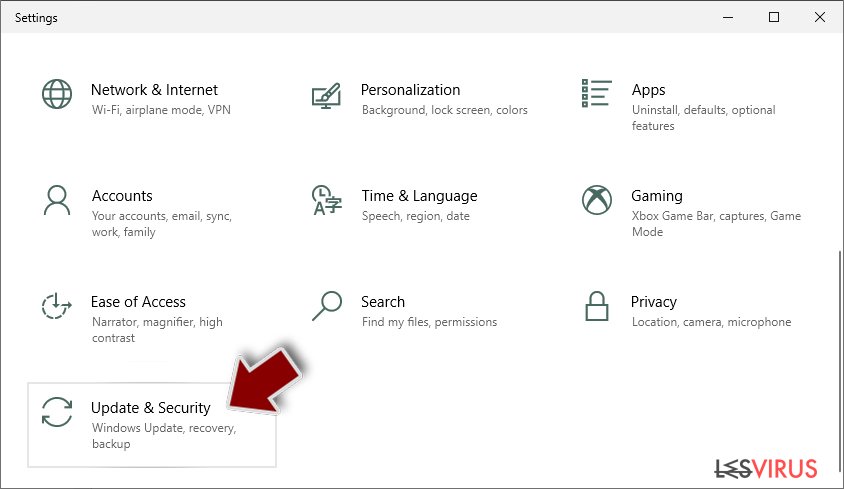

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

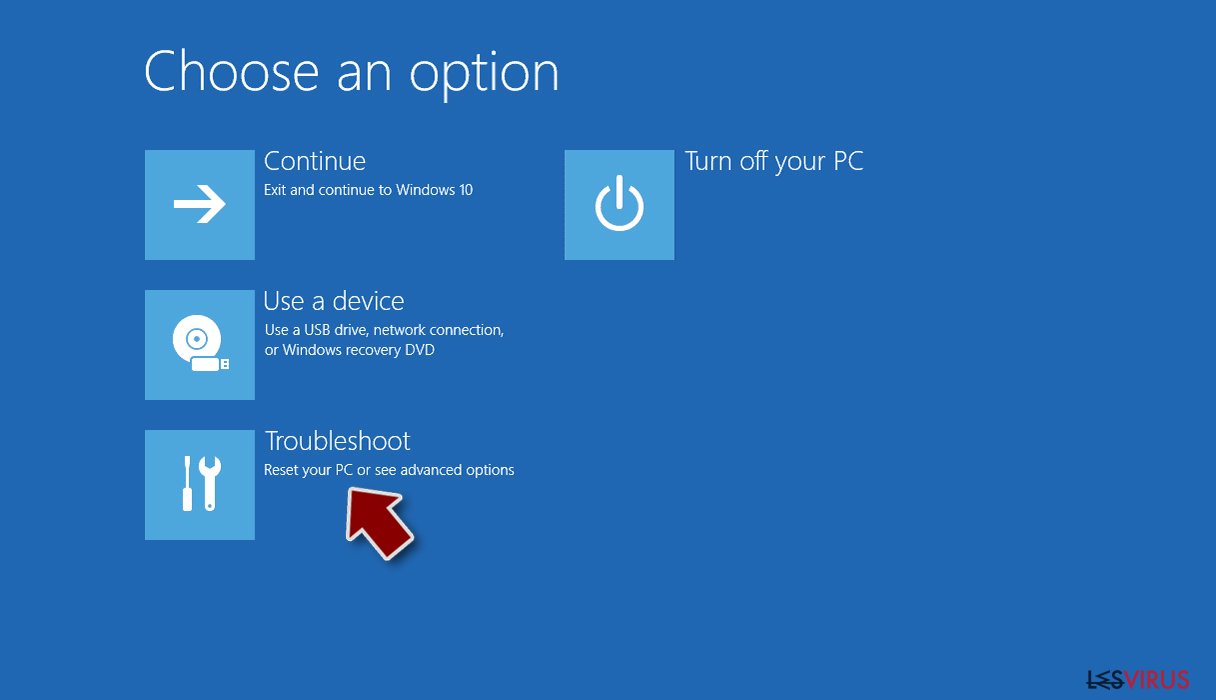

- Sélectionnez Résolution des problèmes

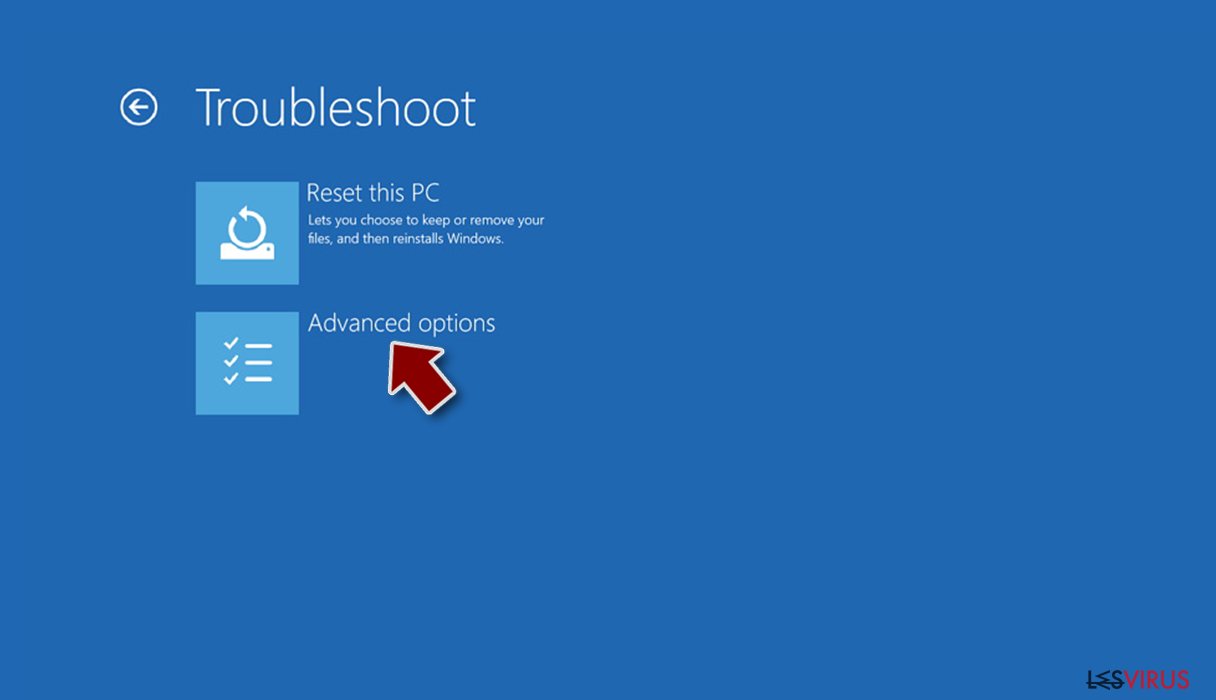

- Allez à la section Options avancées.

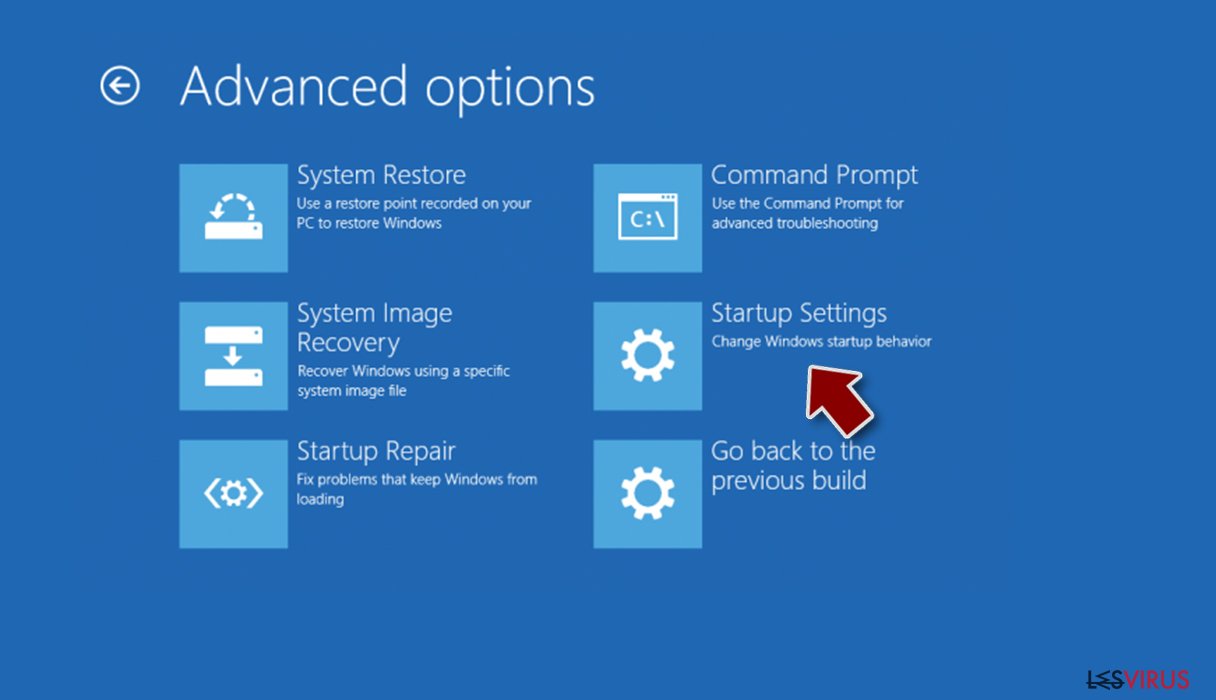

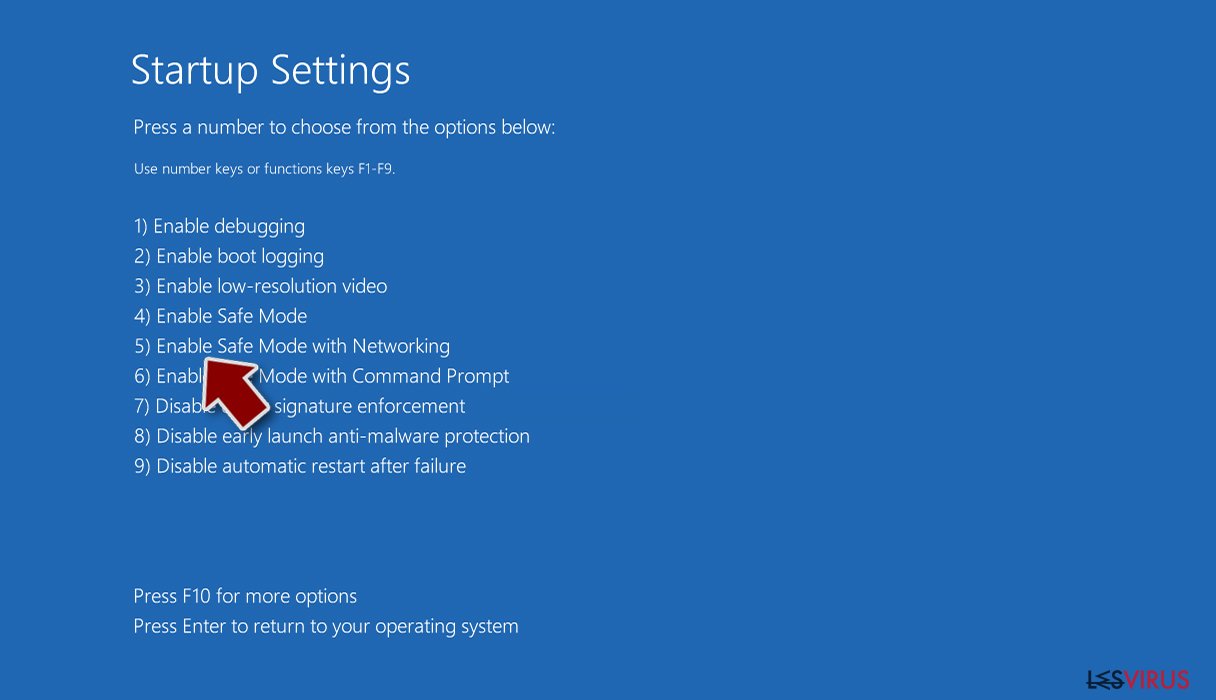

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

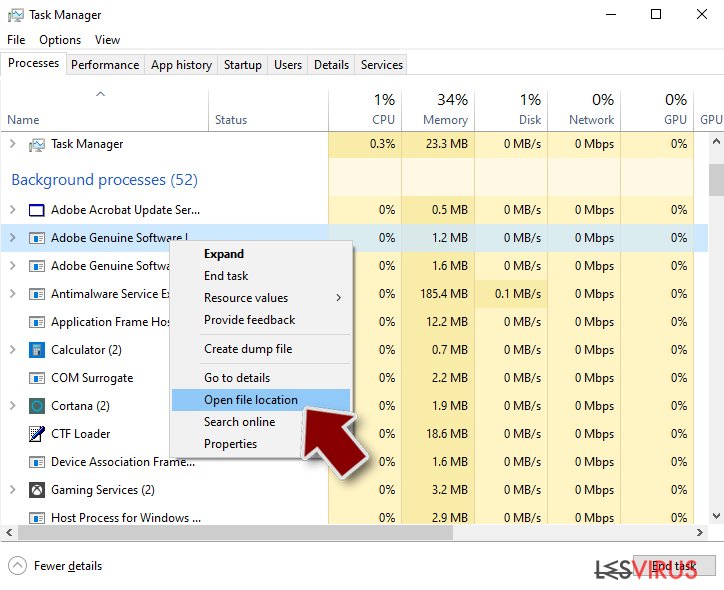

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

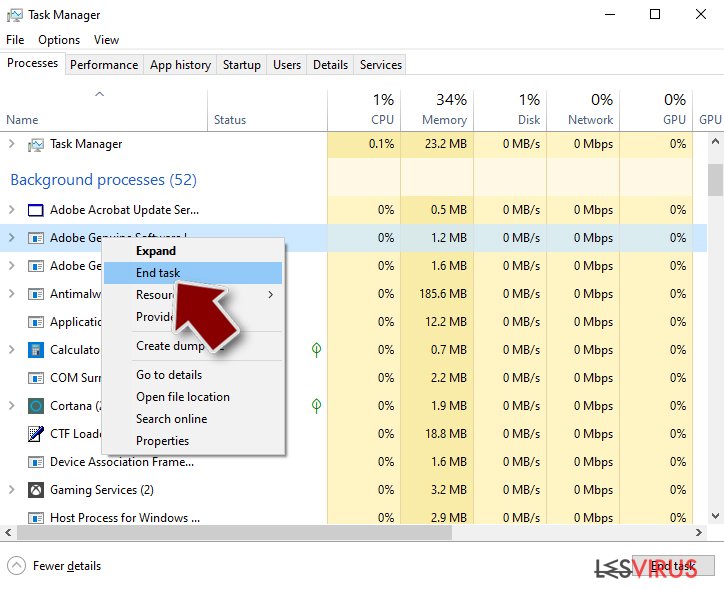

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

Étape 3. Vérifier le Démarrage du programme

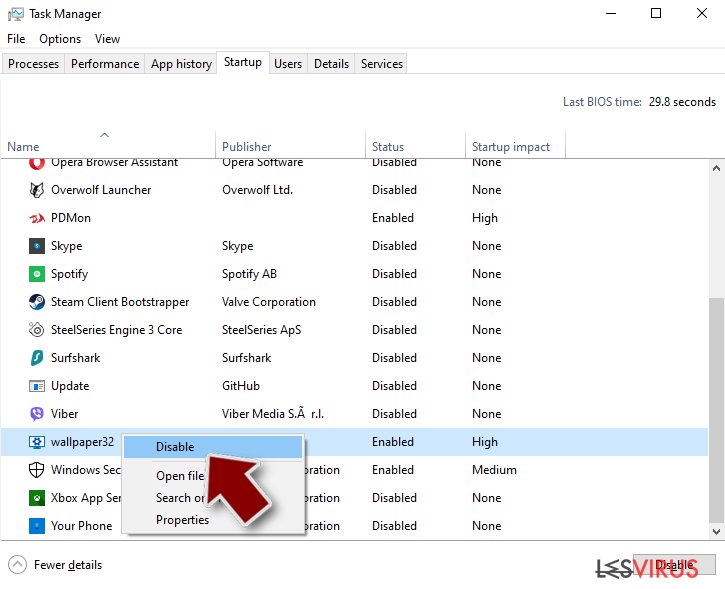

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

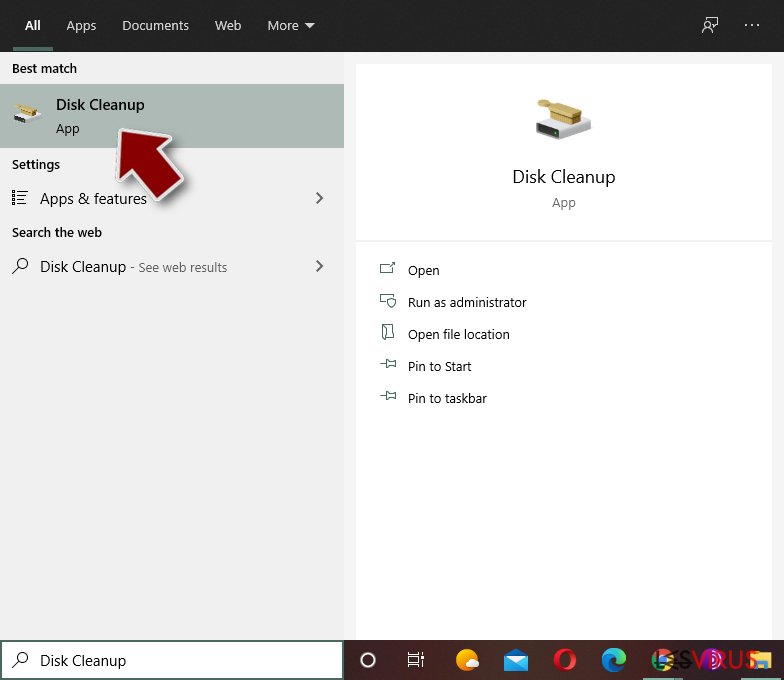

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

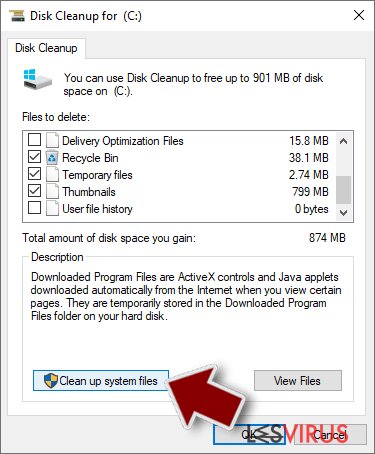

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer CryptoTorLocker à l'aide de System Restore

-

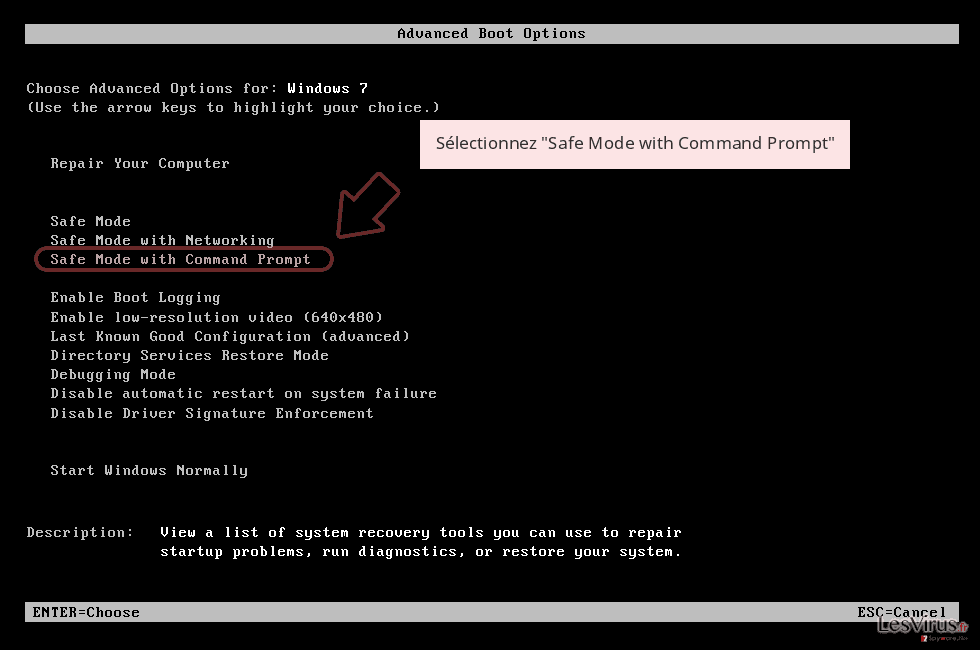

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

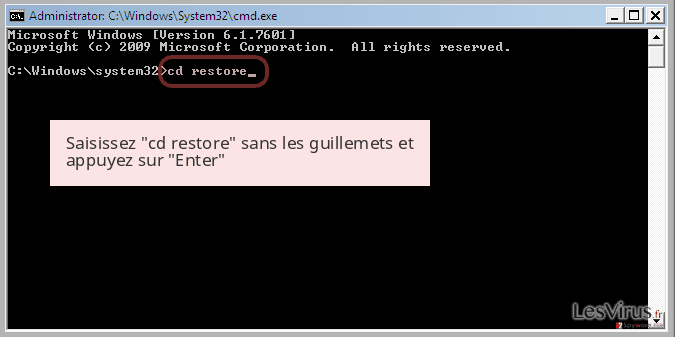

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

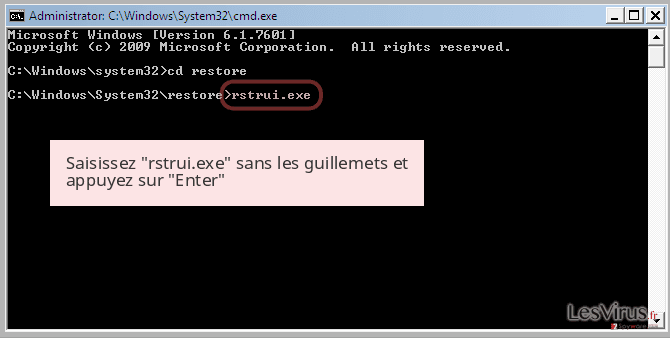

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

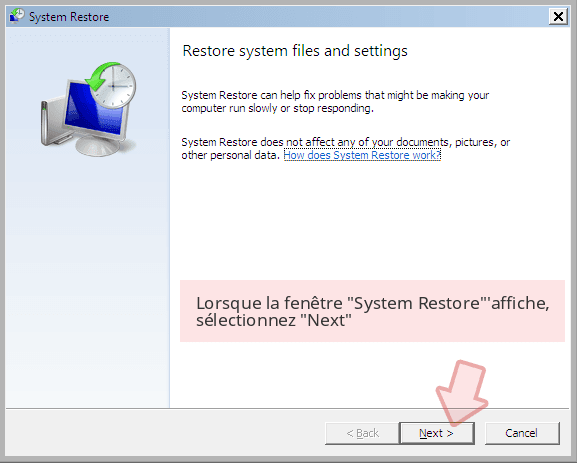

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de CryptoTorLocker. Après avoir fait cela, cliquez sur Next.

-

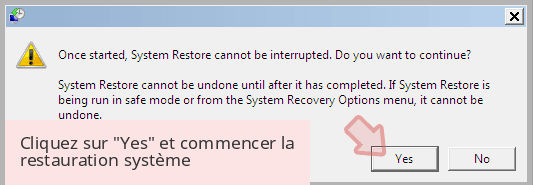

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer CryptoTorLocker de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par CryptoTorLocker, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Opter pour la méthode Data Recovery Pro lorsque vous essayez de restaurer des fichiers cryptés par CryptoTorLocker

Data Recovery Pro est une application très connue qui peut vous aider à décrypter certains de vos fichiers importants. Pour l’utiliser, veuillez suivre les étapes suivantes :

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel CryptoTorLocker;

- Restituez-les.

Les avantages de ShadowExplorer pour la récupération des fichiers cryptés par CryptoTorLocker

Cette application fonctionne sur la base des copies du volume shadow qui sont automatiquement créées par le système d’exploitation. Par conséquent, cela peut recréer les fichiers.

- Téléchargez Shadow Explorer à partir de http://shadowexplorer.com/;

- Suivez les étapes de l'Assistant d'installation de Shadow Explorer et installez cette application dans votre ordinateur;

- Lancez le programme et glissez sur menu déroulant qui se trouve à l'angle supérieur gauche pour sélectionner le disque des données encodées. Vérifiez bien les dossiers qui s'y trouvent;

- Cliquez droit sur le dossier que vous voulez restaurer et sélectionnez “Export”. Vous pouvez aussi sélectionner l'endroit où vous voulez le sauvegarder.

Utilisez le décrypteur CryptoTorLocker pour récupérer les fichiers cryptés par le ransomware

Les experts en sécurité ont déjà mis sur pied un décrypteur que l’on peut utiliser pour récupérer les fichiers bloqués. Vous pouvez le trouver ici.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de CryptoTorLocker et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.