Supprimer Cerber v4.0 virus (Instructions de suppression) - Oct 2016 mise à jour

Guide de suppression de virus Cerber v4.0

Quel est Le virus rançongiciel Cerber v4.0?

Le virus Cerber 4.0 : Quoi de neuf ?

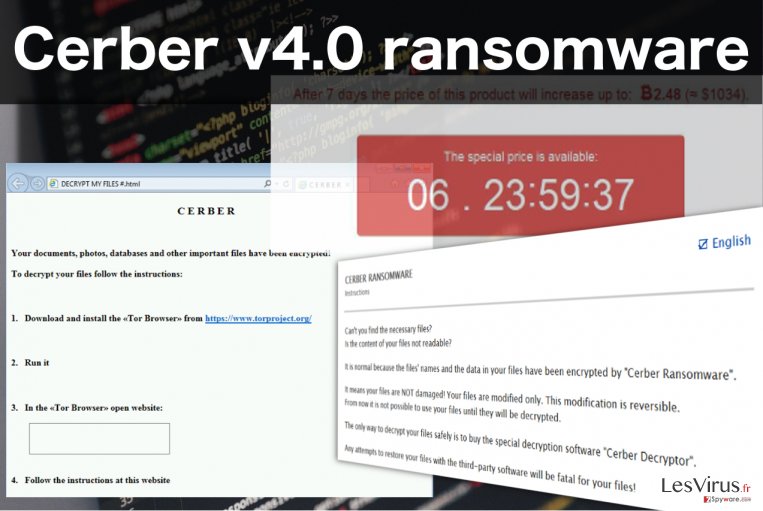

Le virus Cerber 4.0 (aussi connu sous le nom de Cerber v4.0) vient de rejoindre la communauté RaaS (service de création des rançongiciels) au milieu du mois d’Octobre 2016. Ensemble avec Janus Cybercrime (une combination du virus Mischa et Petya) et Stampado, cette nouvelle version appartenant à la famille de Cerber virus se trouve à présent sur le dark web (le marché noir du web), attendant des nouveaux partenaires du cyber crime. Si vous n’avez jamais entendu parler du service de création des rançongiciels auparavant, vous devez comprendre qu’il s’agit d’un nouveau phénomène parmi les créateurs de logiciels malveillants, et le fait de transformer leurs créations malveillantes en entreprise affiliée leur permet de gagner frauduleusement davantage d’argent. Le modèle que les développeurs de ransomware emploie généralement leur garantit au moins 20 % des revenus collectés par les distributeurs de ces logiciels. Actuellement, la diffusion du logiciel malveillant Cerber v4.0 semble provenir des trois campagnes publicitaires malveillantes suivantes:

- La première et la plus importante de toutes les trois est Magnitude. Ce kit d’exploit est utilisé pour propager le virus Cerber depuis le début et il continue également de le faire avec la dernière version. Ce kit d’exploit semble avoir été développé par les pirates de Magnitude spécifiquement dans le but de diffuser ce virus un peu partout.

- Le deuxième groupe de pirate qui se démarque dans la distribution de ce ransomware est appelé PseudoDarkleech. Contrairement à Magnitude, ces cybers criminels sont associés à d’autres virus rançongiciels comme CrypMIC et CryptXXX. Cependant, ils ont modifié certaines choses pour la distribution de Cerber 4.0 et, au lieu d’utiliser le kit d’exploit Neutrino, ils sont en train d’utiliser RIG pour glisser futivement le virus dans les ordinateurs.

- Bien que PseudoDarkleech ait arrêté d’utiliser le kit d’exploit Neutrino, ce kit est toujours très présent et continue d’aider les rançongiciels à trouver des moyens de s’infiltrer dans les ordinateurs des victimes.

Cette vaste campagne de diffusion des rançongiciels est certainement inquiétante et devrait encourager tout un chacun à vérifier si ses données importantes sont vraiment en sécurité. C’est vrai que vous pouvez tout simplement effectuer la suppression de Cerber 4 à l’aide d’un logiciel antivirus fiable tel que FortectIntego et votre ordinateur retrouvera une nouvelle jeunesse, mais on ne peut pas en dire autant de vos fichiers. En effet, le puissant algorithme de cryptage que ce virus utilise depuis avec Cerber 2.0 et Cerber 3.0 reste toujours indéchiffrable, donc la seule façon de protéger vos données est d’avoir des outils de sauvegarde des données.

II est également important de noter que même si le virus précédent a opéré quelques petits changements, cette nouvelle variante s’est amélioré de manière très significative. Les créateurs du virus affirment que le programme est maintenant efficace pour ce qui est de déjouer n’importe quelle activité de contrôle et n’importe quel programme anti-malware, et aussi, il présente un algorithme d’encodage actualisé qui ajoute des extensions de fichiers aléatoires au lieu de celle précédemment utilisée à savoir .CERBER3. De plus, plusieurs types de fichiers différents ont été ajoutés à la liste des cibles. Même s’il deviendra de plus en plus difficile de détecter et de supprimer le rançongiciel Cerber v4.0 de l’appareil infecté, il est entièrement nécessaire de le faire pour la sécurité de l’ordinateur et la santé de vos fichiers à l’avenir.

Quelles strategies de défense peuvent permettre d’éviter ce rançongiciel ?

Avant d’aborder les stratégies de prévention du virus Cerber v4.0, nous devons d’abord vous présenter les deux principaux moyens qu’il utilise pour se propager : les campagnes de pollupostage et les publicités malveillantes. Les spams ont toujours été une technique courante de distribution des logiciels dangereux ou de liens malveillants directement à l’intérieur des ordinateurs des victimes. Les campagnes de spams ont atteint leur apogée en 2010 et ont commencé à décroître continuellement depuis un certain temps, mais en 2016, elles ont connu un accroissement remarquable une fois de plus. Serait-ce dû à un accroissement de la popularité des rançongiciels ? C’est très probable. Le fait d’envoyer des rançongiciels par email s’étant toujours avéré efficace, il n’y a aucune raison qui empêcherait les créateurs de logiciels malveillants à utiliser également cette méthode à leur propre avantage. Par conséquent, vous devez apprendre à reconnaitre des emails potentiellement infectés et éviter de les ouvrir. En général, de tels emails proviennent d’expéditeurs inconnus qui vous pressent de télécharger les pièces jointes ajoutées. Soyez très prudent lorsque vous ouvrez des emails envoyés par des institutions gouvernementales, parce que les pirates peuvent opérer en utilisant leurs noms.

Le Malvertising ou publicité malveillante est une autre technique très utilisée par les développeurs de rançongiciels. Les annonces publicitaires malicieuses, les faux logiciels de mise à jour, les fenêtres flash, les gains de loterie ne sont qu’une petite partie des contenus frauduleux en ligne qui peuvent être utilisés pour diffuser le malware Cerber v4.0 sur Internet. Les utilisateurs qui cèdent à la tentation et cliquent sur de telles offres ouvrent une porte d’entrée au malware qui en profitera pour s’installer dans leurs ordinateurs. Alors, comment savoir quelles publicités pourraient être dangereuses et lesquelles sont sans danger ? En réalité, c’est vraiment difficile de distinguer les deux, donc, le seul moyen de réduire le risque de trébucher sur une annonce publicitaire infectieuse est d’analyser régulièrement votre PC pour repérer des potentielles infections et aussi d’éviter de visiter des domaines peu familier.

Des points importants à savoir sur la suppression de Cerber v4.0

Si vous avez continué la lecture de cet article jusqu’à ce niveau, c’est que vous cherchez des conseils pour éliminer le virus Cerber v4.0. Connaissant le danger que représente cette menace, vous ne devez pas perdre votre temps, mais plutôt procéder à son élimination immédiatement. Puisque la dernière version de Cerber à particulièrement été améliorée au niveau de sa défense contre les antivirus, votre utilitaire antivirus peut avoir des difficultés à l’éliminer. Par conséquent, avant d’entamer la suppression de Cerber v4.0, nous vous suggérons de parcourir d’abord les instructions fournies à la fin de cet article. Lorsque vous aurez achevé la décontamination du virus, vous pourrez alors à nouveau lancer l’analyse complète du système et supprimer Cerber v4.0 une fois pour toutes.

Guide de suppression manuel de virus Cerber v4.0

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

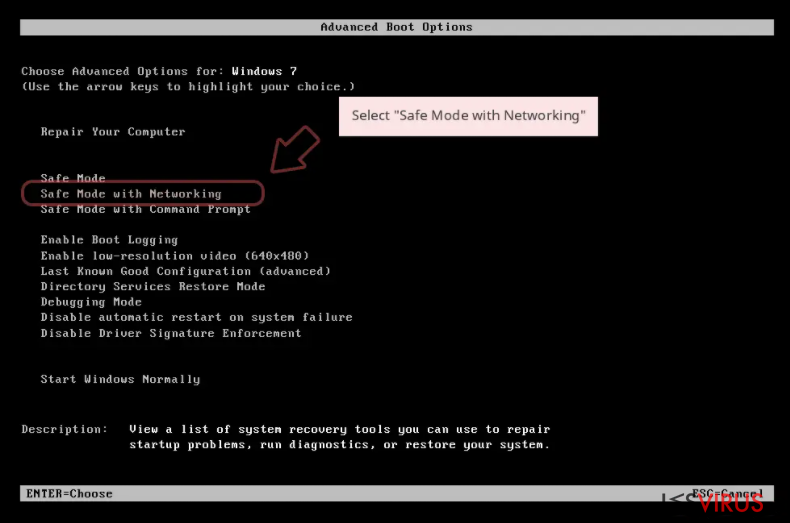

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

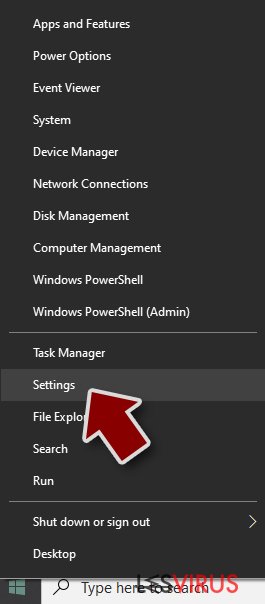

Windows 10 / Windows 8

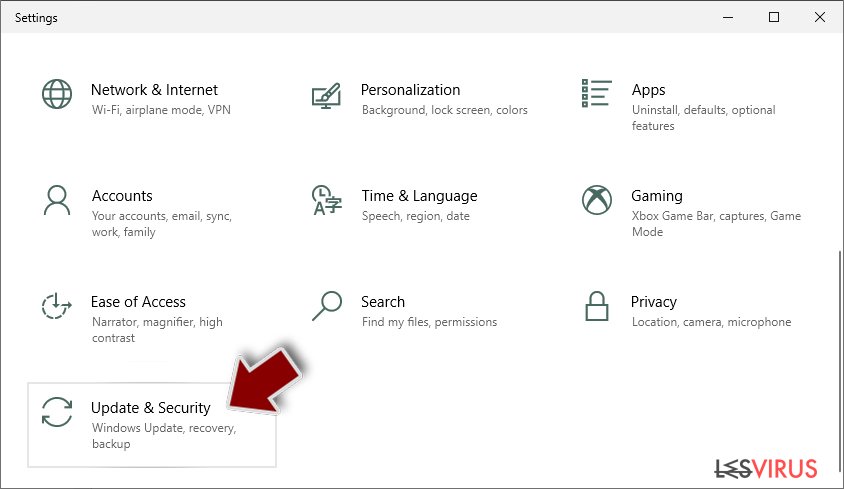

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

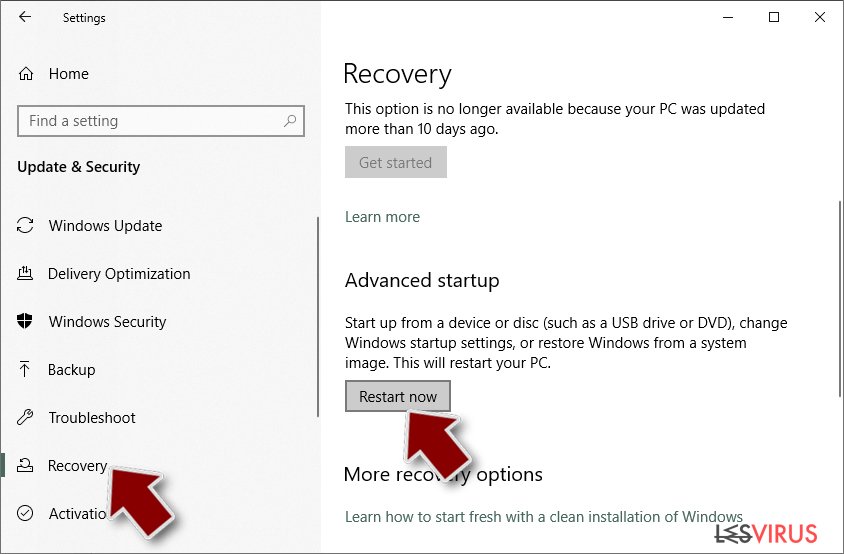

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

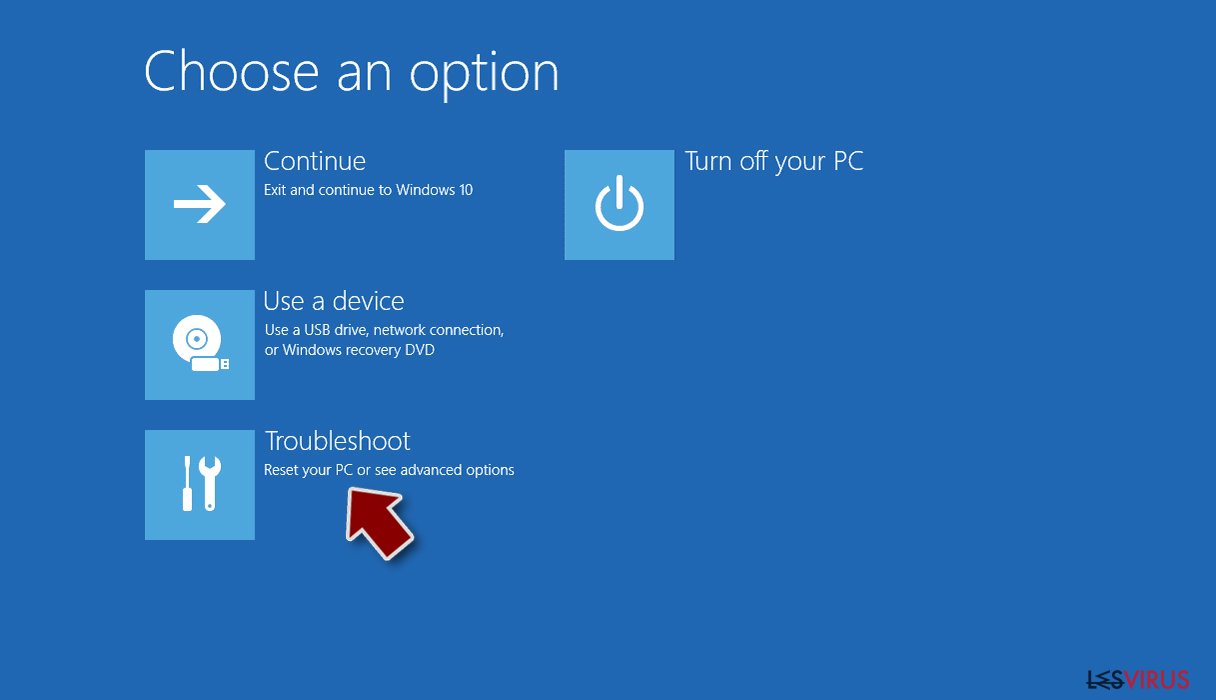

- Sélectionnez Résolution des problèmes

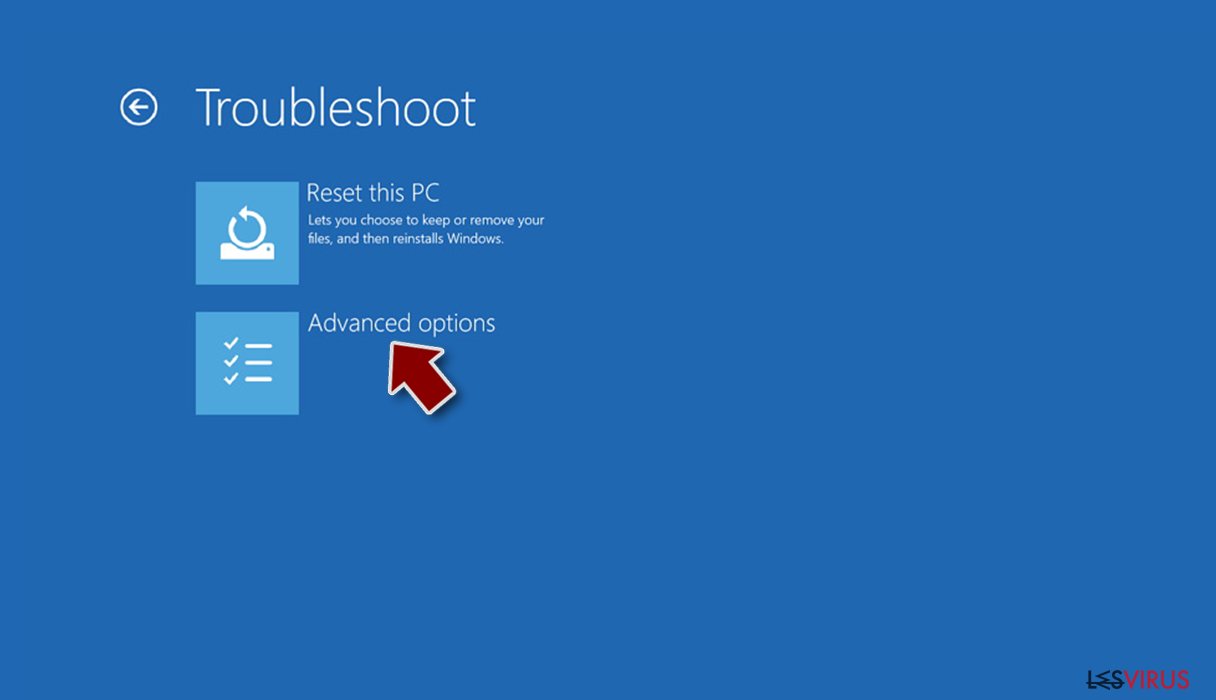

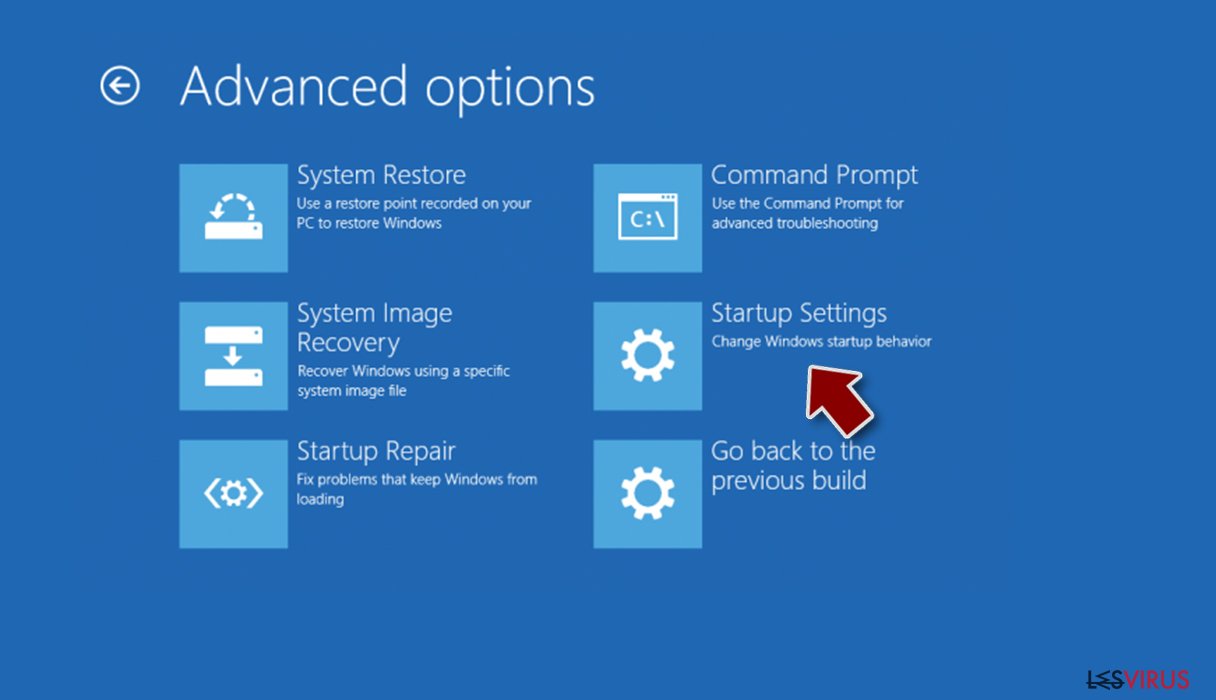

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

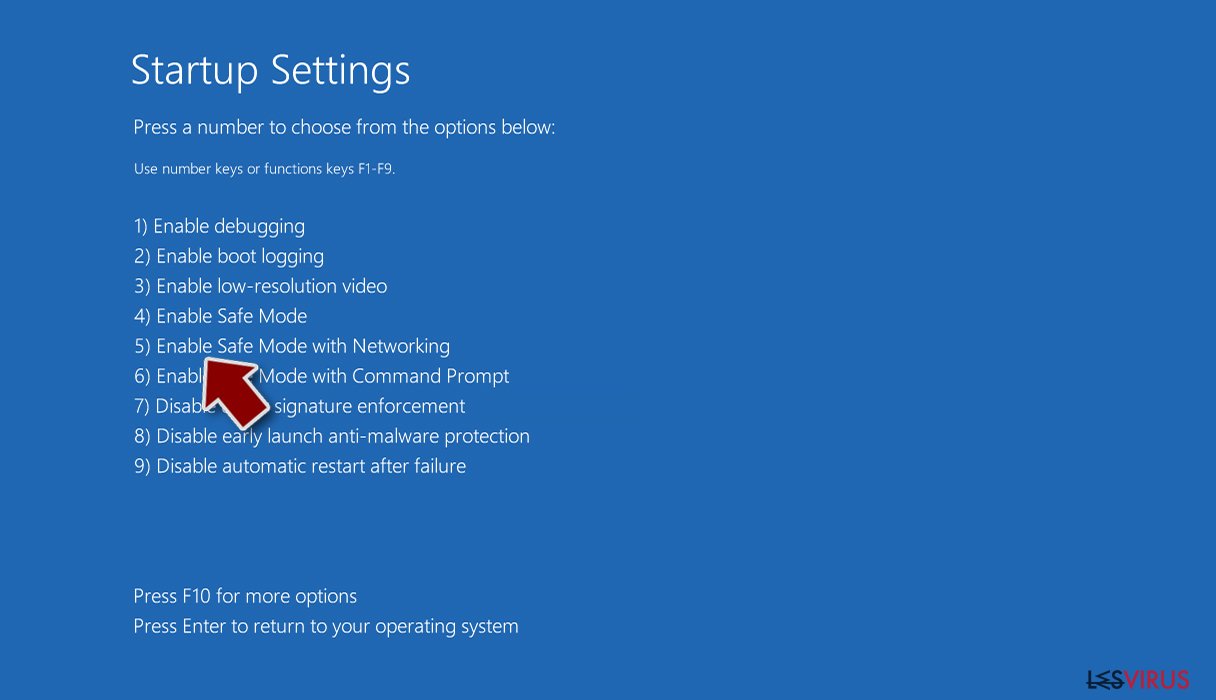

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

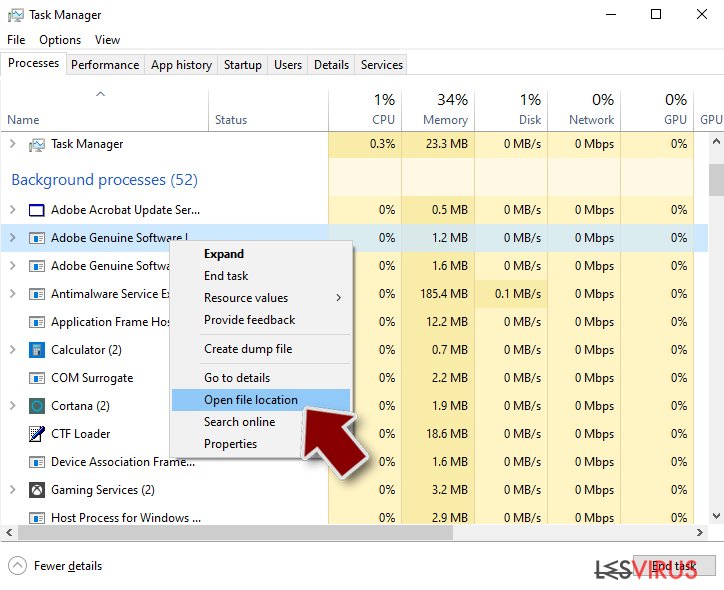

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

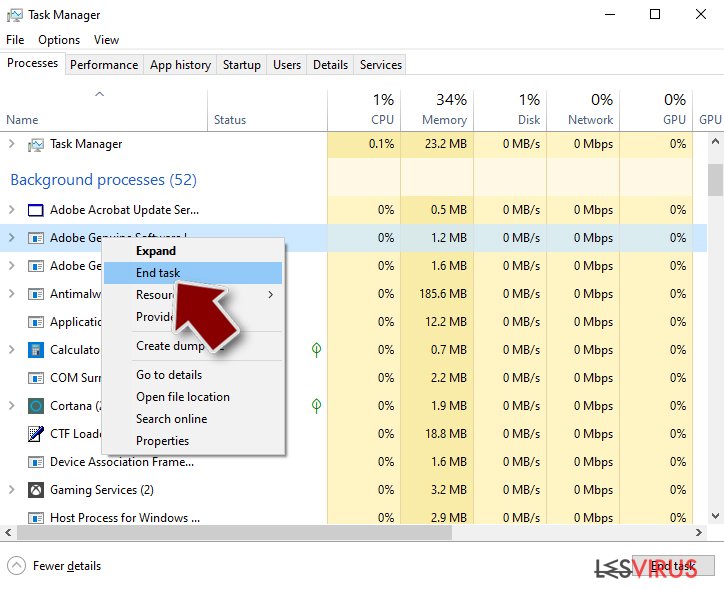

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

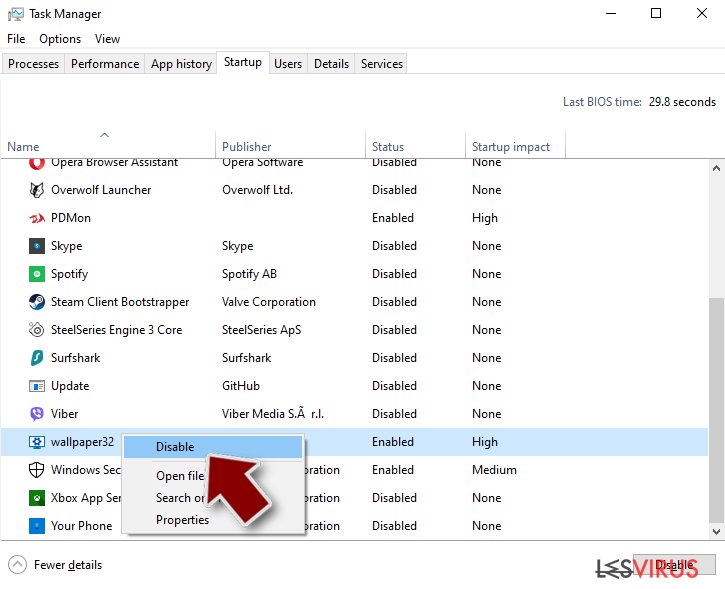

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

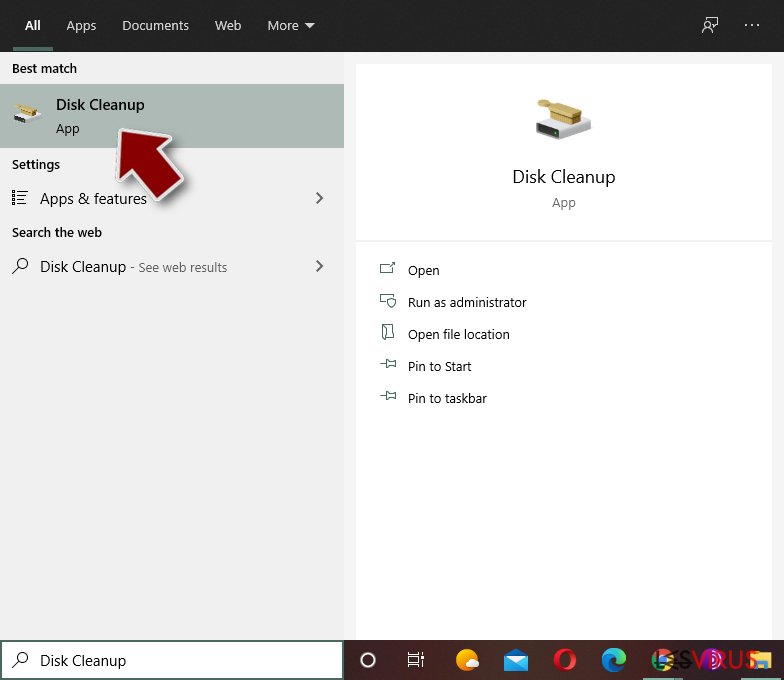

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

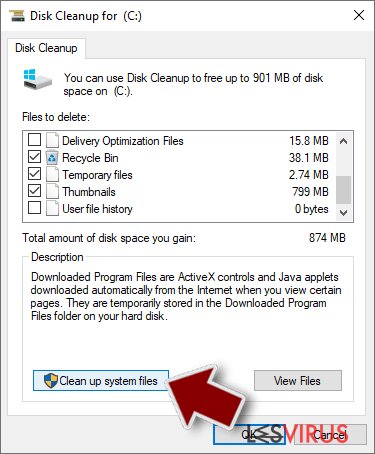

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer Cerber v4.0 à l'aide de System Restore

-

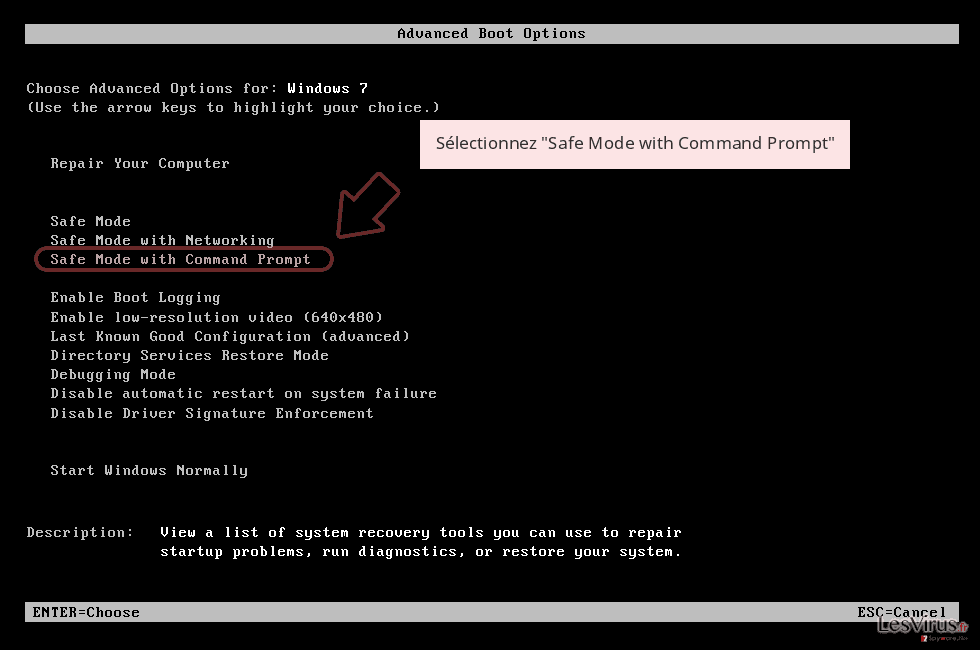

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

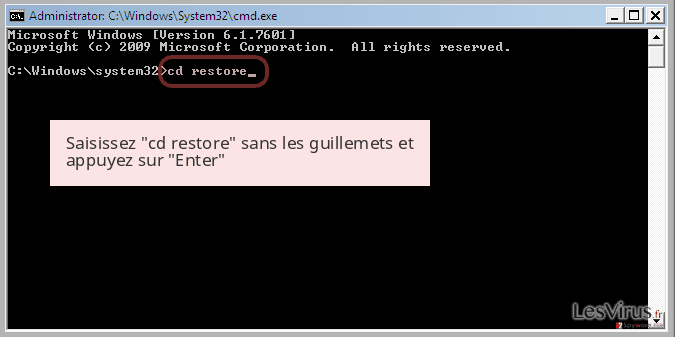

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

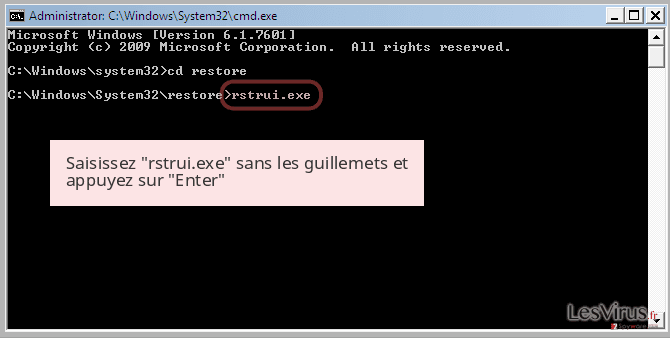

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

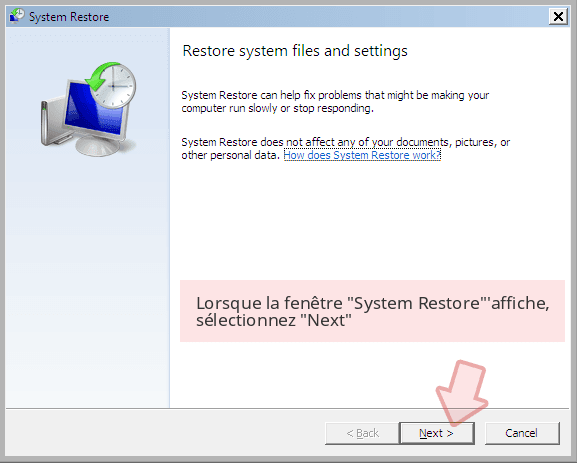

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de Cerber v4.0. Après avoir fait cela, cliquez sur Next.

-

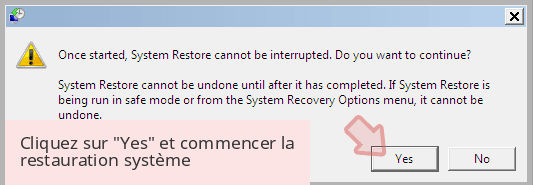

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer Cerber v4.0 de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Cerber v4.0 ne vous laisse aucune chance de récupérer vos données après que le cryptage ait été effectué. Cependant, il pourrait y avoir des moyens alternatifs de récupérer vos données sans avoir recours à l’outil de décryptage de Cerber que les cybers criminels offrent. Voici ci-dessous trois méthodes qui peuvent vous aider à restaurer au moins certains de vos documents personnels.

Si vos fichiers ont été cryptés par Cerber v4.0, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Pouvez-vous contourner l’encodage de Cerber v4.0 avec l’outil Data Recovery Pro?

Bien qu’il n’y ait pas de garantie de réussite à 100%, vous avez une chance de récupérer certains de vos fichiers à l’aide d’outils professionnels tels que Data Recovery Pro. Pour que cette méthode fonctionne, le virus doit déjà être décontaminé afin d’éviter la récurrence du cryptage.

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel Cerber v4.0;

- Restituez-les.

Comment la fonction Versions Précédentes de Windows peut permettre de récuperer les données ?

La fonctionnalité Versions Précédentes de Windows peut être utilisée pour récupérer des fichiers individuels. Cependant, vous devez auparavant avoir activé la fonction de restauration du système pour que cette méthode réussisse. Si cela est déjà fait, les étapes suivantes sont présentées ci-dessous:

- Retrouvez un des fichiers cryptés que vous souhaitez restaurer et cliquez droit dessus;

- Sélectionnez “Properties”, et allez dans l'onglet “Previous versions”;

- Là, cherchez toutes les copies disponibles du fichier dans “Folder versions”. Vous devez sélectionner la version que vous voulez restituer et cliquez sur “Restore”.

Quels sont les avantages de ShadowExplorer pour la récupération des données?

Vous ne pouvez tirer profit de ShadowExplorer que si les clichés instantanés de volume de vos fichiers sont toujours sur l’ordinateur. Si le ransomware les a supprimés, malheureusement, vous n’aurez aucune chance de récupérer vos données. Même si le virus Cerber v4.0 s’arrange pour effacer toutes les copies de sauvegarde de votre système, mais vous pouvez toujours essayer de lancer ShadowExplorer en suivant les étapes ci-dessous.

- Téléchargez Shadow Explorer à partir de http://shadowexplorer.com/;

- Suivez les étapes de l'Assistant d'installation de Shadow Explorer et installez cette application dans votre ordinateur;

- Lancez le programme et glissez sur menu déroulant qui se trouve à l'angle supérieur gauche pour sélectionner le disque des données encodées. Vérifiez bien les dossiers qui s'y trouvent;

- Cliquez droit sur le dossier que vous voulez restaurer et sélectionnez “Export”. Vous pouvez aussi sélectionner l'endroit où vous voulez le sauvegarder.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Cerber v4.0 et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.