Supprimer BTCWare virus (Instructions de suppression) - Mise à jour Jan 2018

Guide de suppression de virus BTCWare

Quel est Le virus rançongiciel BTCWare?

BTCWare verrouille les fichiers avec les extensions de fichiers .shadow et .wallet depuis décembre

La famille du rançongiciel BTCWare est connue depuis avril 2017 lorsque la première variante de ce virus de cryptage de fichier a vu le jour. Durant son existence, ce maliciel a été mis à jour plusieurs fois. Chaque version ajoute un fichier d'extension unique aux fichiers ciblés et utilise une adresse email différente pour communiquer avec les victimes qui veulent obtenir le logiciel de décryptage. La dernière version a vu le jour en décembre et utilisait les extensions de fichier .[paydayz@cock.li]-id-id.shadow et .wallet.

Certains experts déclarent que BTCWare est dérivé de la famille du rançongiciel CrptXXX . Il est supposé être une deuxième version de CrptXXX. Toutefois, il n'a pas tenu bon parmi les autres menaces rançongiciels. Certaines versions de ce virus sont déjà déchiffrables, donc après une attaque les utilisateurs devraient tout d'abord supprimer BTCWare et penser à la récupération des données plus tard.

Les différentes variantes du virus BTCWare se comportent de la même façon. Cependant, elles diffèrent les unes des autres par les fichiers d'extensions ajoutées. Ce virus verrouille les fichiers en ce moment avec les extensions suivantes :

.payday, .xfile, .onyon, .blocking, .theva, .cryptobyte, .cryptowin, .btcware, .master, .aleta, .gryphon, .anubi, .nuclear, .wyvern, .shadow, and .wallet.

Le titre de la note de rançon peut aussi changer. Dépendamment de la version, ce crypto-maliciel pourrait fournir les instructions de récupération dans :

- #_HOW_TO_FIX_!.hta.htm,

- !#_READ_ME_#!.inf,

- !#_RESTORE_FILES_#!.inf,

- !#_READ_ME_#!.hta,

- HELP.inf,

- !## DECRYPT FILES ##!.txt,

- _READ_ME_.txt,

- HELP.hta;

- !! RETURN FILES !!.txt;

- ! FILES ENCRYPTED.txt.

Même si les titres de la note de rançon changent, les instructions restent les mêmes. Les victimes doivent contacter les criminels par l'adresse email fourni dans un délai fixé. Les développeurs utilisent aussi différents adresses email, y compris, keyforyou@tuta.io, decryptorx@cock.li, assistance@firemail.cc, newnintendoss@qq.com, pardon1@bigmir.net, pardon@cock.li, help@onyon.info, paydayz@cock.li, arkana@tuta.io etc.)

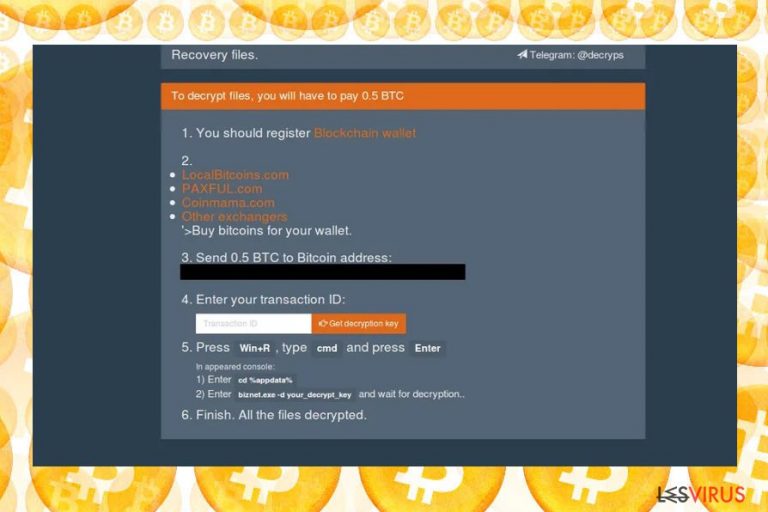

Ce virus n'est pas du tout modeste – il exige 0.5 BTC, ce qui correspond à 1 815 USD. Peu importe l'importance des fichiers, il n'est pas conseillé d'encourager les cybercriminels en leur donnant de l'argent. Il n'y a aucun rapport confirmant si les individus qui ont donné de l'argent ont pu récupérer leurs fichiers. De même, nous recommandons de prendre du recul pour examiner cette situation objectivement et de se concentrer sur la suppression de BTCware. Pour cela, vous pouvez utiliser FortectIntego ou SpyHunter 5Combo Cleaner.

Durant le processus de cryptage, vous ne remarquerez aucun signe particulier sinon la lenteur des performances du PC et des messages UAC bizarres. En général, ce virus crypte les fichiers si rapidement que l'utilisateur n'a même pas la possibilité de remarquer quelque chose de suspect .

La note de rançon que le virus fourni contient des explications sur la manière de payer la rançon pour restaurer les fichiers. Il manifeste de la complaisance car il fournit les liens vers plusieurs liens qui expliquent aux victimes comment acheter un portefeuille Bitcoin.

Lorsque vous transférez le montant d'argent indiqué, les malfaiteurs sont supposés vous transférer la clé que vous devez entrer dans une fenêtre d'invite de commande sous la forme suivante : avec biznet.exe-d [your_decrypt_key]. Selon la note de rançon, le virus place aussi les fichiers malveillants dans un dossier AppData Roaming. C'est pourquoi, vous suggérons de faire un pas en avant et de supprimer BTCware immédiatement.

Les victimes de BTCWare peuvent décrypter leurs fichiers sans payer la rançon

Le chercheur en logiciels malveillants (maliciels) Michael Gillespie a publié un logiciel de décryptage au début du mois de Mai 2017 et depuis lors une autre innovation s'est produite – un utilisateur anonyme surnommé hecker123 a posté une clé passe-partout de ce maliciel dans les forums sur Internet. Que cette clé ait été publiée par les créateurs du maliciel eux-mêmes ou par leurs adversaires, les utilisateurs en profitent seulement.

Cependant, les malfaiteurs ont présenté de nouvelles variantes de ce maliciel. Le logiciel de décryptage a aussi été actualisé; la version actualisée du Décrypteur de BTCWare pour gérer les versions du rançongiciel qui utilisent les extensions .theva et .onyon. Gillespie a travaillé en collaboration avec Francesco Muroni – un chercheur enthousiaste en matière de logiciels malveillants et ingénieur informatique de formation.

Le travail de ces deux experts en sécurité a donné naissance à un outil qui permet à présent à de milliers de victimes du rançongiciel BTCWare de récupérer leurs fichiers gratuitement et ainsi de diminuer une grande partie des bénéfices des créateurs de ce logiciel malveillant.

En effet, au moment de la rédaction de cet article, cet outil a déjà été téléchargé plus de 920 fois et cela seulement en une semaine. En plus de décrypter les fichiers ayant les extensions .theva et .onyon mentionnés, cet outil englobe aussi les versions qui comportent les extensions .[< adresse email >] .btcware; .[< adresse email >] .cryptobyte et .[< adresse email >] et aussi .cryptowin.

Alors, si vos fichiers ont été cryptés par ce rançongiciel, reportez-vous à la fin de cet article où vous trouverez le lien de téléchargement du Décrypteur ainsi que les suggestions de récupération des données.

Chronologie des mises à jour de BTCWare

Le virus rançongiciel Master. Le virus rançongiciel Master a vu le jour en avril 2017.Le rançongiciel dépose le fichier #HOW_TO_FIX.inf après le verrouillage des fichiers et l'ajout des extensions marquées par [adresse email des criminels].master. On a remarqué que le rançongiciel actuel utilise une longue liste d'adresse email, notamment : newnintendoss@qq.com, pardon1@bigmir.net, pardon@cock.li, help@onyon.info, westnigger@india.com, stopstorage@qq.com, support_config@protonmail.com, predatorthre@bigmir.net, predator3@gmx.us or teroda@bigmir.net.

On ne sait pas combien les cybercriminels exigent en échange du logiciel de décryptage, ni si ceux-ci donnent vraiment cela après avoir perçu le paiement. Malheureusement, les virus BTCWare Master possède un code source relativement amélioré ce qui empêche les experts d'inverser le logiciel malveillant, par conséquent, les outils de décryptage mentionnés plus haut ne sont pas en mesure de restaurer le maliciel marqué par les extensions .master.

Le virus rançongiciel OnyonLock . Cette variante de BTCWare est connue pour utiliser les extensions de fichiers .onyon pour marquer les fichiers qu'elle crypte. Après avoir encodé les fichiers personnels de l'utilisateur, le virus crée une note de rançon intitulée !#_DECRYPT_#!.inf. La note de rançon comporte les instructions sur la manière de décoder les fichiers verrouillés.

Le prix de la rançon n'est pas connu, parce que les cybercriminels ne le disent pas dans la note de rançon. Cependant, ils suggèrent qu'on leur écrive par les adresses email fournies : decrypter@onyon.su ou tk.btcw@protonmail.ch. Les fichiers cryptés par ce rançongiciel peuvent être décryptés gratuitement.

Le virus à extension de fichier .blocking. Cette version de rançongiciel a vu le jour en juin 2017. On a remarqué qu'il utilise les extensions de fichiers [adresse email des criminels].blocking pour crypter les fichiers. L'adresse email utilisé par les cybercriminels est 3bitcoins@protonmail.com.

L'adresse email suggère que les victimes devraient payer 3 Bitcoins pour obtenir le logiciel de décryptage des données, ce qui équivaut à 7710 USD. Nous ne recommandons pas de payer cette rançon étant donné que le décrypteur offert à la fin de cet article pourrait permettre de récupérer certains fichiers.

Le virus à extension de fichier .theva. Le virus rançongiciel BTCWare Theva a été découvert en avril 2017 et utilisait les extensions de fichiers [email].theva pour crypter les données. Actuellement, l'adresse email connue de cette version de rançongiciel est sql772@aol.com.

Il n'y a aucune information sur la somme que le virus à extension de fichier .theva exige à ses victimes, cependant, il serait inutile de payer cette rançon puisque qu'il existe un décrypteur gratuit.

Le virus rançongiciel Cryptobyte . Ce rançongiciel est l'une des premières versions de BTCWare qui dépose la note de rançon #_HOW_TO_FIX.inf à la victime du PC. Cryptobyte a tendance à ajouter les extensions de fichiers .[btc.com@protonmail.ch].cryptobyte ou [no.xm@protonmail.ch].cryptobyte aux fichiers et il inclut aussi les adresses mentionnées dans la note de rançon.

Heureusement, vous n'aurez pas à payer pour la décryptage des données puisqu'un outil de décryptage gratuit est disponible. Vous trouverez ci-dessous son lien de téléchargement.

Le virus à extension de fichier .cryptowin. Le rançongiciel Cryptowin a fait son apparition au printemps 2017, cryptant des données dans les ordinateurs ciblés à une grande vitesse. Heureusement, il a été rapidement vaincu par les chercheurs en matière de logiciels malveillants qui ont publié un outil de décryptage gratuit. Le rançongiciel avait coutume d'ajouter les extensions de fichiers .[no.btc@protonmail.ch].cryptowin auxx fichiers cryptés ou .[decrypter@protonmail.ch].cryptowin. Ces fichiers sont à 100% déchiffrables – vous n'aurez qu'à supprimer le rançongiciel et utiliser cet outil de décryptage gratuit.

Le virus rançongiciel Aleta. Le virus BTCWare Aleta est l'un des membres les plus récent de la famille de ce maliciel, et il ajoute habituellement aux fichiers cryptés l'extension de fichier : .[black.mirror@qq.com].aleta. Bien que l'adresse email peut varier selon la version du maliciel, vous remarquerez le nom de la version du virus juste après.

En outre, le virus utilise différentes titres pour les notes de rançon : !#_READ_ME_#!.inf. Les victimes rapportent que les criminels demandent 2 Bitcoins comme rançon pour le décryptage des données, bien qu'il y ait aucune information quant à savoir si les malfaiteurs réalisent leurs promesses une fois qu'ils reçoivent la rançon. La suppression immédiate de ce rançongiciel est requise pour éviter de plus gros dommages à l'ordinateur. Pour restaurer les fichiers, nous suggérons d'utiliser des sauvegardes de données.

Le virus BTCWare Gryphon. Cette infection BTCWare à base de script a été découverte en train de se propager en fin juillet 2017, en tant que fichier payload.exe. Le virus utilise les extensions [decr@cock.li].gryphon pour marquer les fichiers cryptés. Les victimes qui souhaitent récupérer leurs fichiers doivent envoyer une somme considérable d'argent en monnaie Bitcoins au cybercriminels. Ce n'est qu'après avoir effectué un paiement qu'on promet une clé de décryptage aux victimes.

Toutes les instructions sur comment acheter les Bitcoins et où les transférer sont contenues dans les documents intitulés HELP.inf ou !## DECRYPT FILES ##!.txt. En fait, les victimes doivent contacter les cybercriminels par les adresses email decr@cock.li ou decrsup@cock.ll et leur envoyer une preuve de la transaction ainsi que leur numéro d'identifiant personnel.

Le virus BTCWare Blocking. Voici la nouvelle version du virus BTCWare dont vous devez vous méfier. Tout comme les autres infections de BTCWare, ce maliciel est aussi conçu avec le code original du virus. Néanmoins, les extorqueurs ont ajoutés quelques changements qui lui sont propres.

Cette version utilise les extensions [avalona.toga@aol.com].blocking pour indiquer les fichiers cryptés. D'autres documents comme Info.hta et !#_READ_ME_#!.hta sont déposés dans l'ordinateur des victimes pour les informer de la situation et leur proposer une solution — acheter l'outil de décryptage chez les créateurs du virus.

Puisque le rançongiciel utilise un encodage puissant pour rendre les fichiers illisibles, chercher à obtenir l'outil de décryptage semble être la meilleure chose à faire. Il n'est donc pas surprenant de voir des personnes qui cèdent aux demandes de ces extorqueurs : ils effectuent le paiement et envoient leur numéro ID à l'adresse email des pirates avalona.toga@aol.com. Mais, ils peuvent facilement se retrouver sans fichiers et sans argent car les pirates disparaissent souvent aussitôt qu'ils perçoivent le paiement.

Le virus rançongiciel Anubi NotBTCWare ressemble à la dernière version du maliciel BTCWare qui encode les fichiers et ajoute l'extension de fichier .[anubi@cock.li].anubi . Dans son message _READ_ME_.txt /_LISEZ_MOI_.txt, les malfaiteurs donnent d'autres directives pour les contacter par l'adresse anubi@cock.li. Pour accéder de nouveau aux fichiers cryptés, les victimes doivent acheter les bitcoins et les transférer aux développeurs de ce maliciel.

Ils essaient aussi de gagner la confiance des utilisateurs en offrant de décrypter trois fichiers gratuitement. Comme c'est courant avec les développeurs de rançongiciels, ils pressent la victime de les contacter dans les 36 heures. autrement, le clé pourrait être perdue. Ils avertissent également les utilisateurs de ne pas utiliser d'autres outils d'une tierce partie.

Le virus rançongiciel Nuclear . Cette version du virus a été découverte en août 2017. Les pays comme la Hongrie, l'Italie et l'Iran sont les cibles visées de ce rançongiciel. Il combine les algorithmes de cryptage RA et AES pour corrompre les fichiers de l'ordinateur infecté. Durant l'encodage des données, il ajoute l'extension de fichier .[black.world@tuta.io].nuclear. Une fois que c'est fait, les utilisateurs peuvent trouver une note de rançon dans le fichier HELP.hta.

Cette fois-ci, les criminels demandent de les contacter par l'adresse email black.world@tuta.io dans les 36 heures pour obtenir les instructions de récupération des données. Selon ces malfaiteurs, ça ne sert à rien d'utiliser les logiciels des tierces parties pour restaurer gratuitement les fichiers, car cela n'est pas possible. Les victimes devraient donc se presser de suivre leurs directives ( ce que nous ne recommandons pas).

Le virus à extension de fichier . [assistance@firemail.cc].nuclear. Au début du mois de septembre, les chercheurs en maliciels ont rapporté que BTCWare avait commencé à utiliser l'extension de fichier.[assistance@firemail.cc].nuclear. Il semble que c'est une version actualisée du rançongiciel Nuclear. Le virus se propage sous la forme du fichier brouillé Underkeeper2 et il commence le cryptage des données après l'infiltration.

Dès que les fichiers ciblés sont correctement verrouillés, le virus dépose une note de rançon dans laquelle on demande aux victimes de contacter les criminels par l'adresse email assistance@firemail.cc. Ils sont supposés répondre avec des instructions de récupération détaillées ainsi que le montant de la rançon qui devrait être payée.

Le virus rançongiciel Wyvern . À la fin du mois de septembre, les chercheurs ont remarqué la propagation d'une nouvelle version de BTCWare. Cette nouvelle menace de maliciel ajoute l'extension .[decryptorx@cock.li]-id-.wyvern. Comme vous pouvez le voir à partir du nom de l'extension, les cybercriminels utilisent l'adresse email decryptorx@cock.li pour communiquer avec les victimes.

La note de rançon affiché par le virus de révèle pas le prix du logiciel de décryptage, mais pressent la victime d'écrire à l'adresse fourni le plus tôt possible puisque cela garantit un prix de rançon plus bas. Puisqu'il n'y a aucune information concernant l'effectivité des méthodes de décryptage, nous, suggérons de supprimer Wyvern le plus vite possible.

Le virus rançongiciel PayDay . Le virus BTCWare PayDay est un nouvel échantillon de rançongiciel nouvellement découvert. Il a été découvert pour la première fois par le chercheur Michael Gillespie le 03 octobre 2017. Le première analyse de ce virus montre qu'il est un dérivé du maliciel BTCWare.

Dès qu'il s'installe, le rançongiciel rend les fichiers de la victimes inaccessibles et ajoute des extensions de fichiers spécifiques à ceux-ci. Ensuite, il crée et sauvegarde le fichier !! RETURN FILES !!.txt sur le bureau. Le fichier texte comporte ce court message :

Tous vos fichiers ont été cryptés

voulez-vous récupérer les fichiers?

écrivez à l'adresse email: keyforyou@tuta.io

Actuellement, nous ne savons pas si les fichiers cryptés par le virus à extension de fichier PayDay peuvent être restitués à leur état original. Une chose est sûre, vous devez supprimer le maliciel PayDay du système le plus tôt possible pour prévenir d'autres pertes de données. Selon les professionnels Informatique de Losvirus.es, cette version doit être prise en charge de manière professionnelle, donc il est impératif d'utiliser un logiciel anti-maliciel professionnel.

Le rançongiciel Shadow . En décembre 2017, une nouvelle variante de rançongiciel a été publiée. Les détails techniques n'ont pas changé; cependant, le virus ajoute maintenant une nouvelle extension de fichier et utilise une adresse email de contact différente. Shadow BTCWare ajoute l'extension de fichier .[paydayz@cock.li]-id-id.shadow.

Après le cryptage des données, il laisse une note de rançon dans laquelle on demande aux victimes d'envoyer un email à l'adresse paydayz@cock.li et d'inclure leur numéro d'identifiant. En outre, ils peuvent décrypter jusqu'à trois fichiers gratuitement. Cependant, cela n'est qu'une supercherie visant à convaincre les gens de payer la rançon. Une fois que le paiement est perçu, les escrocs peuvent s'arranger à ce que le logiciel de décryptage ne soit plus jamais utilisé.

Le virus à extension de fichier .wallet. Les experts en sécurité ont Security experts ont signalé une nouvelle version de BTCWare qui ajoute l'extension de fichier .wallet. En effet, la même extension avait été utilisée par plusieurs virus de cryptage des fichiers par le passé. Malgré la confusion que pourrait causer cette extension familière, le maliciel laisse la même note de rançon dans le fichier « ! FILES ENCRYPTED.txt » où il demande aux victimes de les contacter par l'adresse arkana@tuta.io afin d'obtenir le logiciel de décryptage.

Même si le maliciel n'est pas encore déchiffrable, il n'est pas recommandé d'accepter la proposition des développeurs et de payer la somme demandée en Bitcoins pour utiliser le logiciel de décryptage.

Les développeurs utilisent plusieurs méthodes pour diffuser ce crypto-maliciel

La version initiale de ce virus était distribuée sous la forme d'un programme trompeur appelé Rogers Hi-Speed Internet. Ce programme dissimulé était en fait un exécutable de BTCWare.

Cette menace peut aussi être distribuée de deux autres façons : par les spams et les chevaux de Troie . Tandis que dans le premier cas, vous pouvez réduire les risques de piratage; les choses sont plus compliquées lorsqu'il s'agit des chevaux de Troie. Armez-vous des outils anti-spyware et anti-virus. L'outil d'élimination des logiciels malveillants peut vous aider à réduire les risques. Mettez-le à jour quotidiennement. Si le virus BTCware s'est attaqué à vos fichiers, cet utilitaire vous aidera aussi à l'éliminer.

Qui plus est sachez ce ne sont pas seulement les domaines de partage torrent qui sont susceptibles de cacher une menace. Les cybercriminels ciblent également de plus en plus les sites légaux . À titre de rappel, ne tombez pas dans la tentation d'ouvrir des pièces jointes à des emails même s'ils vous sont personnellement adressés. Confirmez l'authenticité du message et de l'expéditeur et ce n'est qu'après cela que vous pouvez prendre le risque d'ouvrir le contenu joint.

Les plus récentes variantes de BTCWare tirent profit des mauvais services informatiques à distance. Par conséquent, configurer des mots de passe puissants et limiter l'accès admin est aussi nécessaire pour éviter l'infiltration des rançongiciels.

Instructions relatives à la suppression du rançongiciel BTCWare

Aussi terrifiant que ce rançongiciel paraisse, il existe des moyens de le vaincre. Faites confiance aux outils anti-logiciels espions comme FortectIntego, Malwarebytes ou SpyHunter 5Combo Cleaner,pour supprimer le virus BTCware. Compte tenu de sa complexité, ne soyez pas surpris que ce virus arrête certaines fonctions de l'ordinateur. Si c'est le cas, entrez dans l'ordinateur en mode sans échec et continuez la suppression de BTCware.

Retenez que les programmes de suppression des logiciels malveillants ne décryptent pas les fichiers. Pour décrypter les fichiers, vous aurez besoin d'autres outils. Vous trouverez pour cela des informations utiles en dessous des instructions de récupération.

Guide de suppression manuel de virus BTCWare

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

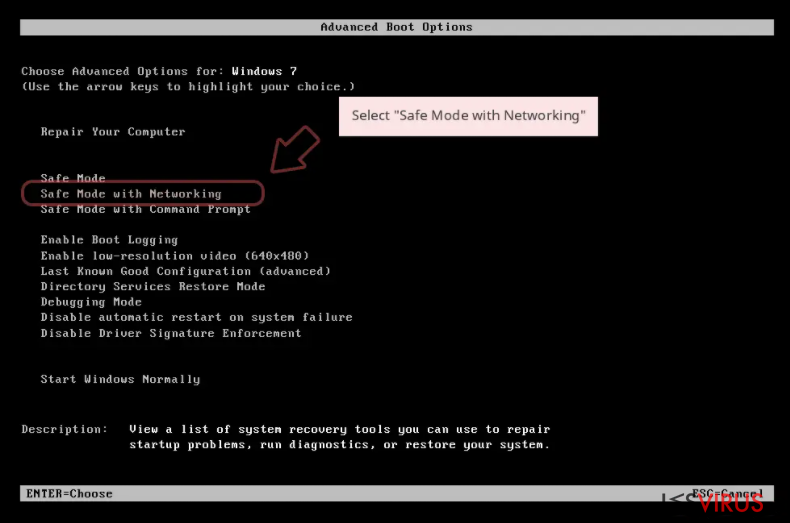

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

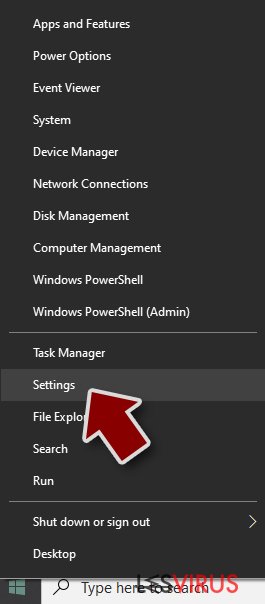

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

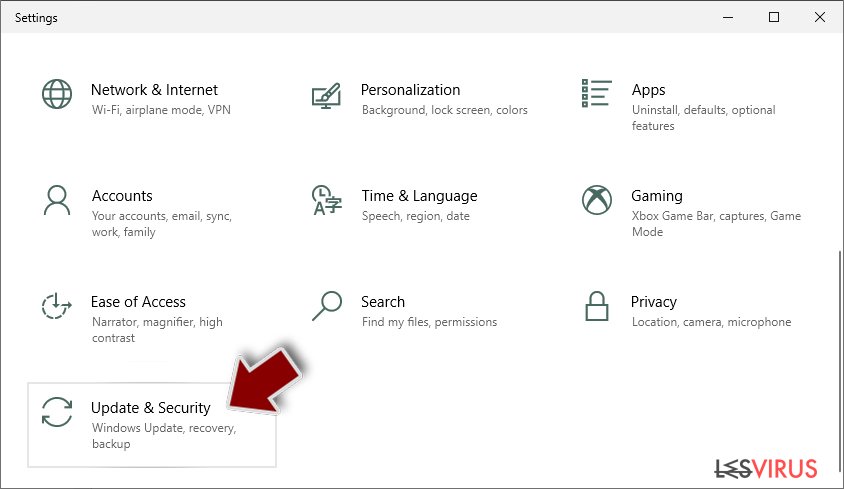

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

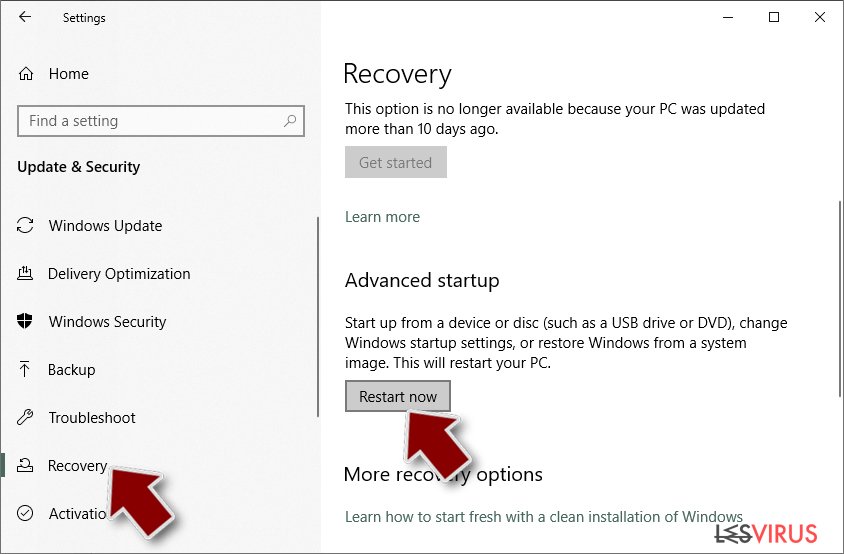

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

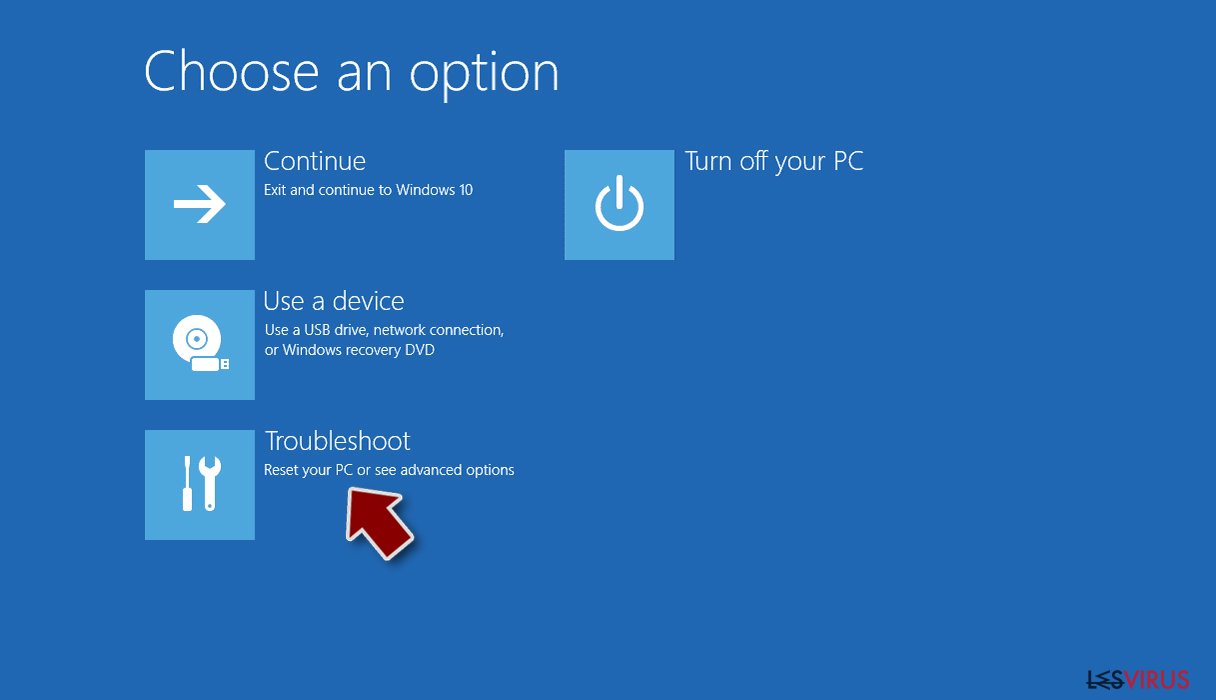

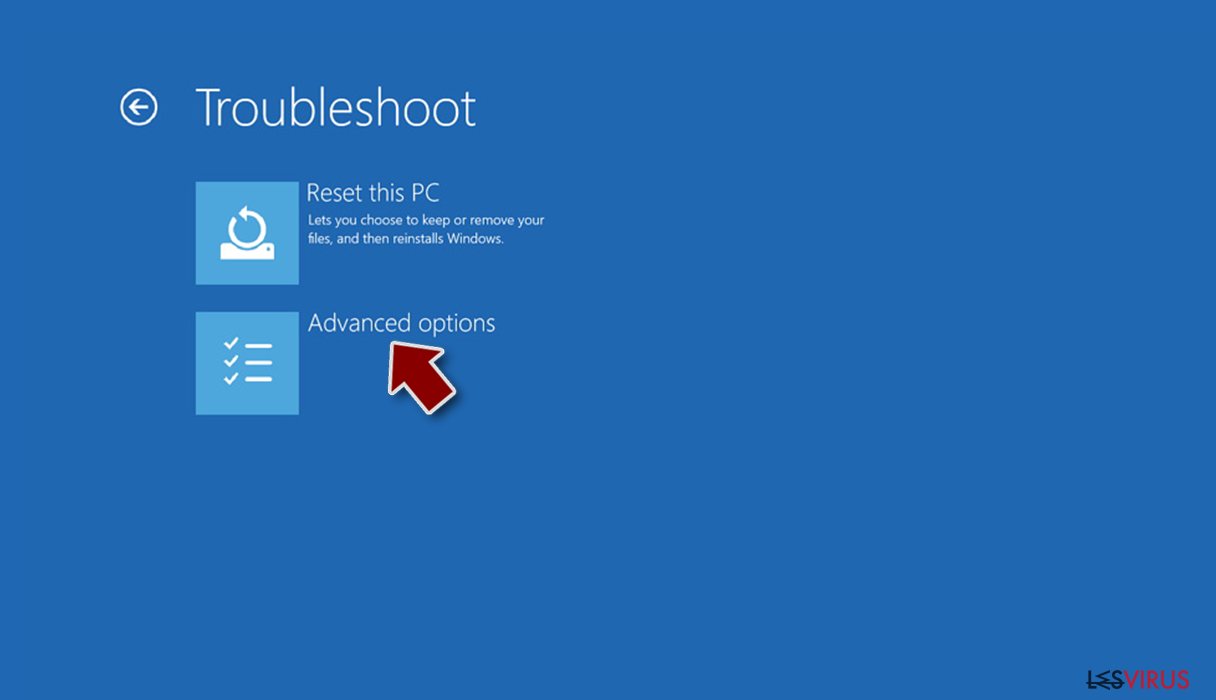

- Sélectionnez Résolution des problèmes

- Allez à la section Options avancées.

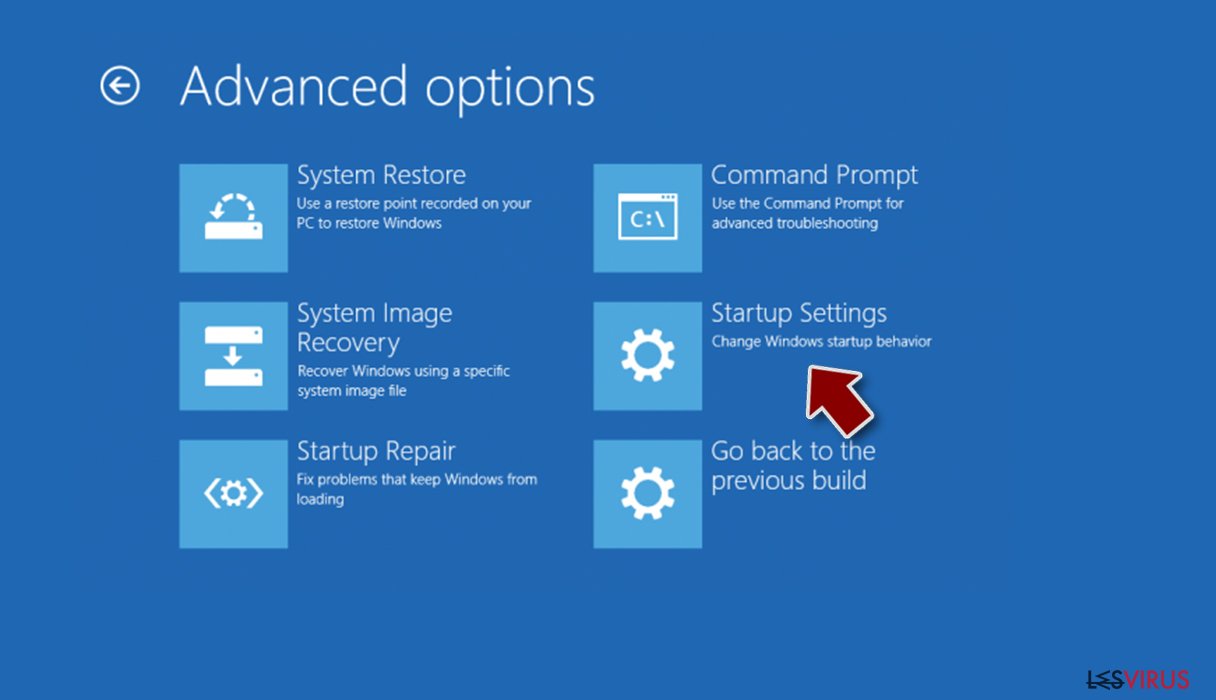

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

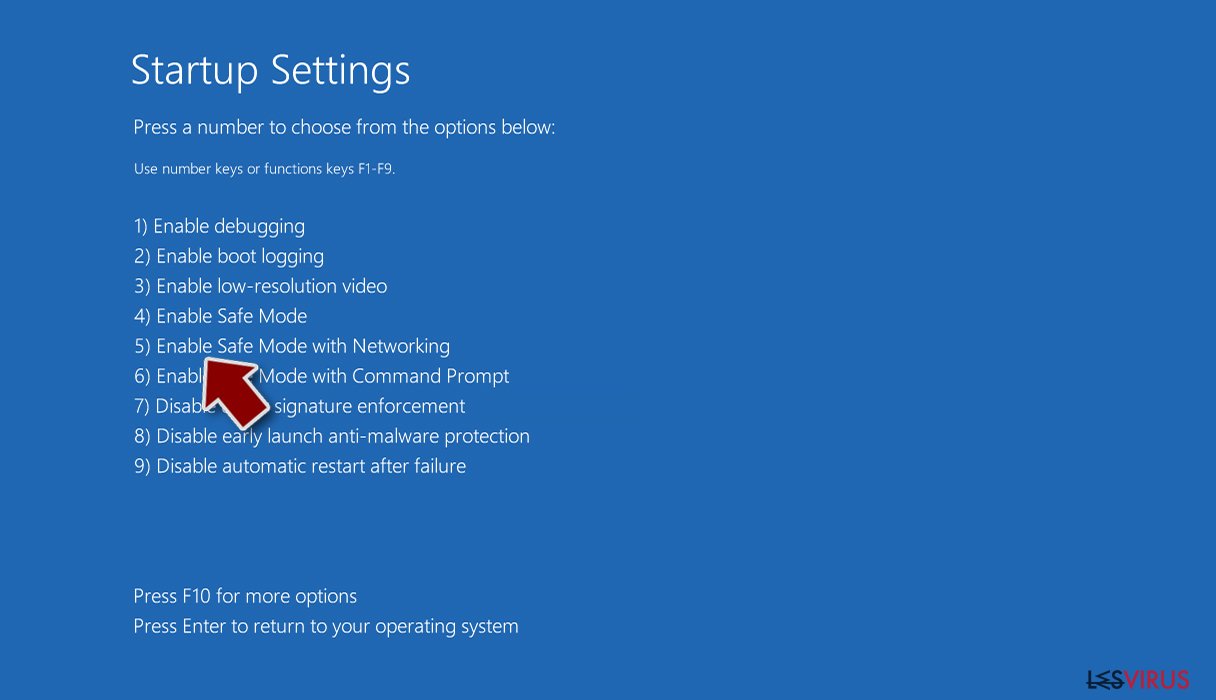

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

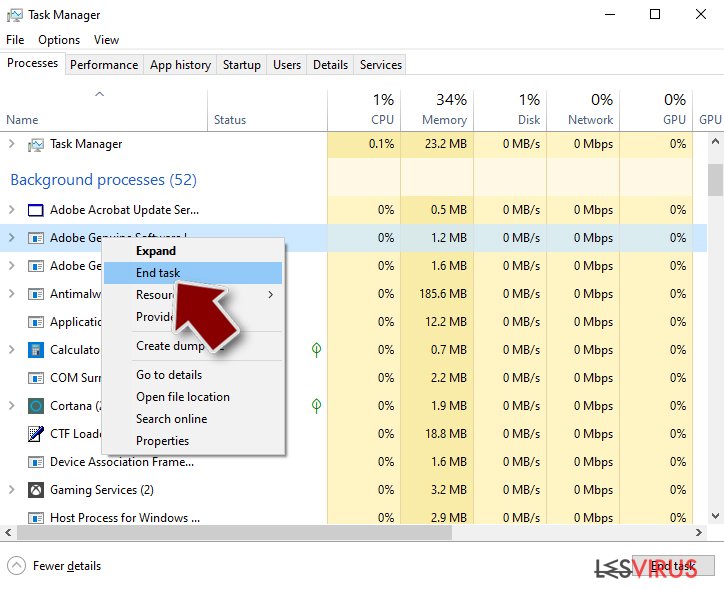

Étape 2. Mettre fin aux processus suspects

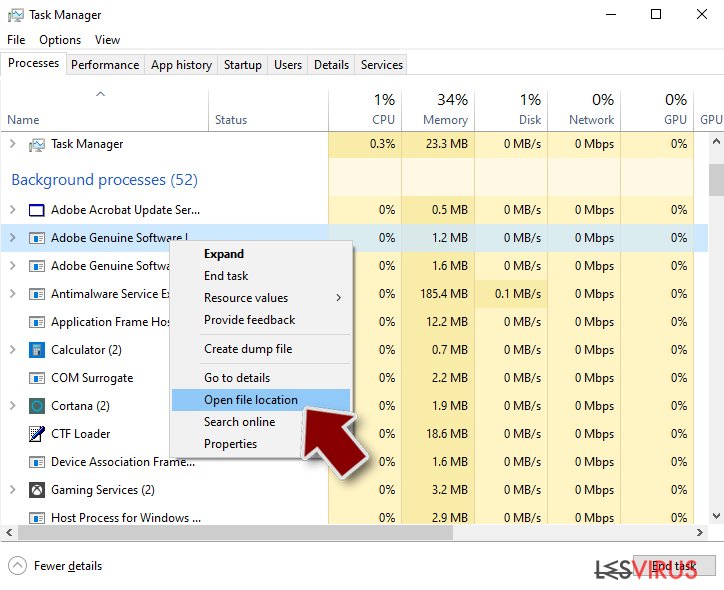

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

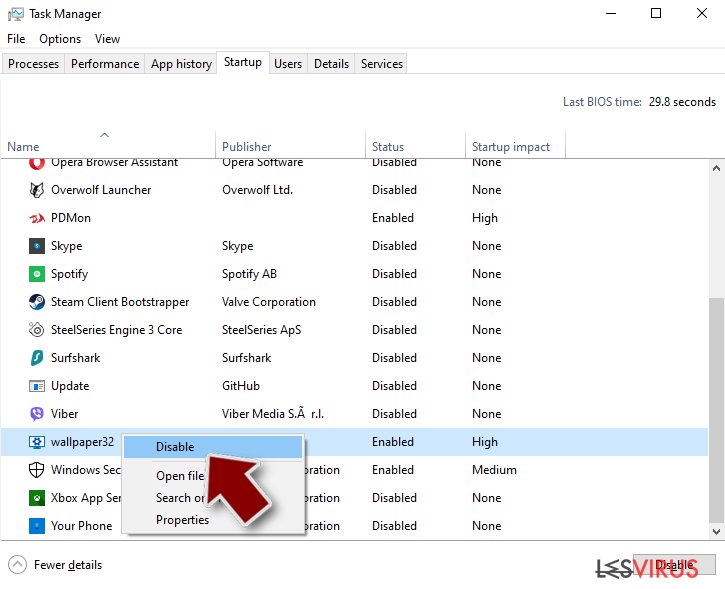

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

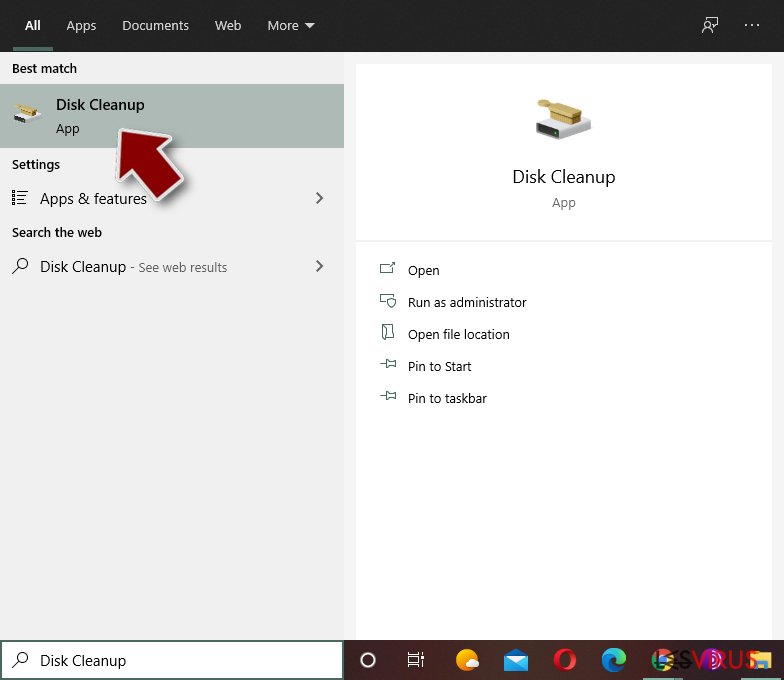

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

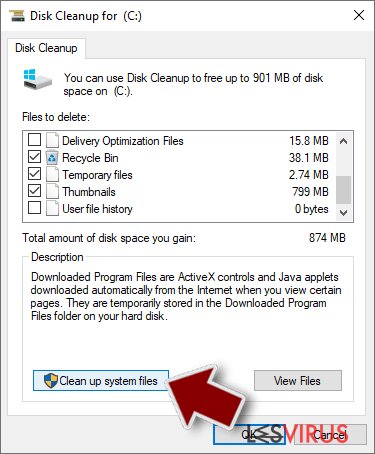

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer BTCWare à l'aide de System Restore

La restauration du système est une deuxième option que vous pourriez essayer pour retrouver l'accès à vos fichiers.

-

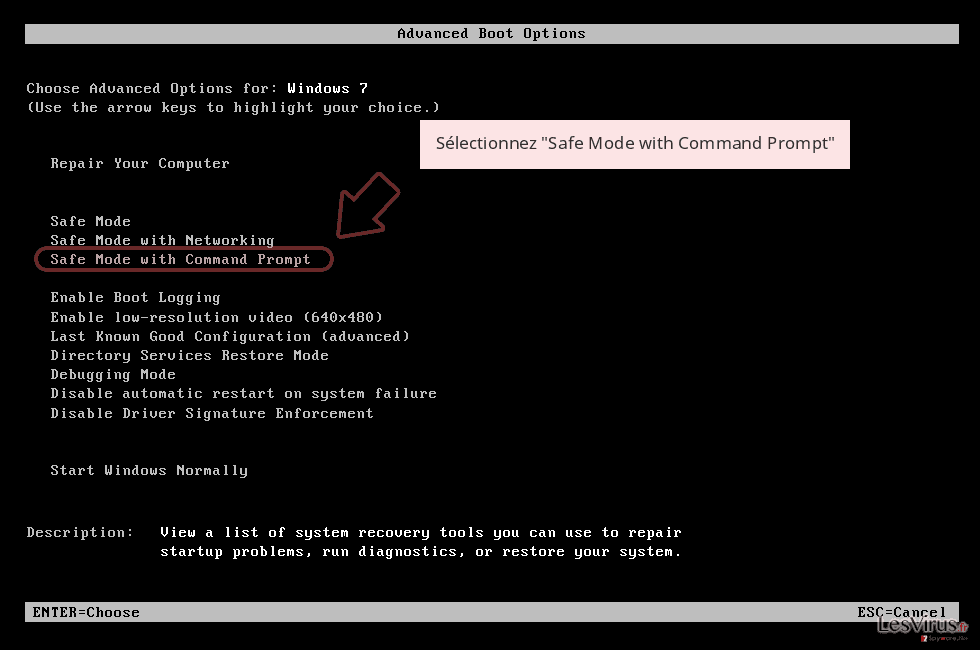

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

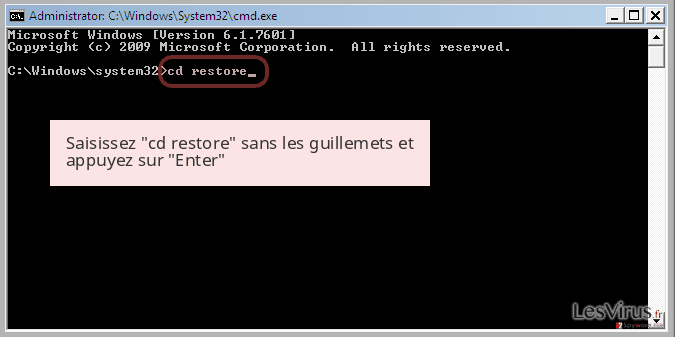

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

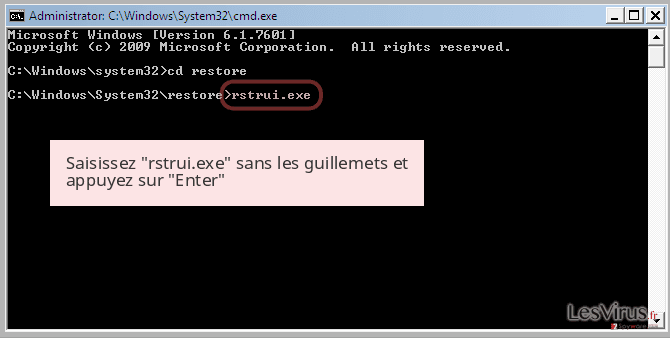

-

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

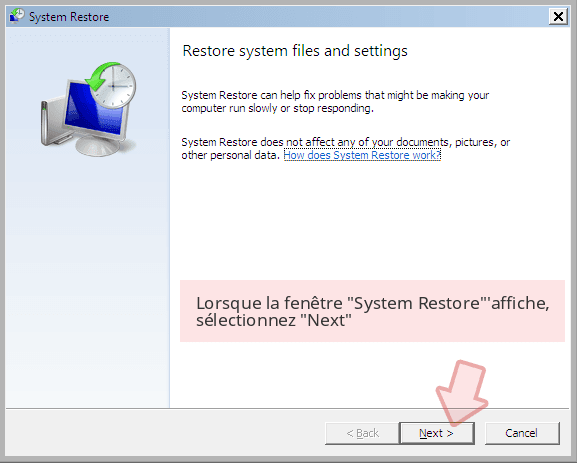

-

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de BTCWare. Après avoir fait cela, cliquez sur Next.

-

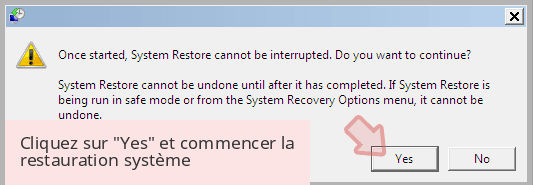

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer BTCWare de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par BTCWare, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Data Recovery Pro et vos fichiers

Ce programme est l'une des options pour restaurer les fichiers cryptés par le virus BTCware.

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel BTCWare;

- Restituez-les.

Les avantages de ShadowExplorer

Le principal avantage est qu'il utilise les copies masquées du volume pour restaurer vos fichiers. Notez que cette option n'est efficace que si la menace de cryptage de fichier ne les a pas supprimées avant.

- Téléchargez Shadow Explorer à partir de http://shadowexplorer.com/;

- Suivez les étapes de l'Assistant d'installation de Shadow Explorer et installez cette application dans votre ordinateur;

- Lancez le programme et glissez sur menu déroulant qui se trouve à l'angle supérieur gauche pour sélectionner le disque des données encodées. Vérifiez bien les dossiers qui s'y trouvent;

- Cliquez droit sur le dossier que vous voulez restaurer et sélectionnez “Export”. Vous pouvez aussi sélectionner l'endroit où vous voulez le sauvegarder.

Le Décrypteur de BTCware

Téléchargez le Décrypteur de BTCware publié par Michael Gillespie ici. Une fois téléchargé, lancez ce programme, sélectionnez les partitions, dossiers ou fichiers spécifiques que vous voulez décrypter et cliquez sur Décrypter ! Rappelez-vous qu'on vous demandera de fournir une version non cryptée et saine du même fichier pour que le Décrypteur soit en mesure de générer la clé de déverrouillage du fichier. Assurez-vous que ces fichiers sont prêts avant de lancer l'application.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de BTCWare et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.