Supprimer STOP virus (Guide de suppression) - Mise à jour Jan 2019

Guide de suppression de virus STOP

Quel est Le Ransomware STOP?

Le ransomware STOP est un virus de verrouillage de fichiers toujours actif et qui utilise un arnaque perfectionnée pour extorquer de l'argent en 2020

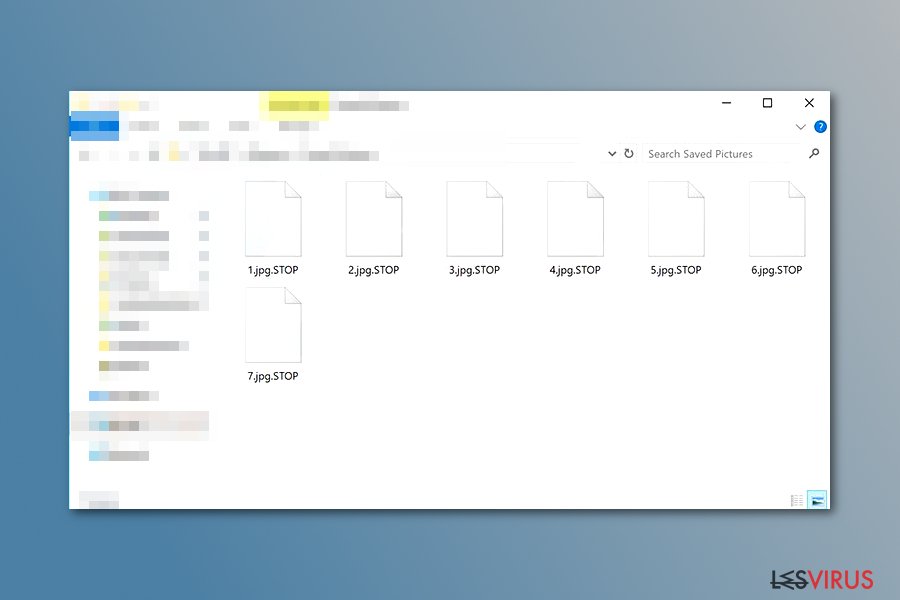

Le ransomware STOP est un data-locker apparu en décembre 2017. Le malware utilise une combinaison d'algorithmes AES et RSA pour chiffrer les données et y ajouter l'extension .STOP. Cependant, de nouvelles versions sont apparues presque tous les mois et le virus ajoute actuellement les extensions suivantes : .SAVEfiles, .puma, .pumas, .pumax, .pumax, .shadow et .keypass. Il convient également de mentionner que les variantes les plus notoires sont le ransomware Keypass et le ransomware Djvu, qui a fait la une des journaux quand des victimes de plus de 20 pays ont été ciblées. Le ransomware Djvu est actuellement la version la plus active du ransomware STOP, qui réclame une rançon de 300 à 600 dollars pour le déchiffreur de données. Le logiciel malveillant utilise _openme.txt,! Readme.txt ou des notes de rançon similaires, et incite les utilisateurs à contacter les escrocs via restoredjvu@firemail.cc, stopfilesrestore@bitmessage.ch, helpshadow@india.com ou via d'autres adresses E-mail similaires.

| Bilan de la cyber-menace | |

|---|---|

| Nom | le ransomware STOP |

| Type | Cryptovirus |

| Algorithme de chiffrement | AES and RSA-1024 |

| Extensions de fichiers | .STOP, .SUSPENDED , .WAITING, .CONTACTUS, .DATASTOP, .PAUSA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu. .djvuu. .djvus, .udjvu, .uudjvu |

| Messages de rançon |

!!! YourDataRestore !!! txt, |

| Montant de la rançon | $300 – $600 |

| Adresses E-mail de contact |

stopfilesrestore@bitmessage.ch |

| Méthodes de propagation | E-mails spam malveillants, sites Web piratés, exploits, attaques par force brute, etc. |

| Déchiffreur | Téléchargez ici (téléchargement direct) |

| Afin de désinstaller XXX, installez FortectIntego et lancez une analyse système complète | |

Le ransomware STOP a été découvert pour la première fois en décembre 2017. Cependant, de nouvelles variantes sont apparues en août 2018 et certaines durant les mois précédents. Tous se comportent de la même manière, mais rajoute de nouvelles extensions aux données ciblées, fournit des notes de rançon légèrement différentes et utilise de nouvelles adresses électroniques de contact.

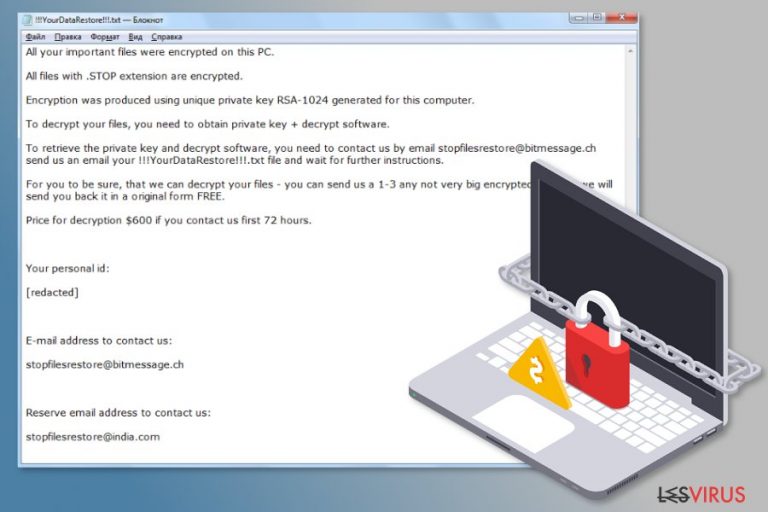

La version originale du logiciel malveillant ajoute l’extension de fichier .STOP afin de rendre les fichiers inaccessibles sur l’ordinateur Windows concerné. Dès que le ransomware STOP a terminé la procédure de cryptage, le virus envoie une note de rançon dans «!!! YourDataRestore !!! txt ”. Le message des escrocs stipule que les victimes doivent payer la rançon en 72 heures.

Les auteurs du virus STOP demandent de payer 600$ dans trois jours. Afin de fournir des preuves, les pirates informatiques autorisent l’envoi de 1 à 3 fichiers «peu volumineux» pour un test de déchiffrement gratuit à stopfilesrestore@bitmessage.ch ou à stopfilesrestore@india.com. Cependant, il s’agit peut-être des seuls fichiers que vous parvenez à obtenir après l’attaque par ransomware. Une fois que vous avez payé la rançon, les escrocs peuvent disparaître car ils auraient déjà obtenu ce qu’ils voulaient de vous.

Cependant, nous tenons à souligner que payer la somme exigée par les cybercriminelsest une tâche très risquée qui pourrait résulter en une perte d'argent énorme. Une fois que vous aurez payé ces 600 dollars, il vous sera peut-être demandé de payer davantage. Si vous n'êtes pas d'accord ou si vous ave été privé de la solution de déchiffrement promise, personne ne vous aidera à retrouver la trace des criminels et à récupérer votre argent. Évitez donc tout contact avec les escrocs et vérifiez le déchiffreur officiel du virus STOP que vous trouverez ci-dessous.

Par conséquent, nous vous recommandons fortement d'oublier la récupération de données pour le moment. La tâche la plus importante est de supprimer le ransomware STOP de l’ordinateur afin de sécuriser le système. Pour cette raison, nous suggérons d’analyser la machine affectée avec un logiciel anti-malware tel que FortectIntego pour supprimer le virus ransomware STOP.

Il est essentiel d’utiliser des outils de sécurité professionnels, car cette cyber-menace peut modifier le registre Windows, créer de nouvelles clés, installer des fichiers malveillants ou affecter des processus système légitimes. Cela signifie que la résiliation manuelle est presque impossible. Si vous essayez de localiser et de supprimer ces entrées vous-même, vous pourriez endommager votre ordinateur. Ne prenez donc pas le risque !

Une fois que vous avez effectué la suppression du ransomware STOP, vous pouvez brancher en toute sécurité un lecteur de stockage externe avec des sauvegardes ou exporter les fichiers nécessaires à partir d'un stockage cloud. Si vous n'avez pas encore sauvegardé vos fichiers et que vous ne pouvez pas effectuer de récupération complète des données, vous devez essayer les outils tiers mentionnés à la fin de l'article. Espérons que certains fichiers seront sauvés. En outre, des experts ont récemment publié un déchiffreur original pour ce ransomware permettant de récupérer certaines données. Nous l’avons fourni en dessous de l’article.

De nouvelles variantes de ransomware sont apparues presque tous les mois en 2020

Suspended ransomware

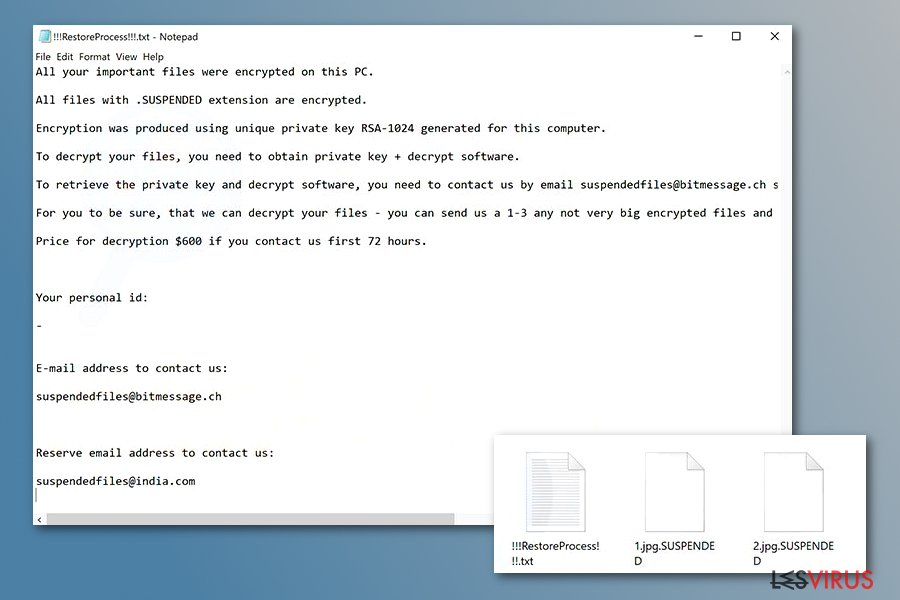

Au début de l’année, en février, des chercheurs en programmes malveillants ont fait un rapport de la variante du programme STOP, qui utilise l’extension .SUSPENDED pour verrouiller des documents, des fichiers multimédias, des bases de données, des archives et de nombreux autres fichiers. Le comportement du ransomware est similaire à celui de la version précédente, mais il met en avant une note de rançon différente après le cryptage de fichier.

Le ransomware Suspended fournit des instructions de récupération dans le fichier « !!RestoreProcess!!!.txt » et demande d'envoyer l'ID unique de la victime et des exemples de fichiers préférés pour le déchiffrement aux adresses E-mail suivantes : suspendfiles@bitmessage.ch ou suspendfiles@india.com. La taille de la rançon et la date limite restent les mêmes.

CONTACTUS ransomware

À la fin du mois de mai, une autre variante du ransomware STOP s'est manifestée. Cette version utilise l'extension .CONTACTUS pour verrouiller les fichiers ciblés. Non seulement l'extension ajoutée a été changée. Les escrocs ont également renommé les instructions de récupération de données. À présent, le document contenant toutes les options de récupération est appelé !!!RESTORE_FILES!!!. Txt. Les adresses électroniques de contact ont été changées en decryption@bitmessage.ch et decryption@india.com:

Tous vos fichiers importants ont été cryptés sur ce PC.

Tous les fichiers avec l'extension .CONTACTUS sont cryptés.

Le cryptage a été implémenté à l'aide de la clé privée unique RSA-1024 générée pour cet ordinateur.Pour décrypter vos fichiers, vous devez obtenir une clé privée + un logiciel de décryptage.

Pour récupérer la clé privée et l'utilitaire de décryptage, vous devez NOUS CONTACTER par courrier électronique sur decryption@bitmessage.ch et nous envoyer un Email avec votre fichier !!! RESTORE_FILES !!!. Txt et attendre des instructions supplémentaires.

Pour que vous puissiez être sûr que nous pouvons déchiffrer vos fichiers – vous pouvez nous envoyer d'un à trois fichiers cryptés et qu'ils ne soient pas très volumineux et nous vous les renverrons GRATUITEMENT dans leur forme originale.

Prix de décryptage 600$ si vous nous contactez durant les 72 premières heures.Votre identifiant personnel :

[40 caractères retranchés]Adresse E-mail pour nous contacter :

decryption@bitmessage.chAdresse E-mail réserve pour nous contacter :

decryption@india.com

SaveFiles ransomware

Une autre version du ransomware STOP est apparue en septembre 2018. Après avoir utilisé le fichier urpress.exe comme exécutable principal, ce ransomware crypte vos données et marque les fichiers verrouillés avec l'extension .SAVEfiles. À l'instar des autres versions, cette menace utilise les méthodes de cryptage AES et RSA. Après la modification du fichier, le ransomware place un message de rançon appelé !!!SAVE_FILES_INFO!!!.txt sur chaque fichier contenant des données cryptées.

Le message de rançon contient le texte suivant :

ATTENTION !

Vos fichiers, photos, documents, bases de données et autres fichiers importants sont cryptés et portent l'extension : .SAVEfiles

La seule méthode de récupération de fichiers consiste à acheter un logiciel de déchiffrement et une clé privée unique.Après l'achat, vous allez lancer l'utilitaire de décryptage, saisir votre clé privée unique et enfin décrypter toutes vos données.

Seulement nous pouvons vous donner cette clé et seulement nous pouvons récupérer vos fichiers.Vous devez nous contacter par E-mail BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.ch envoyez-nous votre identifiant personnel et attendez les instructions suivantes.

Afin que vous soyez sûr que nous pouvons déchiffrer vos fichiers – vous pouvez nous envoyer d'un à trois des fichiers chiffrés et qu'ils ne soient pas très volumineux et nous vous le renverrons GRATUITEMENT dans leur forme originale.

Prix de décryptage 500$.

Ce prix est disponible si vous nous contactez durant les 72 premières heures.Adresse E-mail pour nous contacter :

BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.ch

Adresse E-mail réserve pour nous contacter :

savefiles@india.comVotre identifiant personnel :

Comme vous pouvez le constater, les développeurs du virus prétendent disposer de l'outil de récupération et de déchiffrement de fichiers et encouragent les utilisateurs à les contacter via l'adresse électronique savefiles@india.com. Vous ne devriez pas faire cela parce que les criminels ne sont pas dignes de votre confiance. Mieux vaut suivre un guide fourni pour supprimer le ransomware STOP. Pour cela, vous pouvez utiliser des programmes tels que FortectIntego ou SpyHunter 5Combo Cleaner. Effectuez une analyse complète du système pour mieux le nettoyer. Ensuite, essayez des outils ou des programmes de récupération de données et restaurez vos fichiers.

Puma ransomware

Puma ransomware est un virus déchiffrable. Si vous êtes infecté, vous pouvez vous réclamer plus chanceux que d'autres victimes, car vous avez une chance de récupérer vos fichiers cryptés. Toutefois, seules les données comportant les les extensions .puma, .pumas et .pumax peuvent être débloquées en utilisant un utilitaire de décryptage spécial (lien direct fourni) par des experts en virus. Cependant, assurez-vous que vous essayez cet utilitaire de décryptage uniquement après avoir préalablement supprimé les logiciels malveillants du système. Sinon, la procédure de cryptage serait peut être relancée.

Une fois dans le système, le virus fournit le message de rançon! Readme.txt pour informer la victime de la situation actuelle. Avant cela, les logiciels malveillants lancent la procédure de cryptage (pour cela, ils utilisent les algorithmes AES et RSA) afin de rendre tous les fichiers installés sur le système inutiles. La victime dispose de 72 heures pour contacter les escrocs. Cependant, vous ne devriez jamais faire cela pour éviter d'autres problèmes sur votre ordinateur.

Shadow ransomware

Au début du mois de décembre 2018, les chercheurs ont découvert une variante qui ajoute l'extension .shadow aux fichiers infectés. Cette extension de fichier a été utilisée pour la première fois par le virus ransomware BTCWare en 2017 et semble maintenant être adoptée par les auteurs de logiciels malveillants STOP.

Le virus ransomware Shadow utilise le message de rançon !readme.txt qui explique comment procéder avec le paiement en Bitcoin. Les escrocs proposent de déchiffrer un fichier gratuitement pour prouver que le déchiffreur fonctionne réellement. Les E-mails de contact helphadow@india.com ou helphadow@firemail.cc devraient aider dans le processus de communication. Le rabais de 50% sur le prix de la rançon serait valable dans les 72 heures suivant l’infection.

Comme d'habitude, nous recommandons d'éviter tout contact avec les auteurs de la menace. Bien que le virus infectant les fichiers .shadow ne soit pas déchiffrable au moment de l'écriture de cet article, vous devez attendre la sortie d'un déchiffreur gratuit, comme fut le cas avec le ransomware Puma.

Djvu ransomware

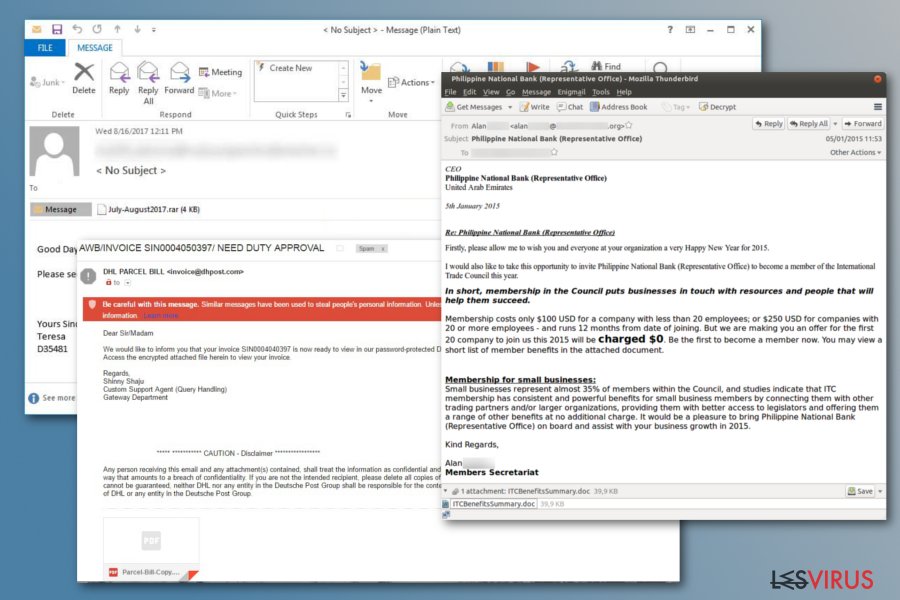

La version la plus récente du virus est le ransomware Djvu qui met en œuvre plusieurs extensions : .djvu, .djvus, .djvuu, .udjvu, .uudjvu, .djvuq, .djvur. Le virus a déjà affecté des milliers d'utilisateurs dans le monde entier en utilisant le schéma le plus répandu utilisé par les ransomwares pour se faufiler dans le système cible : le spam. Les victimes reçoivent généralement un courrier électronique leur proposant de s'informer sur leurs colis, leurs factures, leurs rapports ou leurs livraisons. Cependant, télécharger la pièce jointe signifie laisser le virus pénétrer dans le système.

Djvu ransomware n'est pas déchiffrable. Le seul moyen de récupérer les données chiffrées consiste donc à supprimer le virus, puis à essayer des outils tiers. Bien sûr, si vous avez sauvegardé vos fichiers avant qu’ils ne soient cryptés, vous ne devriez pas vous inquiéter. Supprimez simplement les fichiers cryptés du système et récupérez ceux qui ne sont pas infectés.

Un Crypto-virus peut intégrer le système dès que vous ouvrez un courrier indésirable malveillant.

L'exécutable d'un virus de cryptage de fichiers se propage généralement via des E-mails spams malveillants contenant des pièces jointes. Avec l'aide de l'ingénierie sociale, les criminels incitent les victimes à ouvrir une pièce jointe suspecte et à laisser entrer des logiciels malveillants dans le système. Vous pouvez repérer un courrier électronique dangereux à partir de ces signes :

- Vous ne vous attendiez pas à recevoir cet E-mail (par exemple, vous n'avez rien commandé chez Amazon et vous ne vous attendez pas à ce qu'un courrier FedEx vous apporte un colis).

- La lettre manque de références, telles que le logo ou la signature de l'entreprise.

- L'E-mail est plein d'erreurs ou de phrases étrangement structurées.

- La lettre n'a pas d'objet, le corps est vide et n'inclut qu'une pièce jointe.

- Le contenu de l'E-mail vous invite à vérifier les informations contenues dans la pièce jointe.

- L'adresse E-mail de l'expéditeur semble suspecte.

Cependant, les spécialistes de NoVirus.fr indiquent que les logiciels malveillants peuvent également s'infiltrer dans le système lorsqu'un utilisateur clique sur une annonce illicite, télécharge un programme corrompu ou sa mise à jour et en appliquant toute autre technique.

Pour cette raison, les utilisateurs d’Internet devraient apprendre à identifier les risques potentiels qui pourraient se cacher sur le Web. Nous souhaitons rappeler que tous les logiciels de sécurité peuvent vous protéger pleinement des attaques ransomware. Pour cette raison, surveillez vos clics et vos téléchargements, ainsi que le fait de créer et mettre à jour régulièrement des sauvegardes, sont indispensables !

Débarrassez-vous du ransomware STOP pour récupérer vos fichiers

Tout d'abord, nous souhaitons vous dissuader de supprimer manuellement les ransomware. Cette cyber-menace inclut de nombreux fichiers et composants pouvant ressembler à des processus système légitimes. Par conséquent, vous pouvez facilement supprimer les mauvaises entrées et causer plus de dégâts. Pour cette raison, vous devez opter pour la suppression automatique du ransomware STOP.

Le virus peut bloquer l'accès au logiciel de sécurité nécessaire à la suppression. Vous devez donc tout d'abord le désactiver en démarrant en mode sans échec avec prise en charge réseau. Les instructions ci-dessous vous expliqueront comment procéder. Peu importe la version du logiciel malveillant affectant votre PC, le guide de suppression reste le même.

En mode sans échec, téléchargez, installez et mettez à jour les versions FortectIntego, Malwarebytes ou SpyHunter 5Combo Cleaner. Ensuite, lancez une analyse complète du système et attendez que le programme ait terminé de nettoyer le système et vous aider à supprimer le ransomware STOP. Ultérieurement, vous pouvez faire appel à des sauvegardes pour récupérer vos fichiers ou essayer d'autres méthodes présentées ci-dessous.

Guide de suppression manuel de virus STOP

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Suivez ces étapes pour redémarrer l'ordinateur en mode sans échec avec prise en charge réseau, ce qui permet de désactiver le ransomware STOP :

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

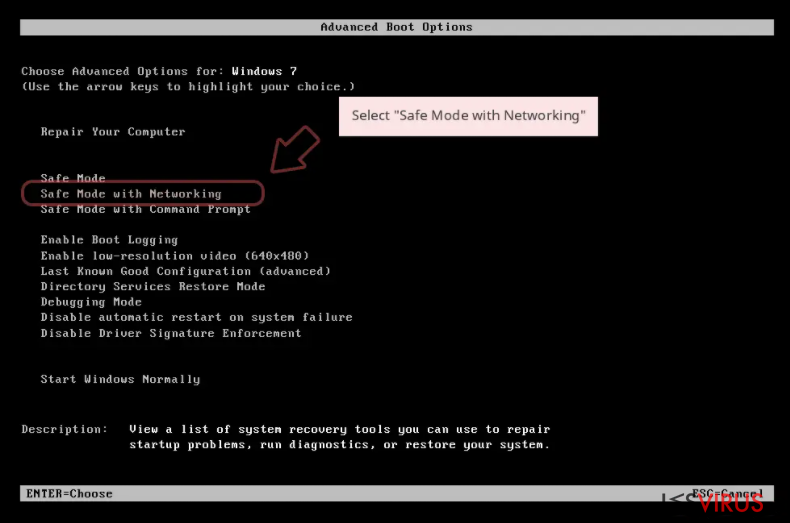

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

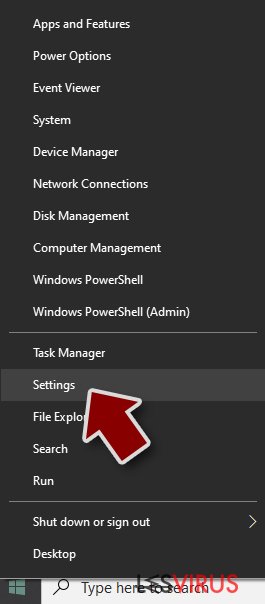

Windows 10 / Windows 8

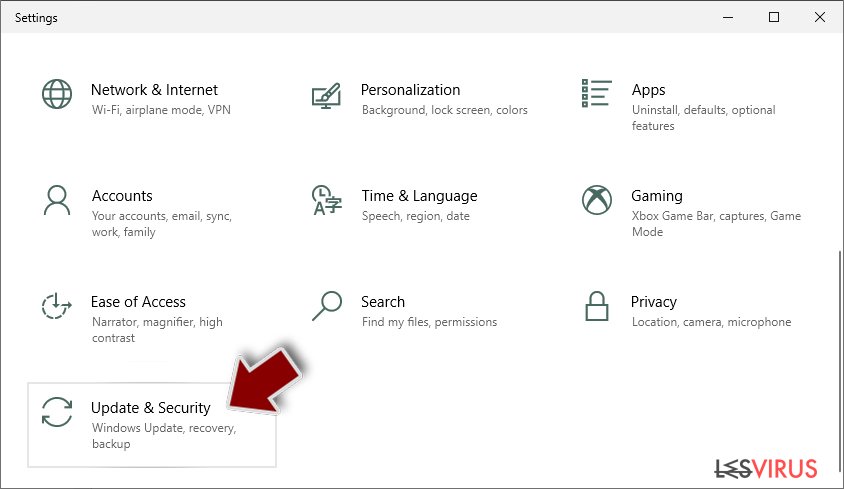

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

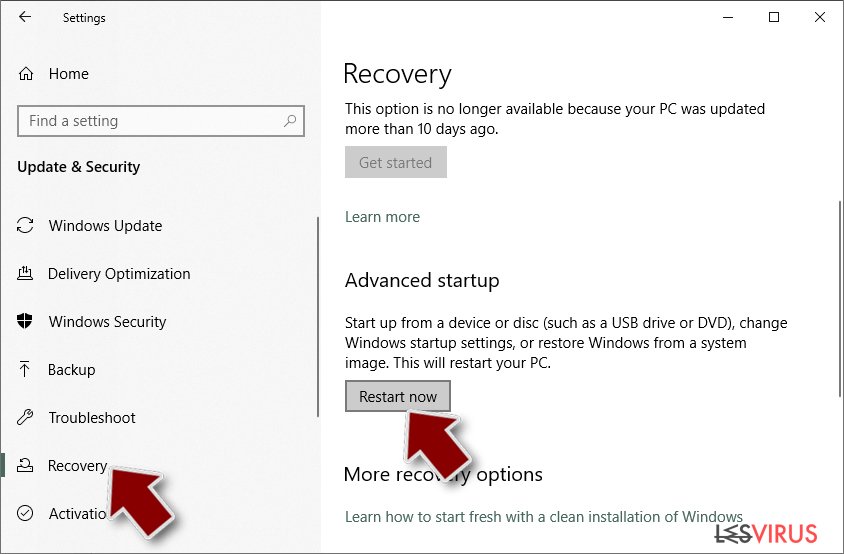

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

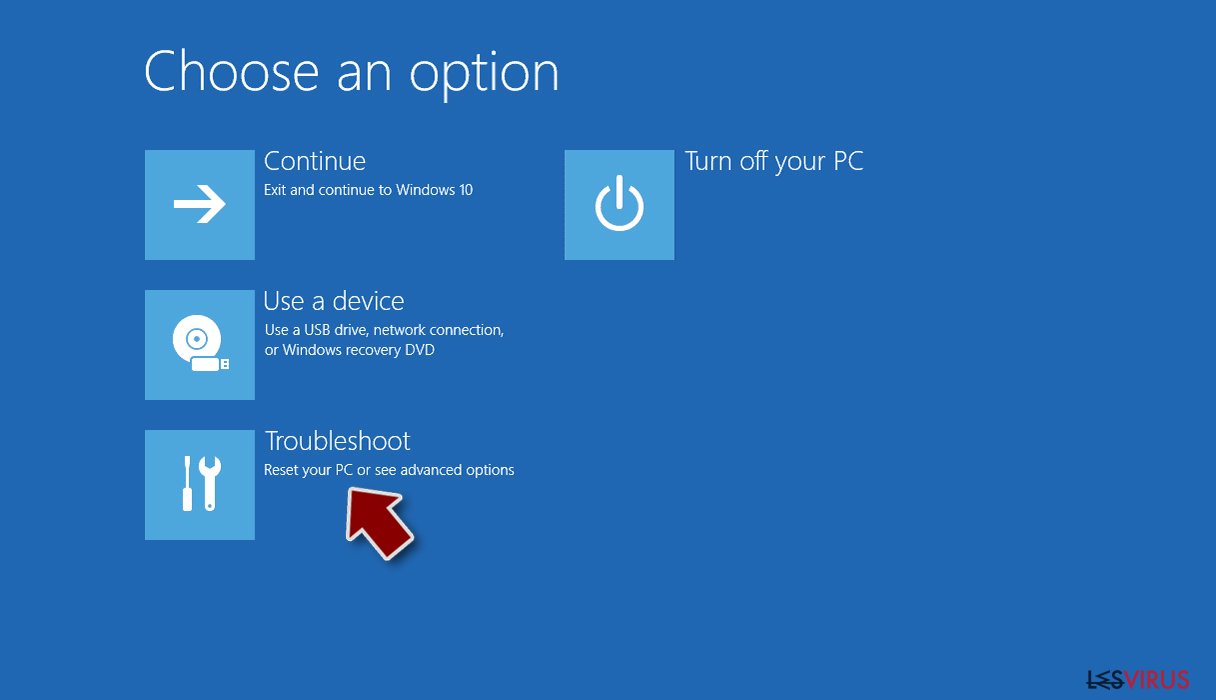

- Sélectionnez Résolution des problèmes

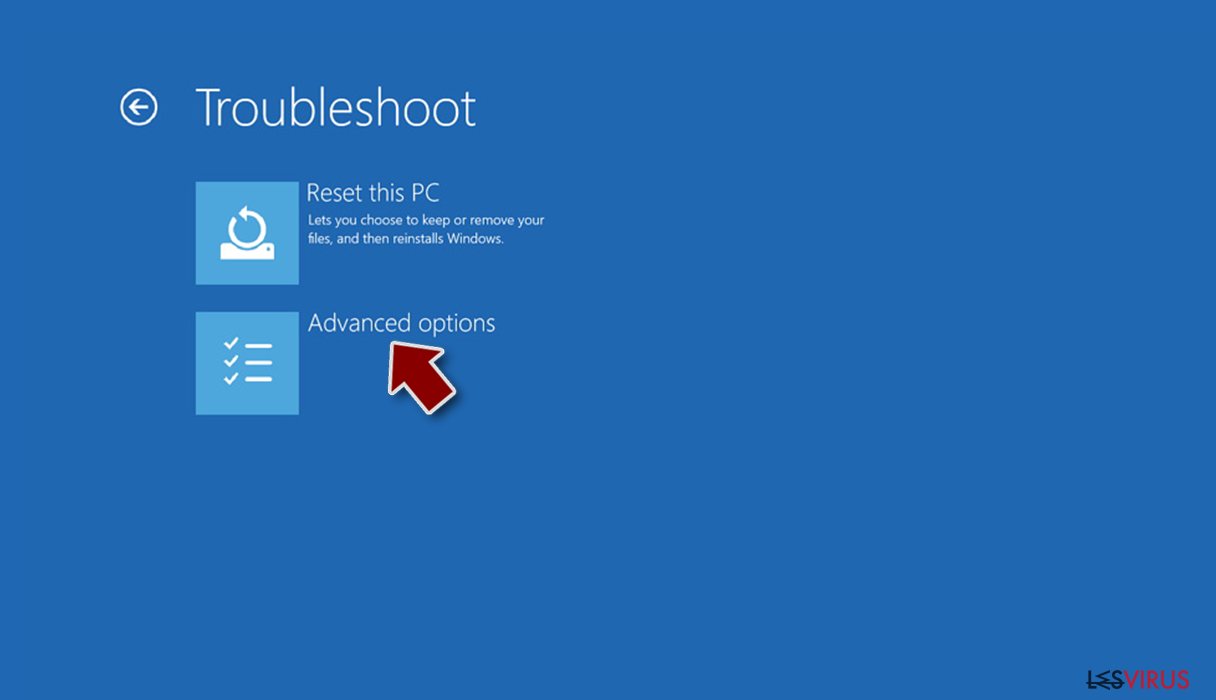

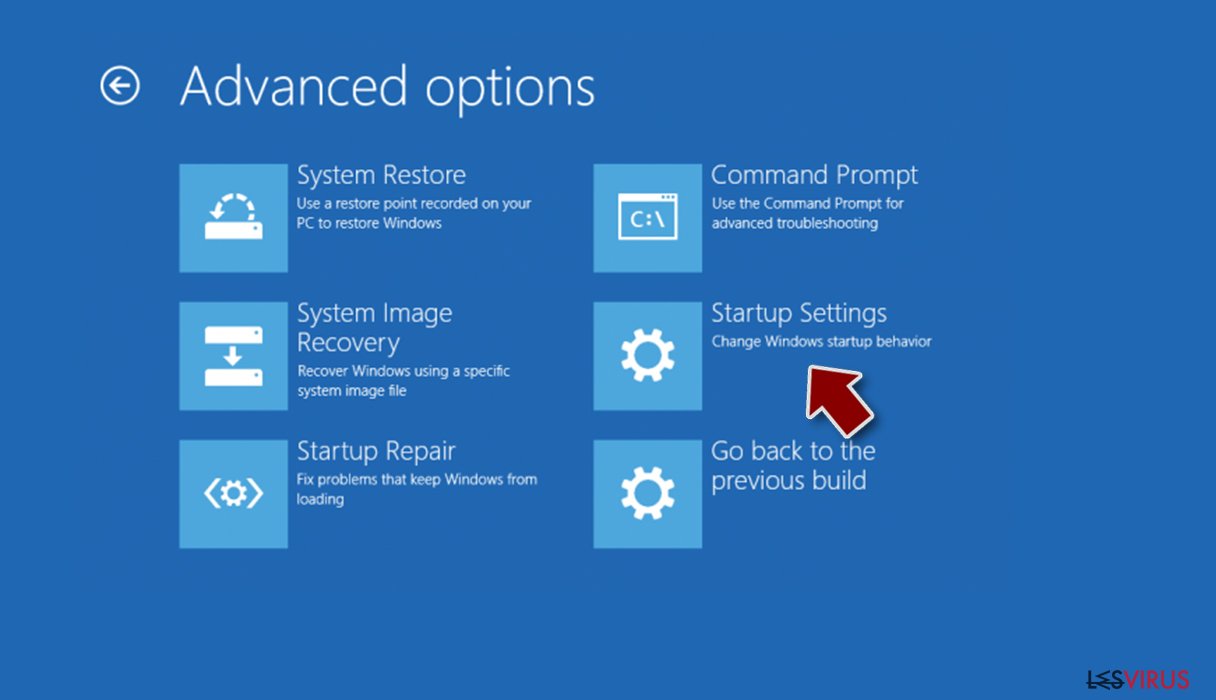

- Allez à la section Options avancées.

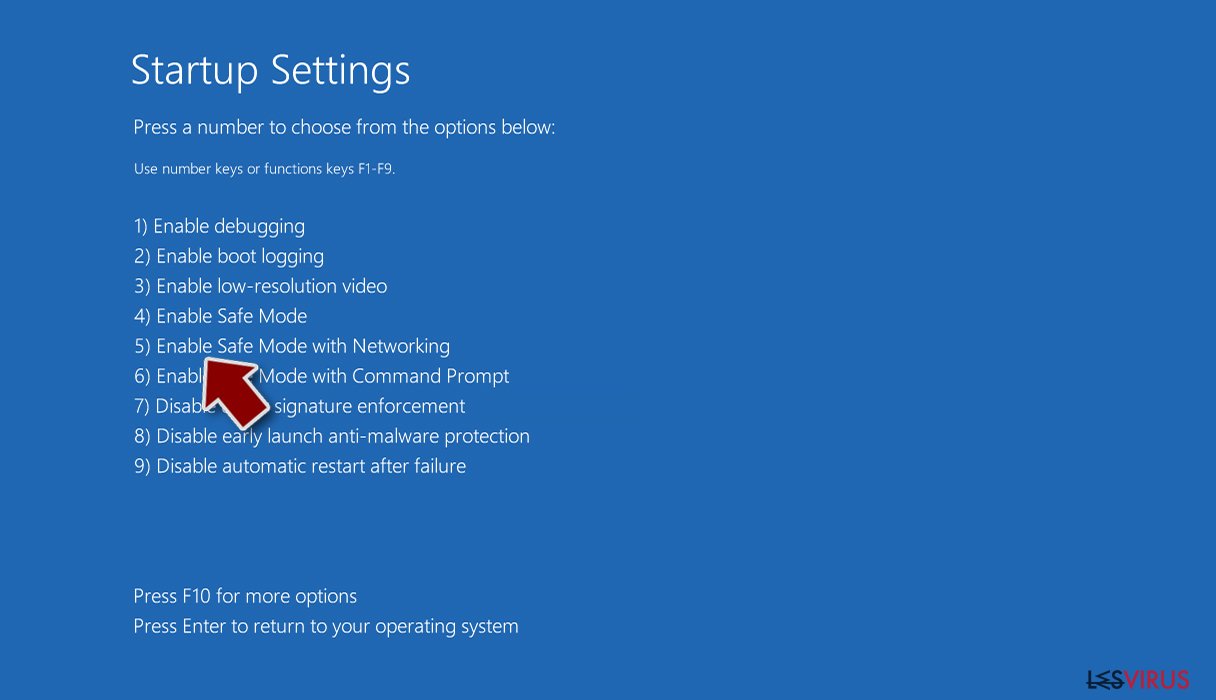

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

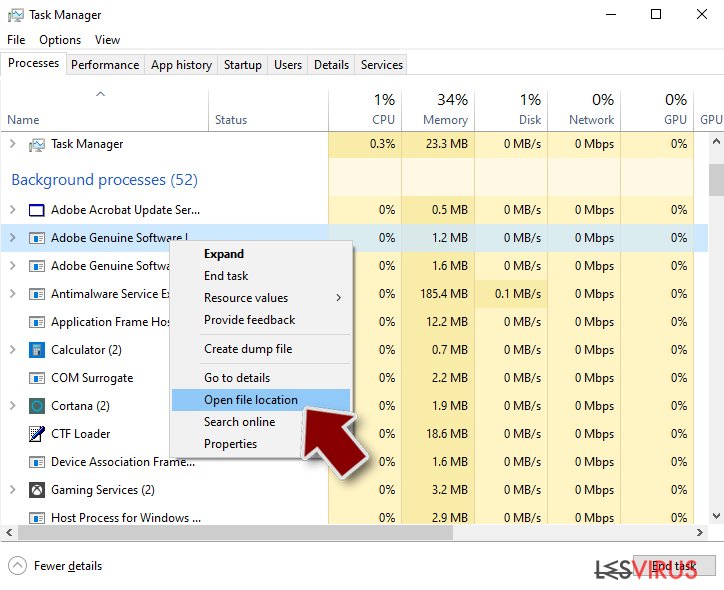

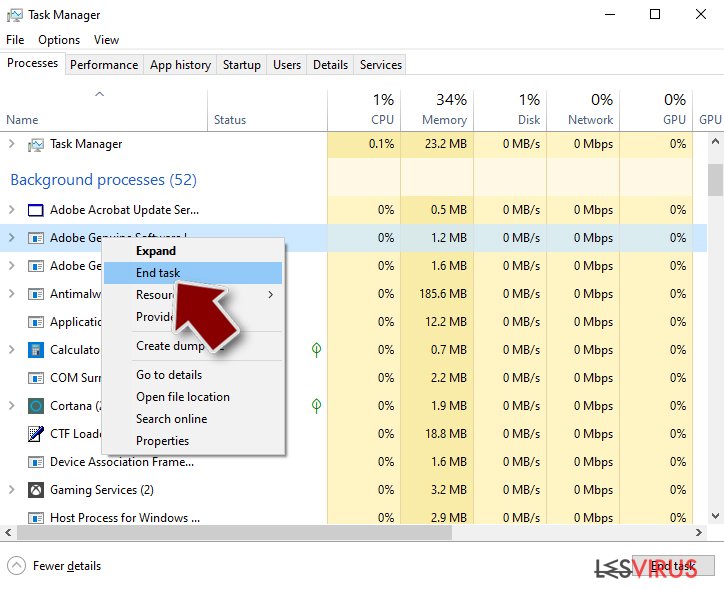

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

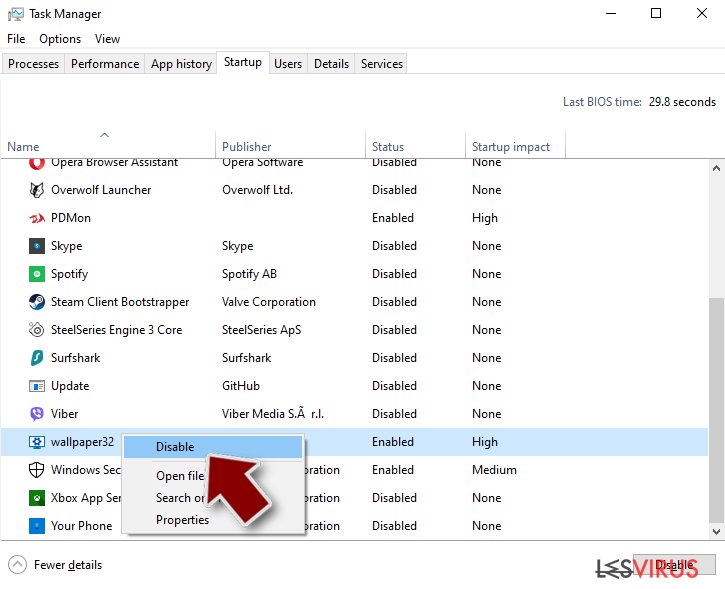

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

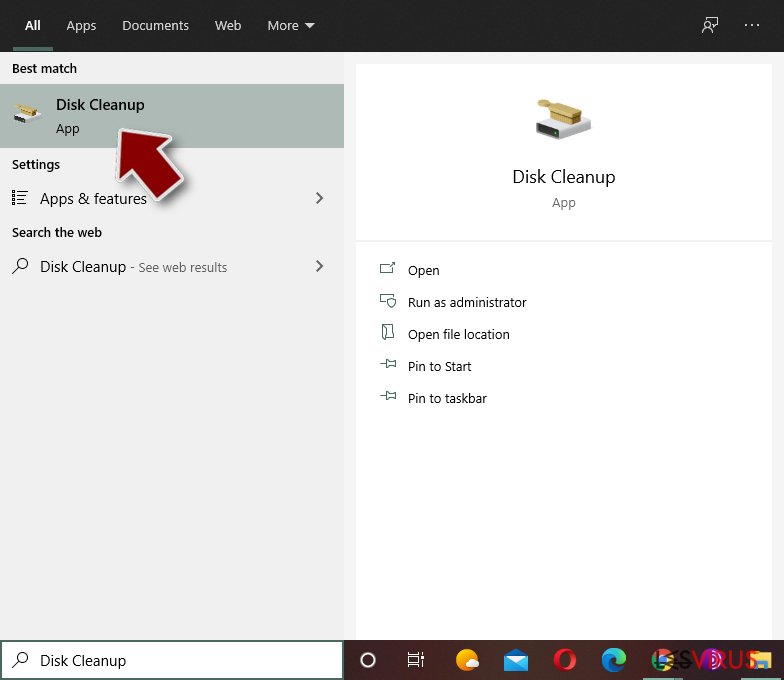

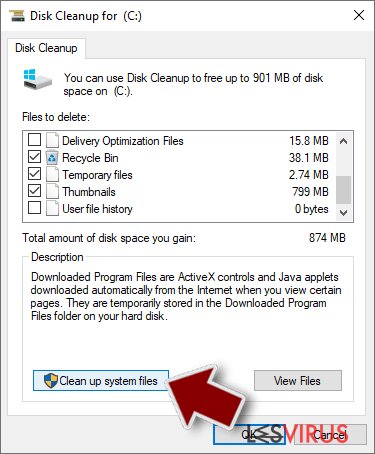

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer STOP à l'aide de System Restore

Cette méthode peut également vous aider à vous débarrasser automatiquement du virus :

-

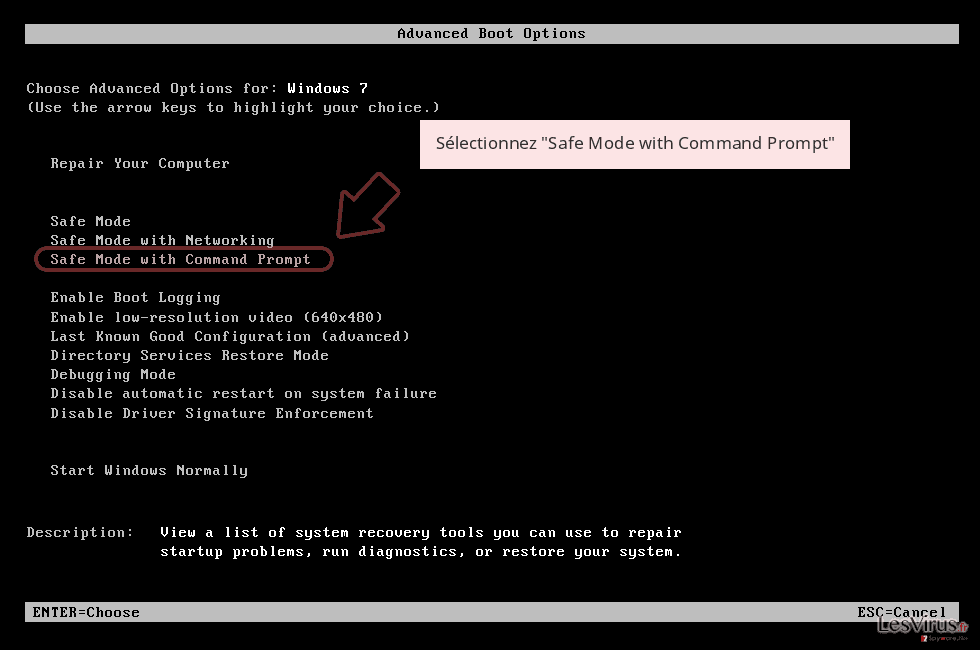

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

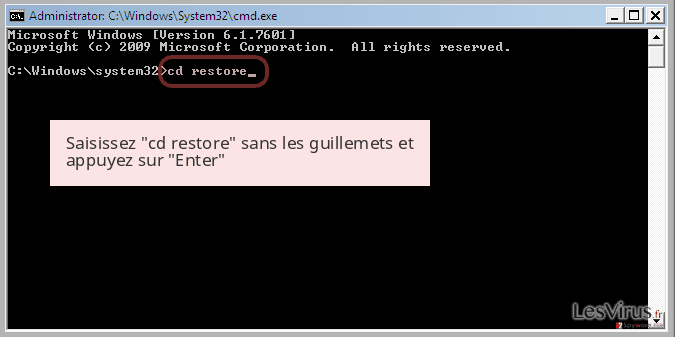

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

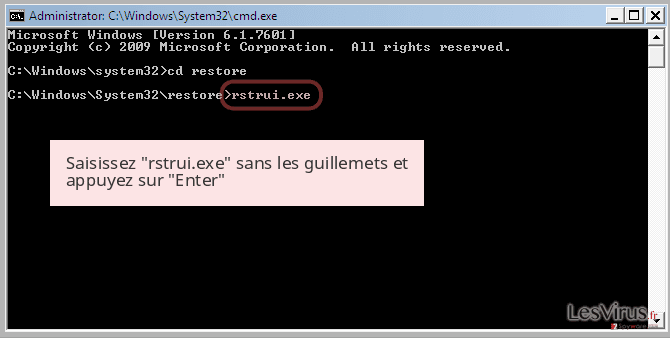

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

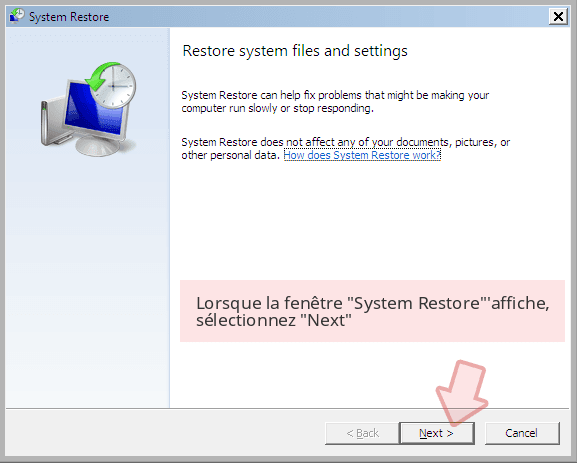

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de STOP. Après avoir fait cela, cliquez sur Next.

-

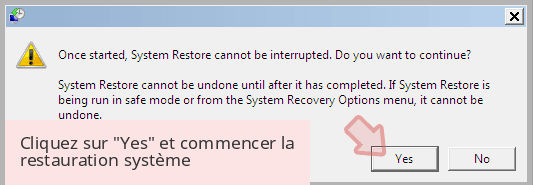

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Bonus: Récupérer vos données

Le guide présenté ci-dessus peut vous permettre de supprimer STOP de votre ordinateur. Pour récupérer vos données cryptées, nous vous recommandons d'utiliser le guide détaillé suivant lesvirus.fr préparé par les experts en cyber sécurité.Si vos fichiers ont été cryptés par STOP, vous pouvez utiliser plusieurs méthodes pour les récupérer:

Essayez Data Recovery Pro

Naturellement, cet outil est conçu pour récupérer des fichiers après un dommage ou une suppression du système. Cependant, il peut également être utile après une attaque par ransomware.

- Téléchargez Data Recovery Pro;

- Suivez les étapes contenues dans la section Data Recovery et installez ce programme

- Lancez le programme et analysez votre ordinateur pour retrouver les fichier cryptés par le rançongiciel STOP;

- Restituez-les.

Tirez profit de la fonctionnalité des versions précédentes de Windows

Cette méthode permet de copier des versions de fichiers précédemment enregistrées si la restauration du système a été activée avant l'attaque du ransomware.

- Retrouvez un des fichiers cryptés que vous souhaitez restaurer et cliquez droit dessus;

- Sélectionnez “Properties”, et allez dans l'onglet “Previous versions”;

- Là, cherchez toutes les copies disponibles du fichier dans “Folder versions”. Vous devez sélectionner la version que vous voulez restituer et cliquez sur “Restore”.

Essayez ShadowExplorer

ShadowExplorer peut récupérer des fichiers à partir des Clichés Instantaés des Volumes si le ransomware STOP ne les a pas supprimés.

- Téléchargez Shadow Explorer à partir de http://shadowexplorer.com/;

- Suivez les étapes de l'Assistant d'installation de Shadow Explorer et installez cette application dans votre ordinateur;

- Lancez le programme et glissez sur menu déroulant qui se trouve à l'angle supérieur gauche pour sélectionner le disque des données encodées. Vérifiez bien les dossiers qui s'y trouvent;

- Cliquez droit sur le dossier que vous voulez restaurer et sélectionnez “Export”. Vous pouvez aussi sélectionner l'endroit où vous voulez le sauvegarder.

L'utilitaire de décryptage du ransomware STOP a été découvert récemment. Vous pouvez le trouver ici (lien de téléchargement direct)

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de STOP et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.