Supprimer U2k virus (Guide gratuit) - Les étapes de décryptage inclues

Guide de suppression de virus U2k

Quel est U2k ransomware?

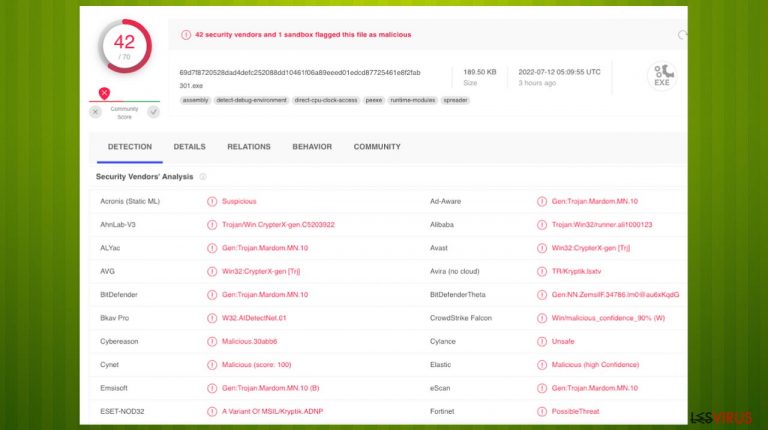

Le rançongiciel U2k est une infection qui verrouille les données et les marque avec une l'extension .U2K

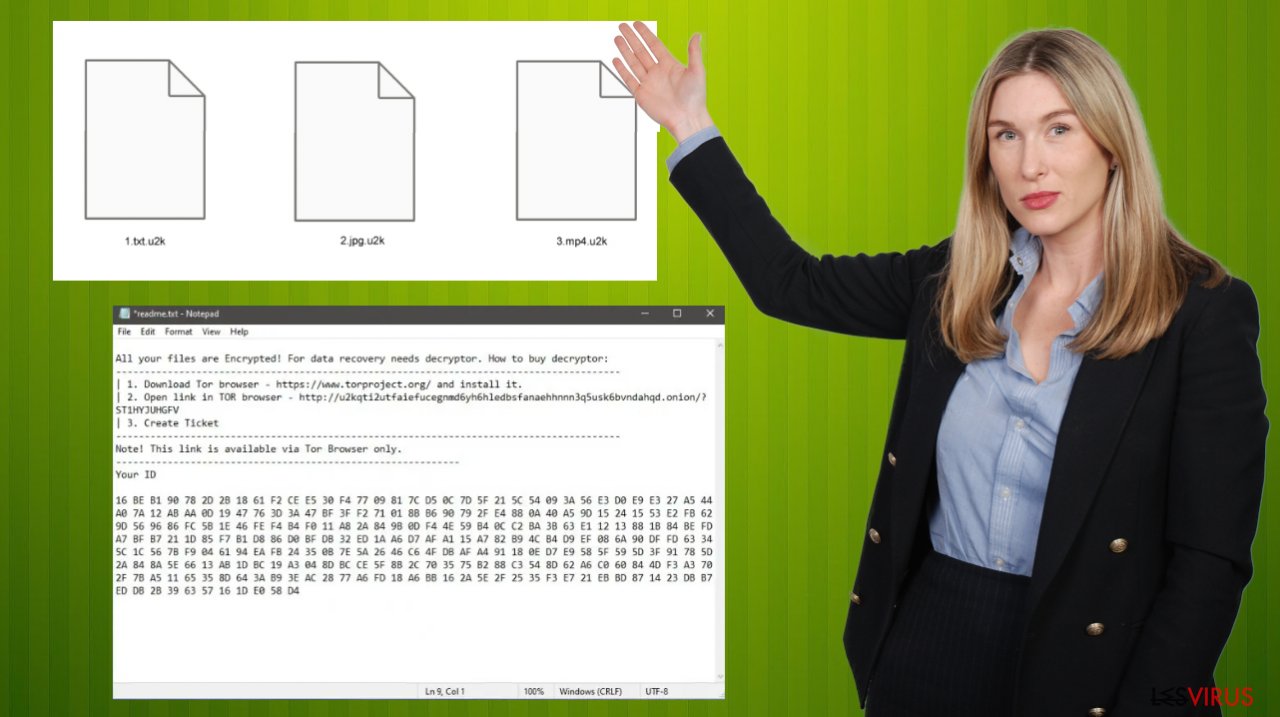

Le rançongiciel U2k est un virus qui réclame de l'argent en promettant le décryptage des fichiers une fois le paiement effectué. Cette menace n'a d'autre but que d'apporter un bénéfice à ses créateurs en poussant les gens à transférer directement de l'argent. Les gens se laissent prendre par le message effrayant délivré par ReadMe.txt et contactent les criminels comme le message les y encourage. Le montant varie en fonction de la valeur particulière des données que le virus a réussi à crypter.

Les développeurs du virus rançongiciel U2k vous incitent à prendre contact avec eux ou bien à télécharger un outil et à suivre d'autres instructions. L'ensemble de ces comportements risque de causer des problèmes majeurs au niveau du système et des pertes de données et d'argent. Tâchez d'ignorer ces messages et veillez à éviter de payer et de contacter les personnes derrière l'infection.

L'ordinateur infecté est susceptible d'être menacé davantage si vous continuez à contacter les créateurs de l'infection sans payer dès que possible. Le virus de fichier U2k est une menace récemment signalée par les utilisateurs, c'est pourquoi pour le moment aucun outil de décryptage n'est digne de confiance ni utile. Tout outil provenant d'autres personnes que les chercheurs ne saurait donner de bons résultats.

Le rançongiciel en détail

Le virus rançongiciel U2k peut infecter la machine dès que vous ouvrez le paquet pirate infecté téléchargé auparavant sur la machine. Une charge utile malveillante du rançongiciel lance immédiatement l'infection, et la machine est chiffrée. De même, il est possible d'utiliser des macros malveillantes pour se faufiler dans les machines.

Ce sont ces dangereux éléments de fichiers dont les experts mettent en garde et indiquent que les messages électroniques peuvent comporter des pièces jointes contenant ces éléments qui déclenchent l'infiltration de logiciels malveillants directement une fois la fonction macro activée. Le processus se passe rapidement et dans la plupart des cas, de manière furtive, de telle sorte que les utilisateurs ne se rendent pas compte de la propagation.

| Nom | Rançongiciel U2K |

|---|---|

| Type | Verrouillage de fichiers, cryptovirus |

| Extension du fichier | .U2K |

| Note de rançon | ReadMe.txt |

| Prise de contact préférée | Le navigateur Tor et la création d'un ticket via le lien |

| Distribution | Fichiers joints à des courriers électroniques indésirables, macros malveillantes et autres menaces |

| Suppression | La suppression requiert des outils de détection antivirus capables de repérer tous les intrus |

| Réparation | Corriger les dommages provoqués par le virus et résoudre les problèmes liés à l'analyse du système en utilisant FortectIntego |

Comme le virus rançongiciel U2k, ces infections peuvent se répandre et présenter des symptômes comme la note de rançon et les extensions des fichiers au bout d'un certain temps. C'est ainsi qu'apparaissent de nulle part les conséquences du rançongiciel. En raison de cette fonction d'infiltration silencieuse, la menace doit être supprimée le plus rapidement possible.

Vous êtes dans l`incapacité de déterminer quelles autres menaces ont pu s'exécuter sur la machine afin d'améliorer la persistance de ce rançongiciel. Les créateurs des menaces peuvent même recourir aux chevaux de Troie et autres logiciels malveillants pour propager la charge utile du virus rançongiciel U2k. Tâchez donc d'ignorer les messages et les revendications des criminels.

Supprimer le virus

Le virus rançongiciel U2k devrait être supprimé de manière appropriée pour garantir le nettoyage complet de la machine et le contrôle de tous les processus. La menace peut injecter des tâches et d'autres menaces afin d'assurer la continuité de l'exécution du code du rançongiciel, si bien que tout nouveau fichier ajouté sera verrouillé.

Veillez à utiliser les outils anti-malware appropriés pour supprimer le virus de fichier U2k, afin de mettre fin à l'infection. Les applications de suppression des menaces comme SpyHunter 5Combo Cleaner ou Malwarebytes peuvent vous aider à détecter et à éliminer ces menaces de type rançongiciel et d'autres infections. Plusieurs problèmes peuvent être provoqués par une infection par un rançongiciel, c'est pourquoi il est essentiel de procéder à une double vérification.

Sachez toutefois qu'il ne s'agit pas de la même chose que la récupération de fichiers ou le décryptage de la menace. Étant donné que le rançongiciel U2k n'est pas décryptable pour le moment, sa suppression et la récupération des fichiers à l'aide d'outils appropriés ou de méthodes alternatives peuvent s'avérer utiles dans de tels cas. Vous n'êtes pas en mesure de restaurer les fichiers sans supprimer l'infection. C'est possible, sauf que cela signifie que toutes les données seront endommagées de façon permanente.

Restaurer les fichiers système

Lorsqu'un ordinateur est infecté par un logiciel malveillant tel qu'un rançongiciel, son système est altéré et son fonctionnement devient différent. Par exemple, une infection peut altérer la base de données du registre Windows, endommager le démarrage vital et d'autres sections, supprimer ou corrompre des fichiers DLL, etc. Une fois qu'un fichier système est endommagé par un logiciel malveillant, un logiciel antivirus n'est plus capable de faire quoi que ce soit, il reste tel qu'il est. Par conséquent, les utilisateurs peuvent rencontrer des problèmes de performance, de stabilité et de facilité d'utilisation, au point qu'une réinstallation complète de Windows s'impose.

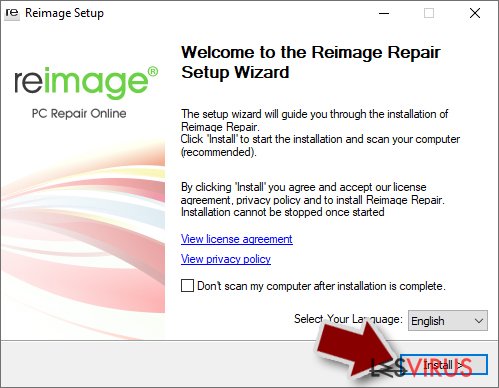

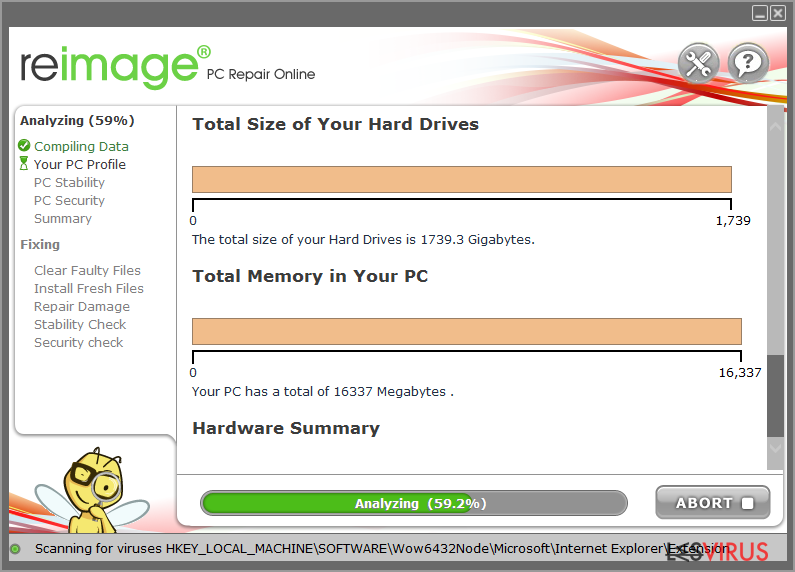

C'est pourquoi nous recommandons vivement l'utilisation d'une technologie de réparation FortectIntego unique et brevetée. Non seulement elle peut réparer les dommages causés par le virus après l'infection, mais elle est également capable de supprimer les logiciels malveillants qui se sont déjà introduits dans le système grâce à plusieurs moteurs utilisés par le programme. En outre, l'application est également capable de réparer divers problèmes liés à Windows qui ne sont pas causés par des infections de logiciels malveillants, par exemple, les erreurs d'écran bleu, les blocages, les erreurs de registre, les DLL endommagées, etc.

- Téléchargez l'application en cliquant sur le lien ci-dessus

- Cliquez sur le fichier ReimageRepair.exe

- Si le contrôle des comptes d'utilisateur (UAC) apparaît, sélectionnez Oui

- Appuyez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

- L'analyse de votre machine commence immédiatement

- Une fois terminée, vérifiez les résultats – ils seront énumérés dans le Résumé

- Vous pouvez à présent cliquer sur chacun des problèmes et les résoudre manuellement

- Si vous constatez de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence et de les résoudre automatiquement.

Possibilité de récupérer les données cryptées

Le rançongiciel U2k n'est pas déchiffrable. En tout cas, certainement pas avec un outil développé et publié récemment pour une infection particulière comme celle-ci. Si vous venez de lire l'article ou si vous avez été infecté par la menace après les campagnes de distribution initiales, vous pourriez peut-être trouver quelque chose d'utile pour ces infections.

Essayez toutefois de supprimer complètement l'infection avant de procéder à l'une de ces opérations. Ce virus a la capacité de crypter les fichiers à plusieurs reprises, de sorte qu'il n'y aura aucun autre moyen de récupérer les fichiers codés deux fois. Le virus rançongiciel U2k peut être associé à d'autres menaces ou partager des similitudes de code, ce qui permet aux chercheurs de créer des outils de décryptage à partir de ces découvertes.

Cependant, comme la plupart des utilisateurs ne réalisent pas de sauvegardes de données avant d'être attaqués par le rançongiciel, ils risquent de perdre définitivement l'accès à leurs fichiers. Il est également très risqué de payer les criminels, car rien ne garantit qu'ils tiendront leurs promesses et envoient l'outil de décryptage requis.

Même si cette situation peut sembler terrible, la situation n'est pas désespérée. Un logiciel de récupération des données peut vous aider dans certaines cas (cela dépend fortement de l'algorithme de cryptage utilisé, du fait que le rançongiciel ait réussi à effectuer les tâches programmées, etc.) Dans la mesure où il existe des milliers de variantes de rançongiciel, il est impossible de dire immédiatement si un logiciel tiers sera efficace pour vous.

C'est pourquoi nous vous conseillons d'essayer, quelle que soit la forme de rançongiciel qui a attaqué votre ordinateur. Avant de commencer, vous devez prendre connaissance de plusieurs points importants pour faire face à cette situation :

- Comme les données cryptées de votre ordinateur peuvent être endommagées de façon permanente par un logiciel de sécurité ou de récupération des données, vous devez d'abord en faire des sauvegardes – utilisez une clé USB ou un autre support de stockage.

- Ne tentez de récupérer vos fichiers en utilisant cette méthode qu'après avoir effectué une analyse avec un logiciel anti-malware.

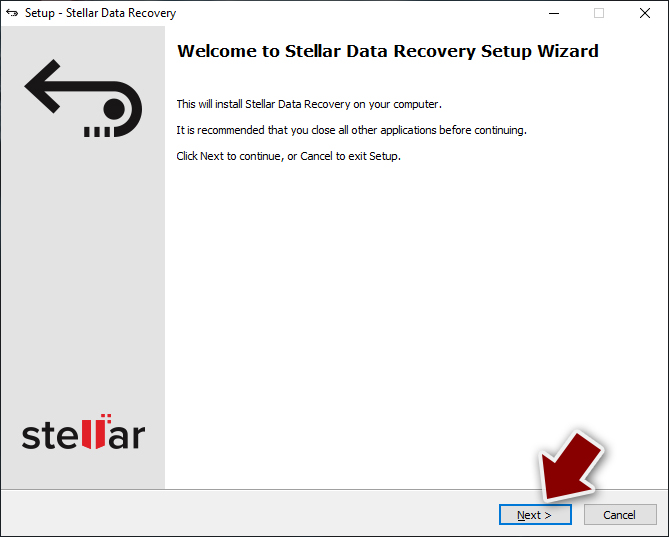

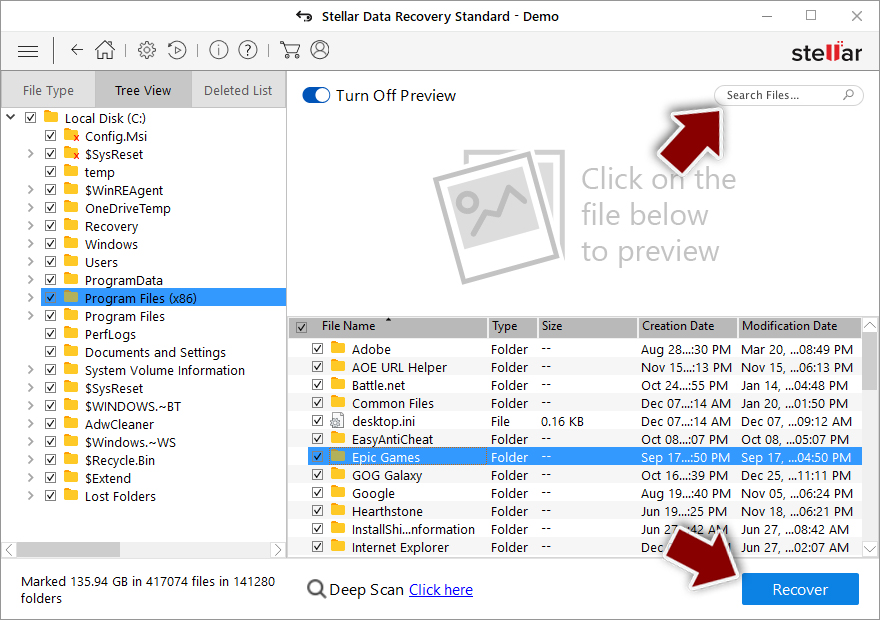

Installer un logiciel de récupération des données

- Téléchargez Data Recovery Pro.

- Faites un Double clique sur Installer pour le lancer.

- Suivez les instructions apparaissant à l'écran pour installer le logiciel.

- Dès que vous appuyez sur le bouton Terminer, vous pouvez utiliser l'application.

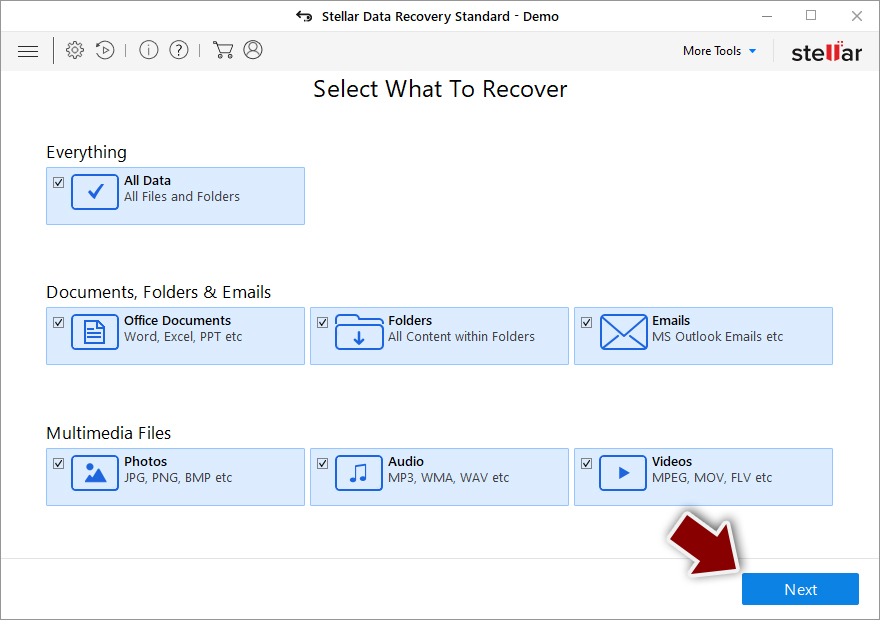

- Sélectionnez Tout ou choisissez les dossiers individuels dans lesquels vous souhaitez récupérer les fichiers.

- Appuyez sur Suivant.

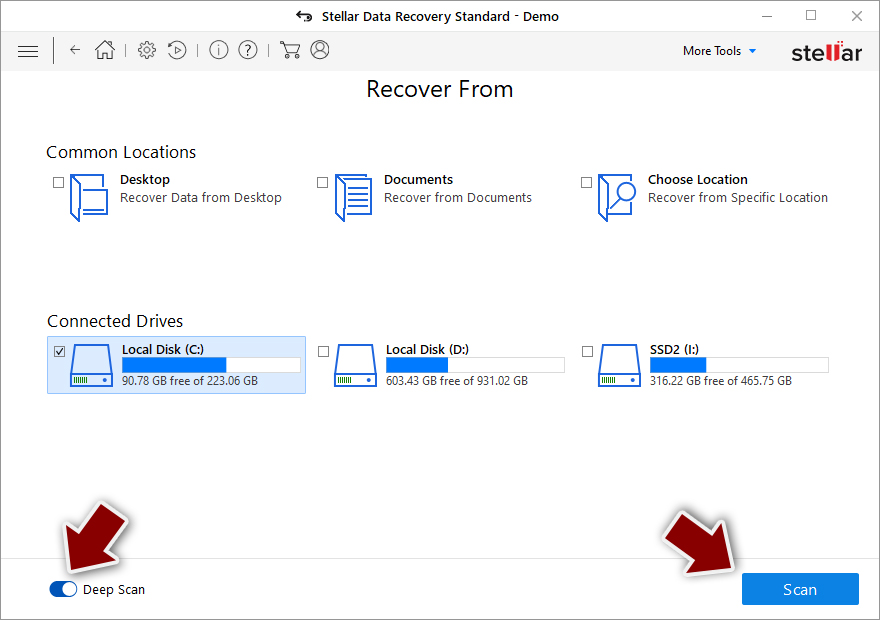

- En bas, activez la fonction Analyse approfondie et choisissez les disques que vous voulez analyser.

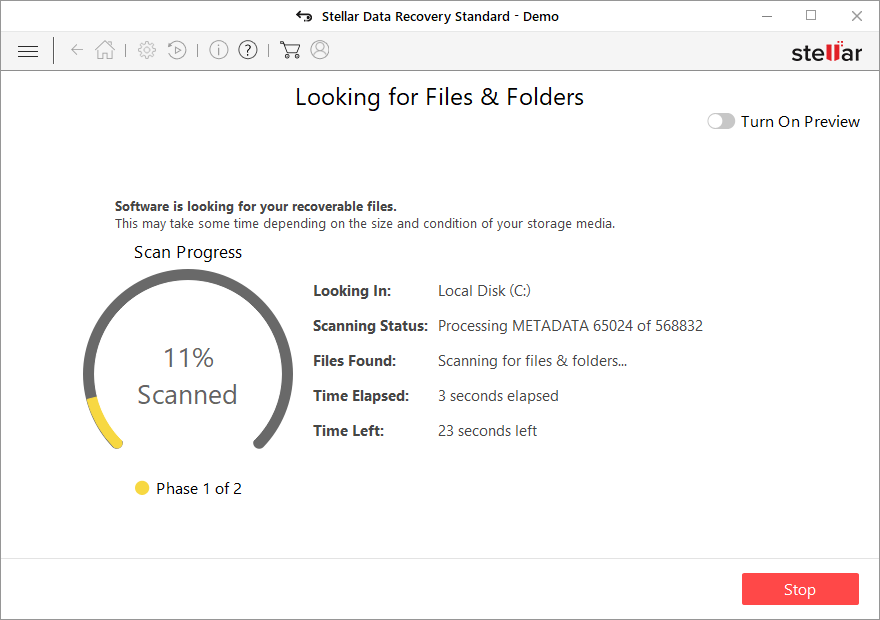

- Appuyez sur Analyser et attendez que l'analyse soit terminée.

- Vous pouvez maintenant choisir les dossiers/fichiers à récupérer – n'oubliez pas que vous avez aussi la possibilité de rechercher par le nom du fichier !

- Appuyez sur Récupérer pour récupérer vos fichiers.

Guide de suppression manuel de virus U2k

Rançongiciel : mesures importantes à prendre avant de commencer la suppression de U2k

Le cryptage des fichiers et l'infection par un rançongiciel sont deux processus indépendants (bien que le second ne soit pas possible sans le premier). Cependant, il est important de comprendre que les logiciels malveillants effectuent diverses modifications dans un système d'exploitation Windows, changeant fondamentalement la façon dont il fonctionne.

IMPORTANT pour ceux qui n'ont pas de sauvegardes ! →Si vous tentez d'utiliser immédiatement un logiciel de sécurité ou de récupération, vous risquez de perdre définitivement vos fichiers, et même un décrypteur en état de marche ne pourrait alors pas les sauvegarder.

Avant de procéder aux instructions de suppression ci-dessous, vous devez copier les fichiers U2k ransomware cryptés sur un support distinct, tel qu'une clé USB ou un SSD, puis les déconnecter de votre ordinateur. Les données cryptées ne contiennent aucun code malveillant, de sorte qu'il est possible de les transférer en toute sécurité vers d'autres appareils.

Les instructions ci-dessous peuvent sembler à première vue compliquées et décourageantes, mais elles ne sont pas difficiles à comprendre tant que vous suivez chacune des étapes dans le bon ordre. Ce guide complet et gratuit vous aidera à gérer correctement le processus de suppression des logiciels malveillants et de récupération des données.

Si vous avez des questions, des remarques ou des difficultés à suivre les instructions, n'hésitez pas à nous contacter via la section Demander.

IMPORTANT ! →Il est crucial d'éliminer complètement l'infection par les logiciels malveillants de l'ordinateur avant de lancer le processus de récupération des données, sinon les logiciels rançongiciels risquent de réencrypter les fichiers récupérés des sauvegardes à plusieurs reprises.

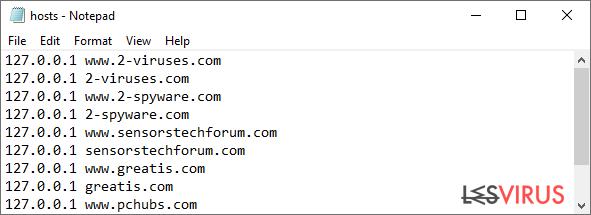

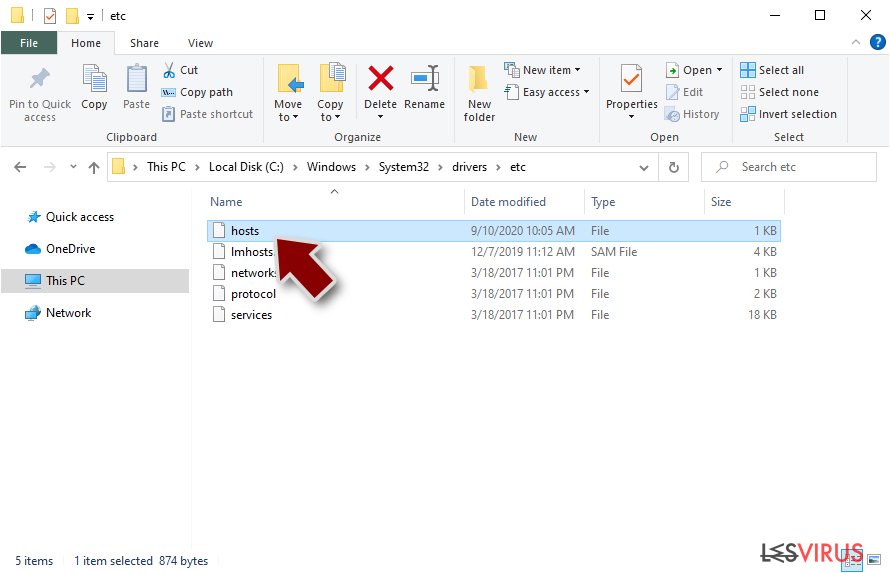

Rançongiciel : modification ou suppression du fichier hôte

Il arrive que certains rançongiciels altèrent le fichier hôte de Windows dans le but d'empêcher les utilisateurs d'accéder à certains sites Web en ligne. Par exemple, les versions du rançongiciel Djvu ajoutent des dizaines d'entrées comportant des URL de sites Web liés à la sécurité, tels que 2-spyware.com. Chacune de ces entrées signifie que les utilisateurs ne seront pas en mesure d'accéder aux adresses web indiquées et qu'au lieu de cela, ils recevront une erreur.

Ci-dessous figure un exemple d'entrées de fichier « hôte » injectées par un rançongiciel :

Pour retrouver la possibilité d'accéder à tous les sites Web sans restrictions, il faut soit supprimer le fichier (Windows le recréera automatiquement), soit supprimer toutes les entrées créées par le malware. Si vous n'avez encore jamais manipulé le fichier « hôte », il suffit simplement de le supprimer en le sélectionnant et en appuyant sur les touches Maj + Suppr de votre clavier. Pour cela, rendez-vous à l'emplacement suivant :

C:\\Windows\\System32\\drivers\\etc\\

Rançongiciel : Trouver un décrypteur efficace pour vos fichiers

Le chiffrement des fichiers est un processus semblable à l'application d'un mot de passe à un fichier ou à un dossier particulier. En revanche, d'un point de vue technique, le cryptage est totalement différent de par sa complexité. En ayant recours au cryptage, les responsables des menaces utilisent un ensemble unique de caractères alphanumériques comme mot de passe qui est difficilement déchiffrable si le processus est effectué correctement.

Plusieurs algorithmes peuvent être utilisés pour verrouiller des données (qu’il s'agisse de bonnes ou de mauvaises raisons) ; par exemple, AES utilise la méthode symétrique de cryptage, autrement dit, la clé utilisée est la même pour verrouiller et déverrouiller les fichiers. Malheureusement, seuls les responsables de l'attaque qui la détiennent sur un serveur distant – ils demandent un paiement en échange. Cette idée simple permet aux auteurs de rançongiciels de prospérer dans ce commerce illégal.

Bien que de nombreuses souches de rançongiciel très connues, telles que Djvu ou Dharma, utilisent des méthodes de cryptage irréprochables, il existe de nombreuses défaillances que l'on peut observer dans le code de certains développeurs novices de logiciels malveillants. Par exemple, les clés utilisées dans le chiffrement peuvent être stockées localement, ce qui donnerait aux utilisateurs la possibilité de retrouver l'accès à leurs fichiers sans payer. Parfois, le rançongiciel ne chiffre même pas les fichiers à cause des bugs, bien que les victimes pensent le contraire à la suite de la note de demande de rançon qui s'affiche juste après l'infection et le chiffrement des données.

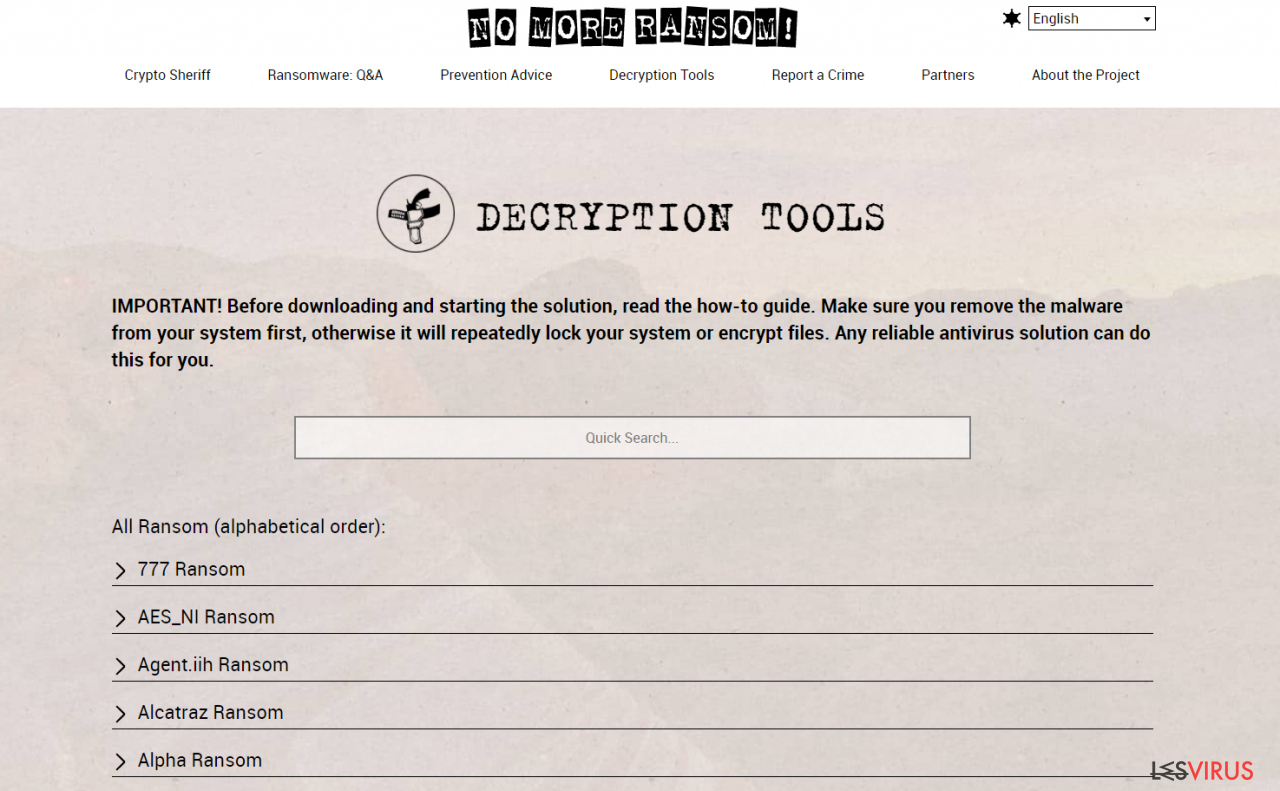

Donc, peu importe le crypto-malware qui a affecté vos fichiers, il faut essayer de rechercher le décrypteur correspondant, s'il existe. Les spécialistes de la recherche en sécurité se battent en permanence contre les cybercriminels. Parfois, ils réussissent à créer un outil de décryptage efficace qui permet aux victimes de récupérer leurs fichiers sans payer de rançon.

Dès que vous identifiez le rançongiciel dont vous êtes victime, vous devez consulter les liens suivants pour trouver un décrypteur :

- Projet No More Ransom

- Décrypteurs gratuits de rançongiciel par Kaspersky

- Outils gratuits de décryptage de rançongiciel d'Emsisoft

- Outils de déchiffrage d'Avast

Si vous ne parvenez pas à trouver un déchiffreur qui vous convienne, essayez les méthodes alternatives que nous vous proposons ci-dessous. En outre, il est bon de rappeler que le développement d'un outil de décryptage efficace prend parfois des années, ce qui permet d'espérer pour l'avenir.

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

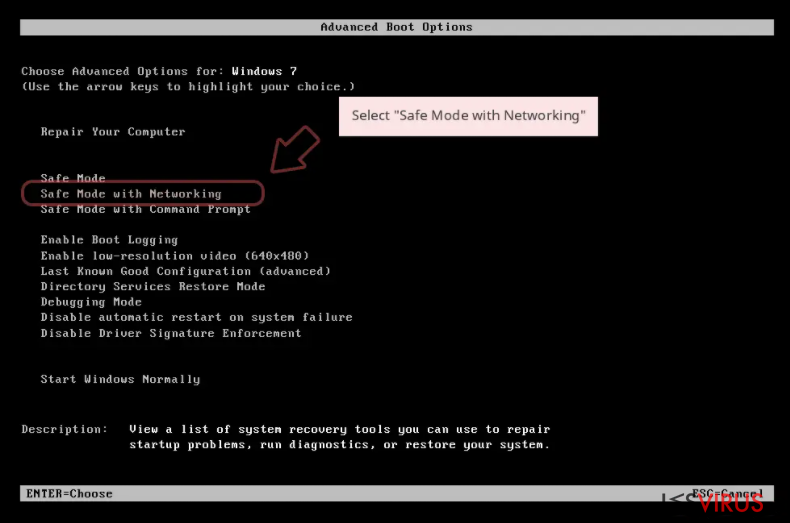

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

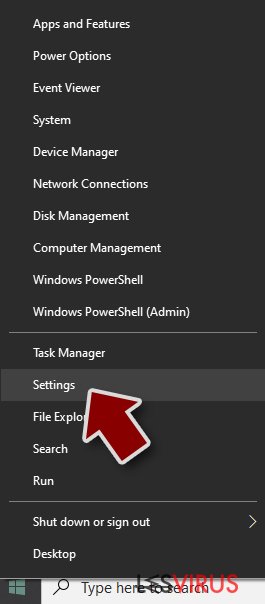

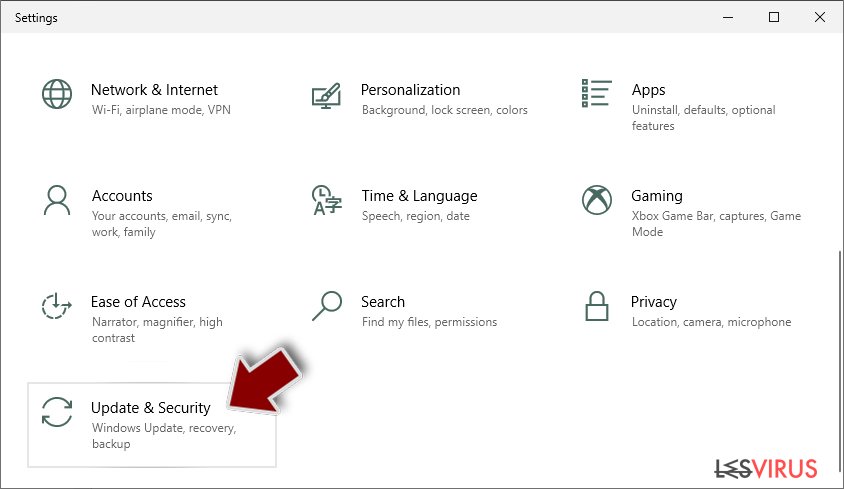

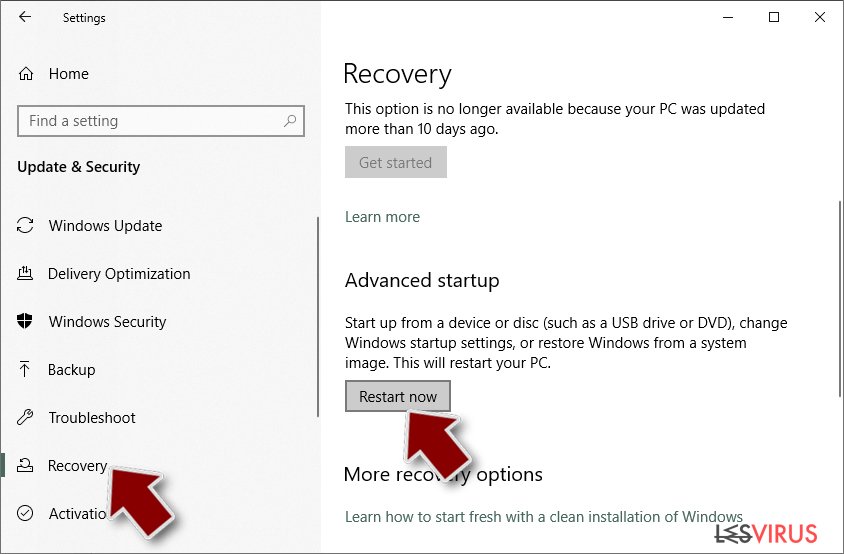

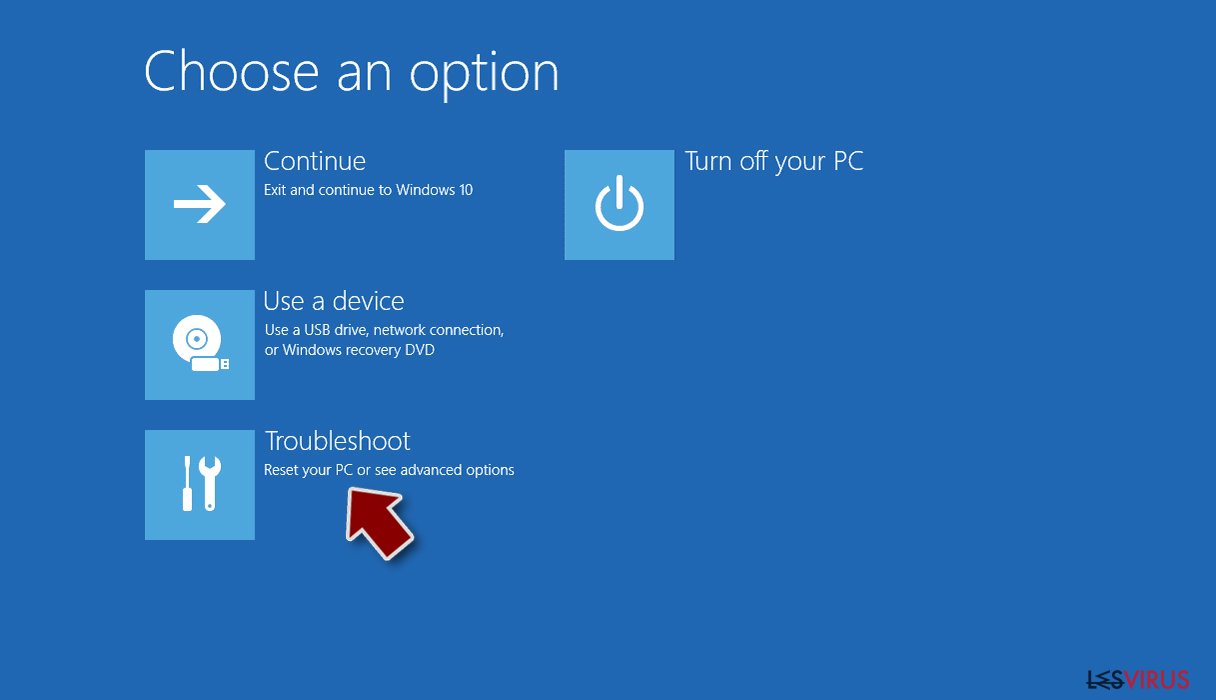

Windows 10 / Windows 8

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

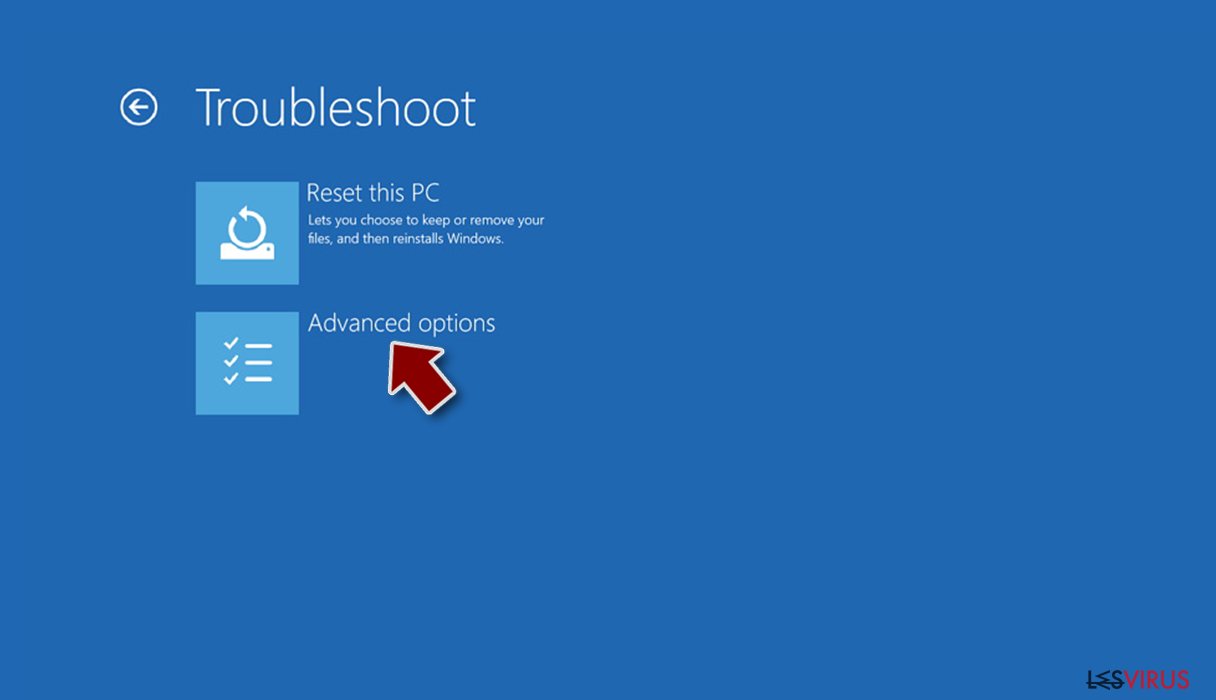

- Sélectionnez Résolution des problèmes

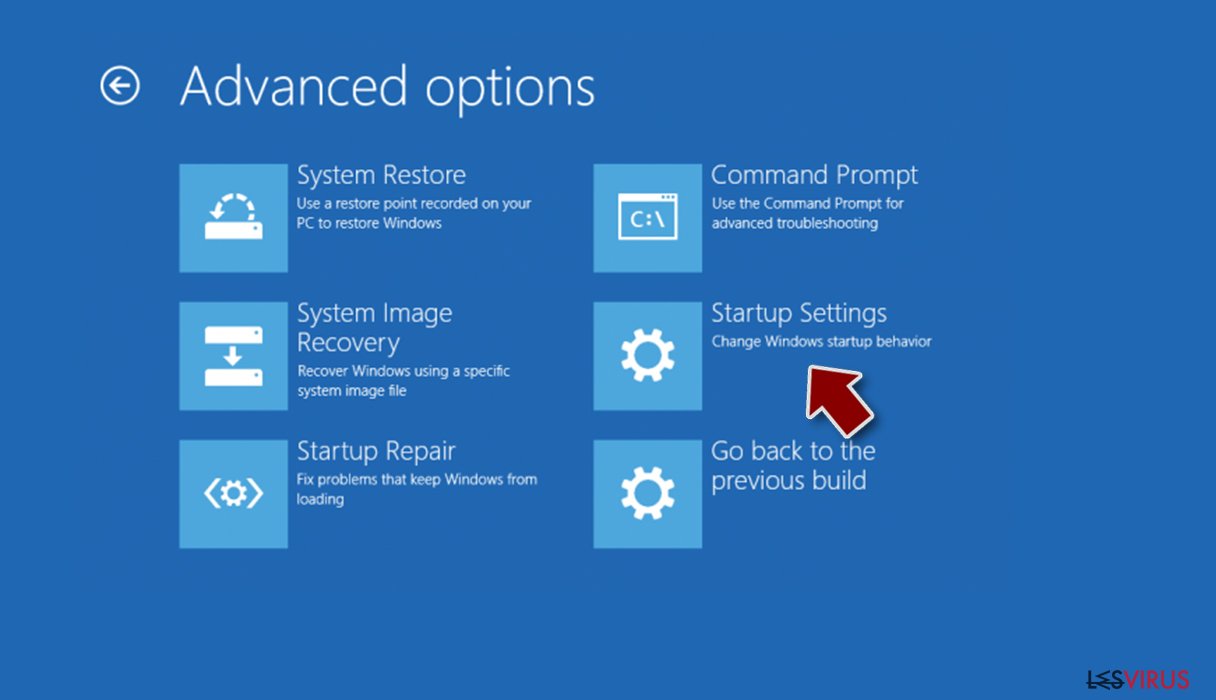

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

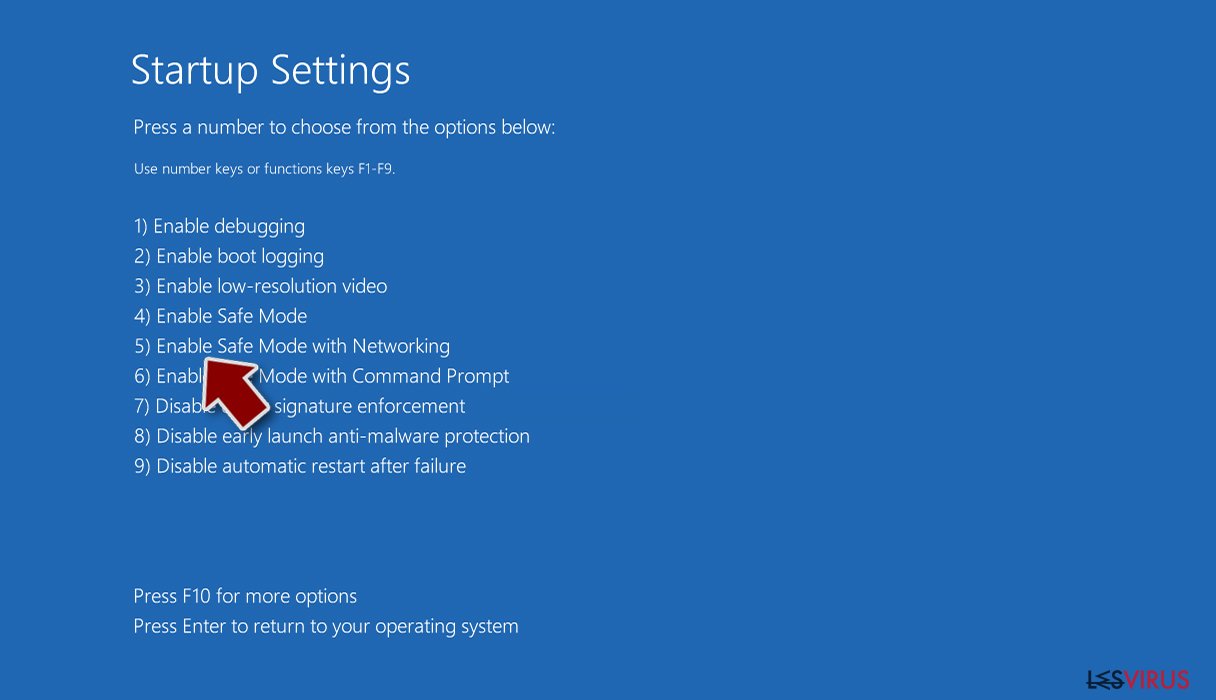

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

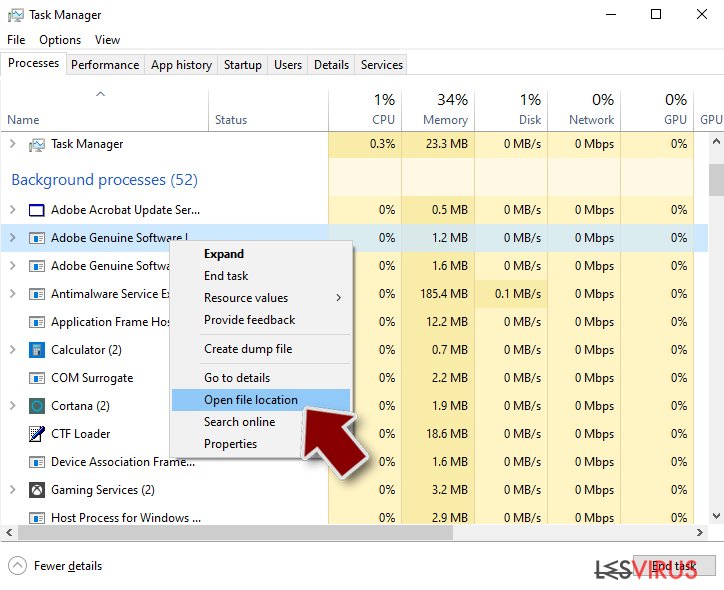

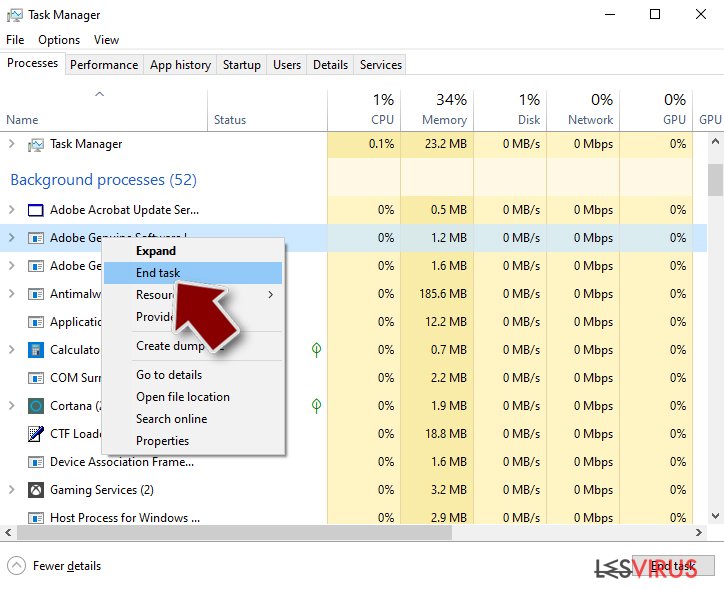

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

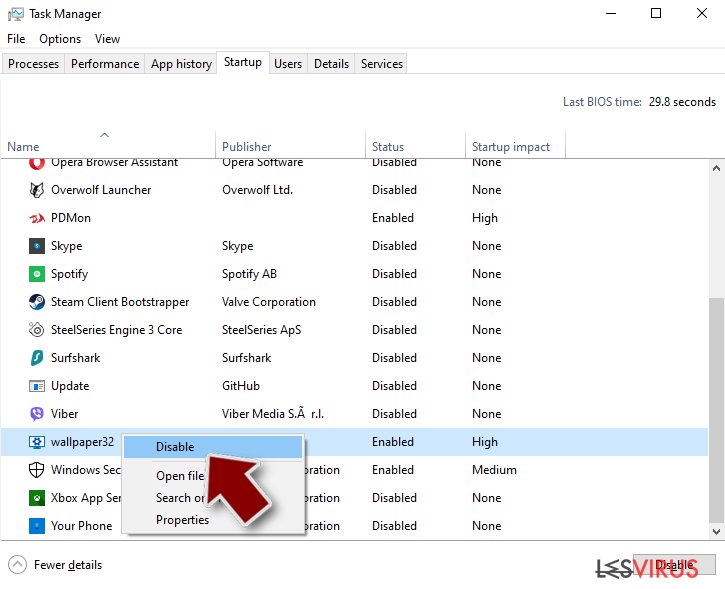

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

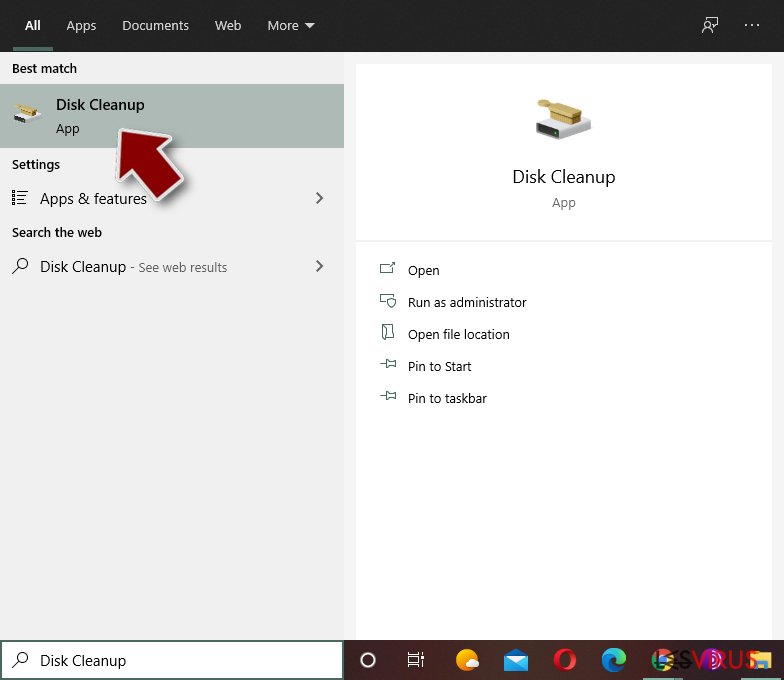

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

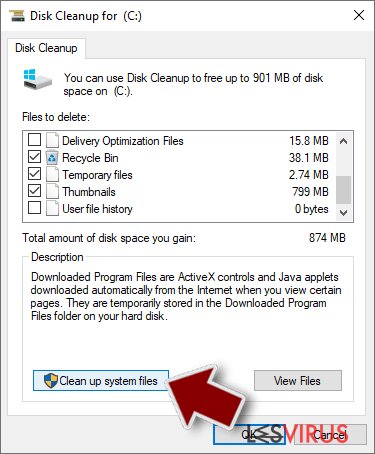

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de U2k et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.