Supprimer Tohj virus (virus) - Solution rapide de Décryptage

Guide de suppression de virus Tohj

Quel est Tohj ransomware?

Le rançongiciel Tohj s'infiltre dans la machine de manière discrète, ce qui affecte les données de manière inattendue

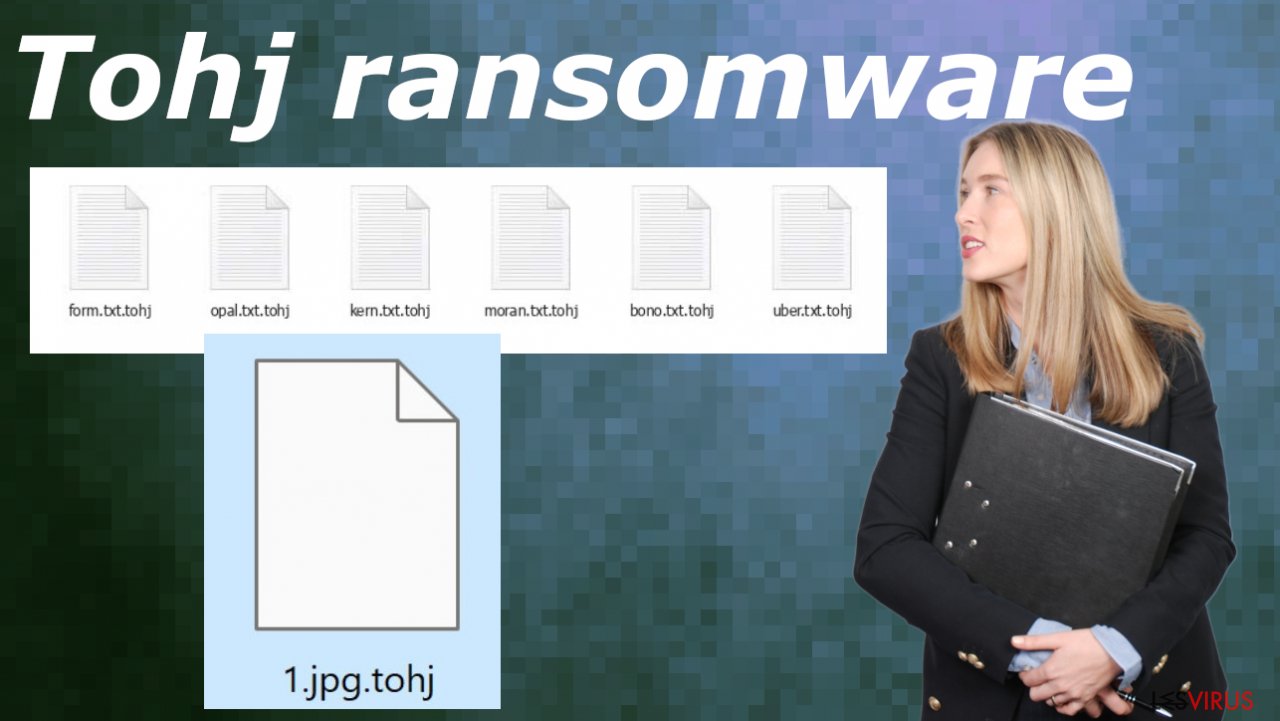

Le rançongiciel Tohj est la menace qui crypte la majorité des fichiers les plus fréquemment utilisés ce qui donne lieu à des demandes d'argent. L'infection altère le code original du document, de l'image, du fichier audio ou vidéo, ou même des archives et des sauvegardes. Ensuite, le rançongiciel attribue l'extension .tohj aux fichiers, ce qui explique le nom de la variante de la menace.

Le virus rançongiciel Tohj risque d'être encore plus nuisible puisqu'il affecte les fonctionnalités communes de la machine pour assurer le maintien de son activité. Il est même capable de désactiver différentes fonctions et programmes de l'ordinateur chargés de la récupération des fichiers ou de la suppression des logiciels malveillants, ce qui ne laisse pas beaucoup d'options aux utilisateurs.

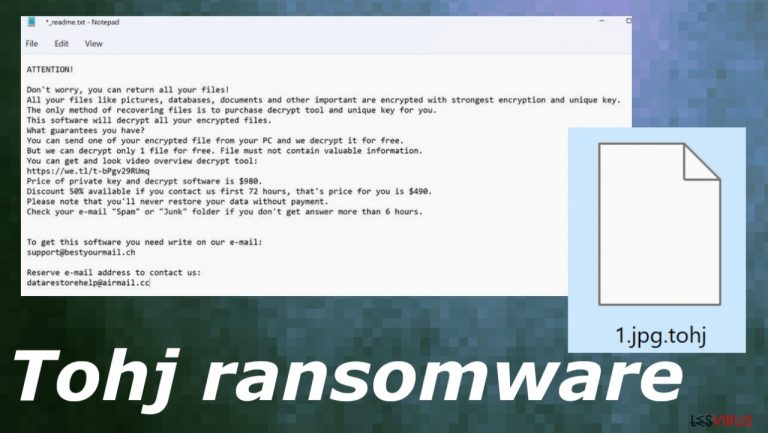

Toutefois, il ne faut absolument pas croire que le paiement de la rançon est la seule et la meilleure solution pour récupérer des fichiers. Les concepteurs du virus de fichier Tohj ont présenté diverses affirmations dans le fichier de note de rançon _readme.txt, mais elles doivent toutes être ignorées. Prendre contact avec les criminels risque également d'être dangereux, ne pensez donc pas à négocier avec eux.

| Nom | Rançongiciel Tohj |

|---|---|

| Type | Virus de cryptage, de verrouillage de fichiers |

| Famille | Rançongiciel STOP/Virus de fichier DJVU |

| Extension | .tohj |

| Coordonnées de contact | support@bestyourmail.ch, datarestorehelp@airmail.cc |

| Note de rançon | _readme.txt |

| Élimination | Les outils de suppression des menaces tels que SpyHunter 5Combo Cleaner ou Malwarebytes sont parfaitement capables de supprimer le virus de cryptage |

| Réparation | Lancez FortectIntego pour réparer les dommages causés à votre machine |

Les fonctionnalités du rançongiciel

Le virus rançongiciel Tohj est une menace unique en son genre, malgré le fait que ces versions du même virus présentent de nombreuses caractéristiques identiques. Ce virus fait partie des infections les plus répandues. Il est inutile de prendre contact avec les personnes à l'origine de ces menaces, surtout lorsqu'il s'agit de menaces comme ce rançongiciel.

L'infection exige de l'argent à travers la note de rançon _readme.txt, cependant ces revendications et offres de réduction ne doivent pas vous effrayer. Le fait de payer ne constitue pas une solution, et il faut donc éliminer le virus de fichier Tohj le plus rapidement possible sans avoir à payer ces concepteurs. Rien ne garantit que le paiement de la rançon puisse avoir une influence sur le résultat et vous permettre de récupérer vos fichiers.

La suppression du virus du rançongiciel Tohj peut se faire dès que les fichiers sont verrouillés, en revanche, d'autres caractéristiques de l'infection peuvent affecter considérablement la machine. La menace est réputée pour altérer les fichiers hôtes, ce qui empêche les utilisateurs d'accéder aux sites qui proposent une aide dans de tels cas, ou désactive carrément les outils antivirus.

Certaines fonctions du système, comme le mode sans échec ou l'outil Shadow Explorer, permettent de récupérer les fichiers touchés par ces menaces. Le rançongiciel désactive donc ces fonctions pour que les utilisateurs restent désespérés. Pour que la machine fonctionne à nouveau sans problème et en toute sécurité, beaucoup de choses doivent être récupérées.

Une famille de menaces dangereuses

Le virus rançongiciel Tohj est issu de la famille du rançongiciel Djvu qui est connue depuis des années. Ces opérateurs ont toutefois mis en place des méthodes perfectionnées en 2019, et des nouveautés particulières comme celle-ci peuvent signifier que les options de récupération de fichiers ou d'amélioration du système sont limitées.

Plusieurs fonctionnalités utilisées dans cette version du virus rançongiciel Tohj ont été poursuivies pendant des années par ces opérateurs. La note de rançon reste la même depuis le début, et le nom du fichier et le texte qu'elle contient sont identiques. Même le montant de la rançon exigé des victimes et la réduction de 50 % offerte pendant les 72 premières heures sont des éléments anciens. Mais le fait de payer 490 ou 980 dollars ne permettra pas de récupérer les fichiers.

Le virus de fichier Tohj constitue une infection sérieuse impliquant une extorsion directe d'argent et des processus système dangereux. La meilleure option est de s'en débarrasser le plus tôt possible. Toutefois, cela peut s'avérer plus difficile, dans la mesure où il ne s'agit pas d'une nouvelle menace ou d'une version nouvellement développée de ce verrouilleur de fichiers. Gardez cela à l'esprit et veillez à supprimer tous les résidus avant de vous occuper des fichiers.

Cette menace fait partie d'une famille qui demeure indéchiffrable depuis des années, puisque les opérateurs ont modifié leurs méthodes et s'appuient désormais principalement sur les méthodes de génération de clés en ligne. Cela veut dire que chaque système affecté par la même menace obtient toujours un numéro d'identification de la victime différent.

Les identifiants uniques que le virus de fichier Tohj utilise sont générés pendant le processus de cryptage, et le responsable de la menace a recours à cette méthode car il ne propose pas d'options de décryptage. Auparavant, des clés hors ligne ont été utilisées pour aider les victimes à récupérer leurs fichiers, car une seule clé est utilisée pour toutes les victimes de la même infection.

Possibilité de décryptage

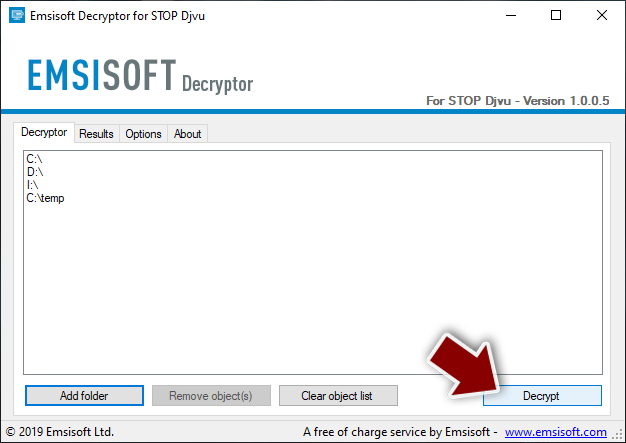

Il arrive parfois que la connexion au serveur nécessaire au processus de génération de l'ID échoue. Par conséquent, même si vous êtes dans cette situation, vous pouvez toujours utiliser sans problème l'outil conçu par les chercheurs en sécurité d'Emsisoft. Donc, si l'outil de décryptage signale que vos données ont été verrouillées avec un identifiant hors ligne mais qu'elles ne peuvent pas être récupérées actuellement, vous devriez essayer plus tard. Vous devez d'abord transmettre un ensemble de fichiers – un fichier crypté et un autre sain – aux serveurs de l'entreprise.

Si votre ordinateur a été infecté par l'une des variantes de Djvu, vous devriez essayer d'utiliser le décrypteur Emsisoft pour Djvu/STOP. Il importe de mentionner que cet outil ne fonctionnera pas pour tout le monde – il ne fonctionne que si les données ont été verrouillées avec un identifiant hors ligne en raison de l'incapacité du malware à communiquer avec ses serveurs distants.

Même si votre cas réunit ces conditions, une personne parmi les victimes doit payer les criminels, récupérer une clé hors ligne, puis la partager avec les chercheurs en sécurité d'Emsisoft. En conséquence, il se peut que vous ne puissiez pas restaurer les fichiers cryptés immédiatement. Ainsi, si le décrypteur indique que vos données ont été verrouillées avec un identifiant hors ligne mais ne peuvent pas être récupérées actuellement, vous devriez essayer plus tard. Vous devez également télécharger un ensemble de fichiers – un crypté et un autre intact – sur les serveurs de l'entreprise avant de procéder.

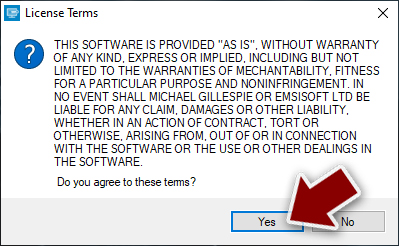

- Téléchargez l'application sur le site officiel d'Emsisoft.

- Après avoir cliqué sur le bouton Télécharger, une petite fenêtre pop-up en bas, intitulée decrypt_STOPDjvu.exe devrait apparaître – cliquez dessus.

- Si un message de contrôle de compte d'utilisateur (UAC) s'affiche, appuyez sur Oui.

- Acceptez les termes de la licence en appuyant sur Oui.

- Après l'affichage de l'avertissement, appuyez sur OK.

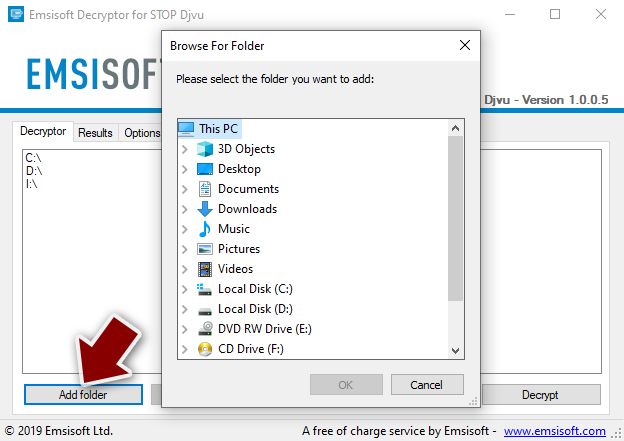

- L'outil devrait automatiquement remplir les dossiers concernés, bien que vous puissiez également le faire en appuyant sur Ajouter un dossier en bas.

- Appuyez sur Décrypter.

À partir de là, trois résultats s'offrent à vous :

- « Décrypté ! » s'affiche sous les fichiers qui ont été décryptés avec succès – ils sont à nouveau utilisables.

- « Erreur : Impossible de décrypter le fichier avec ID : » signifie que les clés pour cette version du virus n'ont pas encore été récupérées, vous devez donc essayer plus tard.

- « Cet ID semble être un ID en ligne, le décryptage est impossible » – vous ne pouvez pas décrypter les fichiers avec cet outil.

Supprimer l'infection

Il ne faut en aucun cas payer la rançon. Les experts en sécurité recommandent de s'abstenir de tout contact avec ces criminels. Ces derniers ont la réputation de ne pas tenir les promesses et les affirmations mentionnées dans la note de rançon. Cette menace est capable d'infecter les machines et de se répandre davantage, mais certains éléments du chiffrement subsistent encore. Vous devez donc commencer par supprimer le virus rançongiciel Tohj et ne vous préoccuper de la récupération des fichiers qu'ensuite.

La menace peut laisser derrière elle d'autres virus pour assurer sa persistance. Il est donc nécessaire de lancer une analyse anti-malware complète afin de détecter toutes les infections et les éventuels fichiers malveillants liés aux activités malveillantes ou directement à cette infection. Comme l'infection risque de désactiver différents processus et programmes, notamment les outils et fonctions des antivirus, fiez-vous à des applications telles que SpyHunter 5Combo Cleaner ou Malwarebytes et éliminez le virus Tohj en vous servant d'une application antivirus efficace.

Ces programmes particuliers sont en mesure de détecter les infections ainsi que les fichiers relatifs à ces opérations particulières, de manière à ce que la machine puisse être entièrement nettoyée si vous lancez un outil digne de confiance et une analyse approfondie de la machine. Votre choix d'outil doit être basé sur le taux de détection et la réputation de l'outil. N'allez pas chercher des outils sur n'importe quelle page ou sur des sites pirates, puisque c'est de cette façon que certaines variétés de rançongiciels peuvent se répandre.

Le virus de fichier Tohj peut être supprimé, et l'activité du virus arrêtée, mais gardez à l'esprit que l'élimination et le décryptage sont deux choses très différentes. Ce qui est le plus important pour vous, ce sont les données chiffrées par le virus, mais le fait de laisser la menace subsister et d'ajouter de nouveaux fichiers ou de les récupérer avec des copies risque d'endommager définitivement l'ordinateur.

Récupération de la machine

Le rançongiciel Tohj peut causer des dommages importants à la machine, sans compter les fichiers qui sont directement touchés. Lorsqu'un fichier système est endommagé par un logiciel malveillant, l'antivirus ne peut rien y faire et le laisse tel quel. De ce fait, les utilisateurs risquent d'être confrontés à des problèmes de performances, de stabilité et de convivialité, à tel point qu'une réinstallation complète de Windows est nécessaire.

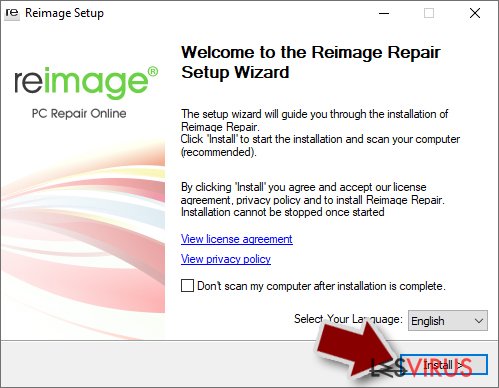

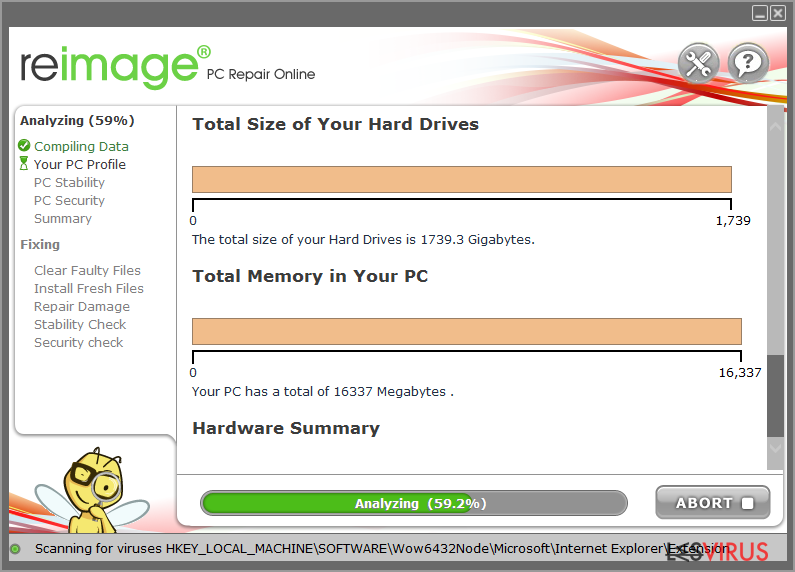

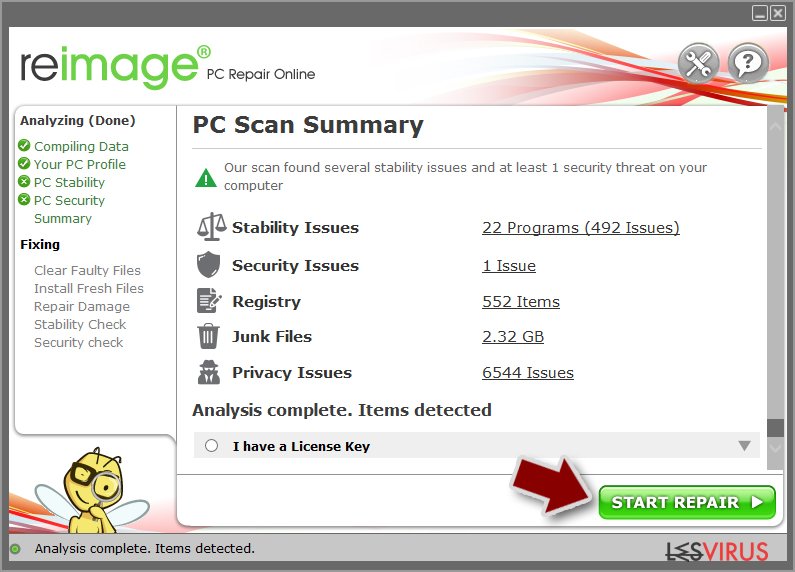

C'est pourquoi nous recommandons vivement d'utiliser une technologie de réparation FortectIntego unique en son genre et brevetée. Il peut non seulement réparer les dommages provoqués par les virus après l'infection, mais il est également capable de supprimer les logiciels malveillants qui se sont déjà introduits dans le système grâce aux différents moteurs utilisés par le programme. De plus, l'application est en mesure de résoudre divers problèmes liés à Windows qui ne sont pas causés par des infections de logiciels malveillants, par exemple, les erreurs d'écran bleu, les blocages, les erreurs de registre, les DLL endommagées, etc.

Lorsqu'un ordinateur est infecté par un logiciel malveillant tel qu'un rançongiciel, son système est altéré et son fonctionnement devient différent. Par exemple, une infection peut altérer la base de données du registre Windows, endommager le démarrage vital et d'autres sections, supprimer ou corrompre des fichiers DLL, etc. Une fois qu'un fichier système est endommagé par un logiciel malveillant, un logiciel antivirus n'est plus capable de faire quoi que ce soit, il reste tel qu'il est. Par conséquent, les utilisateurs peuvent rencontrer des problèmes de performance, de stabilité et de facilité d'utilisation, au point qu'une réinstallation complète de Windows s'impose.

C'est pourquoi nous recommandons vivement l'utilisation d'une technologie de réparation FortectIntego unique et brevetée. Non seulement elle peut réparer les dommages causés par le virus après l'infection, mais elle est également capable de supprimer les logiciels malveillants qui se sont déjà introduits dans le système grâce à plusieurs moteurs utilisés par le programme. En outre, l'application est également capable de réparer divers problèmes liés à Windows qui ne sont pas causés par des infections de logiciels malveillants, par exemple, les erreurs d'écran bleu, les blocages, les erreurs de registre, les DLL endommagées, etc.

- Téléchargez l'application en cliquant sur le lien ci-dessus

- Cliquez sur le fichier ReimageRepair.exe

- Si le contrôle des comptes d'utilisateur (UAC) apparaît, sélectionnez Oui

- Appuyez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

- L'analyse de votre machine commence immédiatement

- Une fois terminée, vérifiez les résultats – ils seront énumérés dans le Résumé

- Vous pouvez à présent cliquer sur chacun des problèmes et les résoudre manuellement

- Si vous constatez de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence et de les résoudre automatiquement.

Guide de suppression manuel de virus Tohj

Rançongiciel : modification ou suppression du fichier hôte

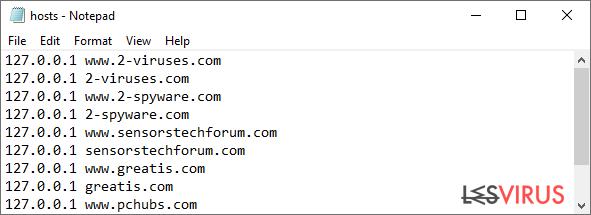

Il arrive que certains rançongiciels altèrent le fichier hôte de Windows dans le but d'empêcher les utilisateurs d'accéder à certains sites Web en ligne. Par exemple, les versions du rançongiciel Djvu ajoutent des dizaines d'entrées comportant des URL de sites Web liés à la sécurité, tels que 2-spyware.com. Chacune de ces entrées signifie que les utilisateurs ne seront pas en mesure d'accéder aux adresses web indiquées et qu'au lieu de cela, ils recevront une erreur.

Ci-dessous figure un exemple d'entrées de fichier « hôte » injectées par un rançongiciel :

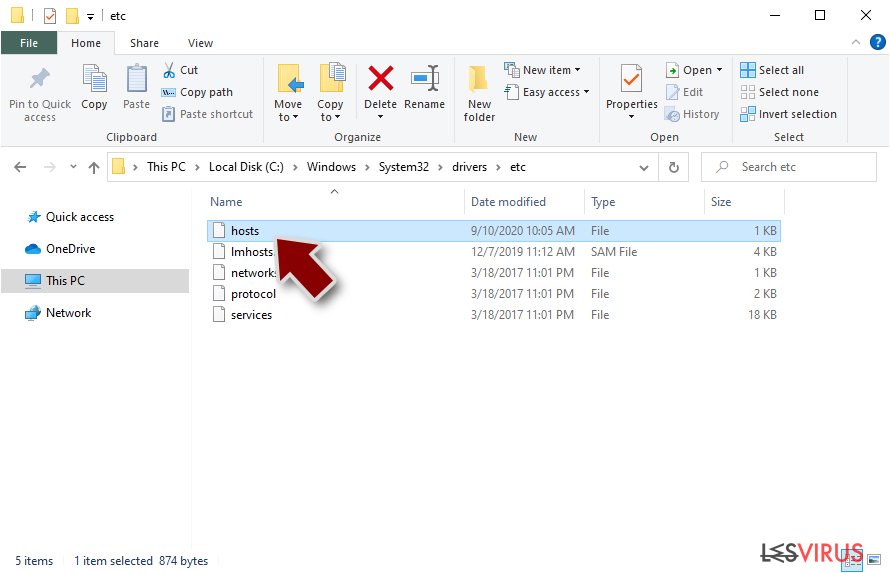

Pour retrouver la possibilité d'accéder à tous les sites Web sans restrictions, il faut soit supprimer le fichier (Windows le recréera automatiquement), soit supprimer toutes les entrées créées par le malware. Si vous n'avez encore jamais manipulé le fichier « hôte », il suffit simplement de le supprimer en le sélectionnant et en appuyant sur les touches Maj + Suppr de votre clavier. Pour cela, rendez-vous à l'emplacement suivant :

C:\\Windows\\System32\\drivers\\etc\\

Rançongiciel : récupérer vos fichiers à l'aide d'un logiciel de récupération

Comme de nombreux utilisateurs négligent souvent de préparer des sauvegardes de données adéquates avant d'être attaqués par un rançongiciel, ils risquent de perdre définitivement l'accès à leurs fichiers. Il est également très risqué de payer les criminels, car ils risquent de ne pas tenir leurs promesses et de ne jamais renvoyer l'outil de décryptage requis.

Bien que cela puisse paraître désolant, tout n'est pas perdu : un logiciel de récupération des données peut vous aider dans certaines situations (cela dépend fortement de l'algorithme de cryptage utilisé, du fait que le rançongiciel ait réussi ou non à exécuter les tâches programmées, etc.). Puisqu'il existe des milliers de variantes de rançongiciels, il est impossible de savoir tout de suite si un logiciel tiers fonctionnera pour vous.

C'est pourquoi nous vous conseillons d'essayer, quelle que soit la forme de rançongiciel qui a attaqué votre ordinateur. Avant de commencer, vous devez prendre connaissance de plusieurs points importants pour faire face à cette situation :

- Comme les données cryptées de votre ordinateur peuvent être endommagées de façon permanente par un logiciel de sécurité ou de récupération des données, vous devez d'abord en faire des sauvegardes – utilisez une clé USB ou un autre support de stockage.

- Ne tentez de récupérer vos fichiers en utilisant cette méthode qu'après avoir effectué une analyse avec un logiciel anti-malware.

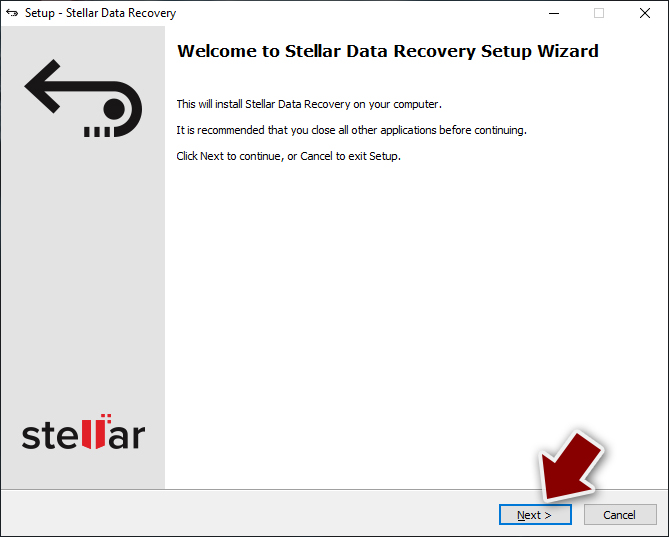

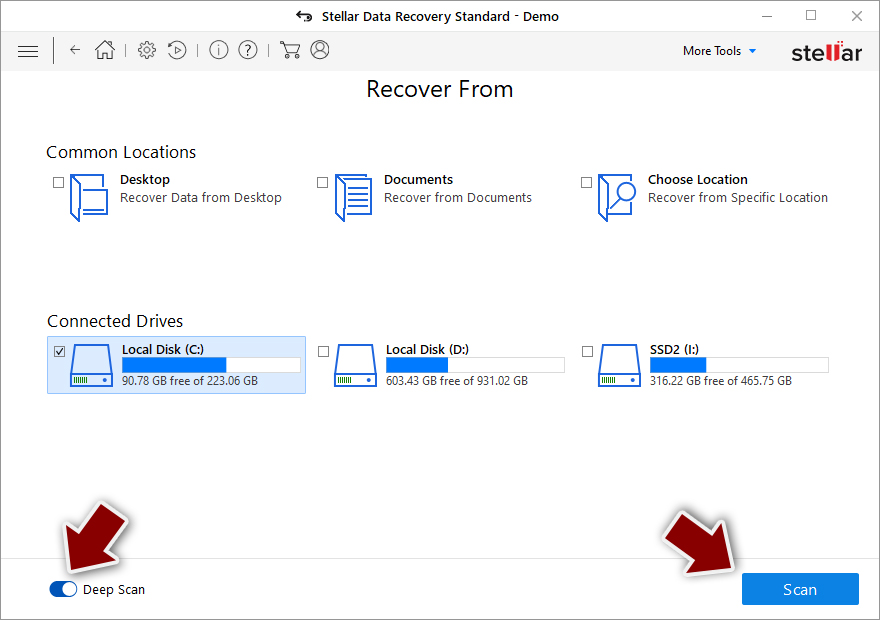

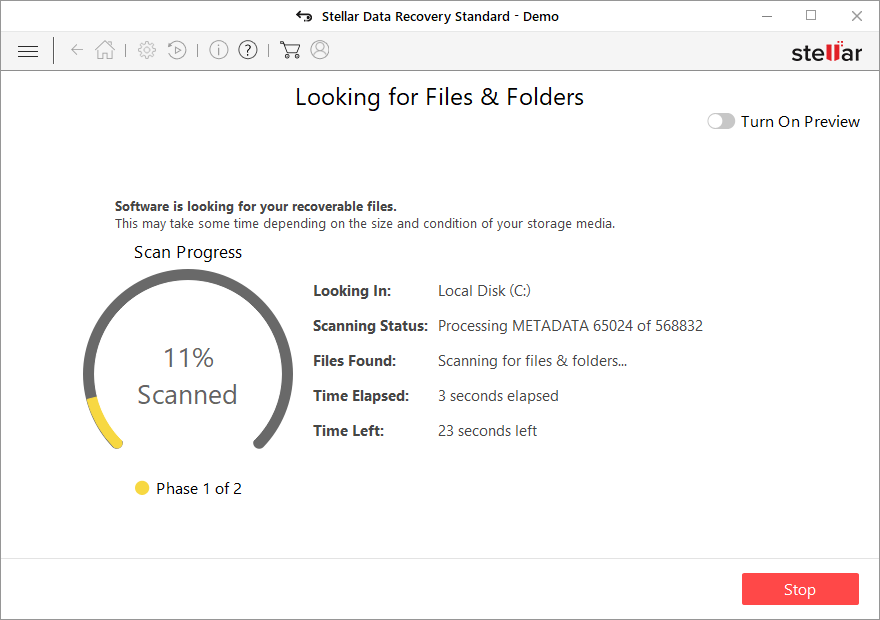

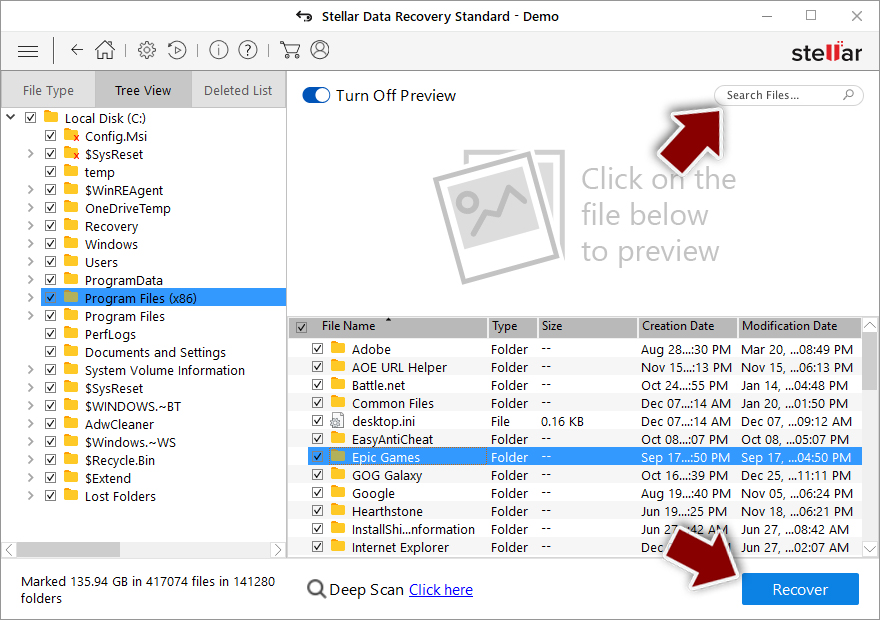

Installer un logiciel de récupération des données

- Téléchargez Data Recovery Pro.

- Faites un Double clique sur Installer pour le lancer.

- Suivez les instructions apparaissant à l'écran pour installer le logiciel.

- Dès que vous appuyez sur le bouton Terminer, vous pouvez utiliser l'application.

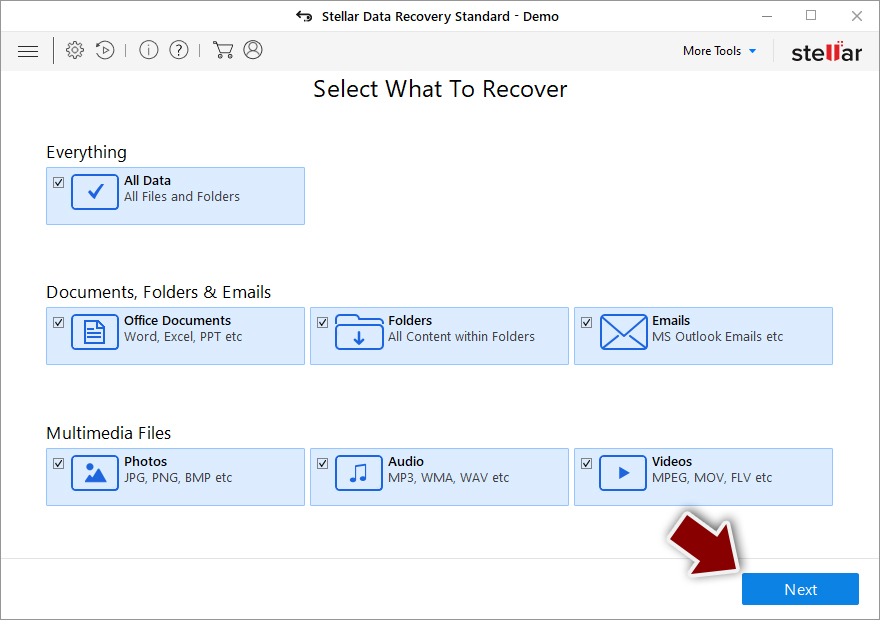

- Sélectionnez Tout ou choisissez les dossiers individuels dans lesquels vous souhaitez récupérer les fichiers.

- Appuyez sur Suivant.

- En bas, activez la fonction Analyse approfondie et choisissez les disques que vous voulez analyser.

- Appuyez sur Analyser et attendez que l'analyse soit terminée.

- Vous pouvez maintenant choisir les dossiers/fichiers à récupérer – n'oubliez pas que vous avez aussi la possibilité de rechercher par le nom du fichier !

- Appuyez sur Récupérer pour récupérer vos fichiers.

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

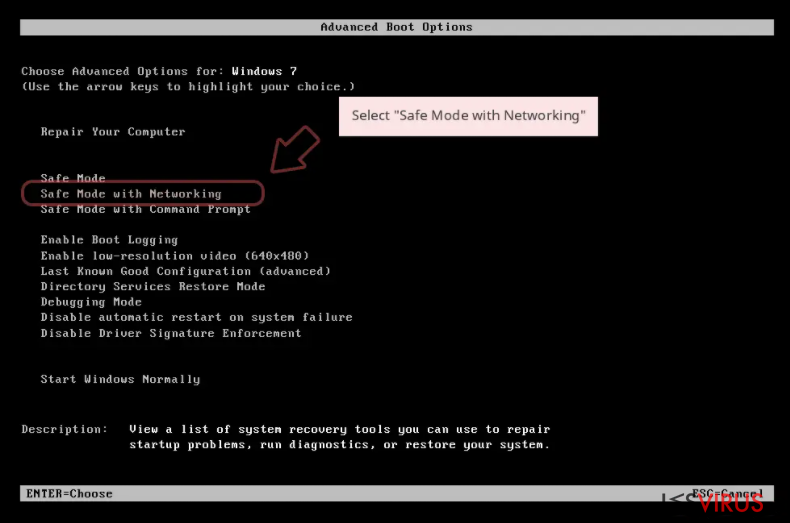

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

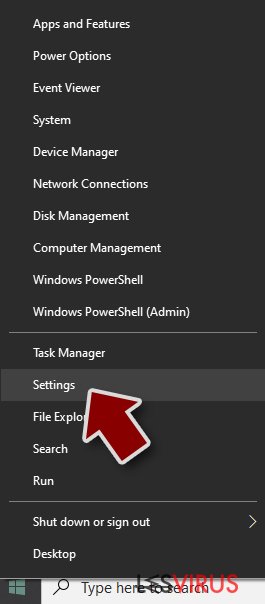

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

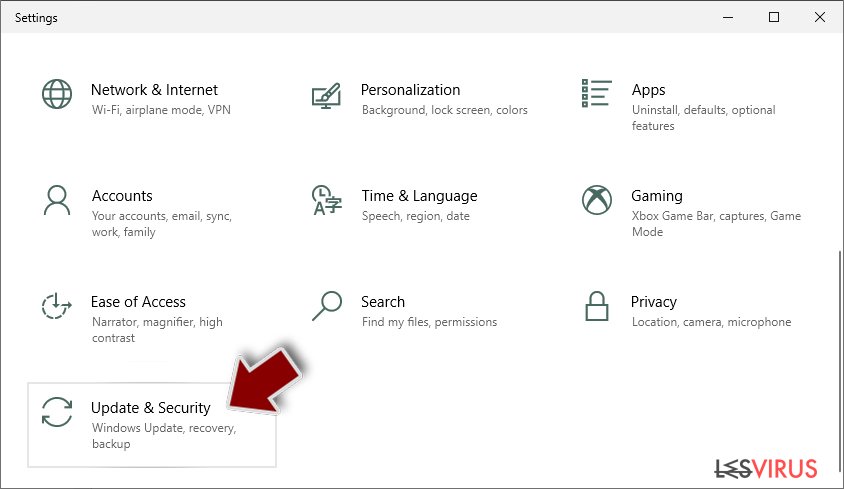

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

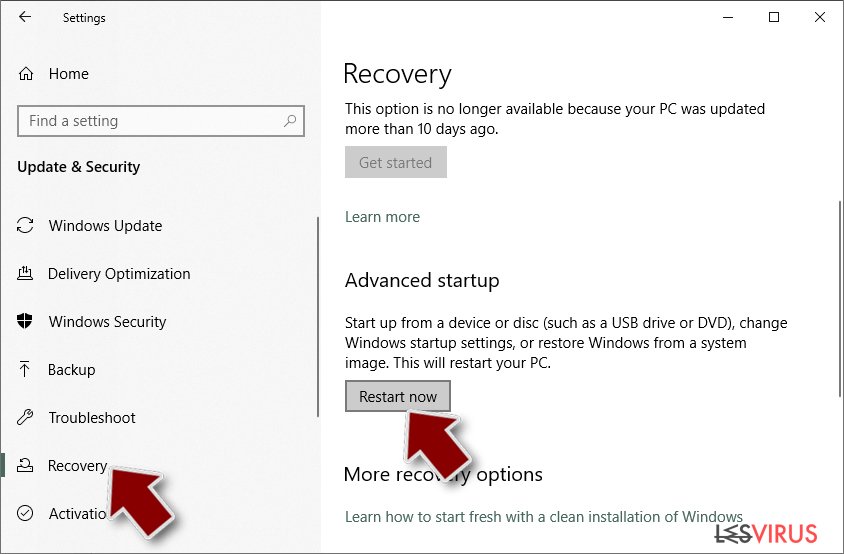

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

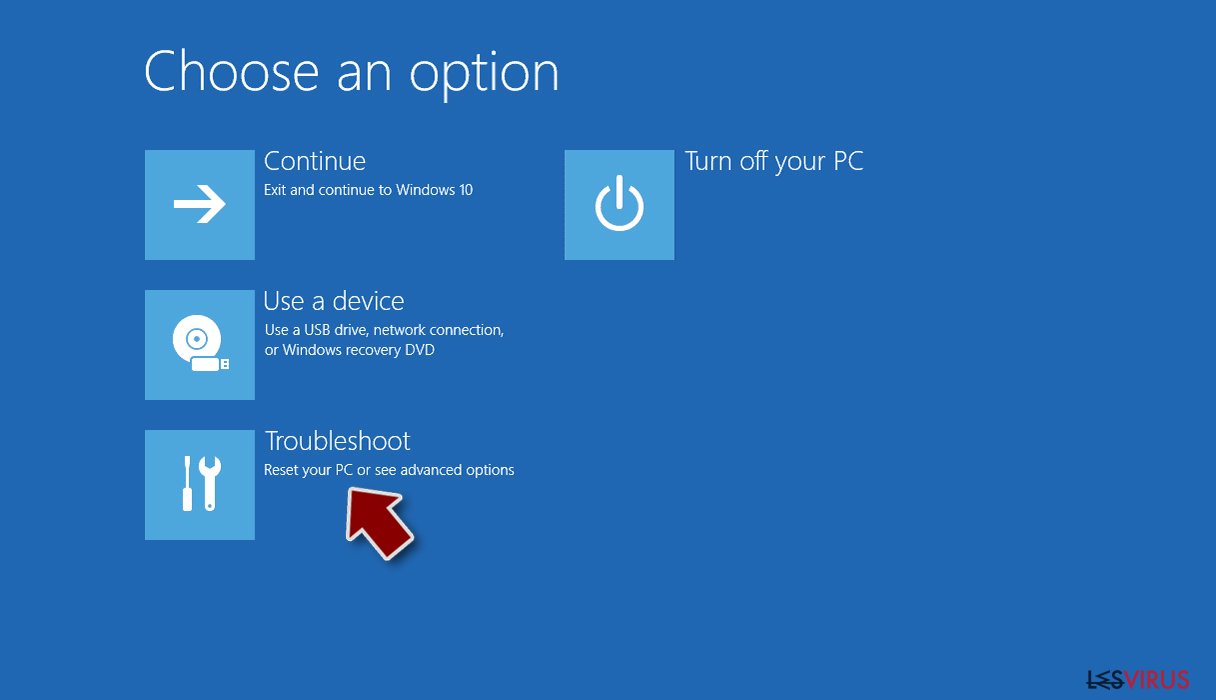

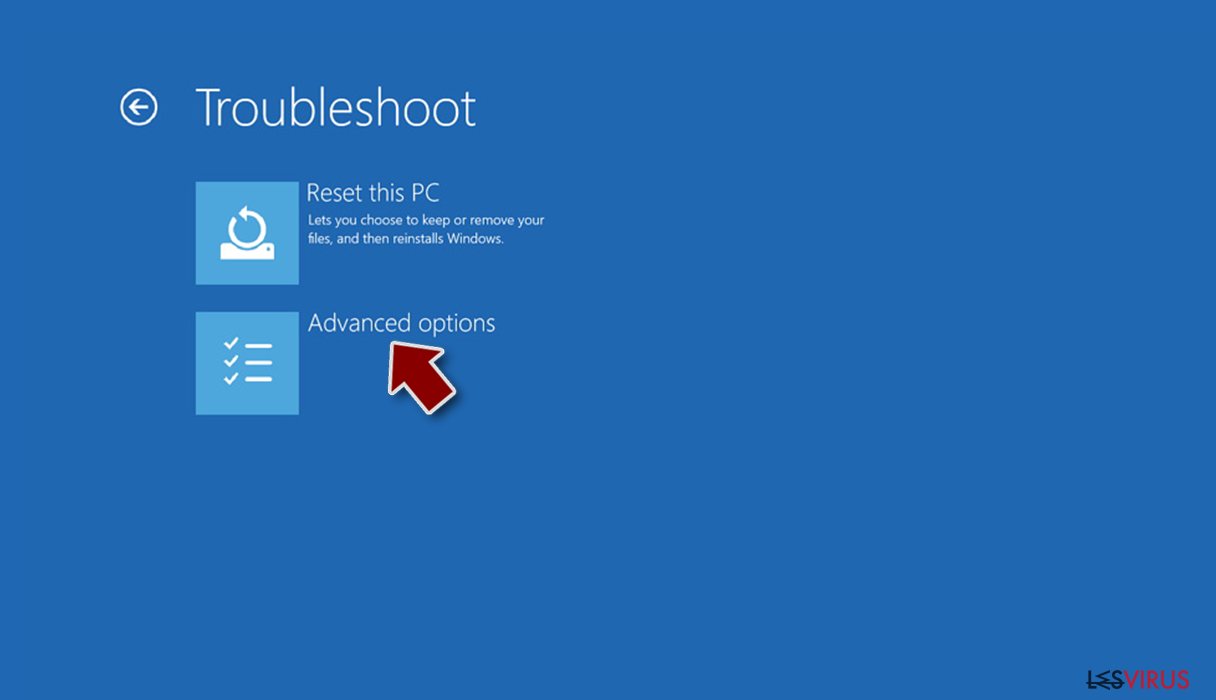

- Sélectionnez Résolution des problèmes

- Allez à la section Options avancées.

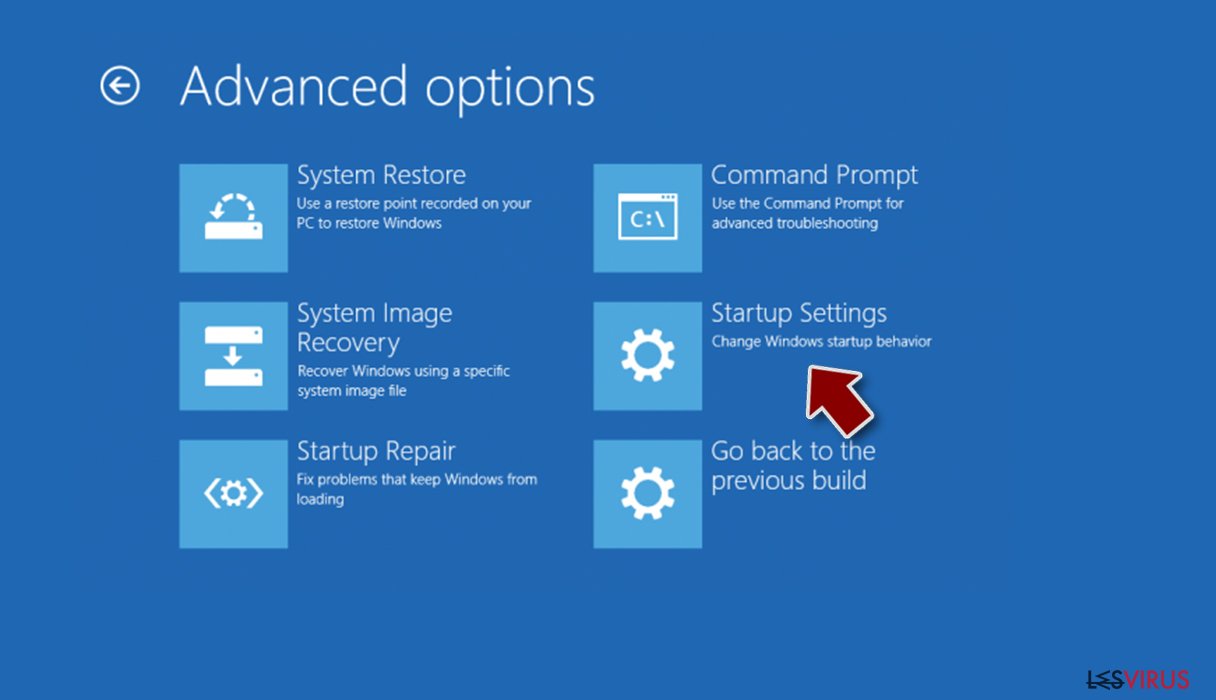

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

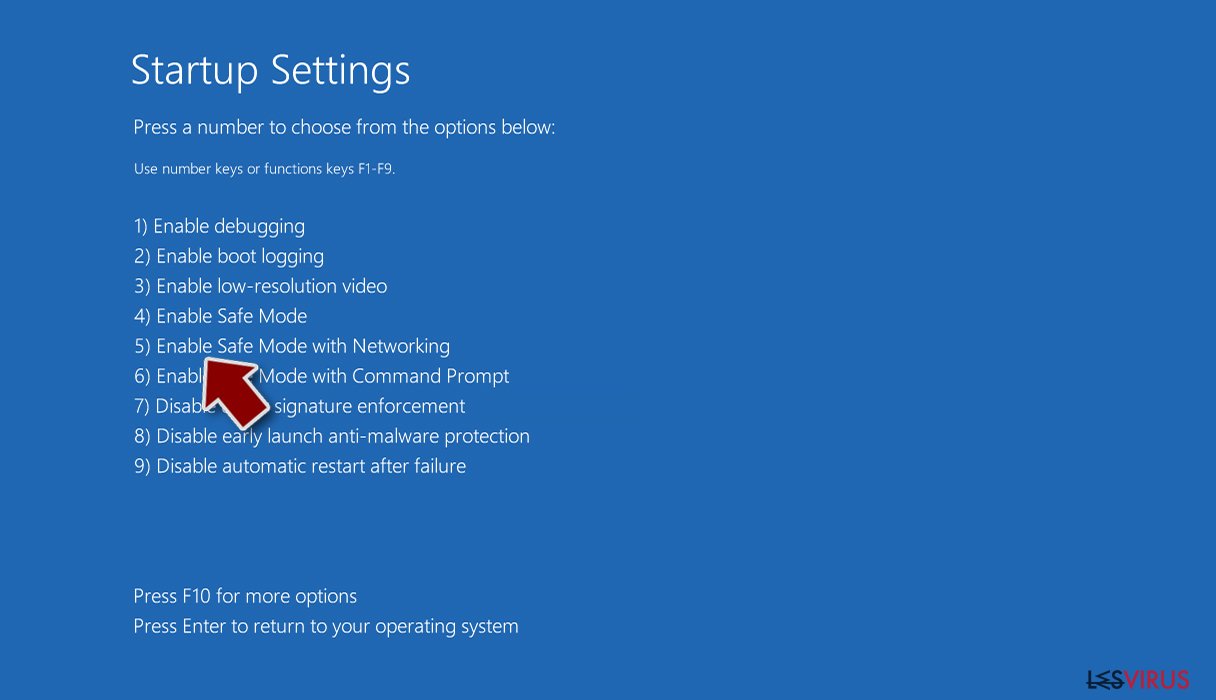

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

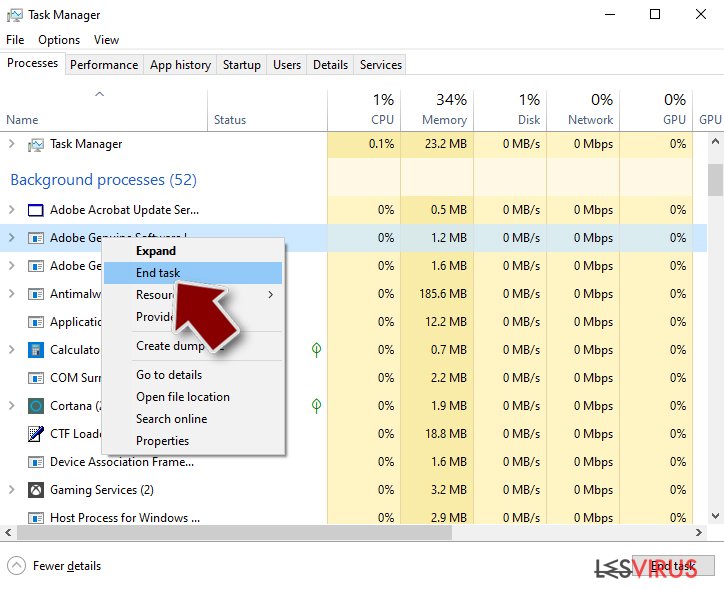

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

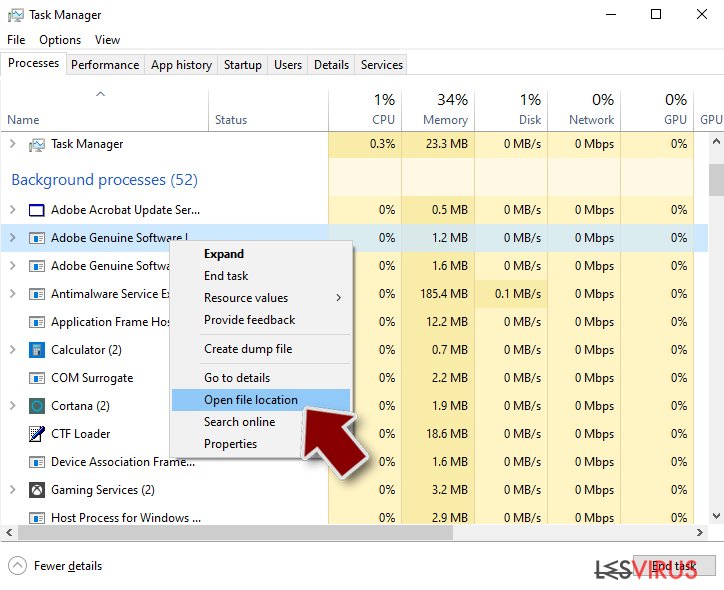

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

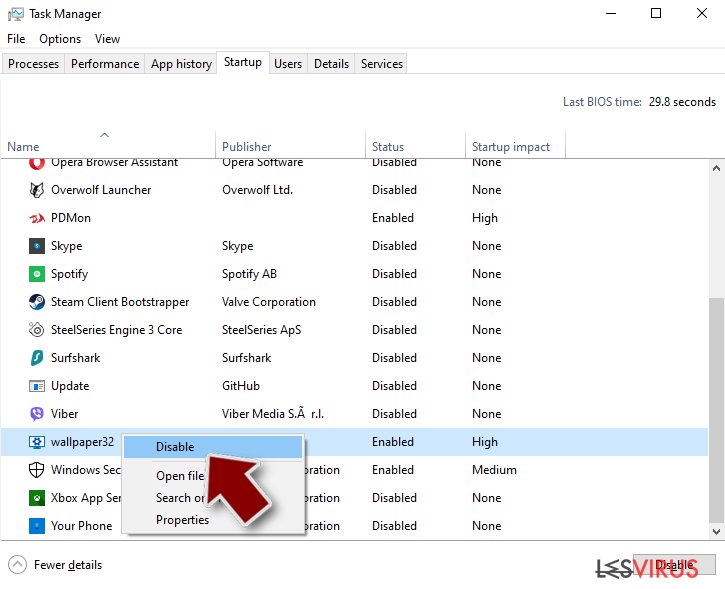

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

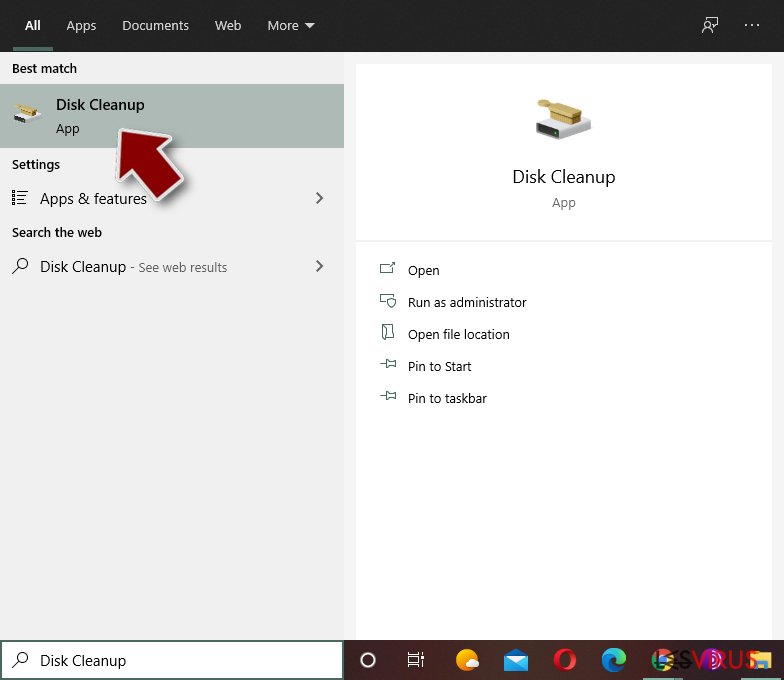

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

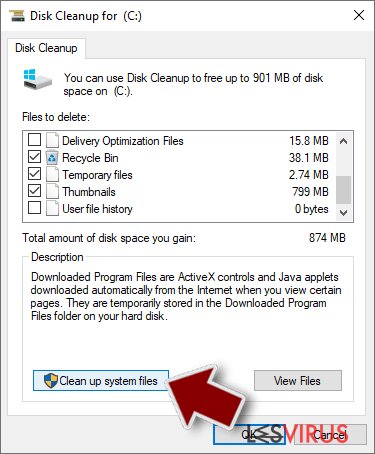

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Tohj et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.