Supprimer CTB-Faker virus (Guide gratuit)

Guide de suppression de virus CTB-Faker

Quel est Le virus ransomware CTB-Faker?

Quels dangers se cachent derrière le virus CTB-Faker ?

Alors que certains pirates informatiques essayent de créer des virus crypteurs de fichier invincibles, d’autres, par exemple, les créateurs du virus CTB-Faker, essayent sans succès d’imiter le génie des créateurs des ransomwares ou rançongiciels. Il semble que ces créateurs soient une bande de pirates informatiques amateurs puisque l’argent qu’ils exigent est très insignifiant, seulement 50 $. De plus, le décodage des fichiers ne devrait pas être un gros problème. Si votre ordinateur a été la cible de ce virus, découvrez comment effectuer la suppression de CTB-Faker de manière adéquate. Une des méthodes pour le faire est d’installer FortectIntego.

Après avoir analysé le virus, il semble que les cybers criminels soient en faveur du grand ransomware – CTB Locker. Tandis que ce dernier est l’oeuvre des pirates informatiques expérimentés, le virus dont nous parlons à présent a encore un long chemin à parcourir pour se comparer au précedent. En fait, ce logiciel malveillant opère comme un fichier Winrar SFX. Après son activation, il envahit divers fichiers VBS et executables dans C:\ProgramDatafolder. L’une des principales caractéristiques distinctives de ce ransomware est qu’il déclenche des faux messages d’erreur du système. Un fait intéressant c’est que, le virus contient un dossier WinRar avec des indications sur les extensions de fichier multiples. CTB Faker trouve alors les formats de fichier correspondant, par exemple, .doc, .png, .jpg et les transfère ensuite dans le dossier qui est alors verrouillé par un certain mot de passe.

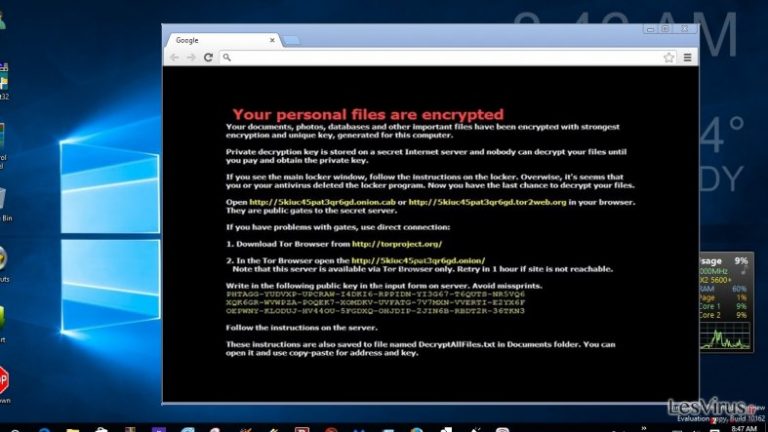

Quand cette opération est complète, le virus initie le redémarrage du système d’exploitation. Par conséquent, les victimes sont stupéfiées de voir une note de rançon. Le message de rançon informe que le paiement devrait être versé dans un delai de sept jours. Si la période indiquée expire, la somme est doublée. De plus, les escrocs fournissent une adresse Bitcoin – 1NgrUc748vG5HerFoK3Tkkb1bHjS7T2w5J. Quand l’argent est transféré, les victimes sont censées contacter les pirates informatiques par l’adresse miley@openmailbox.org pour recevoir la clé de décryptage. De plus, les utilisateurs infectés devront entrer un mot de passe dans la fenêtre de CTB-Faker Decryptor. Si le mot de passe est correct, le fichier .zip sera extrait et retourné dans votre disque dur. Même si la somme de 50 USD semble insignifiante et ne représe pas une grosse somme d’argent, vous ne devez pas effectuer cette transaction.

Quand est-ce que ce virus infecte les systèmes ?

En plus de se soucier de la façon dont on pourrait récupérer les fichiers, la question de la méthode de diffusion de ce virus d’un ordinateur à un autre revêt aussi une certaine importance. Tandis que les virus ransomwares prédominants ont tendance à se diffuser à travers les spams persuasifs et bien élaborés par les fraudeurs pour infecter les utilisateurs, le logiciel malveillant CTB-Faker préfère se propager par les sites Web pornographiques et d’autres domaines web reservés aux adultes. Puisque ce type de sites Web gagnent en popularité auprès d’une vaste majorité d’internautes, il n’est pas surprenant que la population des usagers les plus infectés soient ceux du sexe masculin.

Le virus se propage particulièrement à travers des faux profils qui possèdent un mot de passe et qui conduit à une vidéo de strip-tease ayant un mot de passe protégé. En conséquence, sans en avoir le mondre doute ni la moindre inquiétude, un utilisateur peut cliquer sur le lien, et télécharger le fichier a .zip. Après, cela devient une question de temps, jusqu’à ce que le rançongiciel CTB-Faker achève sa mission dangereuse. En tout cas, le meilleur conseil pour échapper à cette menace est d’éviter de visiter des domaines web de ce genre. Autrement, vous devez obligatoirement avoir un programme anti-logiciel espion fiable qui détecte des fichiers malveillants semblables avant qu’ils n’envahissent le système. Enfin, parlons à présent du processus de suppression de CTB-Faker.

Puis-je être en mesure de supprimer correctement CTB-Faker?

L’utilitaire de suppresion des logiciels malveillants précédemment mentionné arrive vraiment non seulement à point nommé lorsqu’il s’agit de bloquer les logiciels malveillants, mais il garantit aussi que le ransomware soit définitivement éliminé. Pour que cela puisse éliminer la menace, vous devez avoir la version la plus récente du logiciel. Si vous rencontrez des problèmes lors de la suppression de CTB-Faker parce que votre antivirus a été bloqué ou des problèmes semblables, suivez les instructions de récupérations exposées ci-dessous. Après que le ransomware sera éliminé, vous pouvez vous concentrer sur le rétablissement de vos données encodées. Heureusement, les spécialistes en informatique ont déjà sorti la clé de décryptage. Pour finir, n’oubliez pas que la prudence est une vertu importante qui permet aussi d’échapper à ce genre de menace.

Guide de suppression manuel de virus CTB-Faker

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

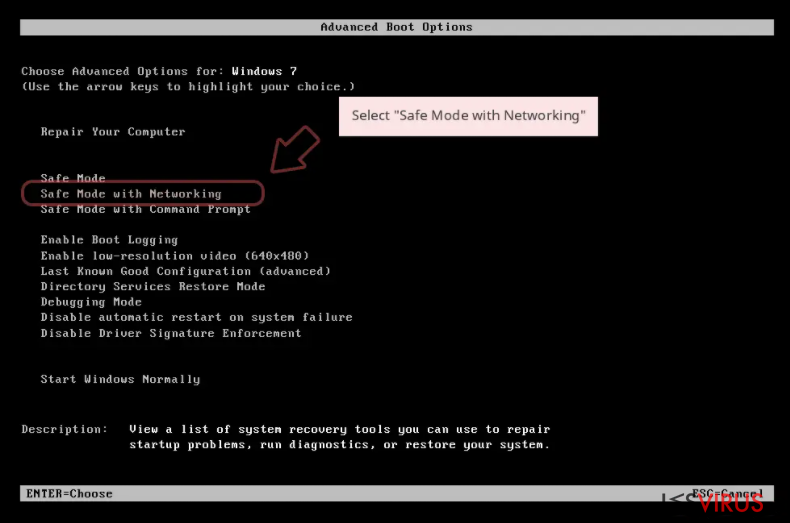

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

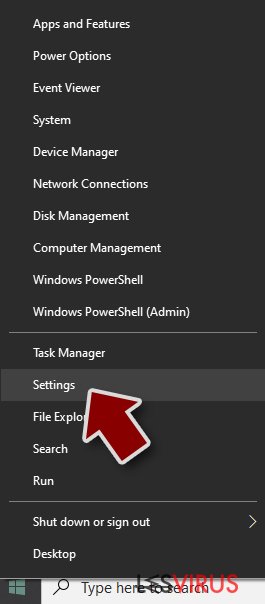

Windows 10 / Windows 8

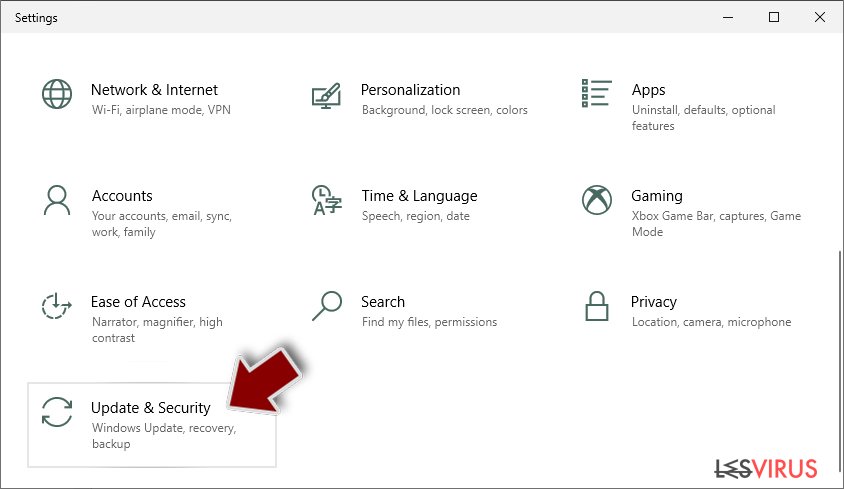

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

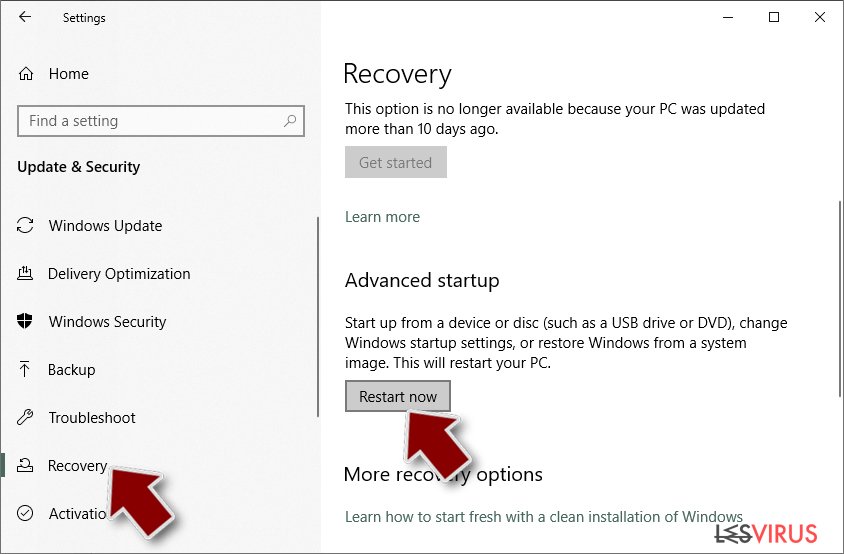

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

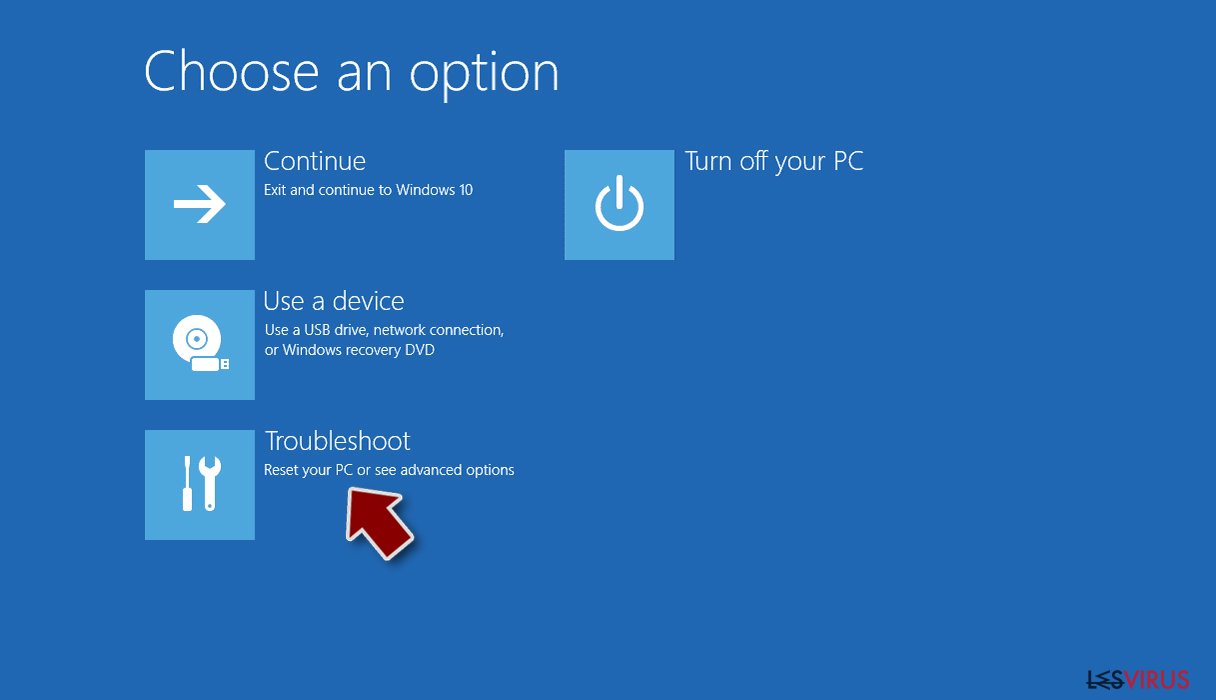

- Sélectionnez Résolution des problèmes

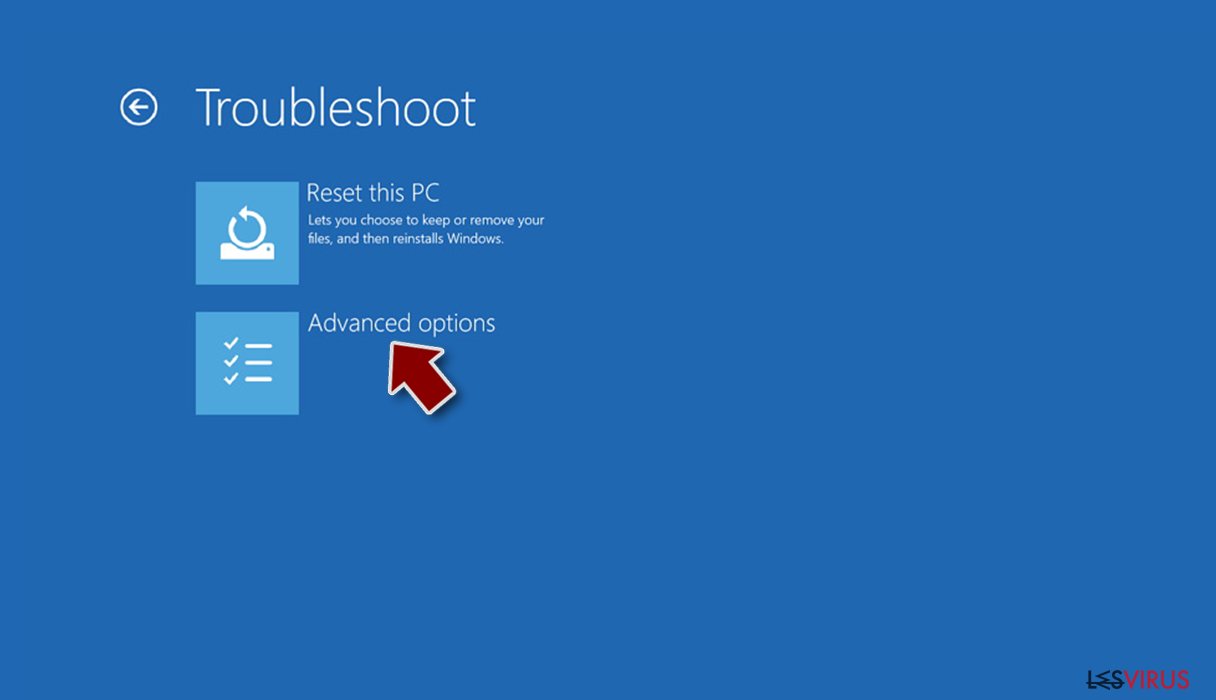

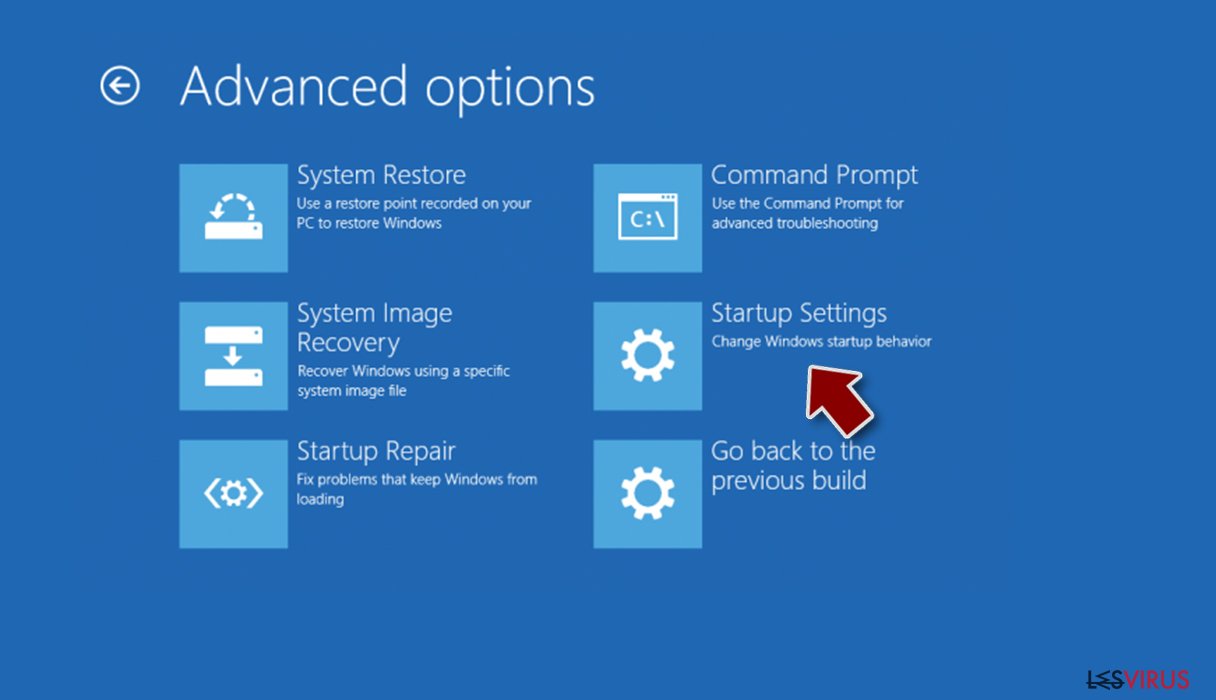

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

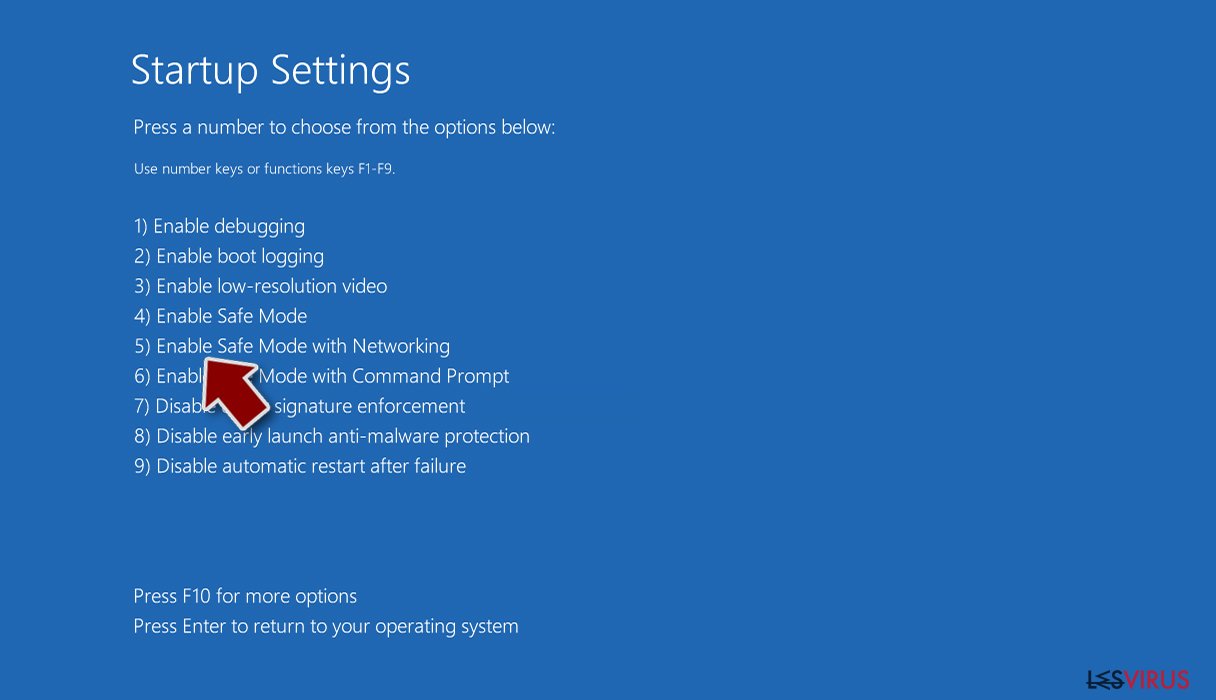

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

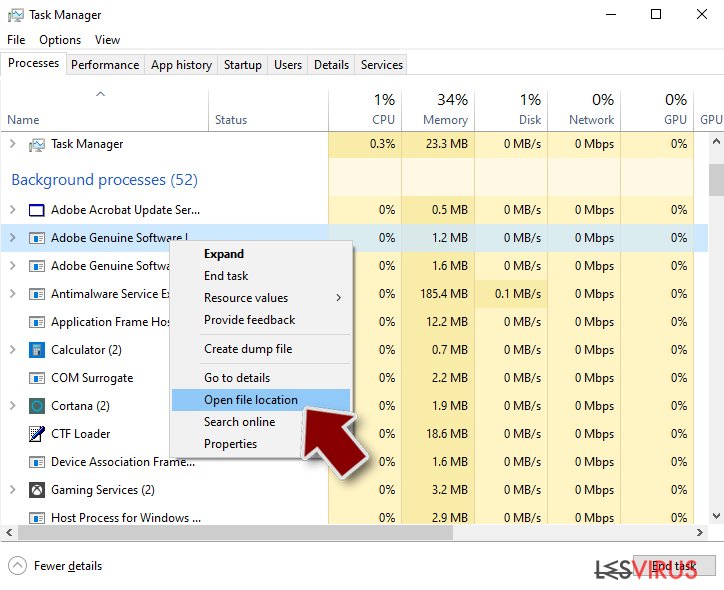

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

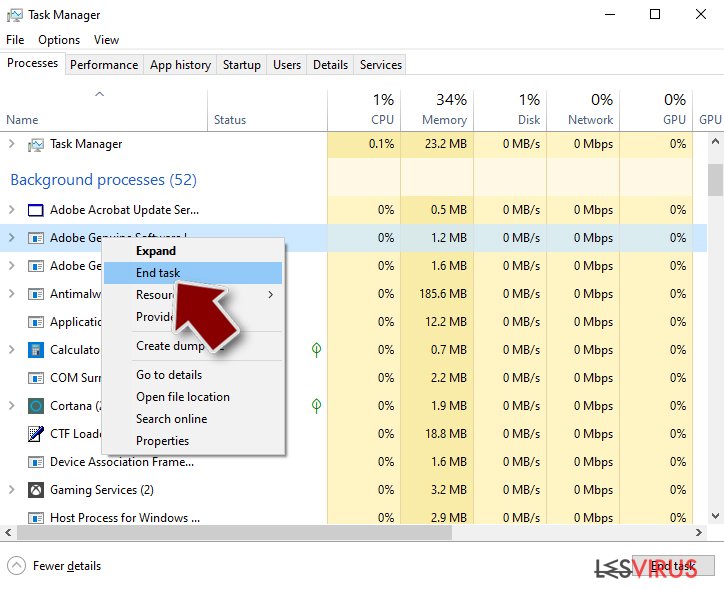

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

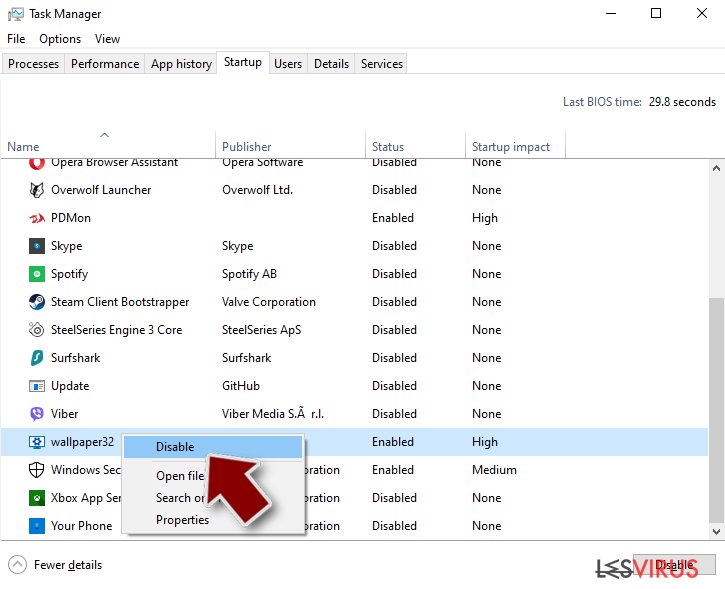

Étape 3. Vérifier le Démarrage du programme

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

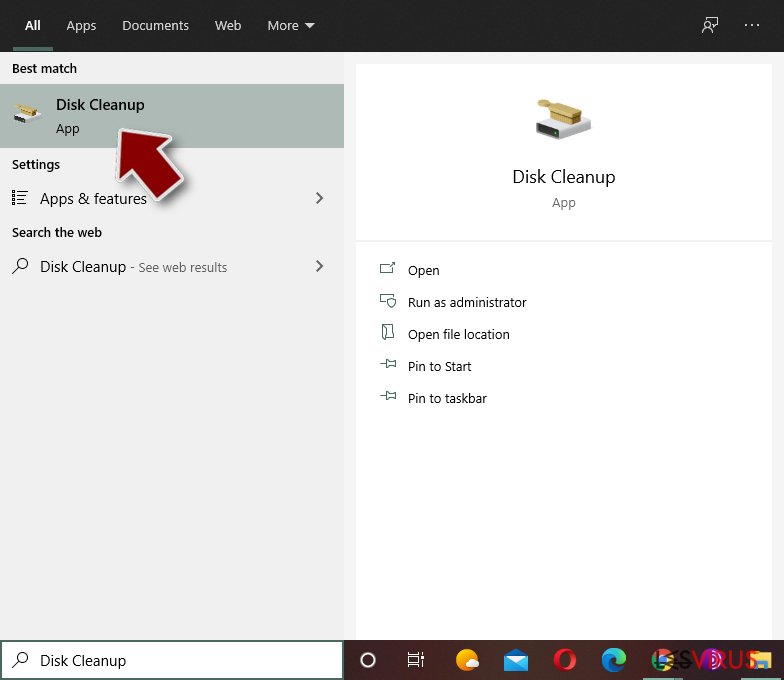

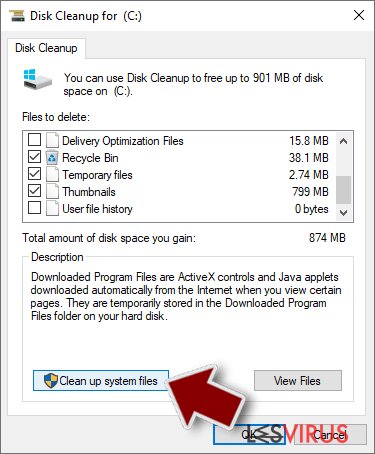

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Supprimer CTB-Faker à l'aide de System Restore

-

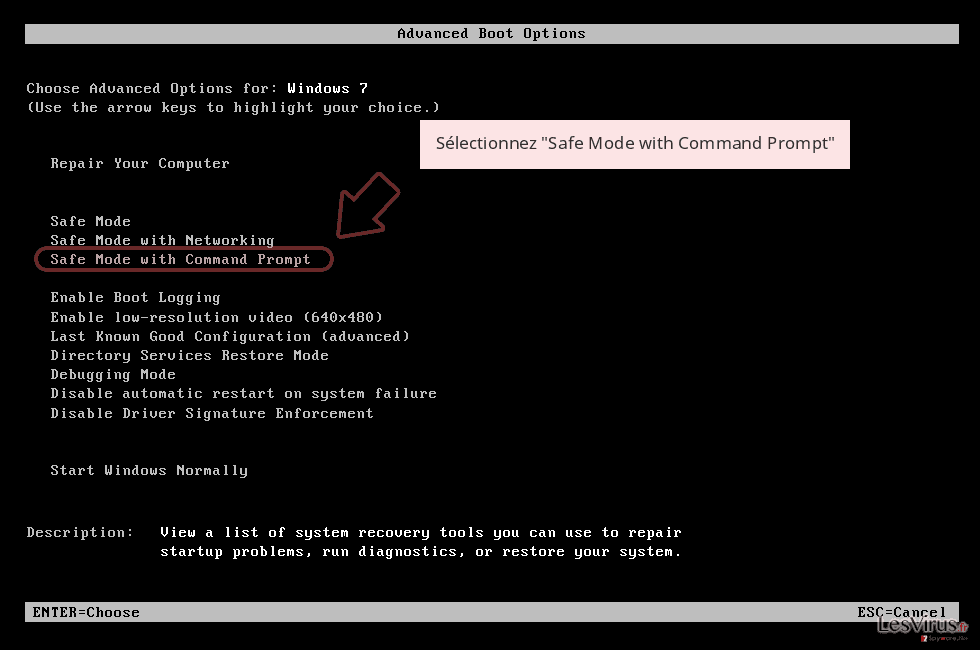

Étape 1: Redémarrer votre ordinateur pour Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliquez sur Start → Shutdown → Restart → OK.

- Lorsque votre ordinateur devient actif, commencez à appuyer sur F8 plusieurs fois jusqu'à ce que vous voyez la fenêtre Advanced Boot Options.

-

Sélectionnez Command Prompt à partir de la liste

Windows 10 / Windows 8- Appuyez sur le bouton Power à Windows'écran de connexion. Appuyez maintenant sur et maintenez Shift, qui est sur votre clavier, puis cliquez sur Restart..

- Maintenant, sélectionnez Troubleshoot → Advanced options → Startup Settings et enfin appuyez sur Restart.

-

Une fois votre ordinateur devient actif, sélectionnez Enable Safe Mode with Command Prompt dans Startup Settings fenêtre.

-

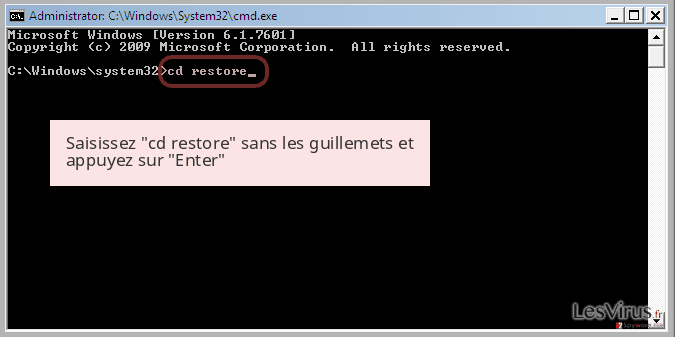

Étape 2: Restaurer vos paramètres et fichiers système

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

-

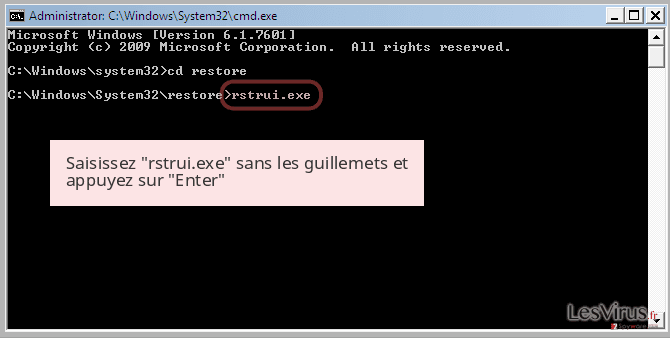

Maintenant, tapez rstrui.exe et appuyez sur Enter de nouveau..

-

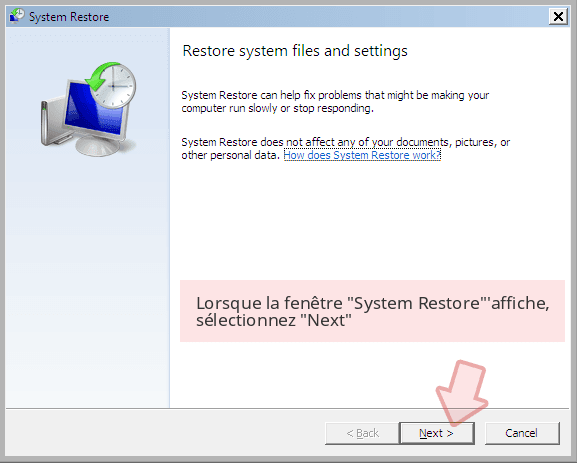

Lorsqu'une nouvelle fenêtre apparaît, cliquez sur Next et sélectionnez votre point de restauration qui est antérieure à l'infiltration de CTB-Faker. Après avoir fait cela, cliquez sur Next.

-

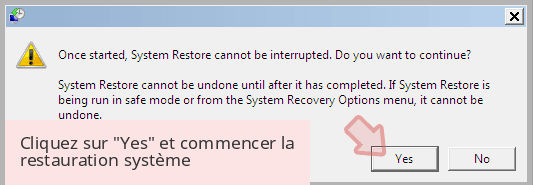

Maintenant, cliquez sur Yes pour lancer la restauration du système.

-

Une fois la fenêtre Command Prompt'affiche, saisissez cd restore et cliquez sur Enter.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de CTB-Faker et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.