Supprimer GUCCI virus (virus) - Les instructions de restauration inclues

Guide de suppression de virus GUCCI

Quel est GUCCI ransomware?

Le rançongiciel GUCCI est capable d'endommager de façon permanente les fichiers personnels des utilisateurs et le système d'exploitation

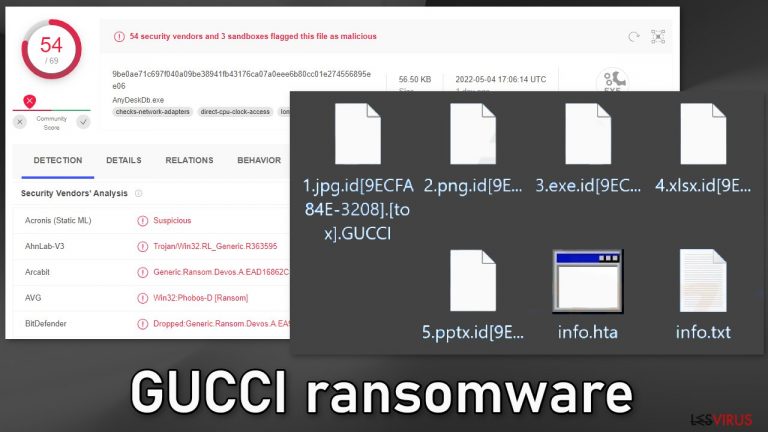

Le rançongiciel GUCCI est l'une des variantes les plus récentes de logiciels malveillants bloquant les données et appartenant à la famille des rançongiciels Phobos. Le fichier a été signalé comme malveillant par 54 fournisseurs de sécurité et 3 sandboxes. Le virus peut pénétrer dans le système et lancer immédiatement le processus de cryptage.

Dès qu'il démarre, tous les fichiers personnels, comme les photos, les vidéos et les documents, sont cryptés. Cela signifie qu'ils deviennent inaccessibles et inutilisables. La seule façon de décrypter les données est d'utiliser une clé de décryptage ou un logiciel, que seuls les cybercriminels possèdent généralement.

Une fois le processus de cryptage terminé, les icônes des fichiers se transforment en pages blanches et les noms sont complétés par l'extension .GUCCI. Par exemple, si un fichier s'appelait auparavant picture.jpg, une fois le processus terminé, le même fichier sera nommé picture.jpg.id[victim-id].[tox].GUCCI.

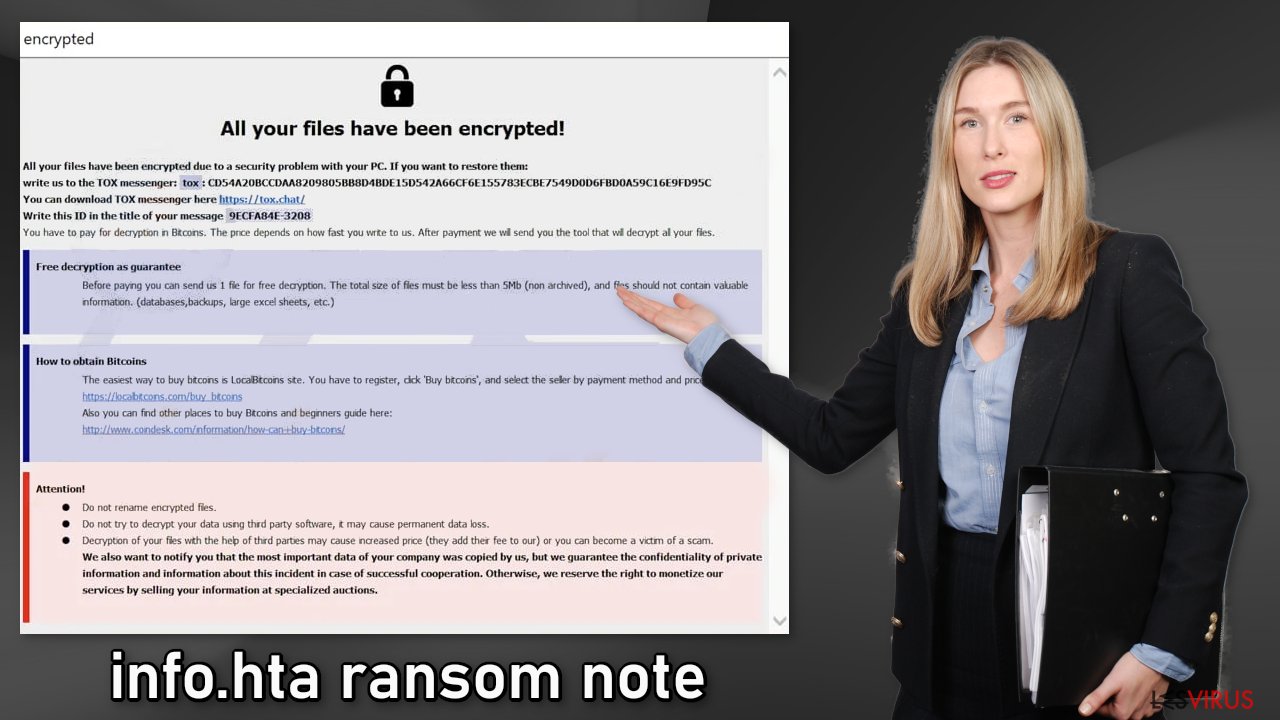

Deux notes de rançon sont également générées sur la machine. Dans ces messages, les développeurs du rançongiciel expliquent aux victimes ce qui s'est passé et ce qu'elles doivent faire pour récupérer leurs fichiers. Malheureusement, les acteurs de la menace font chanter les utilisateurs en demandant un paiement en crypto-monnaies.

| NOM | GUCCI |

| TYPE | Rançongiciel, cryptovirus, logiciels malveillants bloquant les données |

| FAMILLE DE MALWARE | Les rançongiciels Phobos |

| DISTRIBUTION | Pièces jointes aux courriels, sites web torrent, publicités malveillantes |

| EXTENSION DE FICHIER | .GUCCI |

| NOTE DE LA RANÇON | info.hta; info.txt |

| RÉCUPÉRATION DE FICHIERS | Si vous ne disposez pas de sauvegardes, la récupération des données est quasiment impossible. Vous trouverez ci-dessous une liste de méthodes alternatives qui pourraient vous aider dans certains cas |

| SUPPRESSION DU LOGICIEL MALVEILLANT | Analyser votre machine avec un logiciel anti-malware afin d'éliminer le programme malveillant ainsi que tous les fichiers qui y sont liés |

| RÉPARATION DU SYSTÈME | Les logiciels malveillants peuvent provoquer des erreurs système, des plantages, des ralentissements et d'autres problèmes de stabilité. Pour corriger le système d'exploitation et éviter sa réinstallation, nous vous recommandons de l'analyser avec l'outil de réparation FortectIntego |

La note de la rançon

La note de rançon complète info.hta se lit comme suit :

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them:

write us to the TOX messenger: tox: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

You can download TOX messenger here hxxps://tox.chat/

Write this ID in the title of your message –

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us 1 file for free decryption. The total size of files must be less than 5Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

We also want to notify you that the most important data of your company was copied by us, but we guarantee the confidentiality of private information and information about this incident in case of successful cooperation. Otherwise, we reserve the right to monetize our services by selling your information at specialized auctions.

Les attaquants suscitent un sentiment de détresse en affirmant que le montant qui leur sera versé dépend de la rapidité avec laquelle les victimes les contacteront. Il s'agit de l'une des nombreuses tactiques d'intimidation utilisées par les cybercriminels pour inciter les gens à agir rapidement sans réfléchir à d'autres options. Cela explique également pourquoi le montant de la rançon n'est pas précisé dans la note.

Ils proposent même de décrypter un fichier gratuitement pour donner l'impression d'être plus dignes de confiance. Cependant, vous devez vous rappeler que les criminels ne méritent pas votre confiance. De nombreuses victimes d'attaques de rançongiciels se sont manifestées et ont déclaré qu'elles n'avaient jamais eu de nouvelles des auteurs après avoir versé l'argent.

Leur méthode de paiement n'est pas non plus très avantageuse pour les victimes. Les transactions en crypto-monnaies sont anonymes, et il est impossible de les annuler. Une fois que l'argent est envoyé, il est impossible d'obtenir un remboursement ou de le récupérer d'une autre manière. C'est pourquoi, en payant les développeurs de rançongiciels, vous ne risquez pas seulement de perdre vos fichiers, mais aussi de vous faire escroquer.

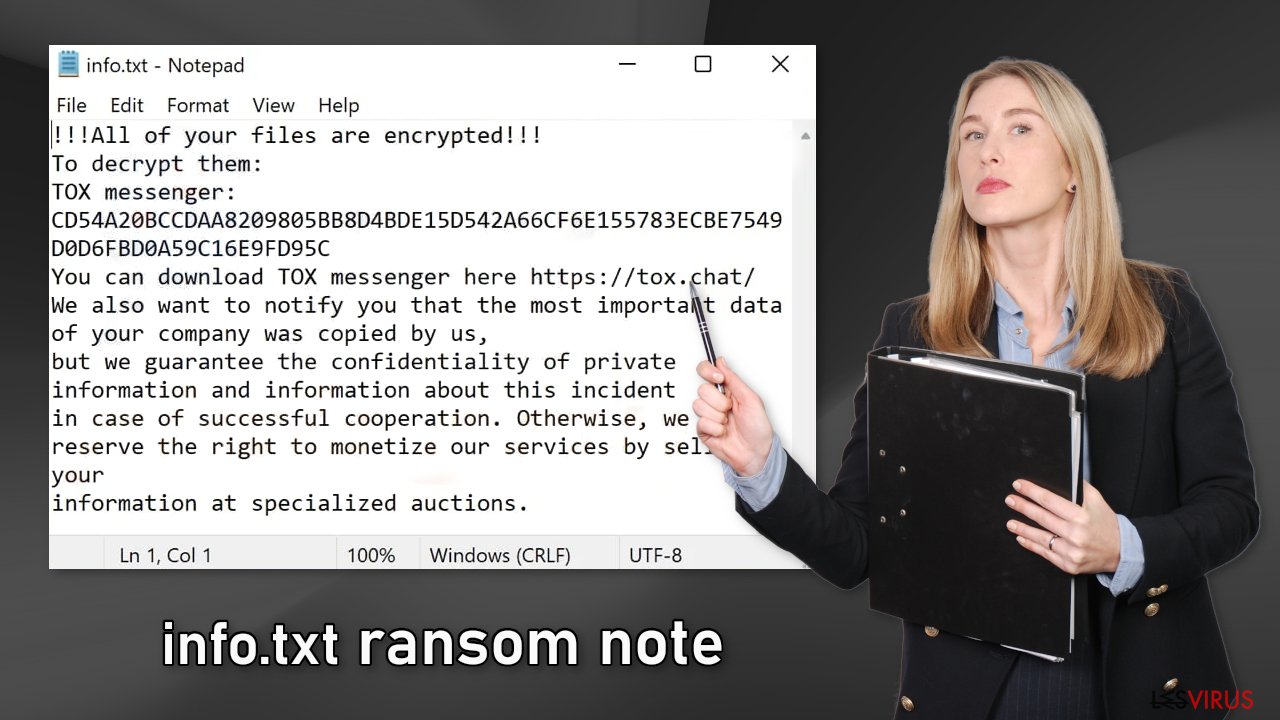

Les arnaqueurs tentent également d'empêcher les gens de chercher d'autres options de récupération en utilisant des tactiques d'intimidation. Bien que les outils de décryptage tiers soient rarement utiles, cela vaut la peine d'essayer au moins. L'autre demande de rançon, info.txt, n'est qu'une version abrégée du message précédent :

!!!All of your files are encrypted!!!

To decrypt them:

TOX messenger: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

You can download TOX messenger here hxxps://tox.chat/

We also want to notify you that the most important data of your company was copied by us,

but we guarantee the confidentiality of private information and information about this incident

in case of successful cooperation. Otherwise, we reserve the right to monetize our services by selling your

information at specialized auctions.

Recourir à des outils de sécurité professionnels pour éliminer les fichiers malveillants

La première chose à faire immédiatement est de déconnecter la machine concernée du réseau local. Pour les particuliers, il suffit de débrancher le câble Ethernet ou de désactiver le Wi-Fi. Si cela s'est produit sur votre lieu de travail, cela peut s'avérer compliqué, c'est pourquoi nous vous proposons des instructions distinctes au bas de cet article.

Si vous commencez par essayer de récupérer vos données, cela peut entraîner une perte définitive. Le logiciel malveillant peut également crypter vos fichiers une deuxième fois s'il n'est pas éliminé en premier. Il ne cessera pas tant que vous n'aurez pas supprimé les fichiers malveillants qui en sont la cause. Vous ne devez pas tenter de supprimer le programme malveillant vous-même, sauf si vous êtes doté d'excellentes compétences informatiques.

Faites appel à des outils anti-malware comme SpyHunter 5Combo Cleaner ou Malwarebytes pour analyser votre système. Ces outils de sécurité devraient trouver tous les fichiers et entrées associés et les supprimer automatiquement pour vous. Dans certains cas, les logiciels malveillants peuvent vous empêcher d'utiliser un logiciel antivirus, vous devez donc accéder au Mode sans échec et effectuer une analyse complète du système à partir de là :

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur le bouton F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que vous voyiez la fenêtre Options de démarrage avancées.

- Sélectionnez Mode sans échec avec mise en réseau dans la liste.

Windows 10 / Windows 8

- Faites un clic droit sur Démarrer et choisissez Paramètres.

- Faites défiler la liste pour choisir Mise à jour et sécurité.

- Dans la partie gauche de la fenêtre, sélectionnez Récupération.

- Ensuite, faites défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez sur Redémarrer maintenant.

- Sélectionnez Dépannage.

- Allez dans Options avancées.

- Sélectionnez Paramètres de démarrage.

- Cliquez sur Redémarrer.

- Appuyez sur 5 ou cliquez sur 5) Activer le mode sans échec avec mise en réseau.

Corriger les erreurs système pour éviter la réinstallation de Windows

Après une infection par un logiciel malveillant, il faut s'attendre à des problèmes de performance, de stabilité et de fonctionnement, au point de devoir réinstaller complètement Windows. Ces types de virus peuvent altérer la base de données du registre Windows, endommager les fonctions vitales de démarrage et autres, supprimer ou corrompre les fichiers DLL, etc. Une fois qu'un fichier système est endommagé par un malware, le logiciel antivirus ne sera pas en mesure de le réparer.

C'est pourquoi FortectIntego a été développé. Ce puissant logiciel peut réparer une grande partie des dommages causés par le rançongiciel GUCCI. Les erreurs d'écran bleu, les gels, les erreurs de registre, les DLL endommagées, etc. peuvent rendre votre ordinateur complètement inutilisable. En utilisant cet outil de maintenance, vous pourriez éviter la réinstallation de Windows.

- Téléchargez l'application en cliquant sur le lien ci-dessus

- Cliquez sur le fichier ReimageRepair.exe

- Lorsque le Contrôle de compte d'utilisateur s'affiche, cliquez sur Oui

- Cliquez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

- L'analyse de votre machine va commencer immédiatement

- Une fois terminée, vérifiez les résultats – ils seront listés dans le Résumé

- Vous pouvez désormais cliquer sur chacun des problèmes et les résoudre manuellement

- Si vous voyez de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence et de les résoudre automatiquement.

Options de récupération des fichiers

Nombreux sont ceux qui pensent pouvoir réparer leurs fichiers avec des outils anti-malware, mais ces outils ne sont pas conçus à cette fin. Tout ce que les outils de sécurité peuvent faire, c'est détecter les processus suspects dans votre système et les éliminer. En réalité, les fichiers ne peuvent être restaurés qu'avec une clé de décryptage ou un logiciel que seuls les cybercriminels possèdent.

Si vous n'avez pas préalablement sauvegardé vos données, il est possible que vous ne puissiez jamais les récupérer. Vous pouvez essayer d'utiliser un logiciel de récupération de données, mais nous tenons à souligner que les programmes tiers ne peuvent pas toujours décrypter les fichiers. Nous vous suggérons d'essayer au moins cette méthode. Avant de poursuivre, vous devez copier les fichiers corrompus et les placer sur une clé USB ou un autre support de stockage. Et n'oubliez pas – ne faites cela que si vous avez déjà supprimé le rançongiciel GUCCI.

Avant de procéder, voici quelques conseils essentiels pour faire face à cette situation :

- Comme les données cryptées sur votre ordinateur peuvent être endommagées de façon permanente par un logiciel de sécurité ou de récupération de données, vous devez d'abord en faire des copies de sauvegarde – utilisez une clé USB ou un autre support de stockage.

- Ne tentez de récupérer vos fichiers à l'aide de cette méthode qu'après avoir effectué une analyse avec un logiciel anti-malware.

Installer le logiciel de récupération des données

- Téléchargez Data Recovery Pro.

- Faites un double-clic sur le programme d'installation pour le lancer.

- Suivez les instructions à l'écran pour installer le logiciel.

- Dès que vous appuyez sur Terminer, vous pouvez utiliser l'application.

- Sélectionnez Tout ou choisissez des dossiers individuels dans lesquels vous souhaitez récupérer les fichiers.

- Appuyez sur Suivant.

- En bas, activez l'Analyse approfondie et choisissez les disques que vous voulez analyser.

- Appuyez sur Analyser et patientez jusqu'à ce que l'analyse soit terminée.

- Vous pouvez maintenant choisir les dossiers/fichiers à récupérer – n'oubliez pas que vous avez également la possibilité de rechercher par le nom du fichier !

- Appuyez sur Récupérer pour récupérer vos fichiers.

Méthodes de distribution des rançongiciels

Afin de se protéger contre de futures attaques de rançongiciels, il est important de savoir comment ces dangereux logiciels malveillants se propagent habituellement. Les passerelles les plus courantes sont les sites de torrents, les plates-formes de partage de fichiers peer-to-peer et les installations de logiciels « crackés ». Il est préférable d'utiliser uniquement les boutiques en ligne officielles et les sites des développeurs lorsque vous souhaitez télécharger un nouveau logiciel.

Une autre méthode privilégiée est le courrier électronique. Les cybercriminels peuvent ajouter des pièces jointes infectées aux e-mails. En général, ils utilisent des méthodes d'ingénierie sociale pour amener les gens à les ouvrir. N'ouvrez donc jamais de pièces jointes à moins qu'elles ne proviennent d'une personne que vous connaissez ou que vous soyez sûr qu'elles proviennent d'un expéditeur digne de confiance.

Gardez également à l'esprit qu'il est extrêmement important de maintenir votre système d'exploitation et vos logiciels à jour. Les développeurs publient souvent non seulement des mises à jour, mais aussi des correctifs de sécurité pour les vulnérabilités récemment découvertes. Les pirates adorent exploiter les vulnérabilités. Dès que de nouvelles mises à jour sont disponibles, veillez à les installer.

Guide de suppression manuel de virus GUCCI

Rançongiciel : Trouver un décrypteur efficace pour vos fichiers

Le chiffrement des fichiers est un processus semblable à l'application d'un mot de passe à un fichier ou à un dossier particulier. En revanche, d'un point de vue technique, le cryptage est totalement différent de par sa complexité. En ayant recours au cryptage, les responsables des menaces utilisent un ensemble unique de caractères alphanumériques comme mot de passe qui est difficilement déchiffrable si le processus est effectué correctement.

Plusieurs algorithmes peuvent être utilisés pour verrouiller des données (qu’il s'agisse de bonnes ou de mauvaises raisons) ; par exemple, AES utilise la méthode symétrique de cryptage, autrement dit, la clé utilisée est la même pour verrouiller et déverrouiller les fichiers. Malheureusement, seuls les responsables de l'attaque qui la détiennent sur un serveur distant – ils demandent un paiement en échange. Cette idée simple permet aux auteurs de rançongiciels de prospérer dans ce commerce illégal.

Bien que de nombreuses souches de rançongiciel très connues, telles que Djvu ou Dharma, utilisent des méthodes de cryptage irréprochables, il existe de nombreuses défaillances que l'on peut observer dans le code de certains développeurs novices de logiciels malveillants. Par exemple, les clés utilisées dans le chiffrement peuvent être stockées localement, ce qui donnerait aux utilisateurs la possibilité de retrouver l'accès à leurs fichiers sans payer. Parfois, le rançongiciel ne chiffre même pas les fichiers à cause des bugs, bien que les victimes pensent le contraire à la suite de la note de demande de rançon qui s'affiche juste après l'infection et le chiffrement des données.

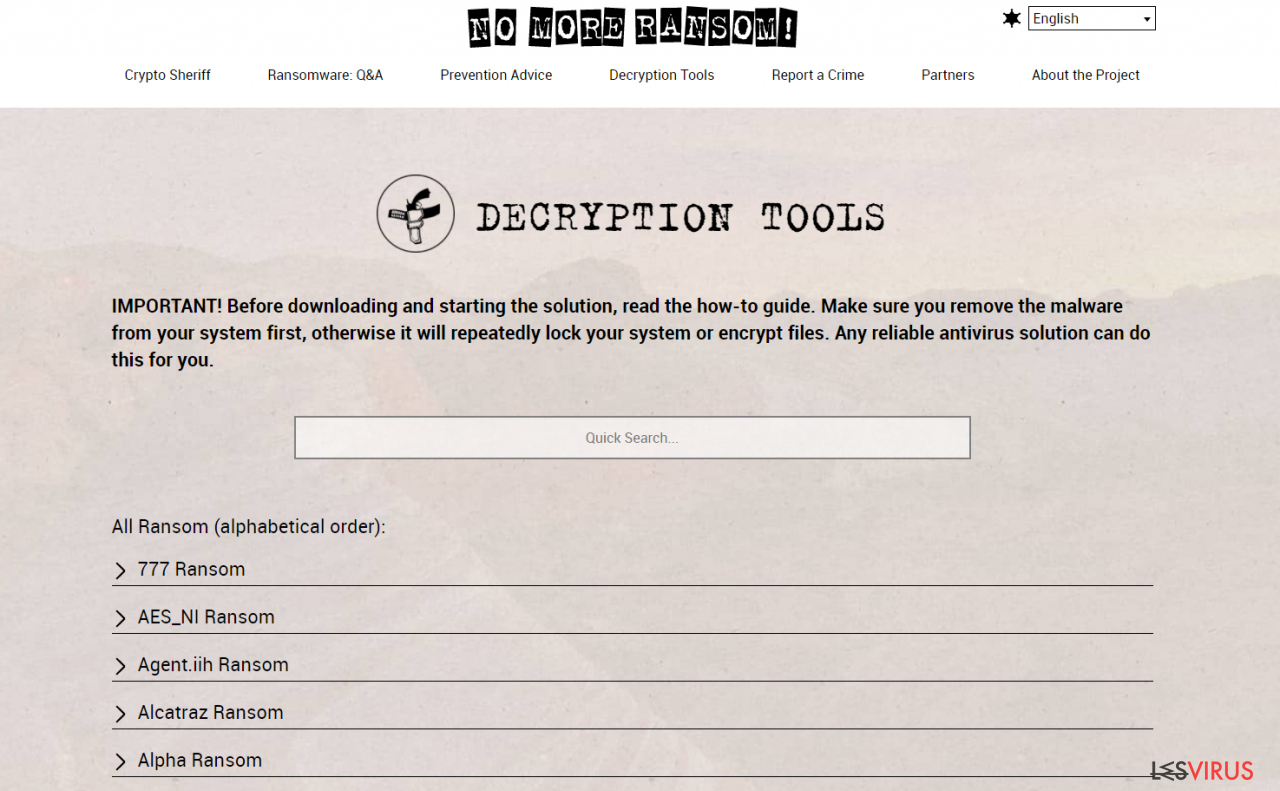

Donc, peu importe le crypto-malware qui a affecté vos fichiers, il faut essayer de rechercher le décrypteur correspondant, s'il existe. Les spécialistes de la recherche en sécurité se battent en permanence contre les cybercriminels. Parfois, ils réussissent à créer un outil de décryptage efficace qui permet aux victimes de récupérer leurs fichiers sans payer de rançon.

Dès que vous identifiez le rançongiciel dont vous êtes victime, vous devez consulter les liens suivants pour trouver un décrypteur :

- Projet No More Ransom

- Décrypteurs gratuits de rançongiciel par Kaspersky

- Outils gratuits de décryptage de rançongiciel d'Emsisoft

- Outils de déchiffrage d'Avast

Si vous ne parvenez pas à trouver un déchiffreur qui vous convienne, essayez les méthodes alternatives que nous vous proposons ci-dessous. En outre, il est bon de rappeler que le développement d'un outil de décryptage efficace prend parfois des années, ce qui permet d'espérer pour l'avenir.

Recommandé pour vous

Optez pour un bon navigateur web et améliorez votre sécurité grâce à un outil VPN

L'espionnage en ligne a connu ces dernières années une forte montée en puissance et les gens se montrent de plus en plus intéressés par les moyens de protéger leur vie privée en ligne. Le choix du navigateur le plus sûr et le plus confidentiel est l'un des moyens les plus simples afin de renforcer la sécurité.

Toutefois, il est possible de renforcer la protection et de créer une pratique de navigation totalement anonyme à l'aide du VPN Private Internet Access. Ce logiciel réachemine le trafic à travers différents serveurs, dissimulant ainsi votre adresse IP et votre géolocalisation. Grâce à la combinaison d'un navigateur web sécurisé et d'un VPN d'accès privé à Internet, vous pourrez naviguer sur Internet sans avoir le sentiment d'être espionné ou ciblé par des criminels.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.