Supprimer Efdc virus (virus) - Les étapes de décryptage inclues

Guide de suppression de virus Efdc

Quel est Efdc ransomware?

Efdc ransomware est une autre version de la famille des verrouilleurs de fichiers qui n'est pas déchiffrable

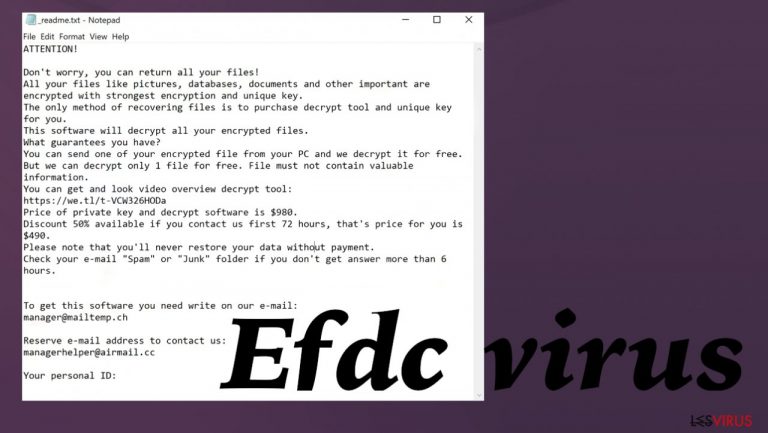

Le virus de fichier Efdc est un rançongiciel qui verrouille les fichiers lorsque la machine est infectée. La procédure d'infiltration se déroule rapidement et se produit lorsque les services de piratage sont utilisés, ce qui fait que dans la plupart des cas, les gens ne peuvent pas remarquer l'infiltration. Dès que les fichiers habituels tels que les documents, les images, les vidéos ou les fichiers audio sont verrouillés, la note de rançon _readme.txt est envoyée sur votre machine. Le fichier texte est placé dans plusieurs dossiers comportant des données chiffrées, et sur le bureau, la victime lit attentivement les instructions.

Il s'agit là de la version d'une menace qui compte déjà environ 330 variantes différentes. Le rançongiciel Djvu fait partie de la famille des virus qui chiffrent les fichiers dont vous faites usage tous les jours. L'infection cible les fichiers les plus utilisés, afin que les données soient plus précieuses et plus indispensables à récupérer. Dès que le virus a réussi à infecter votre ordinateur et à verrouiller vos fichiers, il vous réclame une rançon de 490 à 980 dollars en bitcoins sous peine de supprimer tous vos fichiers si vous ne payez pas. On tente d'instaurer la légitimité et la confiance avec la réduction pendant les 72 premières heures et l'offre de décryptage test d'un seul fichier.

Le virus Efdc est semblable aux autres rançongiciels de la même famille, tels que. Orkf et Hoop. Cette catégorie de logiciels malveillants chiffre les types de fichiers les plus courants en ajoutant sa propre extension .efdc à tous les fichiers. Il délivre ensuite le message de demande de rançon dans un fichier texte :

ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

hxxps://we.tl/t-VCW326HODa

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that's price for you is $490.

Please note that you'll never restore your data without payment.

Check your e-mail « Spam » or « Junk » folder if you don't get answer more than 6 hours.To get this software you need write on our e-mail:

manager@mailtemp.chReserve e-mail address to contact us:

managerhelper@airmail.cc

Le processus de chiffrement de fichiers est lancé dès que l'infection atteint l'ordinateur. Il risque donc d'être plus rapide que vous ne le pensez et d'affecter plus qu'il n'y paraît. Il est fréquent que les programmes malveillants lancent la fenêtre de processus supplémentaire pour dissimuler le codage ou les différents processus. Les recherches démontrent que ce virus génère des fenêtres pop-up particulières de Windows Update pour faire croire que le système fonctionne mal pour une raison ou une autre.

| Nom | Rançongiciel Efdc |

|---|---|

| Type | Virus de cryptage de fichiers et d'extorsion de crypto-monnaies |

| Famille | Rançongiciel Djvu/STOP |

| Extension | .efdc est l'extension qui est attribuée aux fichiers après l'indicateur de type de fichier initial |

| Note de rançon | _readme.txt |

| Distribution | L'infiltration de l'infection de la charge utile se fait à travers le téléchargement de triches de jeux, de cracks de logiciels et d'autres éléments sur des plateformes de piratage |

| Suppression | Il est indispensable de recourir à des outils anti-malware pour assurer un nettoyage complet, car l'infection est l'une des menaces les plus dangereuses |

| Réparation | Les éléments affectés du système peuvent être réparés avec une application comme FortectIntego |

Explication du cryptage et du décryptage

Djvu ne fait pas partie des nouveaux rançongiciels, ce qui rend cette version de l'Efdc plus redoutable que tout autre rançongiciel récemment apparu. Les concepteurs de la menace développent déjà des variantes optimisées de ces menaces, de sorte que l'infection présente de nombreux avantages. Les versions précédentes ont pu être décryptées. De ce fait, l'outil a été publié et a permis de sauver de nombreuses victimes.

Mais les créateurs sont tout de même parvenus a résoudre ces failles et ont lancé une version plus évoluée et aboutie du code, de façon à ce que toutes les versions depuis 2019 ne puissent pas être facilement décryptées. Mais il y a des cas où la seule méthode d'identification hors ligne est utilisée, et où l'outil existant fonctionne.

Quand le rançongiciel ne parvient pas à se connecter à ses serveurs de commande et de contrôle tandis qu'il crypte vos fichiers, il se sert alors d'une clé de cryptage intégrée. L'identifiant hors ligne est généralement facile à déterminer car les différentes variantes se terminent par t1, chacune ayant ses propres clés privées uniques. Autrement dit, tous ceux dont les fichiers ont été cryptés par cette variante auront la même clé de décryptage.

Dans la mesure où le rançongiciel Efdc bénéficie d'une bonne connexion à ses serveurs de commande et de contrôle au moment où il crypte les fichiers, ces derniers génèrent des clés aléatoires pour chaque ordinateur infecté – soit une victime unique. Comme chaque ordinateur possède sa propre clé, il n'est pas possible d'en utiliser une autre pour décrypter vos fichiers dans la plupart des cas.

Un décrypteur peut être capable de contourner ce problème avec les anciennes variantes s'il bénéficie de l'aide d'autres ordinateurs. En revanche, les nouvelles versions sont impossibles à récupérer sans autres mesures, puisque rien n'est fait pour elles, même si elles sont hors ligne ou ne disposent pas d'une connexion Internet. Il existe quelques cas encourageants où des identifiants hors ligne sont encore utilisés pour lutter contre des infections telles que le virus Efdc.

Si par malheur vous vous retrouvez infecté par l'une des variantes de Djvu, vous devriez essayer d'utiliser Emsisoft decryptor pour Djvu/STOP. Il faut savoir que cet outil ne sera pas efficace pour tout le monde – il est utile uniquement si les données ont été verrouillées avec un identifiant hors ligne dû au fait que le logiciel malveillant n'a pas réussi à communiquer avec ses serveurs distants.

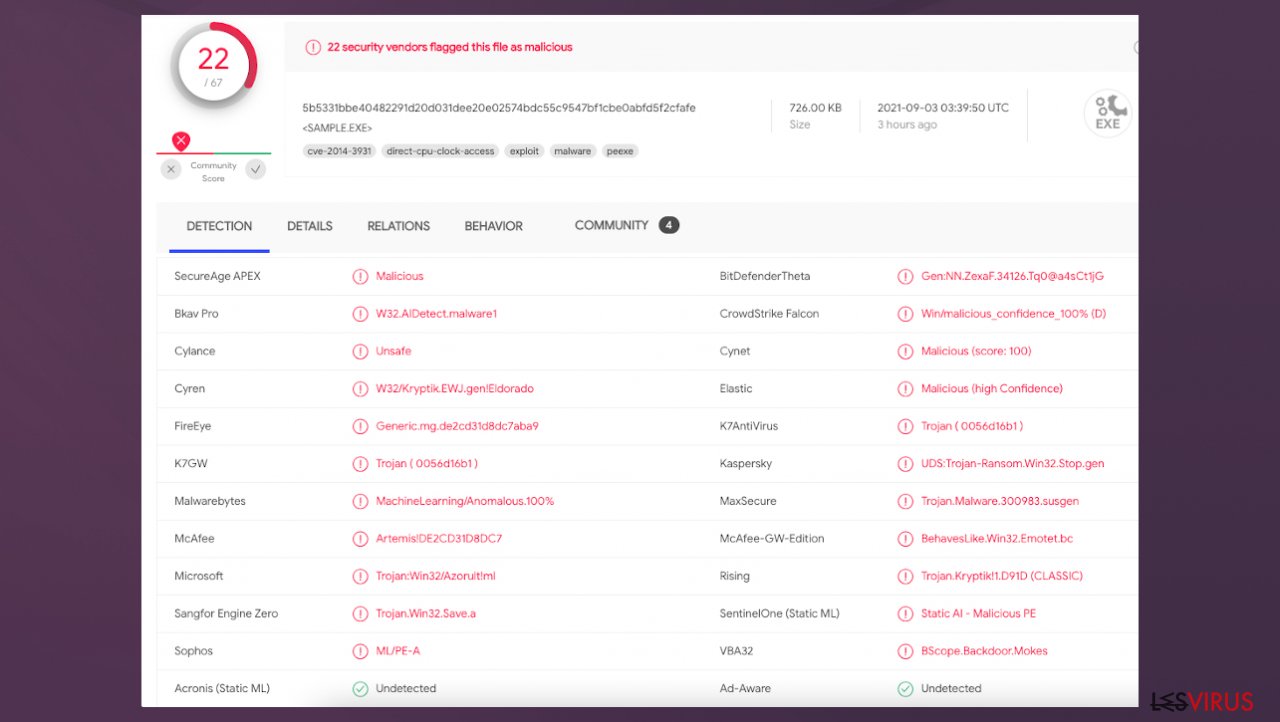

Supprimer la menace pour pouvoir restaurer les fichiers .efdc

L'outil STOP/Djvu est un utilitaire de décryptage efficace qui permet de stopper l'exécution du rançongiciel, de sorte que vous n'avez pas à vous inquiéter du cryptage de vos fichiers. En revanche, il n'élimine pas le rançongiciel. La majorité des antivirus détectent ces infections, tel le virus Efdc, si elles se sont installées sur un ordinateur. Cela dit, il n'existe aucun autre moyen de le détecter ou de le supprimer, à moins de rechercher régulièrement les logiciels malveillants à l'aide d'outils de sécurité spécialisés.

Il arrive que ces menaces bloquent l'accès aux logiciels comme SpyHunter 5Combo Cleaner ou Malwarebytes, ce qui rend le processus de suppression difficile. Vous trouverez une astuce pour les solutions en Mode sans échec avec prise en charge réseau en dessous de l'article. C'est la solution à adopter quand l'outil de détection est incapable de trouver la menace parce qu'il est bloqué pour accéder au système et localiser la charge utile du malware. Comme indiqué auparavant, la suppression de l'infection ne suffit pas à récupérer les fichiers verrouillés durant le cryptage.

Idem pour les données du système qui sont endommagées ou corrompues. Les logiciels malveillants de ce type touchent souvent des éléments comme les DLL, les répertoires système, les dossiers, le registre. Ces éléments constituent les composants du système qui à aucun moment ne doivent être réparés ou modifiés manuellement par l'utilisateur. Il est donc très important de rétablir la machine correctement, ce à quoi des outils comme FortectIntego peuvent vous aider.

- Téléchargez l'application en cliquant sur le lien ci-dessus

- Cliquez sur le fichier ReimageRepair.exe

- Appuyez sur Oui, si le Contrôle de compte d'utilisateur apparaît

- Appuyez sur Installer et patientez jusqu'à ce que le programme termine le processus d'installation

- L'analyse de votre machine débutera immédiatement

- Une fois l'opération terminée, consultez les résultats – ils seront indiqués dans le résumé

- Maintenant, vous pouvez cliquer sur chacun des éléments et les corriger manuellement.

- Si vous êtes confrontés à de nombreux problèmes que vous trouvez difficiles à résoudre, nous vous recommandons d'acheter la licence afin de les résoudre automatiquement.

Une fois votre machine restaurée correctement et qu'il n'y a plus de traces du malware, vous pouvez librement récupérer ces fichiers cryptés vous-même. Les sauvegardes depuis le disque externe constituent la meilleure option. Cependant, comme la plupart des utilisateurs ne réalisent pas de sauvegardes de données avant d'être attaqués par le rançongiciel Efdc, ils risquent de perdre définitivement l'accès à leurs fichiers. Il est également très risqué de payer les criminels, car rien ne garantit qu'ils tiendront leurs promesses et envoient l'outil de décryptage requis.

Même si cette situation peut sembler terrible, la situation n'est pas désespérée. Un logiciel de récupération des données peut vous aider dans certaines cas (cela dépend fortement de l'algorithme de cryptage utilisé, du fait que le rançongiciel ait réussi à effectuer les tâches programmées, etc.) Dans la mesure où il existe des milliers de variantes de rançongiciel, il est impossible de dire immédiatement si un logiciel tiers sera efficace pour vous.

C'est pourquoi nous vous recommandons de procéder à des essais, peu importe le rançongiciel qui a infecté votre ordinateur. Avant de débuter, il est important d'avoir quelques indications pour faire face à cette situation :

- Comme les données cryptées sur votre ordinateur risquent d'être définitivement endommagées par les logiciels de sécurité ou de récupération des données, vous devez commencer par en faire des copies de sauvegarde – utilisez une clé USB ou un autre support de stockage.

- Ne tentez de récupérer vos fichiers à l'aide de cette méthode uniquement après avoir fait une analyse complète avec un logiciel anti-malware.

Les experts signalent que pour utiliser l'appareil par la suite, il est crucial de supprimer l'infection Efdc. L'ordinateur doit être dépourvu de virus, car toute restauration des données peut conduire à un deuxième, voire à un double cryptage. Le mieux serait de garder ces outils anti-malware comme SpyHunter 5Combo Cleaner ou Malwarebytes pour vous épargner le désagrément d'éliminer l'infection plus tard.

Guide de suppression manuel de virus Efdc

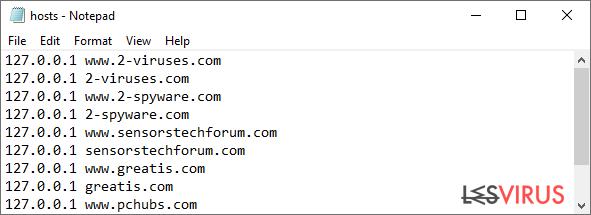

Rançongiciel : modification ou suppression du fichier hôte

Il arrive que certains rançongiciels altèrent le fichier hôte de Windows dans le but d'empêcher les utilisateurs d'accéder à certains sites Web en ligne. Par exemple, les versions du rançongiciel Djvu ajoutent des dizaines d'entrées comportant des URL de sites Web liés à la sécurité, tels que 2-spyware.com. Chacune de ces entrées signifie que les utilisateurs ne seront pas en mesure d'accéder aux adresses web indiquées et qu'au lieu de cela, ils recevront une erreur.

Ci-dessous figure un exemple d'entrées de fichier « hôte » injectées par un rançongiciel :

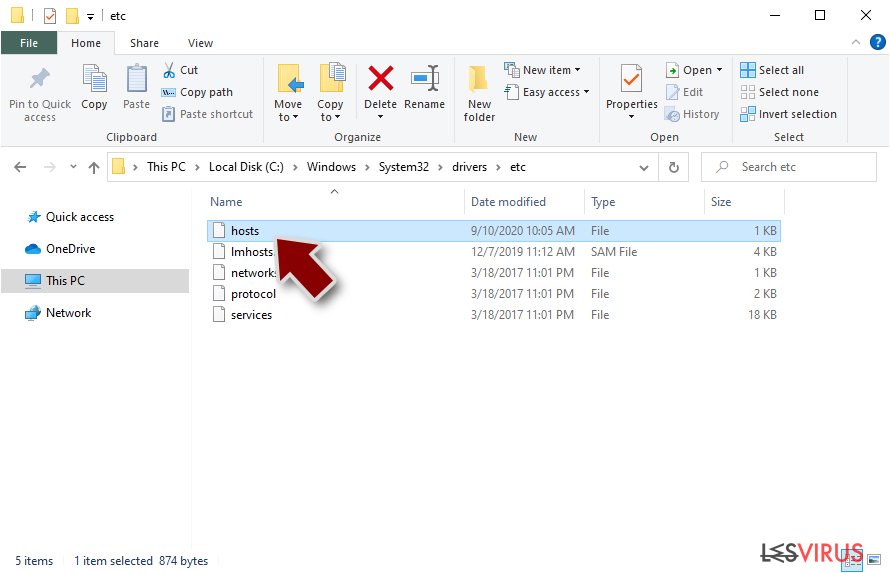

Pour retrouver la possibilité d'accéder à tous les sites Web sans restrictions, il faut soit supprimer le fichier (Windows le recréera automatiquement), soit supprimer toutes les entrées créées par le malware. Si vous n'avez encore jamais manipulé le fichier « hôte », il suffit simplement de le supprimer en le sélectionnant et en appuyant sur les touches Maj + Suppr de votre clavier. Pour cela, rendez-vous à l'emplacement suivant :

C:\\Windows\\System32\\drivers\\etc\\

Rançongiciel : Suppression manuelle des rançongiciels en Mode sans échec

Important! →

Le guide de suppression manuelle risque de se révéler trop compliqué pour les utilisateurs ordinaires d'ordinateurs. Une connaissance avancée en informatique est nécessaire pour l'exécuter correctement (si des fichiers vitaux du système sont supprimés ou endommagés, cela pourrait compromettre complètement Windows), et cela pourrait également prendre des heures. C'est pourquoi nous vous conseillons fortement d'utiliser plutôt la méthode automatique fournie ci-dessus.

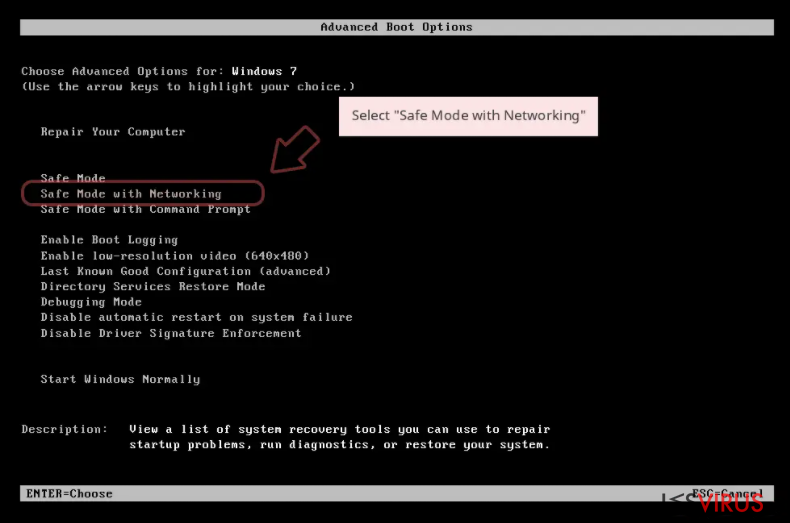

Étape 1. Accéder au Mode sans échec avec la mise en réseau

La suppression manuelle des logiciels malveillants doit être effectuée de préférence dans le cadre du Mode sans échec.

Windows 7 / Vista / XP

- Cliquez sur Démarrer > Arrêter > Redémarrer > OK.

- Lorsque votre ordinateur est actif, commencez à appuyer sur la touche F8 (si cela ne fonctionne pas, essayez F2, F12, Suppr, etc. – tout dépend du modèle de votre carte mère) plusieurs fois jusqu'à ce que la fenêtre Options avancées de démarrage s'affiche.

- Sélectionnez le Mode sans échec avec mise en réseau dans la liste.

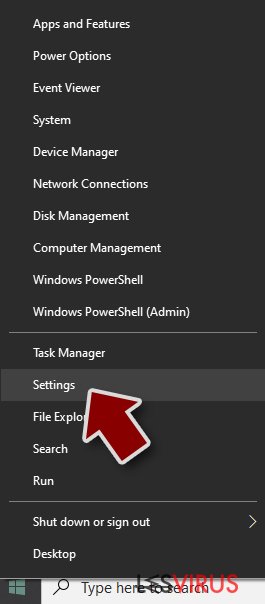

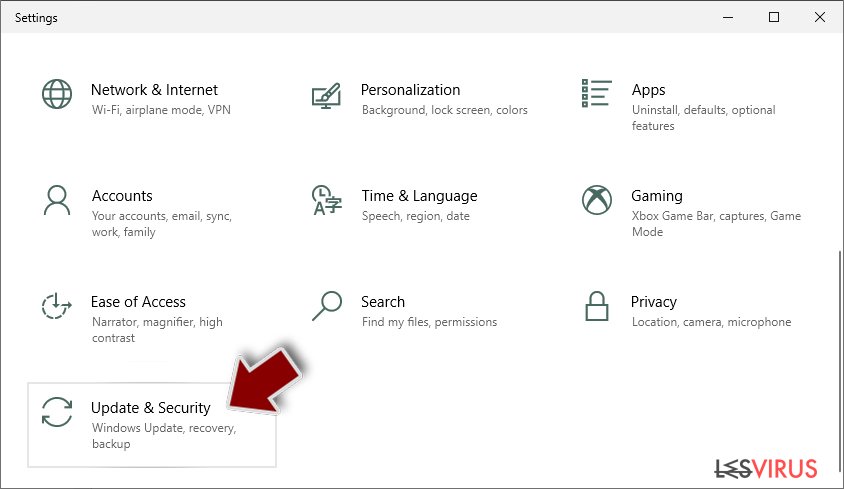

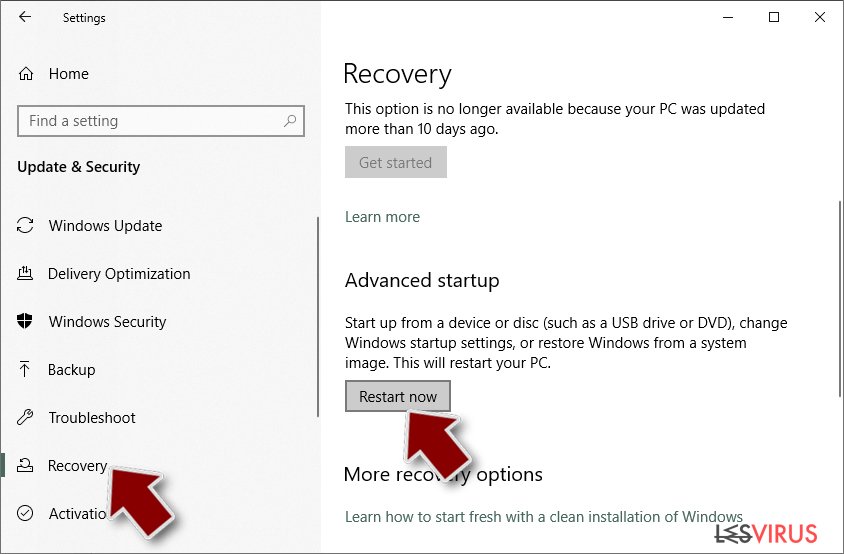

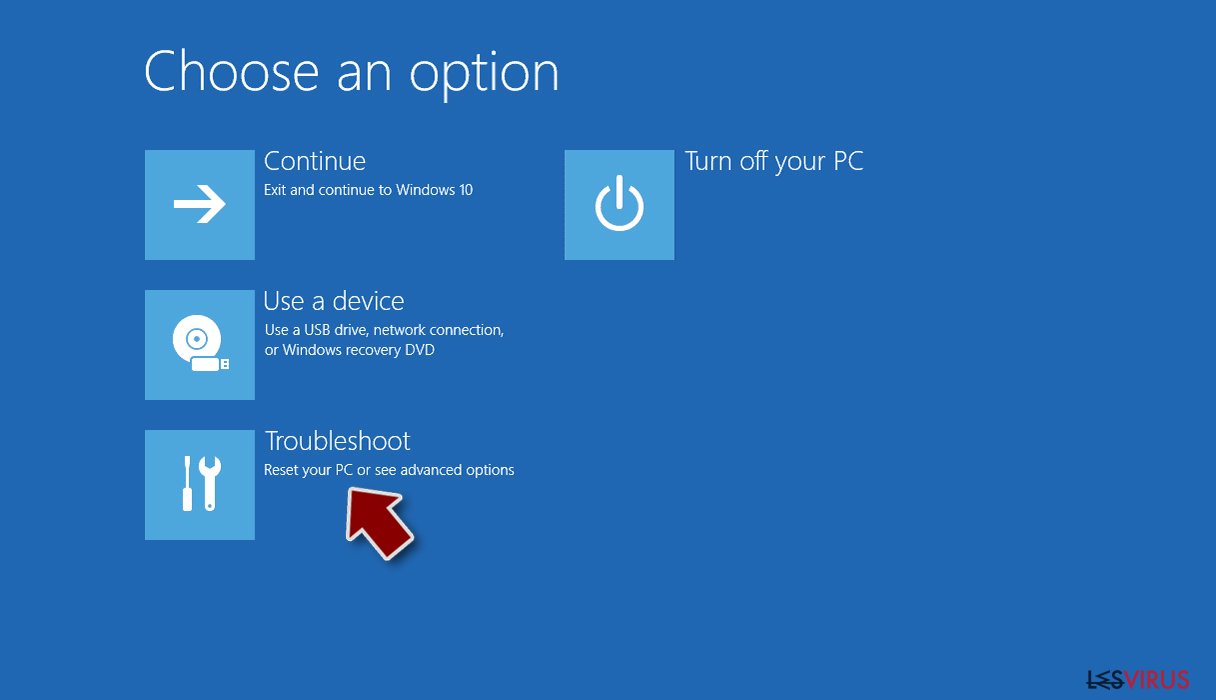

Windows 10 / Windows 8

- Faites un clic droit sur le bouton Démarrer et sélectionnez Paramètres

- Faites défiler vers le bas pour choisir Mise à jour et sécurité.

- Sur le côté gauche de la fenêtre, choisissez Récupération.

- Faites maintenant défiler vers le bas pour trouver la section Démarrage avancé.

- Cliquez à présent sur Redémarrer.

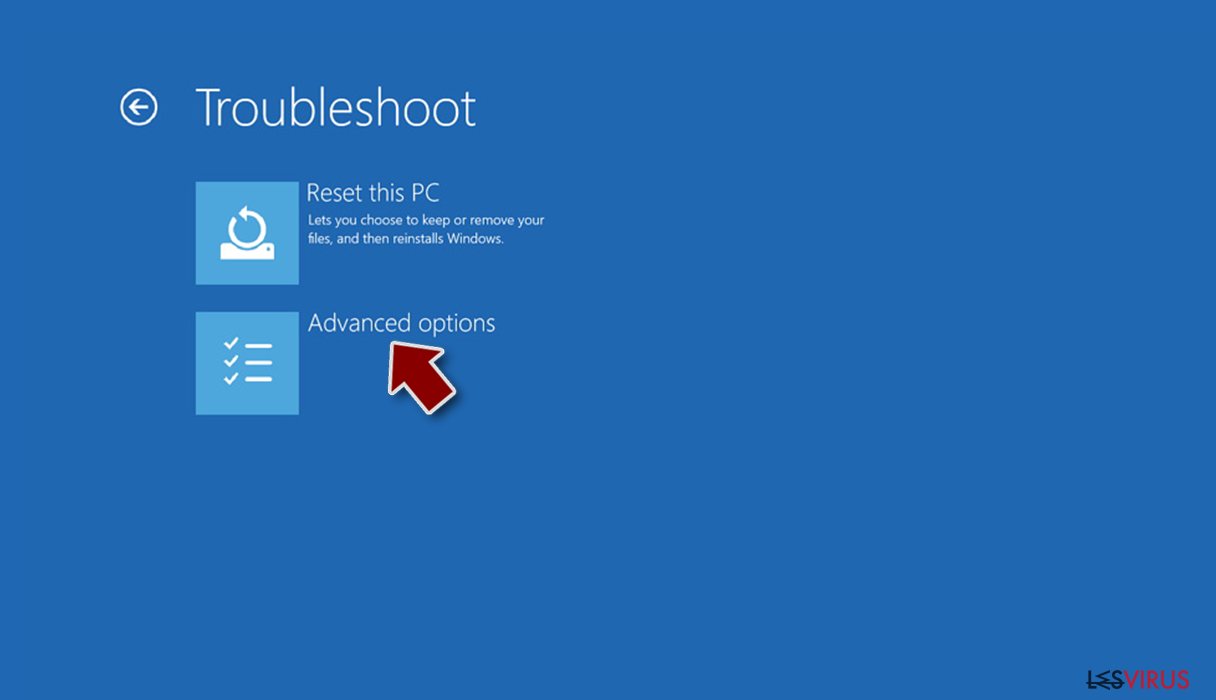

- Sélectionnez Résolution des problèmes

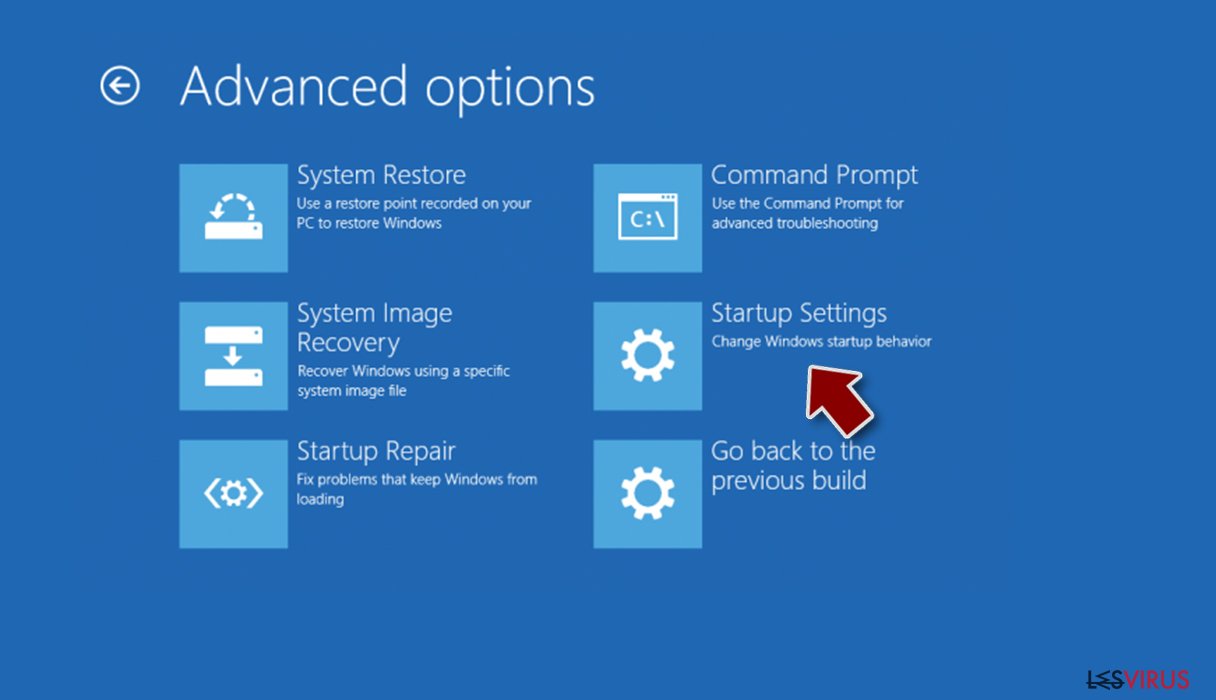

- Allez à la section Options avancées.

- Sélectionnez Paramètres de démarrage.

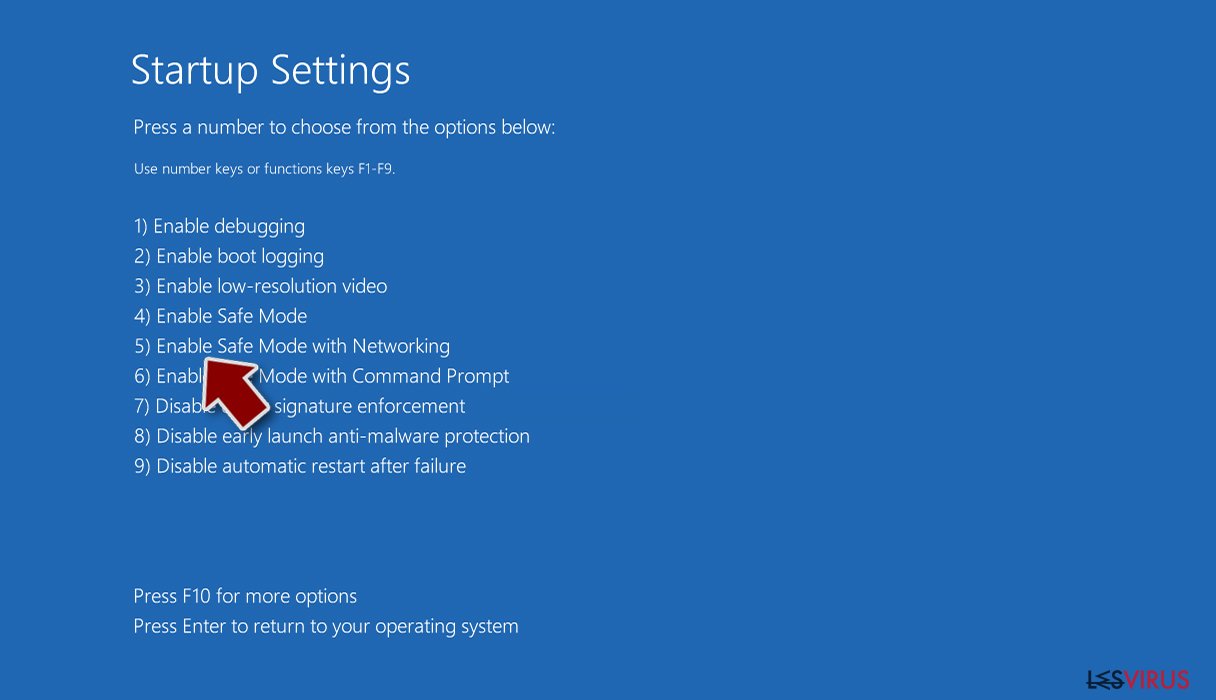

- Cliquez sur Redémarrer.

- Appuyez maintenant sur 5 ou cliquez sur 5) Activer le Mode sans échec avec la mise en réseau..

Étape 2. Mettre fin aux processus suspects

Le Gestionnaire de tâches Windows est un outil pratique qui montre tous les processus en cours d'exécution en arrière-plan. Si un logiciel malveillant exécute un processus, vous devez l'arrêter :

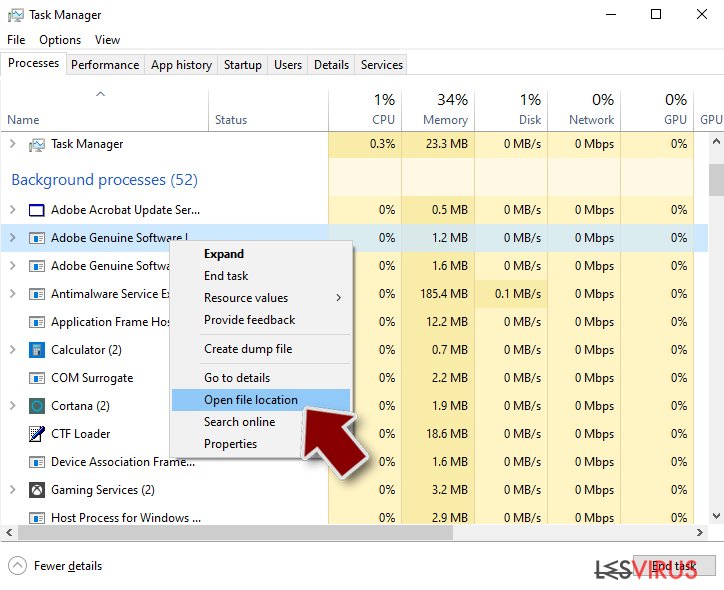

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Cliquez sur Plus de détails.

- Faites défiler vers le bas jusqu'à la section Processus en arrière-plan, et recherchez tout ce qui est suspect.

- Faites un clic droit et sélectionnez Ouvrir l'emplacement du fichier.

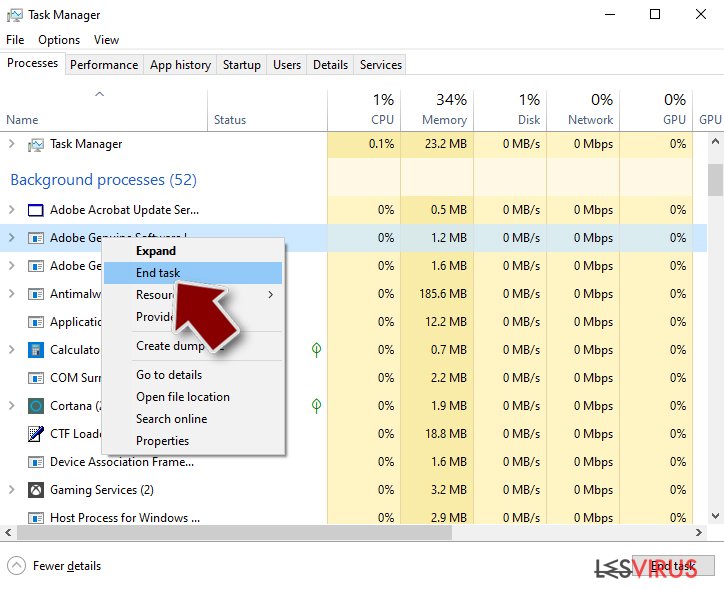

- Retournez au processus, faites un clic droit et choisissez Fin de la tâche.

- Supprimez le contenu du dossier malveillant.

Étape 3. Vérifier le Démarrage du programme

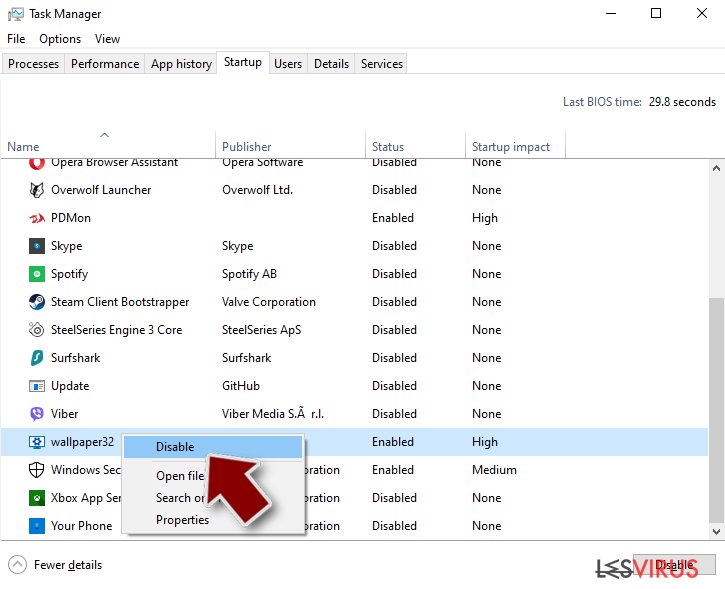

- Appuyez sur Ctrl + Maj + Échap sur votre clavier pour ouvrir le Gestionnaire des tâches de Windows.

- Allez à l'onglet Démarrage.

- Faites un clic droit sur le programme suspect et choisissez Désactiver.

Étape 4. Supprimer les fichiers de virus

Les fichiers liés aux logiciels malveillants peuvent être trouvés à différents endroits de votre ordinateur. Voici des instructions qui pourraient vous aider à les repérer :

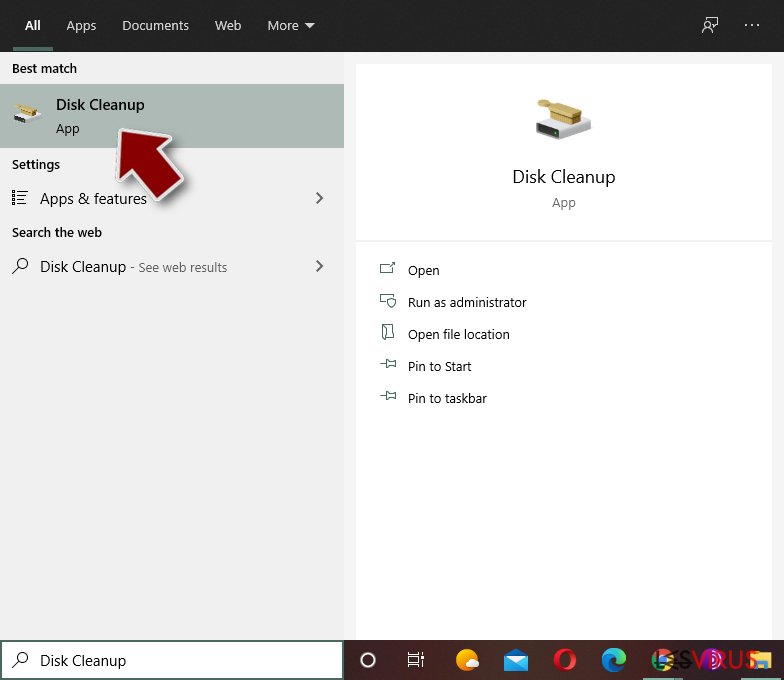

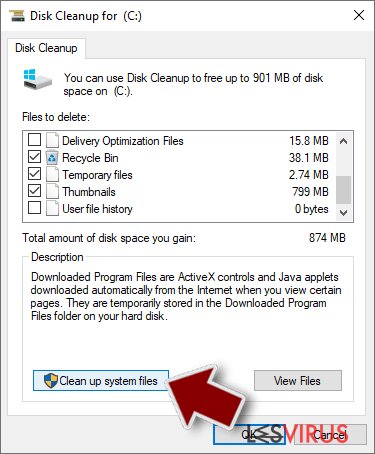

- Tapez Nettoyage de disque dans la barre de recherche Windows et appuyez sur Entrée.

- Sélectionnez le lecteur que vous souhaitez nettoyer (C : est votre lecteur principal par défaut, il est probablement celui qui contient les fichiers malveillants).

- Faites défiler la liste des Fichiers à supprimer et sélectionnez ce qui suit :

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Choisissez Nettoyer les fichiers système

- Vous pouvez également rechercher d'autres fichiers malveillants cachés dans les dossiers suivants (tapez ces entrées dans la barre de recherche Windows et appuyez sur Entrée) :

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Une fois que vous avez terminé, redémarrez le PC en mode normal.

Enfin, vous devriez toujours penser à la protection de crypto-ransomwares. Afin de protéger votre ordinateur de Efdc et autres ransomwares, utiliser un anti-spyware de bonne réputation, telles que FortectIntego, SpyHunter 5Combo Cleaner ou de Malwarebytes

Recommandé pour vous

Ne vous faites pas espionner par le gouvernement

Le gouvernement dispose de plusieurs outils permettant de suivre les données des utilisateurs et d'espionner les citoyens. Vous devriez donc en tenir compte et en savoir plus sur les pratiques douteuses de collecte d'informations. Évitez tout suivi ou espionnage non désiré de la part du gouvernement en restant totalement anonyme sur Internet.

Vous pouvez choisir un emplacement différent que le vôtre lorsque vous êtes en ligne et accéder à tout matériel que vous souhaitez sans restrictions particulières de contenu. Vous pouvez facilement profiter d'une connexion Internet sans risque de piratage en utilisant le VPN Private Internet Access.

Gérez les informations auxquelles peut accéder le gouvernement ou toute autre partie indésirable et naviguez en ligne sans être espionné. Même si vous n'êtes pas impliqué dans des activités illégales ou si vous pensez que les services et les plateformes que vous choisissez sont fiables, soyez vigilant pour votre propre sécurité et prenez des mesures de précaution en utilisant le service VPN.

Sauvegarder les fichiers pour une utilisation ultérieure, en cas d'attaque par un malware

Les problèmes de logiciels générés par des logiciels malveillants ou la perte directe de données due au cryptage peuvent entraîner des problèmes avec votre appareil voire des dommages permanents. Lorsque vous disposez de sauvegardes adéquates et à jour, vous pouvez facilement récupérer après un tel incident et reprendre le travail.

Il est crucial de créer des mises à jour de vos sauvegardes après toute modification sur l'appareil, afin de pouvoir revenir au point sur lequel vous travailliez lorsque des logiciels malveillants ont modifié quoi que ce soit ou que des problèmes avec l'appareil ont entraîné une corruption des données ou des performances.

Lorsque vous disposez de la version précédente de chaque document ou projet important, vous évitez ainsi toute frustration et toute panne. Cela s'avère pratique lorsque des logiciels malveillants surgissent de nulle part. Utilisez Data Recovery Pro pour la restauration du système.